Splunk

スプランク

日本電気株式会社様

標的型サイバー攻撃対策にSplunkを採用。 1週間かかったログ収集をわずか数分で可能にし CSIRTによるグローバルな監視・解析作業を強力に支援

- サイバー攻撃の詳細内容を調査するには大量のログ分析が必要

- ログの回収に2日~1週間かかり多角的な分析のための思考が中断

- ログの断片的な監視でリアクティブな意思決定や行動に終始

- 多種類かつ大量のログを高速に分析する基盤が実現

- ログの検索が数分で完了し多角的な調査作業の効率が格段に向上

日本電気株式会社 経営システム本部

兼 サイバーセキュリティ戦略本部

シニアエキスパート 田上 岳夫氏

日本電気株式会社 経営システム本部

兼 サイバーセキュリティ戦略本部

木造 正太氏

安全・安心・効率・公平を基本とし 社会ソリューションに注力するNEC

1977年にインターネット時代の到来を予測してコンピュータと通信との融合を意味する「C&C」(The Integration of Computers andCommunications)の概念を提唱した日本電気株式会社(以下、NEC)は、人々の相互理解と豊かな社会の実現を目指して、数々の世界初・国内初の技術・研究開発を進めるとともに、それらのイノベーションを可能とする経営改革にも鋭意取り組んできた。C&C から37年後の2014年には新ブランドステートメント「Orchestrating abrighter world」を打ち出し、同社が100年以上の歴史の中で培ったICT資産を活かして「安全」「安心」「効率」「公平」という4つの価値実現に向けて社会インフラを高度化する「社会ソリューション事業」に注力することを宣言した。その社会ソリューション事業において、システムやサービスを提供していくために避けられない最優先課題がサイバーセキュリティ領域の強化だった。

大量のログを高速に可視化するため 5つ以上の候補からSplunkに注目

日本の政府や特定企業を狙った標的型攻撃が増加し、攻撃手法も多様化し始めた2011年に、NECではグループ全体を対象に20項目からなる標的型サイバー攻撃対策方針を策定。その中のゲートウェイレベルでの対策として最初に取り組んだのが、未知のマルウェア検知システムの運用だった。NECは、未知の脅威検知・解析システムを採用し、2012年3月にWeb対策用として導入したのに続き、2012年12月に標的型メール攻撃対策用として追加導入した。

「当初、私たちは、未知の攻撃を検知する仕組みを最優先で考えました。実際に未知の攻撃を検知できるようになると、攻撃の範囲や不正な通信の有無を調査する必要が生じ、そのためには大量のログと向き合わなければならず、高速にログを可視化できる仕組みが必要になったのです」とその後の経緯を打ち明けるのは、NEC 経営システム本部 兼 サイバーセキュリティ戦略本部 シニアエキスパートの田上岳夫氏だ。

そこで経営システム本部では、SIEM(セキュリティ情報管理・イベント管理)や統合ログ管理システムなどの情報を幅広く収集し、5つ以上の製品をリスト化して機能を比較・検討した。その結果、最も注目したのは、さまざまなITシステムから生成されるデータの収集・検索・分析・可視化を可能にするマシンデータ分析プラットフォーム「Splunk」だった。

「以前からセキュリティ関係者の間ではSplunkが話題になっていたので気になってはいました。SIEM製品はリアルタイムで検知するのには効果がありますが、私たちの目的は過去に遡って攻撃の有無を可視化したり、多種類かつ大量のログを高速に分析できたりすることだったので、それを可能にするというSplunkが評判通りなのか本格的に検討することにしたのです」と田上氏は振り返る。

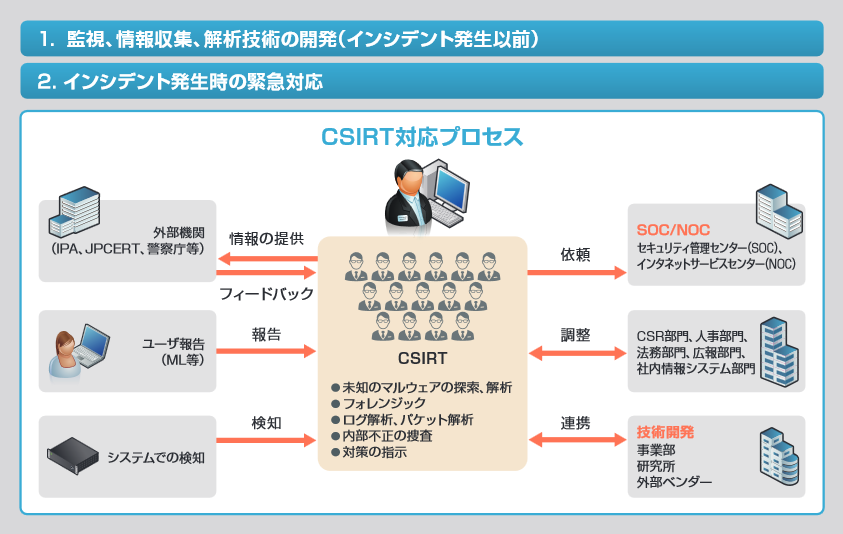

図1. NECのCSIRTチーム業務概要。

「被害の防止」と「インシデントの早期収束」を図ることが主任務

1週間かかるプロキシログ回収をわずか数分で検索可能にするSplunk

2014年9月から3ヶ月間ほどPOC(ProofOf Concept)を行ったが、その結果は驚くべきものとなった。

NECではプロキシのログだけでも1日に100数十GBが生成され、当時は毎日膨大な量のログを検索対象としなければならなかった上に、調査すべき情報が増えたことで検索のニーズも急増していた。プロキシのログは社内のNOC(ネットワーク・オペレーション・センター)で管理しているため、NOCが必要な期間のログを回収し、検索しやすいように整形した上で配送する。それまでにかかる時間は2日~1週間ほど。その後CSIRT(情報セキュリティ問題を専門に扱うインシデント対応チーム;シーサート)が検索して調査し、結果を出すのだが、調査期間が変わる度にログの再回収を依頼しなければならず、また配送されるまで待たなければならない。標的型サイバー攻撃は数分~数時間単位でアクションをとってくるため、従来のままではログ調査への対応が極めて難しい状況だった。

しかし、Splunkを使えばCSIRT自身がプロキシログを最短数分で検索できることが実証された。その変化について、NEC 経営システム本部 兼 サイバーセキュリティ戦略本部 木造正太氏は次のように分析する。

「CSIRTのセキュリティアナリストメンバーは高度な分析スキルを持ち、筋道を立てて検索する中で、結果が得られない場合は臨機応変に別の切り口で検索する仮説・検証のプロセスを繰り返します。従来の方法では切り口を変える度にログの抽出をNOCに依頼しなければならず、思考が分断されがちでしたが、Splunkなら状況に応じてリアルタイムかつ自由に検索できるようになるので、調査に集中でき効率が格段に向上することが分かりました。また、NOC側の工数も大幅に軽減されるので、運用プロセス自体が大きく変わる効果も期待できました」

田上氏も木造氏の見方に同意する。「CSIRTでは制約なくさまざまなログを取り込み、多角的かつ柔軟に調査や分析を行うため、どのようなログでも取り込める間口の広さや、大量のログを高速に検索・可視化できるビッグデータ対応機能なども優れているSplunkは、CSIRTが日常的に扱うツールとしてはまさに理想的でした」

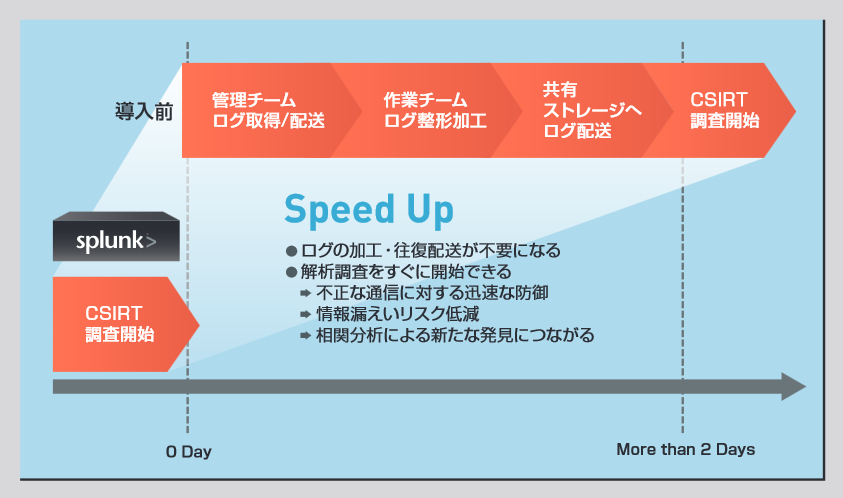

図2. プロキシログ分析開始待ち時間の“ゼロ”化

調査スピードとCSIRTプロセス改善でサイバーリスク極小化に十分な効果を算出

POCの結果を踏まえ、2014年12月に起案決裁が行われることになったが、「ログ調査時間の短縮効果や、インシデントレスポンスの業務プロセス改善効果、分析ノウハウの共有などの効果の説明により、起案決裁の場では、特に異論も出ませんでした。それどころか、高度化する脅威の中での企業の情報漏洩リスクを考慮した場合、Splunkはすぐに導入するべきだという意見が出ました」と田上氏は話す。

一方、Splunkの導入と同時に、ネットワーク・フォレンジック・アプライアンス「Blue CoatSecurity Analytics」(Blue Coat SA)の活用も検討された。Blue Coat SAは、L2からL7までのパケットをキャプチャ・分類することで、通信の中身をリアルタイムに把握し、情報流出やマルウェア検体の特定、攻撃内容の把握などを行う実パケット解析製品だ。ログだけでも多くのことが分析できるが、ペイロードや検体などはパケット自体を収集しないと分からないこともあり、ログ検索(Splunk)とネットワークフォレンジック(Blue Coat SA)は連携して用いた方が効果的と判断された。そのため、2014年12月にSplunkとBlue Coat SAのセットでの採用が決定した。

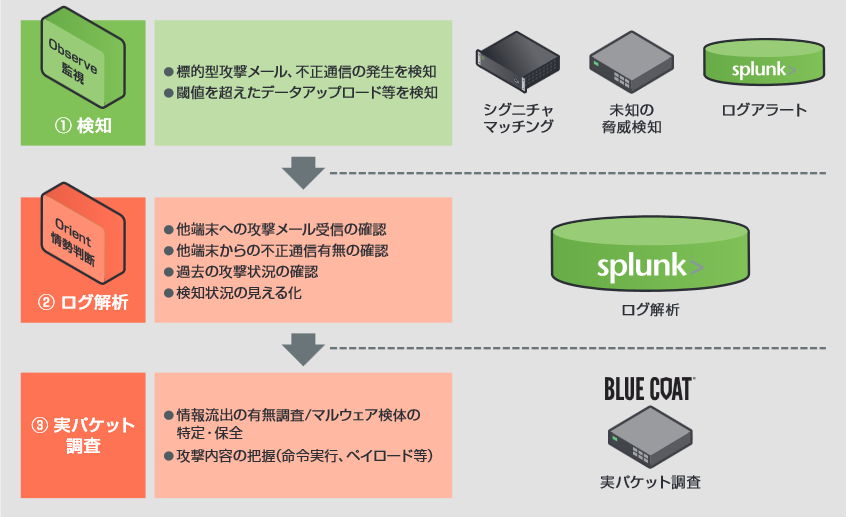

図3. ゲートウェイ対策の基本フロー。サンドボックスなどで検知後、Splunkでログ解析し、Blue Coat SAで実パケット調査を行う

CSIRT内で知見・ノウハウが蓄積し 理想的なOODAループを実現

NECグループは連結での社員数が約10万人、端末は約18万台保有している。「NECは2000年頃からセキュリティマネジメントの基本的な考え方として“数えられるものしか管理できない”を基本ポリシーとしており、脆弱なサーバ数、パッチ適用数、感染端末数などを数として可視化することが文化として定着しているものの、ネットワーク分野だけは数字で可視化できませんでした。その意味でもSplunkによる可視化は必要だったといえます」と田上氏は述べる。

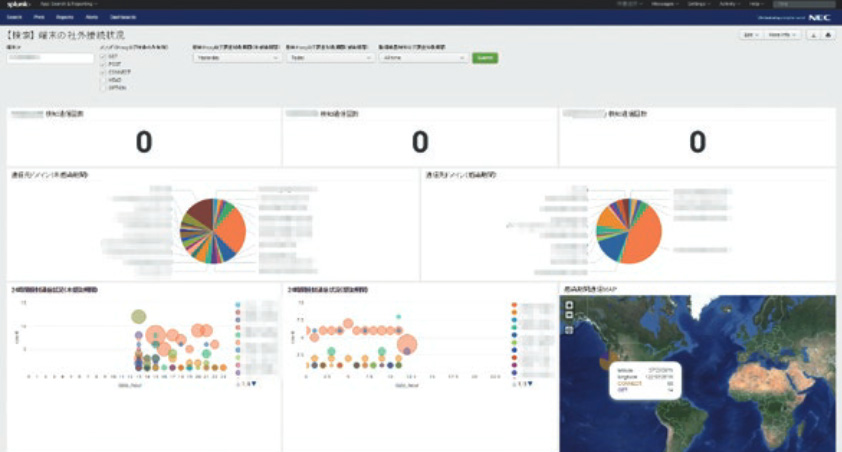

具体的には、プロキシ、ファイアウォール、未知の脅威検知システム、メールサーバ、スパムフィルター、ウイルス対策ソフトなどからのログを監視対象とし、IPアドレスをどの組織が管理しているのかを外部データと突合できるようにSplunkのLook Up機能を使って検索・表示可能にしている。未知の脅威検知システムで検知した組織、組織ごとのWebのアクセスの傾向、怪しいフリーメールの送信先、標的型攻撃の検知数の推移などを可視化するためのダッシュボードやレポートも簡単に作ることができると木造氏はいう。「Splunkのダッシュボードやレポート機能によって分析した結果は、CSI RTメンバー同士で共有が促進され、他の分析における気付きにつながっています」

ダッシュボードは現在50種類以上作られ、中でも「Malware付きメール監視」、「パスワード付き添付ファイル監視」などが日常的に活用されている。

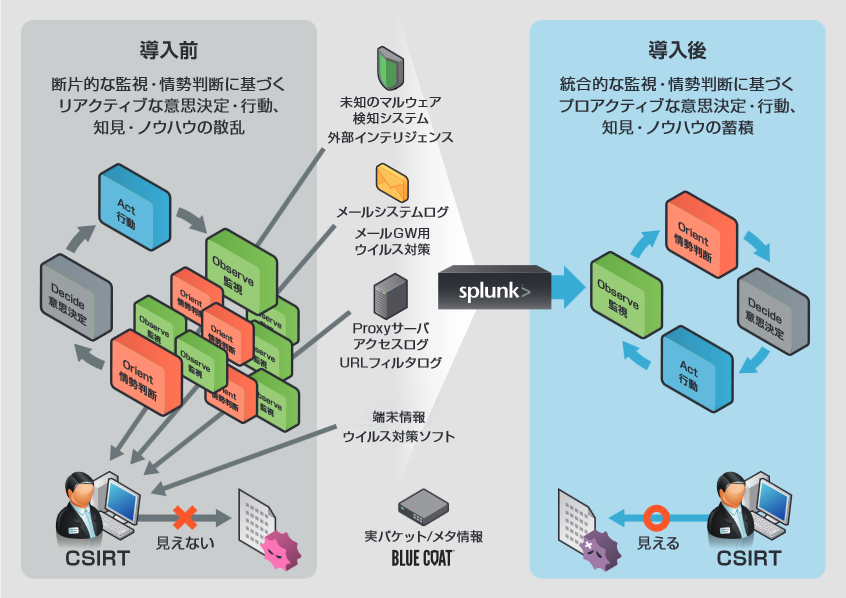

Splunkの導入後、インシデント調査のプロセスを実際に運用していくと大きな変化があった。導入前は、プロキシやサンドボックスなどの各ログだけを断片的に監視(Observe)し情勢判断(Orient)するだけで、リアクティブな意思決定(Decide)や行動(Act)につながり、対策が後手に回るとともに知見やノウハウがCSIRT内で散逸している状況だった。

しかし、Splunkを導入したことで、統合的な監視と情勢判断に基づくプロアクティブな意思決定と行動が先読み対策を可能にし、CSI RT内での知見・ノウハウの蓄積につながることで理想的な「OODAループ」が構成できるようになったという。

「当社ではサイバー攻撃対策検討会議を定期的に開催していますが、以前は議題で生じた疑問や課題は一旦持ち帰り調査することにし、次の会議まで結論を持ち越していましたが、Splunk導入後はその会議の時間内にノートPCのSplunk画面から調査・分析できるようになり、判断の迅速化が意思決定のプロセスを大きく変え、業務が大幅に改善しています」(田上氏)

図4. Splunk導入後、インシデント調査のプロセスが大きく改善し、効率的なOODAループ(監視:Observe → 情勢判断:Orient → 意思決定:Decide → 行動:Actのサイクル)が実現

Splunkの活用をグローバルでも拡大 ブラックリストでの注意喚起も計画

NECでは、2016年4月から、既存のCIO(Chief Information Officer)とは別にCISO(Chief Information Security Officer)を任命し、サイバーセキュリティリスク管理体制を強化した。情報セキュリティ戦略会議、情報セキュリティ推進会議、取引先向けの推進会議体等を開催する一方で、CSIRTをCISO直下に置きセキュリティインシデントへの対応をダイレクトに実施できるようにしている。現在はSOC(セキュリティ・オペレーション・センター)、NOC、CSIRTがそれぞれSplunkの画面を見ながらログを調査することもでき、数分単位の時間で結論を出すことも可能になるなど、被害の防止、インシデントの早期収束の面で劇的な改善を見せている。

また、今後は、海外の現地法人でもSplunkを活用したログ監視業務を拡大していく可能性も見えてきた。既に一部の現地法人に対して、社内ユーザーに向けたSplunkのサービス化(Splunk as a Service)を始めており、この手法を他の地域にも拡大していく予定だ。また、従来はプロキシのブラックリストを別DB上で管理していたが、現在はSplunkのKVStoreを使いMongoDBを活用してブラックリストのデータベースをSplunk側で登録・削除できるようにしている。これにより、以前とは比べようがないほど多彩に可視化することが可能になった。この手法をグローバルの現地法人のプロキシログにも適用し、全てSplunkに集約することで、ブラックリストをグローバルの知見として有効に管理できるようになる。ブラックリストに関連した通信が現地法人のプロキシから発信された場合は、自動で注意喚起する仕組みを一部で先行展開しており、2016年度までに本格的な運用を展開完了する予定だ。

さらに、NEC社内のサイバー攻撃対策システム「CAPS」で培ったノウハウを外販するために開発した、脅威・脆弱性情報管理ソリューション「NEC Cyber Security Platform」(NCSP)でもSplunkと連動して活用しようとする計画もあるという。Splunkの活用はますます大きな広がりを見せている。

強力な権限を持つCSIRTのSplunkの利用をガバナンス面で監査

今回のSplunk導入を振り返り、木造氏は、「Splunkを使い始めた頃は不慣れなこともあり検索ばかりで使用していましたが、マクニカのSEによる指導やハンズオンセミナーでの学習などによってかなり作り込めるようになりました。認定エンジニアの研修制度も充実しており、マクニカならではのクオリティだと感じました」と評価する。

また、田上氏は、「Splunkによって多種多様の検知システムからの大量ログを高速かつ精緻に検索できるようになったのはもちろん、それ以外の副次的効果にも非常に満足しています。一方で、CSI RTはログに対して強力な権限を持つことから、不正な検索をしないように厳しい規程を作り、誰が・いつ・どのログを検索したのかまで監査できるようにしており、強力なSplunkの利用をガバナンス面でも管理するようにしています」と説明してくれた。

そして、マクニカに対して、田上氏は「これからもSplunkの新機能や海外の活用事例などを日本国内に伝えてもらえることを期待しています。そうすれば日本のユーザー層の裾野も広がり、新たな知見も生まれるはずです」と述べる。

安全、安心で効率的な社会ソリューションを提供し続けるNECのサイバーセキュリティリスク管理を、これからもSplunkとマクニカはグローバルレベルの知見で支え続ける。

User Profile

| 日本電気株式会社 | |

|---|---|

| URL | |

|

1899年日本初となる外国資本(当時の米国ウェスタン・エレクトリック社)との合弁会社として創業。1954年からコンピュータの開発に着手し、1977年にコンピュータと通信との融合を意味する「C&C」の概念を提唱。2014年には新ブランドステートメント「Orchestrating a brighter world」を発表し、「安全」「安心」「効率」「公平」という4つの社会価値の実現に向けて社会インフラを高度化する「社会ソリューション事業」に注力。「パブリック事業」「エンタープライズ事業」「テレコムキャリア事業」「システムプラットフォーム事業」を主要事業としている。 |

|

お問い合わせ・資料請求

株式会社マクニカ Splunk 担当

- TEL:045-476-2010

- E-mail:splunk-sales@macnica.co.jp

平日 9:00~17:00