Splunk

スプランク

Splunkを現代型SIEMへ

「Smart Security Monitoring App」

昨今、急速に普及したテレワークによって攻撃者の侵入経路が増え、企業は攻撃者に侵入されやすい状況になっています。また、攻撃手法の高度化により、境界セキュリティのみで全ての侵害行為に対処することは極めて難しくなっています。このような状況の中では、広範なデータソースを分析対象とする「SIEMを核にしたセキュリティ運用」は、最も効果的な対策手法のひとつとして重要度が増しています。

Smart Security Monitoring App(以下、SSMA)は「現代の企業セキュリティに必要十分な機能を提供する」というコンセプトのもと設計開発されたSplunk Enterprise専用の弊社独自のSIEM-Appです。

主要機能

3つの機能群を初期搭載

- 広範なログの相関解析による検知機能

- 脅威インテリジェンスを活用したIoC※1マッチングによる検知機能

- 効率的で無駄のないアラート管理/トラッキング/詳細調査のためのダッシュボード群

高度なサイバー攻撃に対処する検知運用の起ち上げと、アラート対応における検知後運用の効率化を迅速に実現します。これにより、お客様がお持ちのSplunkを「現代型SIEM」に一挙にグレードアップします。

※1: サイバー攻撃の痕跡をデータベース化して技術仕様として活用することで、攻撃を受けていることを素早く察知し、その影響範囲の最小化を目指すのがIoCの基本的な考え方。

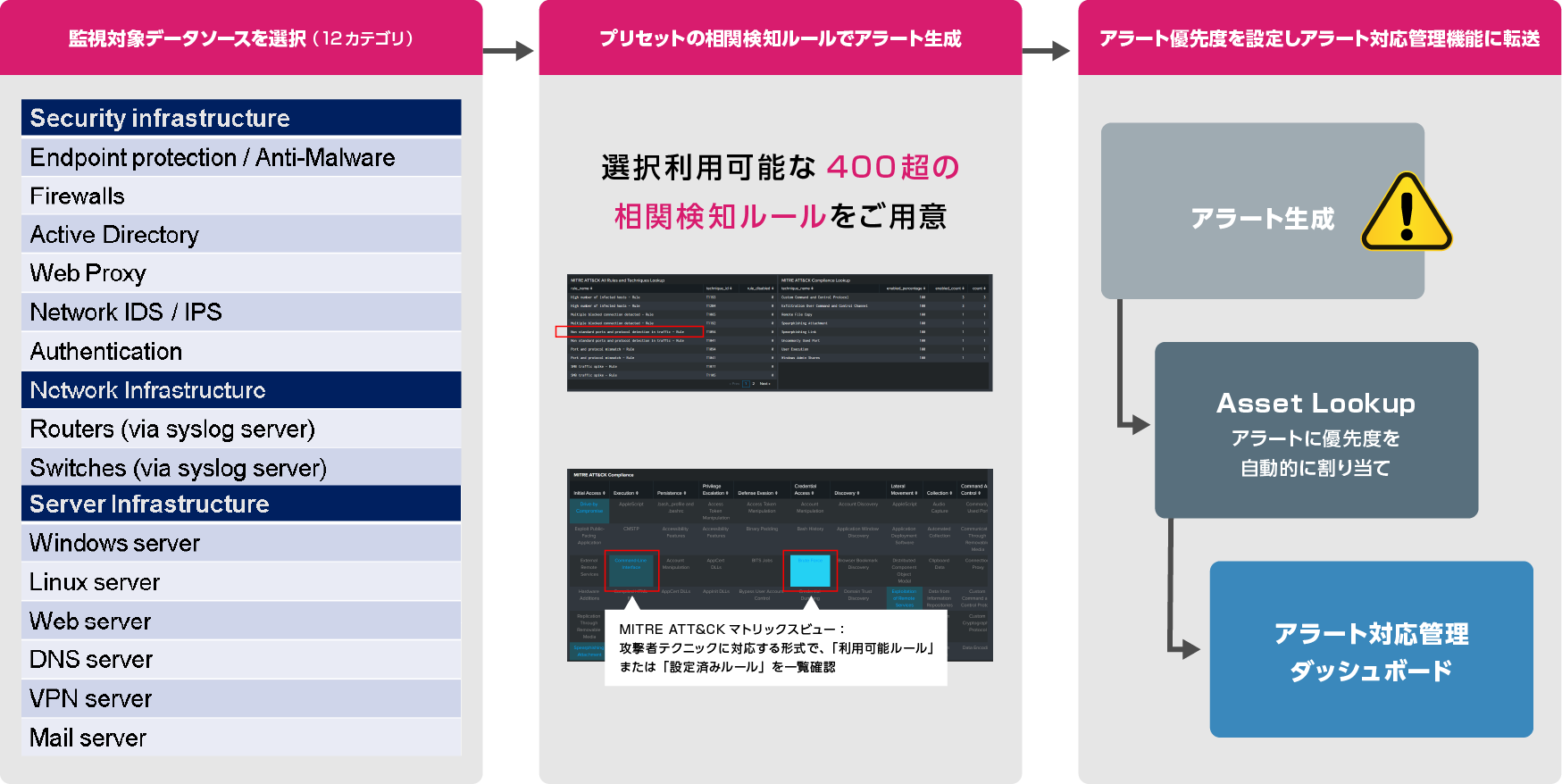

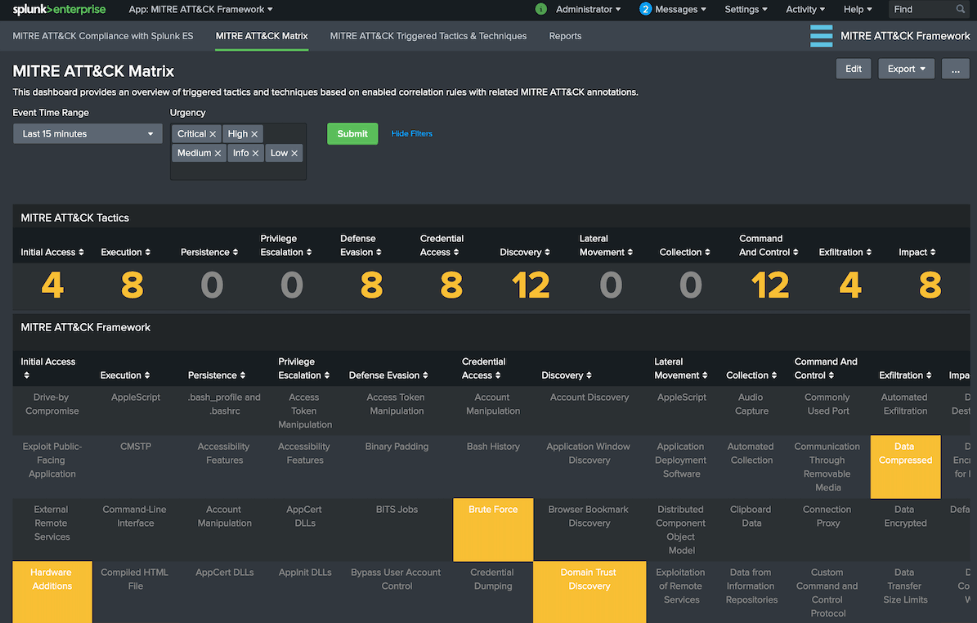

Detection①

ログベースの相関検知ルール

- Positka社独自開発の400超の相関検知ルール群(プリセットルールから選択実装)

- 12区分の幅広いデータソースを用いた相関検知(AD, エンドポイント、サーバーログ、etc.)

- MITRE ATT&CKフレームワークに基づく設計でATT&CK定義の「攻撃者テクニック」を検知

Detection②

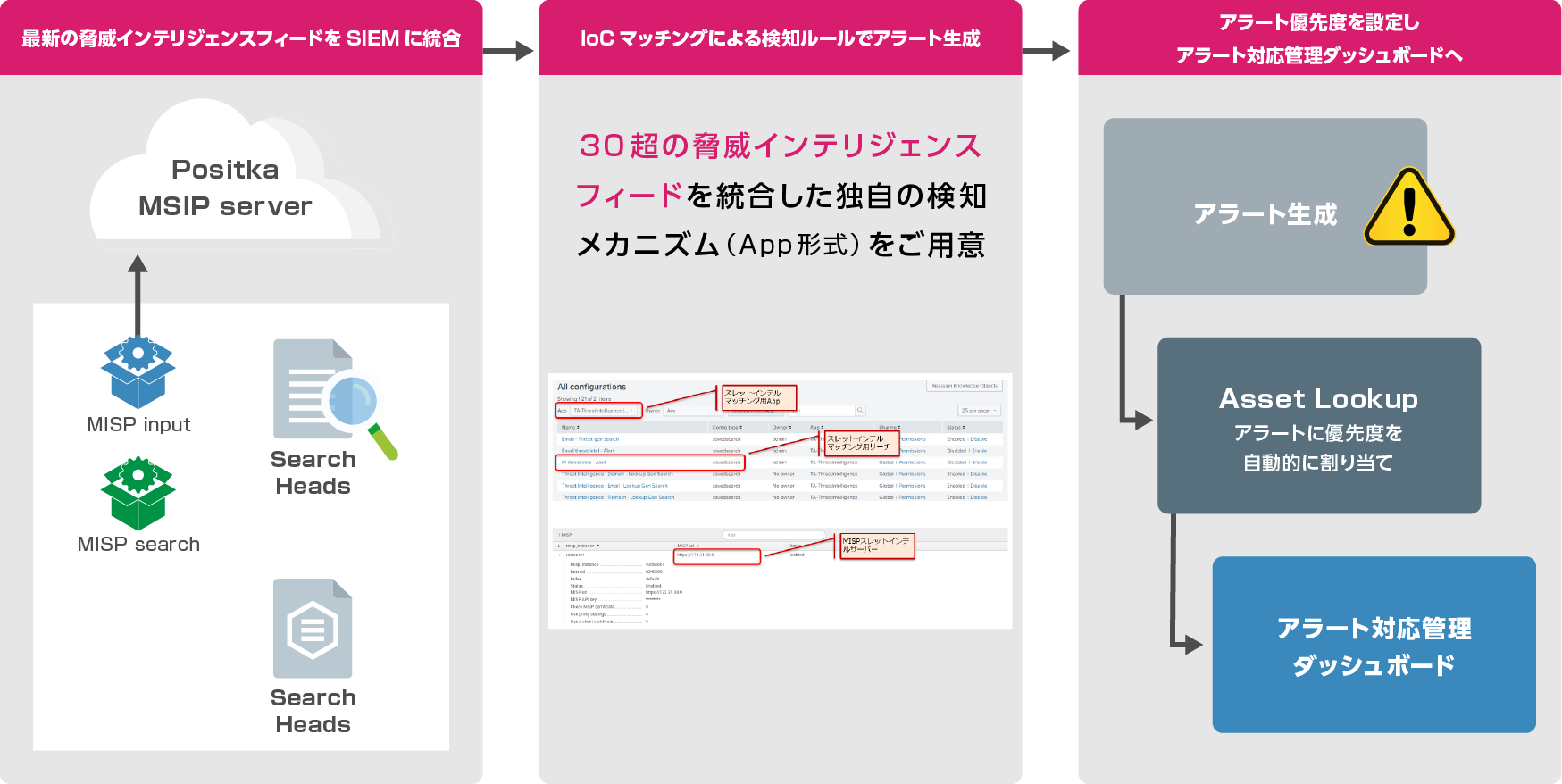

IoCマッチング

- 独自運用の脅威インテリジェンス(MISPベース)からIoC情報をSIEMに統合

- IoCマッチングAppにより最新脅威に対処可能な検知ルールを実装

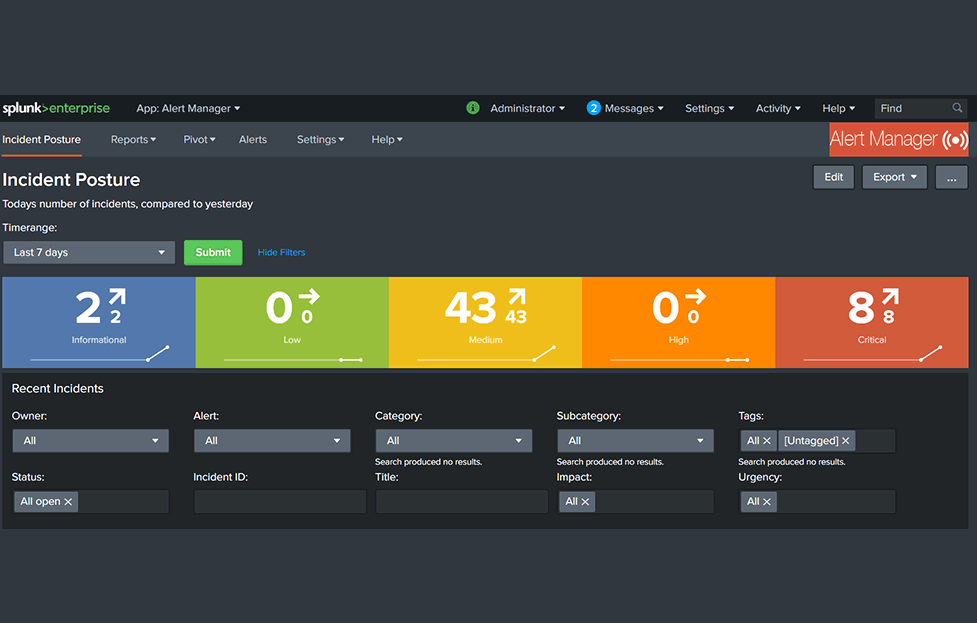

Response

アラート対応管理

- アラートのステータス管理やオーナー割り当てなどアラート対応管理メカニズムを搭載

- 生成アラートにAsset種別に応じてアラート優先度を自動割当

- 必要十分な各種アラートフィルタ機能

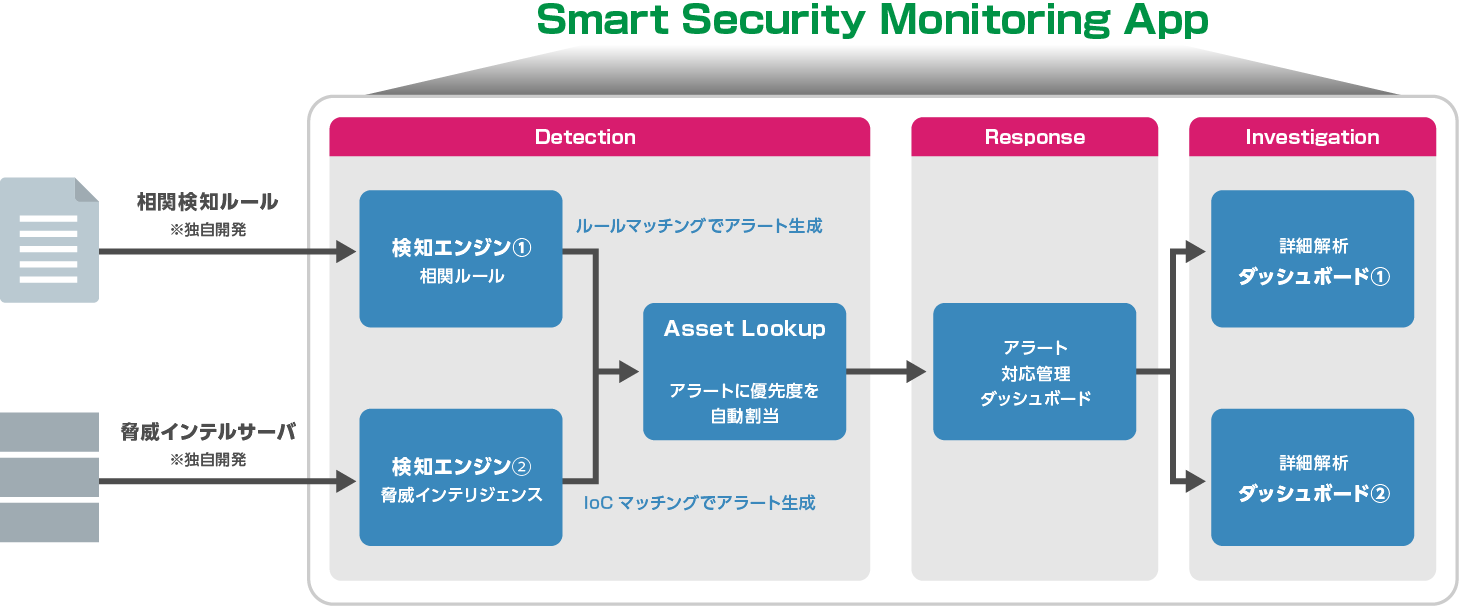

ソリューションイメージ

SOCの日常業務に必要な一連の機能をシームレスに提供

当Appでは、SIEMの実運用で必要となる機能と仕組みを統合しており、「検知~アラート対応管理~詳細調査」までの一連のSOC定常業務をカバー可能な設計です。

生成された全てのアラートに対して「関連アセットに応じたアラート優先度」を自動割当する機能を包含しており、検知後のアラート対処を効率化する仕組みを搭載しています。

検知メカニズム

ふたつの検知メカニズムで高度なサイバー攻撃に対処

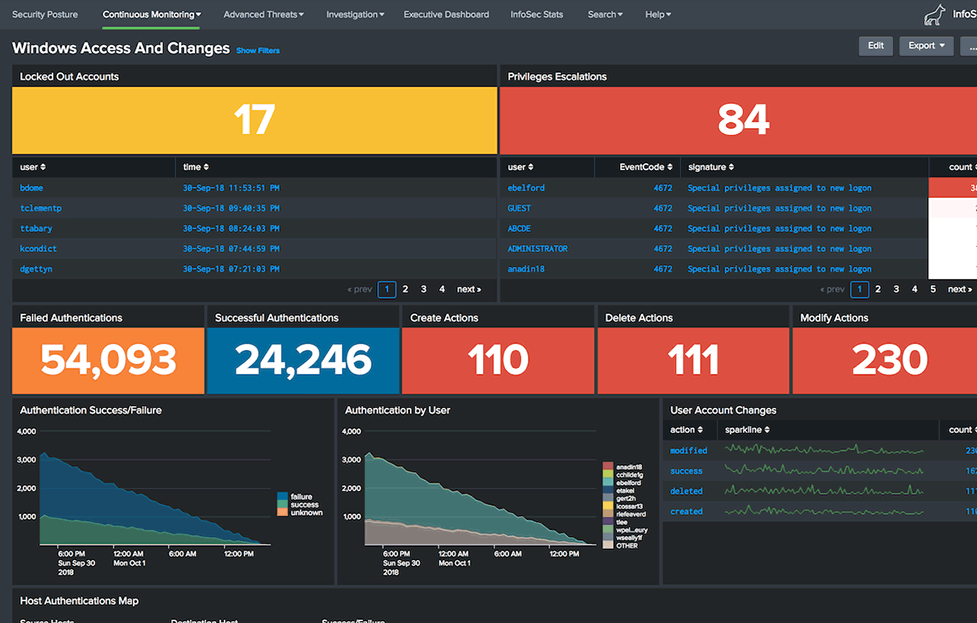

検知メカニズム①:相関検知ルール

多用なデータソースを監視対象とする400超の相関検知ルールをルールライブラリとして用意しています。検知ルールは、MITRE ATT&CK※2で定義される「攻撃者テクニック」を検知するためのルールセットとして設計されており、高度な攻撃者の手法や振る舞いを検知することが可能になります。

例えば、攻撃者が侵入後に権限昇格(Active Directory管理者権限などの奪取)を狙う際に多用するブルートフォース※3の挙動を認証ログから検出するルール、攻撃者がターゲット企業の内部でのラテラルムーブメントを図る際に頻用されるリモートサービス(SMB※4やRDP※5など)の悪用を検出するルール、など400超のルールライブラリが用意されています。

※2:CVE採番を実施する団体として著名な非営利団体「MITRE」(米国)が、サイバー攻撃の流れや手法などを体系化したもの。

©2020 The MITRE Corporation. This work is reproduced and distributed with the permission of The MITRE Corporation

※3:「総当たり攻撃」によるパスワードを解読する方法の一つ。

※4:Server Message Blockの略。構内ネットワーク(LAN)上の複数のWindowsコンピュータの間でファイル共有やプリンタ共有などを行うためのプロトコル(通信規約)および通信サービス

※5:リモートデスクトッププロトコルの略。

検知メカニズム②:脅威インテリジェンス

独自の脅威インテリジェンスサービスと連動し、最新のIoC(Indicator of Compromise, 侵害インディケータ)※1から不審な挙動や通信を可能な限り早期に検出することができます。30超の脅威インテリジェンスフィードを統合したインテリジェンスサービスと連動し、IoCをSIEMに統合、IoCとのマッチングにより各種の検知を行います。

例えば、IoCを元に攻撃者が多用するドメイン宛てのアクセスや、C&Cサーバと認められるIPへの通信を検出するようなサーチを多数用意しています。これにより、世界中の情報を統合した最新の脅威インテリジェンスをSIEM実務に適用し、セキュリティ対応レベルを向上させることが可能です。

価格・サービス

当Appは、初期導入作業と初年度サポートをバンドルしたパッケージサービスとして提供いたします。価格モデルには以下の特徴があります。

①取り込みログボリュームに依存しない価格体系

取り込みデータソースの種別数、実装する相関検知ルール数、のふたつを基軸にして決まります。そのため、取り込むログボリュームは価格に連動しません。

②立ち上げ時の導入作業をバンドルした価格

迅速なSIEM運用立ち上げのため、以下の導入/実装作業を弊社にて代行します。上記金額には各種作業代行費用が含まれています。

| メニュー | Baseパッケージ

|

Standardパッケージ

|

|---|---|---|

| 標準価格 | 1,160万円 ※初年度サポートおよび実装代行費用を含む ※リモート作業前提 |

1,500万円 ※初年度サポートおよび実装代行費用を含む ※リモート作業前提 |

上記価格に含まれるサービス内容

|

||

※上記の表示価格は税別価格です。

※上記の価格はリモート作業(VPNまたはリモートデスクトップ利用)での実装を前提にした価格になります。(オンサイト作業が必要な場合、個別見積にて対応します)

※App・ソリューションのカスタマイズは上記サービス内容には含みません。(必要な場合、別途「ダッシュボード作成パック」をご購入ください)

※初期実装・初期チューニング完了後の検知ルールのチューニングは上記サービス範囲には含みません。(必要な場合、別途「ダッシュボードメンテナンスパック」をご購入ください)

お問い合わせ・資料請求

株式会社マクニカ Splunk 担当

- TEL:045-476-2010

- E-mail:splunk-sales@macnica.co.jp

平日 9:00~17:00