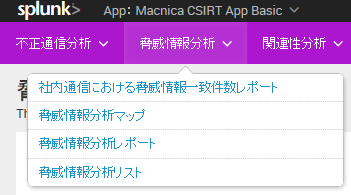

Macnica CSIRT App Basic とは

「Macnica CSIRT App Basic」では、「Splunk」に実装可能なセキュリティレポートやダッシュボードのサンプルをApp※として提供致します。セキュリティログ分析を目的として「Splunk」を導入する企業がスモールスタートするために、一般的なポイントを押さえた分析ロジックを活用することが可能となります。

※Appとは:Splunk社やユーザーコミュニティなどから提供される各種アプリケーション、デバイス用の公開テンプレートです。Appを利用する事により、Splunkにおけるログ分析、ダッシュボード、レポート作成などが効率的に行えます。

主な実装内容

脅威情報分析ダッシュボード

また数種類の機械学習モデルを組み合わせて、最適なエンジンで計算を行います。グローバルで共有している特徴量だけでなく、お客様の環境に応じて学習モデルが最適化されます。

- オープンソースの脅威リストをダウンロードし、脅威情報リストの件数とSplunk内部の取り込みログ(IPアドレス)との一致件数を表示。

- 脅威情報リストのTOP50の一覧と国別の統計などを表示。

- ホスト名での脅威情報リストとの突き合わせ。

不正通信分析ダッシュボード

- JPCERT公表”高度サイバー攻撃への対処におけるログの活用と分析方法”の分析ロジックを実装。

- プロキシログ解析初心者の方にも分析ポイントを押さえたダッシュボードが利用可能。

- CIM対応Appの為、ログの形式に制限されない利用が可能。 ※CIMに対応したフィールド抽出は別途必要

脅威情報分析ダッシュボード

本ダッシュボードでは、オープンソースのThreat listを自動取得し、Splunkのログと 突き合わせた結果を可視化します。

社内通信における脅威情報一致件数レポート

内部ログに脅威情報リストと一致するログがあった場合、その一致件数と一致したログ一覧情報を表示

※セキュリティの観点からログ情報はモザイク処理を施しています

脅威情報分布マップ

脅威情報リストのTOP50の一覧と国別の統計などを表示

※本画像はランダムに生成したサンプルデータを用いたイメージ画像です。実際の脅威情報の結果とは関係は御座いません。

脅威情報分析レポート

脅威情報リストの件数とSplunk内部の取り込みログとの一致件数を表示

※セキュリティの観点からログ情報はモザイク処理を施しています

脅威情報分析リスト

定期収集した脅威情報のリストと、分析情報(国別、収集したサイト別)を表示

※本AppではSplunk内蔵の位置情報を利用している為、情報の精度につきましては最新では無い可能性が御座います。最新の情報によるつき合わせが必要な場合は別途サードパーティより位置情報の取得が必要です。

※セキュリティの観点からログ情報はモザイク処理を施しています

不正通信分析ダッシュボード

不正通信分析ダッシュボード

- Splunkでプロキシのログをセキュリティ観点で解析するための解析視点とそのご参考画面を複数提示しております。

- 本資料の解析視点とご参考画面は、高度サイバー攻撃の対策としてJPCERTコーディネーションセンターが調査研究を行い取りまとめた”高度サイバー攻撃への対処におけるログの活用と分析方法”という公開資料をもとにしております。 https://www.jpcert.or.jp/research/apt-loganalysis.html

- 対象ログに含まれている必要がある要素は以下の通りです。

- クライアントIP / HTTPメソッド / 宛先ポート番号 / FQDN / ユーザーエージェント / 受信バイト / 送信バイト / 送受信バイト

不正通信分析ダッシュボード

- WebプロキシのログにはPCからWebサイトへの通信記録が残っており、その中にはサイバー攻撃の痕跡を見つけるために有用な情報が含まれている場合がある。プロキシログの解析は脅威の発見・分析、そして対策を検討するのに有効な手段の一つとなる。

- 目的実現のため以下の状態になる必要がある

- プロキシログの適切な保管、検索ができる → Splunk標準機能で実現可能

- プロキシログの定期的な確認と平常状況の見える化ができる(定点観測から異常な状況が見えるようにする)。またプロキシログから見るべき内容(フィールド)を把握できる → Splunkのレポート・ダッシュボード機能で開発が必要

解析視点例1 (想定外のポートを使用した通信検知)

- 解析視点: 想定外のポートを使用したCONNECTメソッドの通信を検知する

- 目的:CONNECTメソッドを用いた、想定しないポートでの不正中継通信をチェックする

- 運用イメージ:ポート番号80と443以外のポートを監視する

- お客様の社内でダイナミックポート割り当てをするソフトウェアもあるため混同しないよう、事前に社内ソフトウェアを確認する

- そのうえで、おかしいな?と判断されるポートが存在した場合、その通信のユーザが何を使用しているか調査する

不審なポート番号を使った通信検知

- 不審なHTTPSポート番号一覧

- CONNECTメソッドを利用した443以外のポートを表示する

- 不審なHTTPSポート番号を使ったアクセス先一覧

- 「不審なHTTPSポート番号一覧」でクリックしたポート番号を利用していた時間、ソースIP、通信先を表示

※セキュリティの観点からログ情報はモザイク処理を施しています

プロキシログ解析視点例2(定点観測による異常監視)

- 目的:UserAgentや時間別通信件数、Webデータ通信量から不正通信を調査する

- 運用イメージ:

- UserAgentを見える化し定点観測する(観測する中で普段発生しないUserAgentが発生した場合、どのようなアクセスなのか確認する)

- 業務時間外に想定外のアクセスがあるかを監視し、その通信のユーザが何を使用しているのか調査する

- 深夜帯でも一定の通信がある場合その通信のユーザ(または端末・サーバ)が何を使用しているか調査する

- アクセス先ごとの通信データ量を監視し、想定外のアクセス先へ大量のデータ転送をしている通信を調査する

不審なUserAgentの検知

- Proxyを経由したUserAgent一覧

- Proxyを経由したUserAgentを常時確認することで、不正なUserAgentの把握に役立ちます

- 利用者が多い/少ないUserAgent

- 通常利用されるUserAgentの把握や、普段使われないようなUserAgentの把握に役立ちます

- 不審なUserAgentがアクセスしていたアクセス先のタイムチャート

- UserAgentのアクセス先(タイムチャート)を表示するため、不正なアクセス先の調査に役立ちます

※セキュリティの観点からログ情報はモザイク処理を施しています

大量のWebデータ通信の検知

- アクセス先ごとのデータ量の統計一覧

- アクセス先の送受信バイト数をデータ量が多い順に表示

- 不審なアクセス先の送信元とデータ量の一覧

※セキュリティの観点からログ情報はモザイク処理を施しています

業務時間内/時間外の通信一覧

日付毎にドメイン単位の通信先を表示(業務時間外に起こり得ない通信が発生しているかを確認)

※セキュリティの観点からログ情報はモザイク処理を施しています

Appご利用における諸注意事項

- 本Appはマクニカ経由でSplunkライセンスを購入いただいた、または購入を検討されているお客様へサンプルとしてご提供するものです。

- 本Appの使用はお客様自身の判断および責任でご利用頂くものとし、その結果として発生するデータの損失またはお客様のコンピューター・システムへの損傷などのいかなる損害もすべてお客様の責任となることを理解し、同意するものとします。

- 本Appに関する仕様の確認や動作不具合におけるサポートのお問い合わせにつきましては弊社のSplunk保守受付窓口では受け付けておりません。技術的なお問い合わせは、有償の技術サービスにて承りますので、弊社担当営業までご連絡下さい。

- 本Appのご利用者はSplunk環境の構築経験があることを前提としています。

- 本Appの構築にはSplunk Power User程度の知識が最低限必要です。

- 本Appに対するカスタマイズは実施しないことを前提としています。

- カスタマイズを実施したい場合、新規Appを作成し本Appを参考いただきながら別Appを作成してください。

- 本Appを活用したPoCや構築時のご支援が必要な場合は有償でご対応となります。

- 本Appを本番環境に適用したい場合は、事前に検証環境で十分にご検証頂きお客様環境への影響有無をご判断頂いた上でご利用ください。