製品

- ラインアップ

- ネットワークセキュリティ:Trellix(旧FireEye)Network Security

- ネットワークセキュリティ:Trellix(旧McAfee)Advanced Threat Defense

- ネットワークセキュリティ:Trellix(旧McAfee)Network Security Platform

- エンドポイント:Trellix(旧FireEye)HX

- エンドポイント:Trellix(旧McAfee)Mvision

- データ保護:Trellix Data Security

- Emailセキュリティ:Trellix(旧FireEye)Server Edition

- Emailセキュリティ:Trellix Cloud Edition

- セキュリティ運用:Trellix(旧FireEye)Helix

- セキュリティ運用:Trellix(旧McAfee)SIEM(Security Information and Event Management)

- クラウドガバナンス強化:Trellix(旧FireEye)Cloudvisory

- ファイルセキュリティ:Trellix(旧FireEye)Malware File Storage Scanning

- 統合管理ソリューション:Trellix(旧FireEye)Central Management

- NDRソリューション:Network Investigator(NI) / Packet Capture(PX)

- クラウド上のファイル脅威対策:Trellix IVX Cloud

仕様・技術情報

- Trellix(旧FireEye)技術情報

- Trellix(旧FireEye)仕様

- ネットワークセキュリティ:Trellix(旧FireEye)Network Security 技術情報

- ネットワークセキュリティ:Trellix(旧McAfee)Network Security Platform 技術情報

- ネットワークセキュリティ:Trellix(旧McAfee)Network Security Platform 仕様

- ネットワークセキュリティ:Trellix(旧McAfee)Advanced Threat Defense技術情報

- ネットワークセキュリティ:Trellix(旧McAfee)Advanced Threat Defense仕様

- Emailセキュリティ:Trellix(旧FireEye)Server Edition EXシリーズ 技術情報

- Emailセキュリティ:Trellix(旧FireEye)Server Edition EXシリーズ 仕様

- 統合管理ソリューション:Trellix(旧FireEye)Central Management(CM)シリーズ 仕様

- セキュリティ運用:Trellix(旧McAfee)SIEM(Security Information and Event Management)技術情報

ソリューション

Trellix

トレリックス

ネットワークセキュリティ:Trellix(旧FireEye)Network Security 技術情報

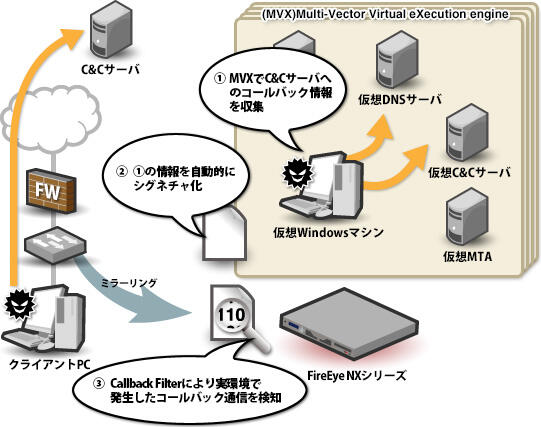

NXシリーズの標的型攻撃検知の仕組みを詳細にご説明します。

仮想実行エンジンMVX

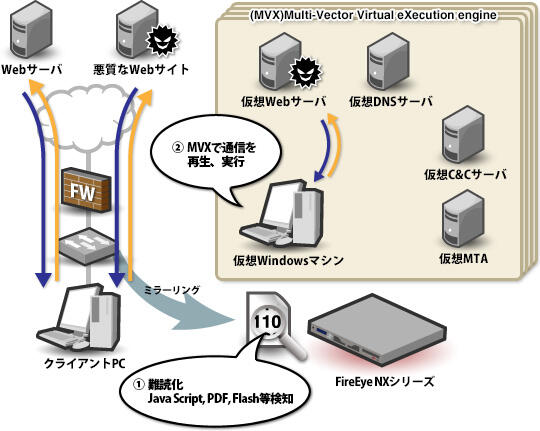

MVXとは、Trellix(旧FireEye)の特許技術であり、高度なマルウェアをリアルタイムに検出することができる仮想実行エンジンです。モニタする通信パケットをキャプチャしながら、ゼロデイ・標的型攻撃のトリガとなる疑わしい(Suspicious)なWebコンテンツ・Emailの添付ファイルなどを複数の仮想マシン/ネットワーク環境を用いて動的に解析することが可能です。

スイッチのスパンポートを用いてミラーリングしたパケットからHTTP通信をモニタします。この時点で、Webコンテンツの難読化を行うJava Scriptや実行形式ファイルのダウンロードなど“攻撃のトリガ”となりうる疑わしい通信を、シグネチャベースの技術のみでは判定が難しいグレーゾーンなものも含めてすべて検出します。

検出した通信は、実際にクライアントPCとインターネット上のWebサーバ間で行っているパケットキャプチャを元にMVXの仮想環境内で実行します。(図3)仮想環境内の仮想Windowsマシンには、Windows OSだけでなくIEやFireFoxなどのブラウザ・JavaやAdobeなどのプラグイン・Word, ExcelなどのOfficeソフトウェアがインストールされており、アプリケーションの脆弱性をついた攻撃が再現できるようになっています。

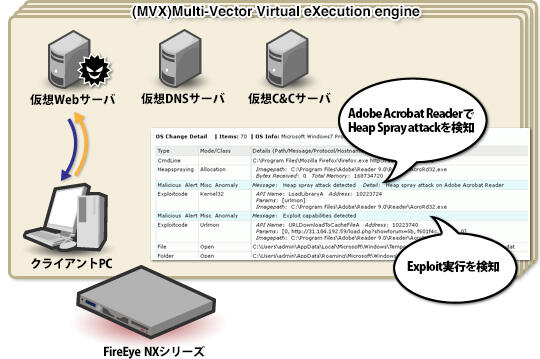

MVXの仮想環境内で通信を再現した結果、仮想マシン内で発生するすべての変更内容(ファイルのオープン/クローズや作成/変更/削除、レジストリ変更、コールしたAPI・アドレスなどのマルウェア感染履歴)が記録され、その挙動からマルウェアを識別することが可能となります。この情報は管理GUIから閲覧でき、Trellix(旧FireEye)がなぜマルウェアと判断したのかまで確認できるようになります。

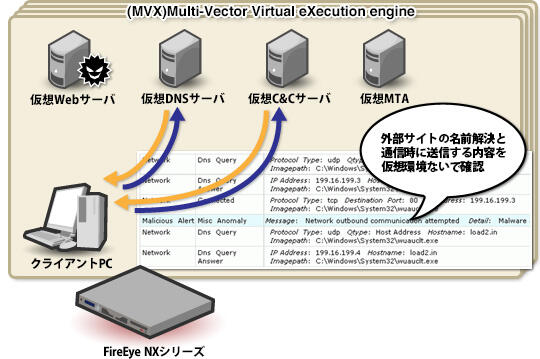

また、MVXは仮想マシンのみが単体で動作するサンドボックスではなく、マルウェアが行うC&Cサーバを含む外部サーバとの通信挙動も、仮想環境内の閉じたネットワーク環境のみで実行できます。(図4)これにより、マルウェアがどのサイト(URL情報)へアクセスし、どのような情報をアクセスする際に送信するのか(User Agentなどのヘッダ・パラメータなど)というコールバック情報を、実ネットワーク上での発生有無に関わらず収集することが可能です。また、HTTPに限らずSSL・FTP・IRCなどのプロトコルにも対応しています。

このようにMVXは、マルウェアを動的に解析するための環境を提供し、単独、シグネチャレス、かつリアルタイムにマルウェアの識別やコールバック情報を収集することができます。

NXシリーズはMVXの仮想環境を同時に複数稼働させることが可能となっており、並行処理で疑わしい通信の動的解析と仮想環境のリフレッシュを繰り返すことで全体の解析処理速度を上げるように工夫されています。なお、並列処理を行う仮想環境の数は機器モデルによって数が異なります。(EXシリーズも同様)

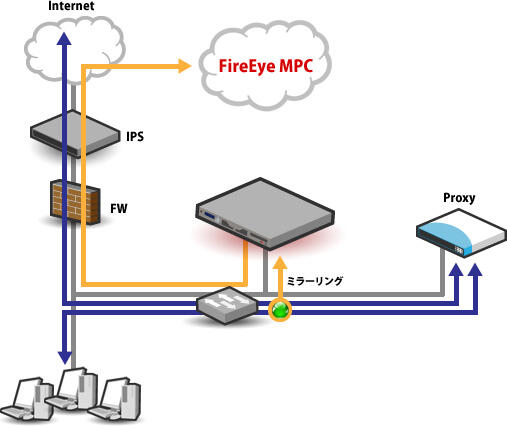

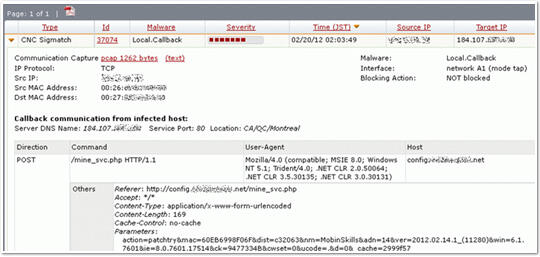

高度なフィルタ&リアルタイムな情報共有(MPC)

Callback Filterは、マルウェアがC&Cサーバやサイバー攻撃者のサーバへ情報提供を試みる外部通信を検知/防御するためのフィルタであり、MVXで検出したマルウェアから収集した情報により、自動的に外部サイトで調査をすることなく未知の攻撃を既知の攻撃として独自に学習し、シグネチャを自動生成します。(図5)

また、Callback Filterで検知した通信パケットはキャプチャされ、管理GUIから確認・ダウンロードすることが可能です。送信した内容やサーバからのレスポンスを見ることにより、通信が確立されたのかどうか確認することもできるようになります。

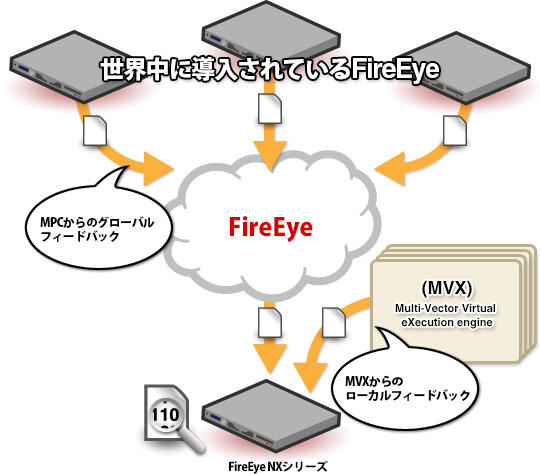

一方、Trellix(旧FireEye)社のMPC(Malware Protection Cloud)に加入することで、Trellix(旧FireEye)社、テクノロジパートナー、全世界で稼働するTrellix(旧FireEye)ユーザから提供されたマルウェアやコールバック情報の供給を受けることができるようになります。

このように、全世界に設置されているTrellix(旧FireEye) MPSが未知の攻撃やマルウェアの収集・解析・シグネチャ生成を行う端末となり、MPCがマルウェアを用いたゼロデイ攻撃や標的型攻撃を既知の情報として学習/共有します。なお、グローバルフィードバックでMPCへ提供される内容には、ユーザのホスト名やIPアドレス情報などユーザを特定する情報は含みません。

NXシリーズ構成例