製品

- ラインアップ

- ネットワークセキュリティ:Trellix(旧FireEye)Network Security

- ネットワークセキュリティ:Trellix(旧McAfee)Advanced Threat Defense

- ネットワークセキュリティ:Trellix(旧McAfee)Network Security Platform

- エンドポイント:Trellix(旧FireEye)HX

- エンドポイント:Trellix(旧McAfee)Mvision

- データ保護:Trellix Data Security

- Emailセキュリティ:Trellix(旧FireEye)Server Edition

- Emailセキュリティ:Trellix Cloud Edition

- セキュリティ運用:Trellix(旧FireEye)Helix

- セキュリティ運用:Trellix(旧McAfee)SIEM(Security Information and Event Management)

- クラウドガバナンス強化:Trellix(旧FireEye)Cloudvisory

- ファイルセキュリティ:Trellix(旧FireEye)Malware File Storage Scanning

- 統合管理ソリューション:Trellix(旧FireEye)Central Management

- NDRソリューション:Network Investigator(NI) / Packet Capture(PX)

- クラウド上のファイル脅威対策:Trellix IVX Cloud

仕様・技術情報

- Trellix(旧FireEye)技術情報

- Trellix(旧FireEye)仕様

- ネットワークセキュリティ:Trellix(旧FireEye)Network Security 技術情報

- ネットワークセキュリティ:Trellix(旧McAfee)Network Security Platform 技術情報

- ネットワークセキュリティ:Trellix(旧McAfee)Network Security Platform 仕様

- ネットワークセキュリティ:Trellix(旧McAfee)Advanced Threat Defense技術情報

- ネットワークセキュリティ:Trellix(旧McAfee)Advanced Threat Defense仕様

- Emailセキュリティ:Trellix(旧FireEye)Server Edition EXシリーズ 技術情報

- Emailセキュリティ:Trellix(旧FireEye)Server Edition EXシリーズ 仕様

- 統合管理ソリューション:Trellix(旧FireEye)Central Management(CM)シリーズ 仕様

- セキュリティ運用:Trellix(旧McAfee)SIEM(Security Information and Event Management)技術情報

ソリューション

Trellix

トレリックス

セキュリティ運用④-「セキュリティ運用自動化」を実現するSOAR 導入の3つのステップ

知っておきたいSOAR 導入の流れとポイント

前回では、SOARにより以下4点の導入メリットがあると案内しました。

- 運用負荷の低減

- インシデント対応のスピードアップ

- 人的リソース活用の最適化

- スキル不足の解消

※詳細は、以下の記事をご参照ください。

セキュリティ運用③-SOAR(Security Orchestration and Automated Response)とは?

しかし、SOARも自社のセキュリティ運用に適した方法で導入しなければ、期待していた効果を得られません。SOARを導入する際には、自社のセキュリティ運用とマッチさせるため、ナレッジに基づく技術的なチューニングが不可欠です。本稿では、その流れとポイントをご紹介します。

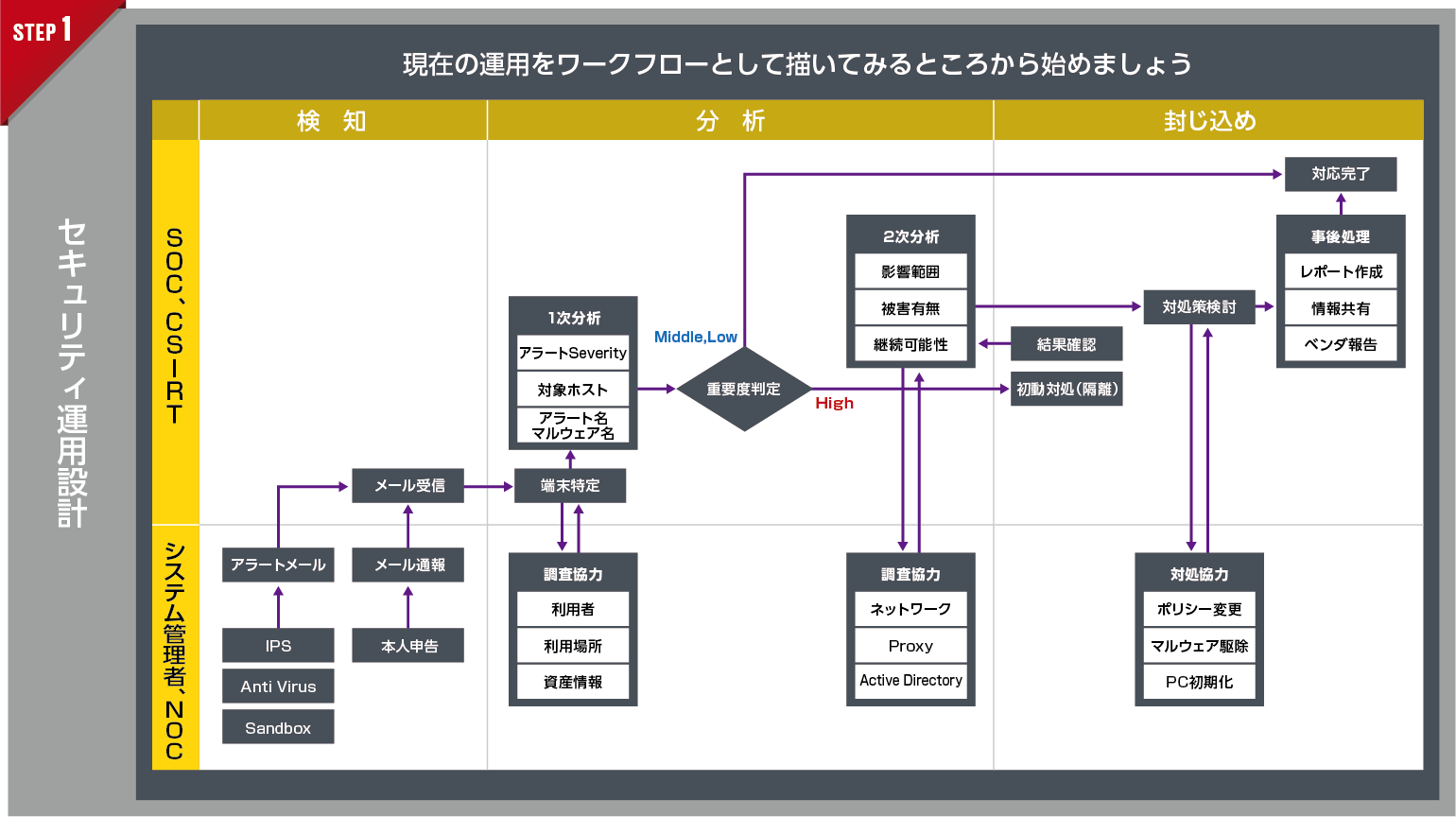

一般的に、SOAR導入は、以下の3フェーズを推進します。

① セキュリティ運用設計

「セキュリティ運用が定義されていること」がSOAR導入の前提となります。一方で、そもそも運用設計ができていない企業や、特定の製品を使用するための運用設計になっている企業が多いのも事実です。今まで明確な運用設計をしてこなかった企業では、今の運用をフローとして描くことからスタートしましょう。

POINT

- 特に、時間がかかっている業務や、運用者の負担が大きい業務、自動化しやすい単純作業、今できていない業務に注目することで、その後の自動化がスムーズになります。

- 運用設計の主体は運用を担当するエンドユーザ様で、運用を知るベンダが支援する形となります。

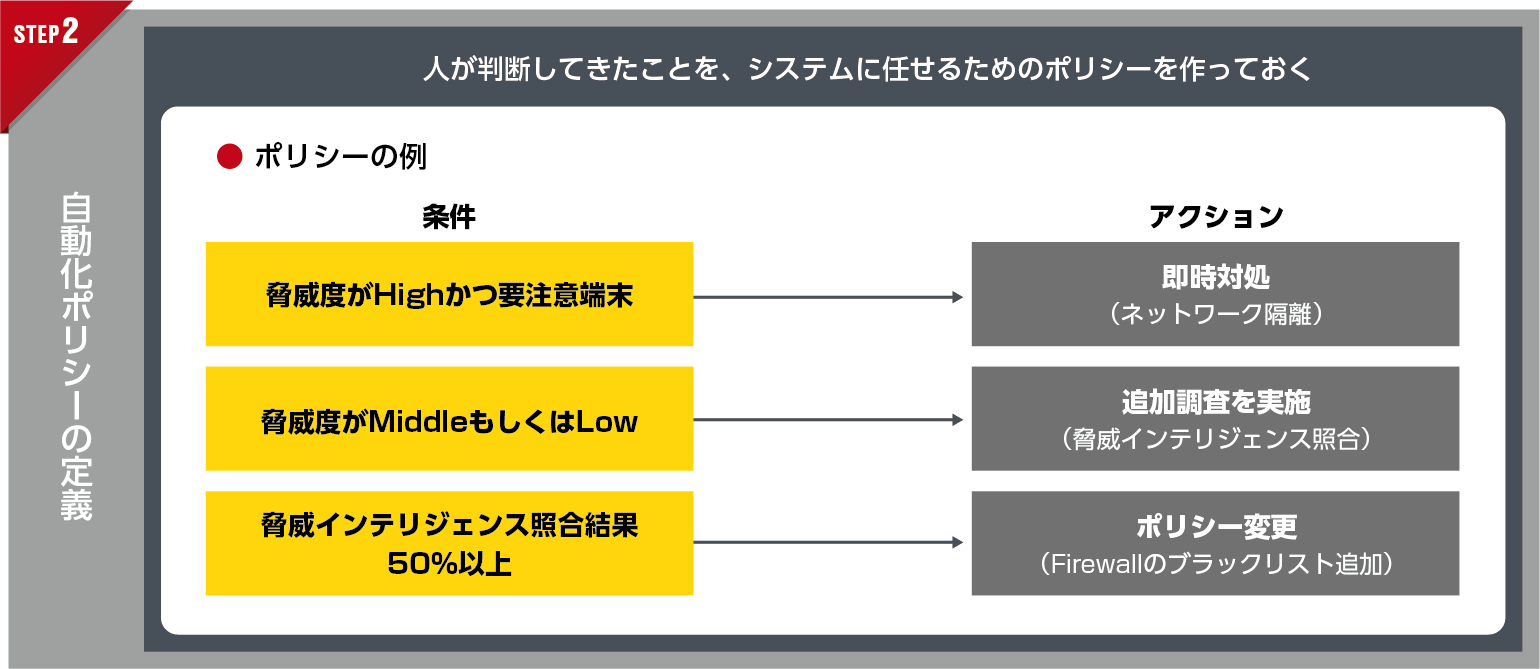

② 自動化ポリシーの定義

今まで人が行ってきた判断をシステムに任せるために、運用のさまざまなシーンを想定し、「この条件のときは、このアクションを行う」という自動化ポリシーを定義します。

POINT

- 最初からすべてを自動化する必要はありません。単純作業や単純分岐など、自動化しやすい業務から着手しましょう。

- 運用者個人の経験として「何となくやっている」業務があれば、把握して反映します。

- 部門間で都度調整していることは、前もって相互に合意しておきます。

- このフェーズで定義した判断基準は、後で柔軟に変更することも可能です。

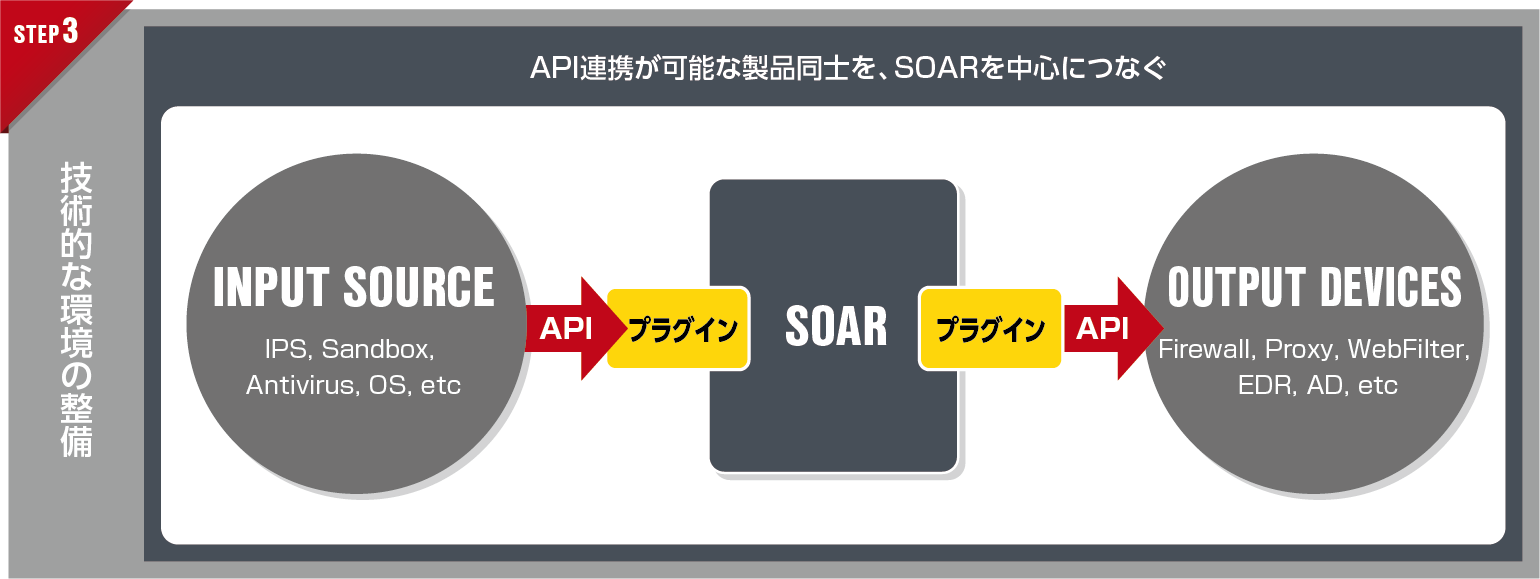

③ 技術的な環境の整備

SOARと連携するセキュリティ製品を決定し、技術的な環境を整備します。API連携が可能な製品同士を、SOARを中心に「つなぐ」のです。

POINT

- 現状では、APIがない製品や、正式サポートされていない製品、APIが公開されていてもドキュメントの記載内容が不足している製品が多くあります。導入を簡単に進めるためには、サンプルコードが提供されている製品や、APIとSOARを中継するAPPがある製品を選択しましょう。

- APIは変更されることもあるため、影響調査の方法やメンテナンス範囲など、バージョンアップ時の対応は、事前に検討が必要です。

- 複数の製品をまたがる連携では、製品ベンダの責任範囲や問い合わせ先の切り分けが難しくなります。

- 上記のように、実装フェーズでは多くの技術的課題があるため、ベンダやディストリビュータの経験値と、実績に基づく具体的なサポート、コミュニティで得られるナレッジなどが非常に重要です。

まとめ

脅威の高度化、セキュリティ製品の運用複雑化、アラートの増加等の複数の要因によりセキュリティ運用の負担が増大しています。SOARを活用して自動化することで、企業はさまざまなメリットを得られますが、同時に自社のセキュリティ運用に最適な導入方法を考慮する必要があります。以下にご案内している動画では、SOARの導入フローをより詳細に説明しておりますので、是非ご覧ください。

また、負荷の増すセキュリティ運用にお悩みの方や、疲弊する運用の現場に課題意識をお持ちの方は、ぜひお気軽にお問い合わせください。