製品

- ラインアップ

- ネットワークセキュリティ:Trellix(旧FireEye)Network Security

- ネットワークセキュリティ:Trellix(旧McAfee)Advanced Threat Defense

- ネットワークセキュリティ:Trellix(旧McAfee)Network Security Platform

- エンドポイント:Trellix(旧FireEye)HX

- エンドポイント:Trellix(旧McAfee)Mvision

- データ保護:Trellix Data Security

- Emailセキュリティ:Trellix(旧FireEye)Server Edition

- Emailセキュリティ:Trellix Cloud Edition

- セキュリティ運用:Trellix(旧FireEye)Helix

- セキュリティ運用:Trellix(旧McAfee)SIEM(Security Information and Event Management)

- クラウドガバナンス強化:Trellix(旧FireEye)Cloudvisory

- ファイルセキュリティ:Trellix(旧FireEye)Malware File Storage Scanning

- 統合管理ソリューション:Trellix(旧FireEye)Central Management

- NDRソリューション:Network Investigator(NI) / Packet Capture(PX)

- クラウド上のファイル脅威対策:Trellix IVX Cloud

仕様・技術情報

- Trellix(旧FireEye)技術情報

- Trellix(旧FireEye)仕様

- ネットワークセキュリティ:Trellix(旧FireEye)Network Security 技術情報

- ネットワークセキュリティ:Trellix(旧McAfee)Network Security Platform 技術情報

- ネットワークセキュリティ:Trellix(旧McAfee)Network Security Platform 仕様

- ネットワークセキュリティ:Trellix(旧McAfee)Advanced Threat Defense技術情報

- ネットワークセキュリティ:Trellix(旧McAfee)Advanced Threat Defense仕様

- Emailセキュリティ:Trellix(旧FireEye)Server Edition EXシリーズ 技術情報

- Emailセキュリティ:Trellix(旧FireEye)Server Edition EXシリーズ 仕様

- 統合管理ソリューション:Trellix(旧FireEye)Central Management(CM)シリーズ 仕様

- セキュリティ運用:Trellix(旧McAfee)SIEM(Security Information and Event Management)技術情報

ソリューション

Trellix

トレリックス

セキュリティ運用①-SIEMやSOAR導入前に!フレームワークを使って現状の可視化

総論

最近、セキュリティ担当者から「運用がつらくなってきた」という声を頻繁に耳にします。「そもそもの作業量が多い」「休日・夜間作業が多い」「人手不足で負荷が集中している」といった体力面から、「責任が重い」「いつ呼び出されるかわからず、緊張感が抜けない」「何も起こらなくて当たり前と思われてしまい、大変な割には評価されない」といった精神面まで、現場には重い負担がかかっています。

本稿では、セキュリティ運用の課題を整理し、セキュリティ対策フレームワークを活用したセキュリティ運用の整理と改善をご案内します。

最後にフレームワークの活用によりセキュリティ運用の整理と改善を実現した事例をまとめた動画もご案内しておりますので、是非ともご覧ください。

各論

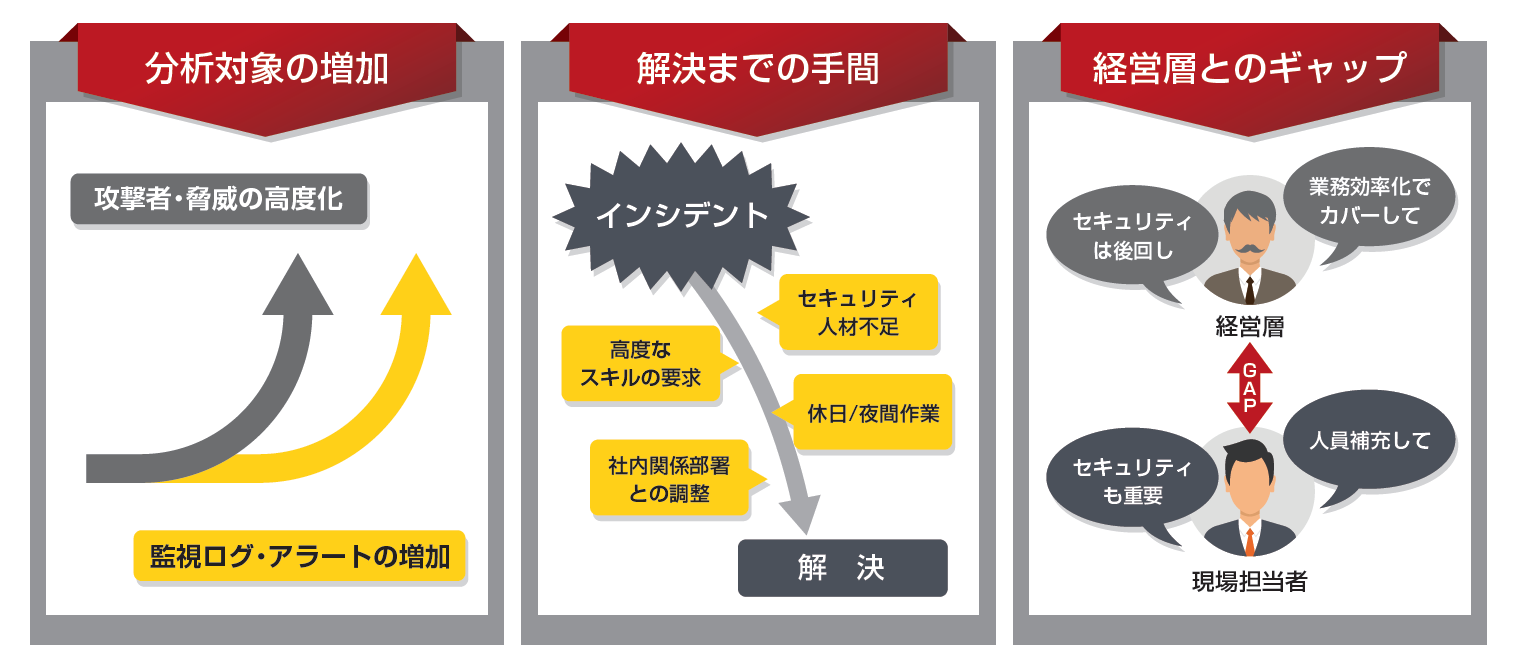

セキュリティ運用の課題

セキュリティ運用の現場では具体的にどのような負担があるのでしょうか。現場の担当者から聞こえてくるのは、次のような厳しい現状です。

- 分析対象の増加

サイバー攻撃は日々巧妙化し、セキュリティの脅威は高度化の一途をたどっています。それにともない、監視するべきログやアラートの量も飛躍的に増加しています。最近の運用監視製品は、インシデントかどうか判断できないグレーな脅威でも、積極的にアラートを発行するようになりました。多数のアラートが発生し、実際にインシデントにつながるかどうかは、担当者が逐一判断しなければなりません。セキュリティを確保するためにはやむを得ないものの、作業量の増加の一因となっています。 - 解決までの手間

多様な脅威に備えるため、企業に導入されるセキュリティ製品の種類や数が増えています。管理方法や操作方法が多岐にわたり、手順も複雑化して、セキュリティ担当者には高度なスキルが求められています。スキルの陳腐化も速く、次々に新しい知識を習得しなければなりません。限られたセキュリティ人材に作業が集中し、企業は常に人材不足に悩んでいます。休日・夜間の作業や、管轄部門との調整も、担当者の負担となっています。

セキュリティ対策フレームワークを活用したセキュリティ運用の全体把握

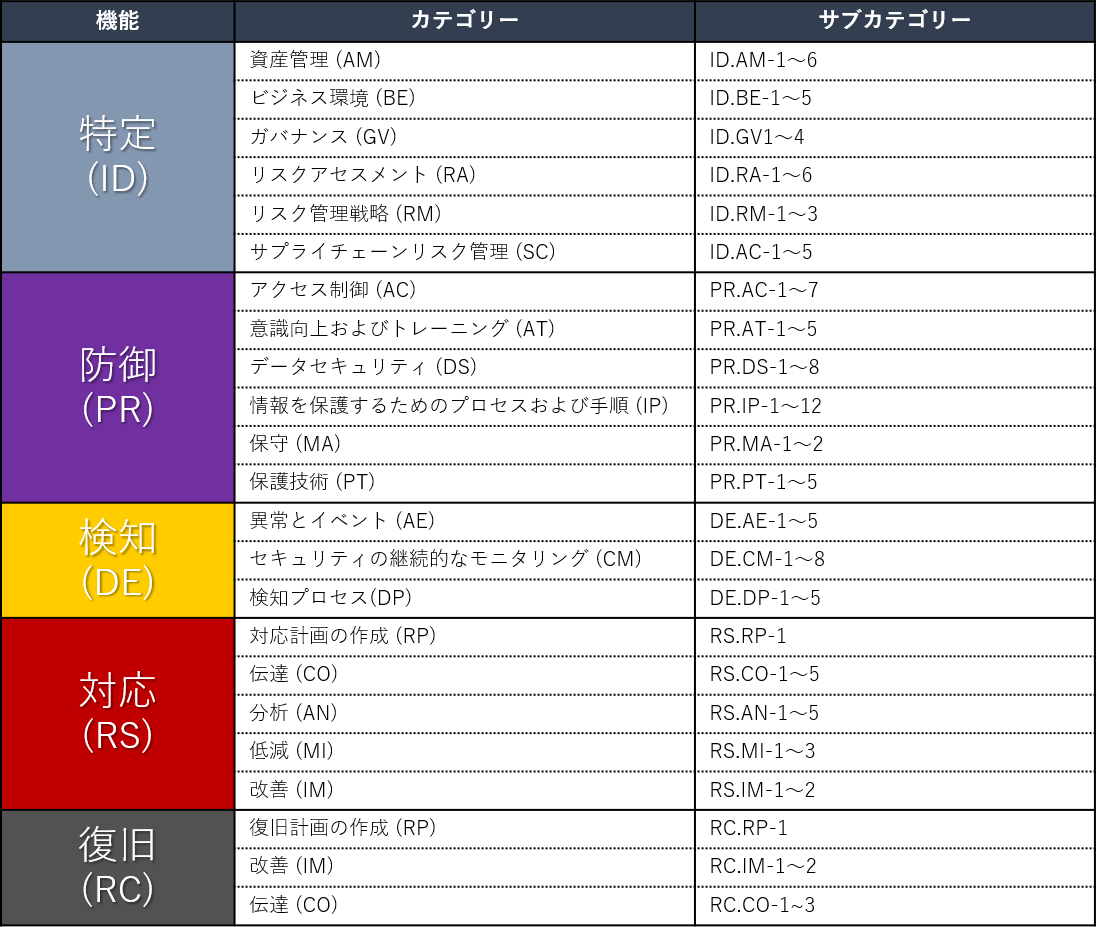

前に述べた運用上の課題を解決していくためには、まず現状のセキュリティ運用状況の可視化をしなければなりません、その際に役に立つのがセキュリティ対策フレームワークです。 世間には、数多くのフレームワークが存在しますが、本稿では運用面で状況を俯瞰することに長けたNIST(米国国立標準技術研究所)の提唱しているCybersecurity Framework(以下よりCSF)をベースにセキュリティ運用の可視化手法を説明します。

CSFは5つの機能より構成されています。

「特定」「防御」「検知」「対応」「復旧」と運用ステージごとに分類されています。

図1:NIST Cybersecurity Frameworkの構成①

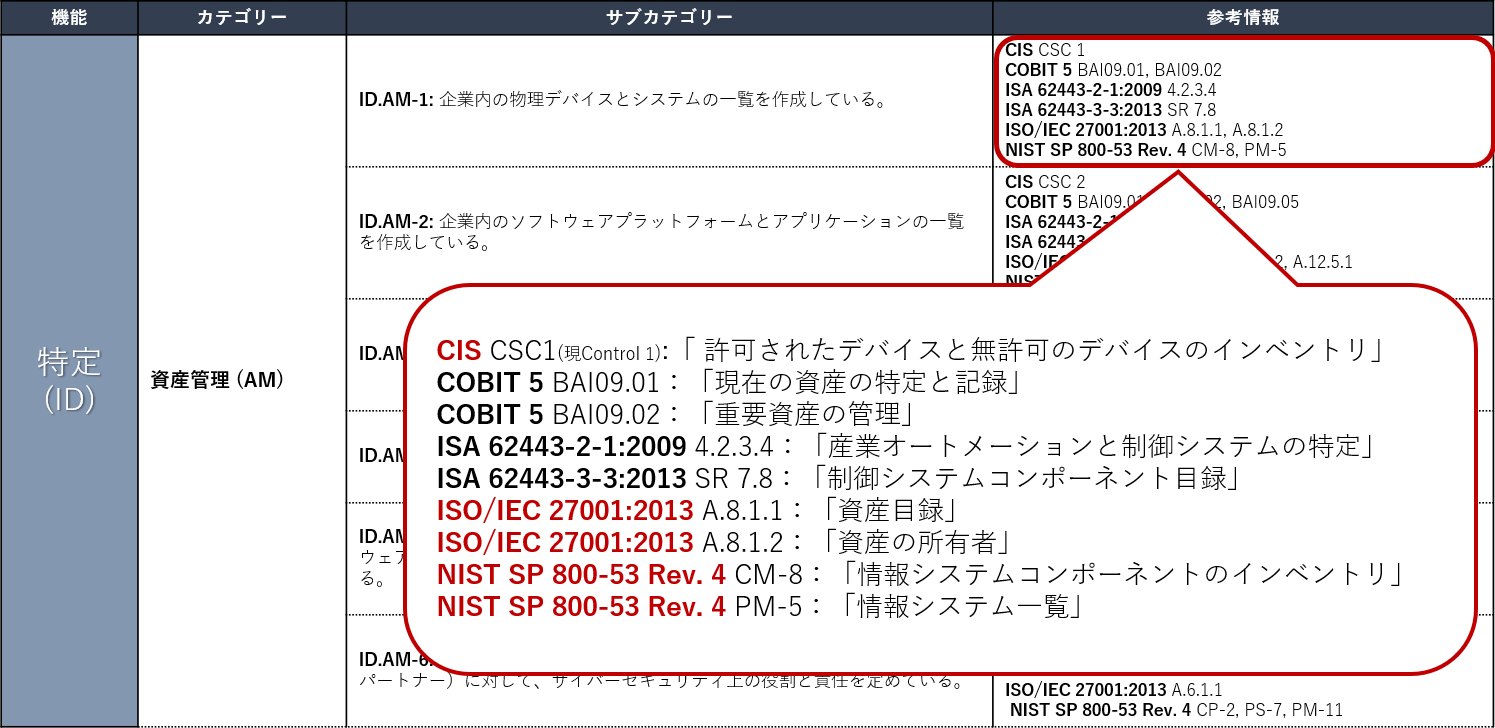

また、各カテゴリーは複数のサブカテゴリーによって構成されており、このサブカテゴリーにはより詳細な実施項目が記されています。具体的な検討や実施を行う上で、参考となる外部資料(以下、赤枠内)も合わせて記載があります。

図2:NIST Cybersecurity Frameworkの構成②

NIST Cybersecurity Frameworkの活用方法

では、このCSFをどのように活用すればいいのでしょうか?

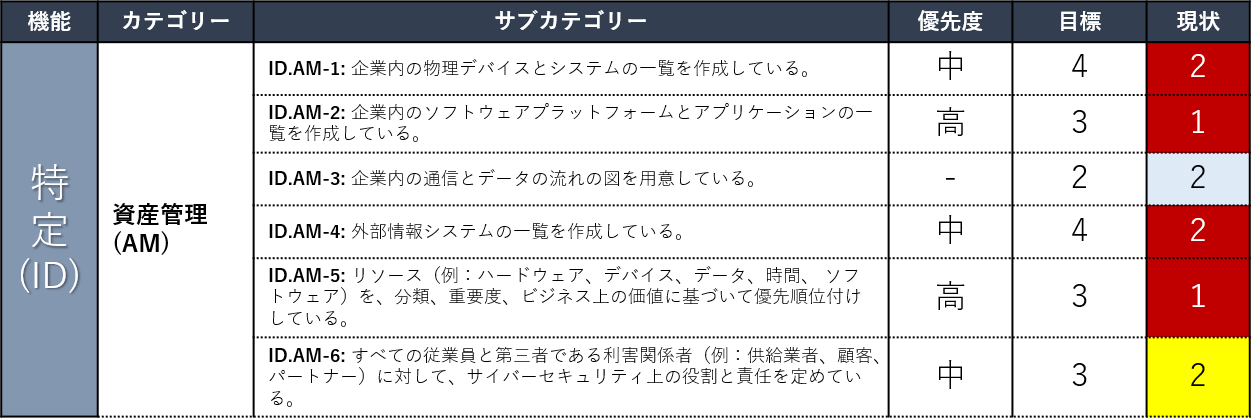

以下にCSFの活用手順を簡潔にまとめました。

- CSFを用いて、自社に必要な項目、不要な項目、新たに追加すべき項目を検討し、自社向けプロファイルのベースを作成する

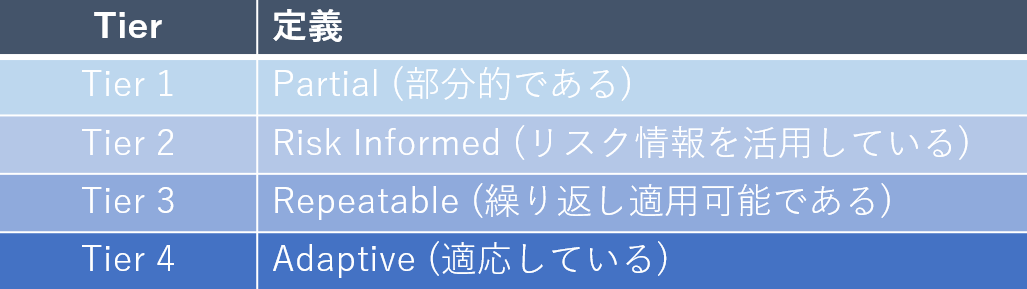

- 各サブカテゴリーに対し、現在の達成度(Tier)を記入

- 各サブカテゴリーに対し、自社が目指すべき達成度(Tier)を設定

- 現状と目指すべき達成度にギャップが生じたサブカテゴリーに対し、対応の優先度を設定

- 優先度に従って、目指すべき達成度に向けた取り組みを実施

図3:NIST Cybersecurity Frameworkをもとに現状分析した

図4:各Tierの定義

★ポイント

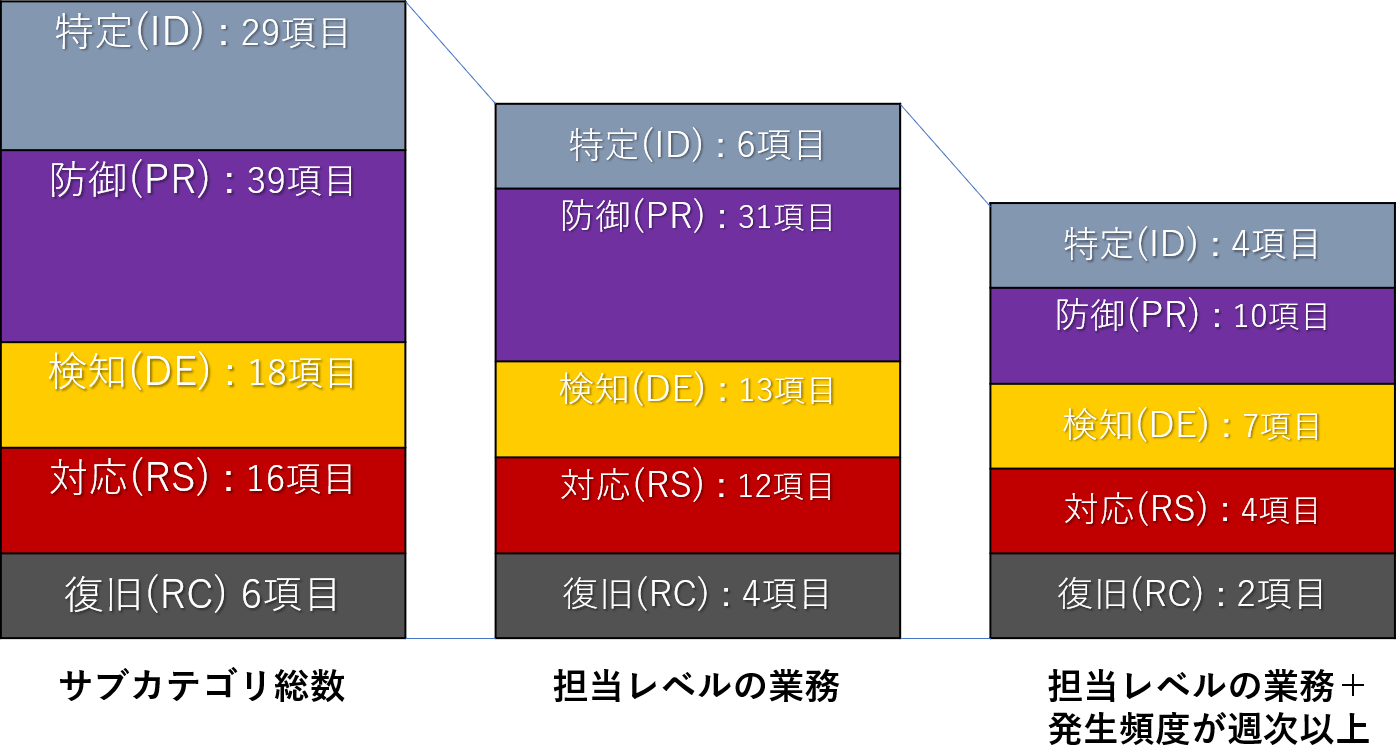

実運用の業務を可視化するためには、カテゴリー毎に担当レベルにブレイクダウンし、発生頻度を整理することをオススメします。CSFは組織全体の可視化と優先度をつけるものなので、担当レベル以外にマネジメントや役員レベルの役割も含まれる為です。

図5:担当レベルで比較的発生頻度の高い業務にブレイクダウンした例

運用状況の可視化後に取り組む対策

CSFによりセキュリティ運用状況を可視化した後は、優先度の高い業務に対して、自社でコントロールする業務と製品の導入/アウトソースする業務に分類することを推奨します。

ご参考に、以下に該当する業務は自社でコントロールすることをオススメします。

- 経営層・役員が判断、実行するべき事項

- サプライヤやパートナーの選定

- 改善プロセスの承認

- 属人性が強く残るシステムの運用・管理

- インシデント対応における全体ハンドリング(外部の支援を受けるのは良い)

一方で、「検知」「対応」「復旧」に含まれるインシデント対応関連の業務は製品の導入/アウトソースにより業務改善ができる傾向にあります。

以下にご案内している動画の中で、CSFの各機能に紐づく製品/サービス群をご説明しておりますので、是非ともご覧いただければと思います。

結論

セキュリティ運用を改善するという漠然とした試みも、NIST CSFのようなセキュリティ対策フレームワークに沿って現状分析をすることで、取り組むべき課題と各課題に適した対策が見えてきます。

以下にご案内している動画では、大手企業のセキュリティコンサルティング業務を実施すると共にマクニカCSIRTメンバーも兼任している担当者が、実際の事例をもとに企業がどのようにセキュリティ運用状況を可視化し、見えてきた課題に対してどのような対策を講じたかをご説明します。

セキュリティ運用の製品やサービスを検討される前に、一度ご覧になってみてはいかがでしょうか?