Prisma CloudのCSPM導入してみた:レポート機能

前回の特集記事では、可視化したアラートからの原因特定までの流れをご紹介しました。

弊社で取り扱い中のPrisma CloudにおけるCSPM(Cloud Security Posture Management)機能の内、今回はレポート機能に焦点を当てています。

前回のブログリンク

1. Prisma CloudのCSPMについて

まず、Prisma CloudのCSPMがどのようなものか簡単に説明します。Prisma Cloudは、クラウド環境におけるセキュリティとコンプライアンスの課題に対処するための統合型プラットフォームです。CSPM機能は、過剰権限や設定ミスの他、クラウドインフラストラクチャーのセキュリティポリシーと規制要件への遵守状況を監視し、報告するためのソリューションです。

2. レポート機能について

レポート機能は、Prisma CloudのCSPMにおいて重要な役割を果たします。 GUIへアクセスせずとも定期的に出力されるレポートを確認するだけで、大まかな問題点と対象のアセット、そしてその対処方法を把握することが可能になります。また、レポートを必要とする人に対して、必要な内容のみを出力し定期送信できるのがPrisma Cloudのレポート機能の強みです。

開発者が確認すべきアラートの概要から、特定のコンプライアンスポリシーへの遵守状況といった経営層への情報共有に使用できるレポートを出力することも可能です。

例えば、単一のアラートを個別に確認するのではなく、一定期間内のアラートをまとめて確認することが可能で、定型業務や監査目的で期間内のアラートを提出したり保存したりする必要がある場合にとても有効です。各担当者や他部門の方、協力会社の方向けに GUIへのアクセスIDを発行せずとも、必要なアラート情報のみを共有することで、対処を促す仕組みを作ることができます。

レポートの具体的な利点をまとめると下記の通りです。

- 遵守状況の把握:

クラウド環境におけるセキュリティポリシーと規制要件への遵守状況を一目で把握できます。 - リスクの特定:

セキュリティポリシーや規制要件に違反するアクティビティや設定を特定し、リスクを軽減できます。 - 改善の指針:

特定された問題に対する改善策を提供し、セキュリティとコンプライアンスを向上させるための指針を提供します。

3. レポート機能を使ってみた

Prisma Cloudで出力できるレポートには下記3種類があり、それぞれを使い分けて分析を行います。

- Cloud Security Report:

Prisma Cloudの機能をどれだけ利用して、どういったセキュリティを適用しているかのチェックが可能です。また過去一定期間に発生しているアラートの傾向を把握することに役立ちます。3種類の中で最も概要ベースのレポートになります。 - Compliance:

特定のコンプライアンスポリシーを選択し、どれだけ順守できているかを把握することに役立ちます。選択したコンプライアンスポリシーの概要やそれに対して現在発生しているアラートを確認することが可能です。 - Alerts:

特定の環境を指定して、それらに対してオープン中のアラートを出力することが可能です。コンソールを確認しなくとも担当者ごとに対応しなければならない環境のアラート全体量と内容が確認可能です。

1. レポートの生成

今回は検証環境のAWSアカウントに対して、CIS ベンチマーク v1.3.0にどの程度遵守しているかをチェックしてみようと思います。

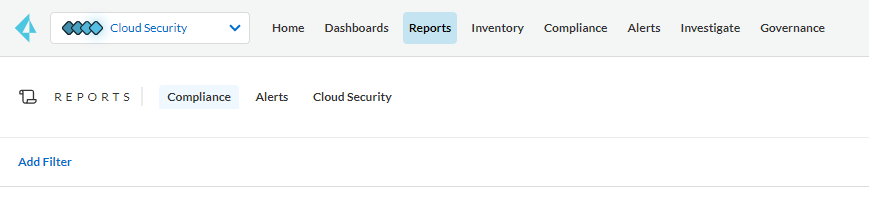

- 画面左上のタブから「Cloud Security」を選択し、上部の「Reports」をクリックします。

図1. Reports画面

- Create Reportより作成するレポートを選択します。今回はComplianceを選択します。

図2. 生成するレポートの選択画面

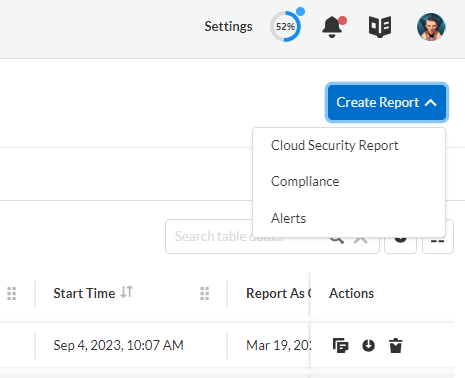

- ここで、どのコンプライアンスについてのレポートにするかを選択します。今回はCIS v1.3.0(AWS)を選択します。

図3. Compliance reportの詳細設定画面

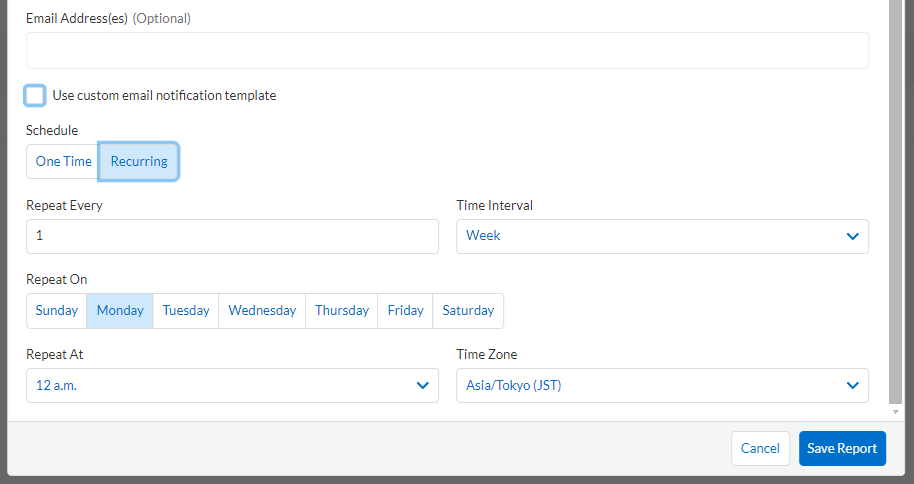

- Email Addressを入力し、ScheduleをRecurringに設定すれば、定期的にレポートを送信することも可能です。

図4. メールアドレスへの定期送信設定画面

- 設定自体はこれで完了です。レポートのダウンロードボタンを押すとすぐにダウンロードされました。実際に生成されるレポートを見てみようと思います。

2. レポートの分析

それではここからレポートの分析を行います。

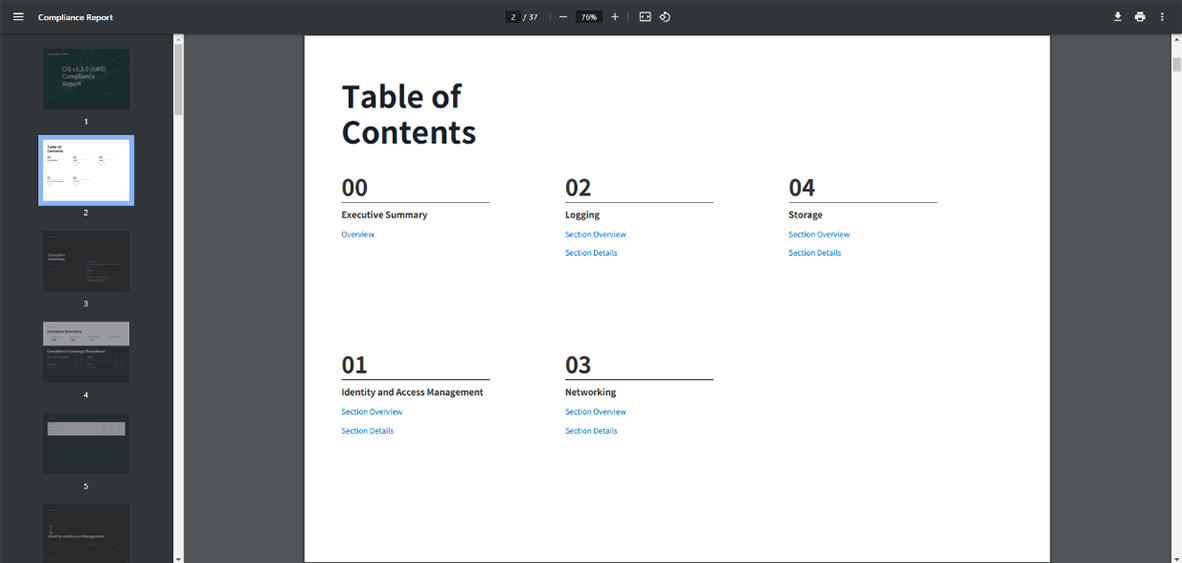

- レポートの構成ですが、ダウンロードされたPDFファイルを確認してみると、表紙・目次と順に並んでおり一目で必要な項目へアクセスできるように構成されていることがわかります。

図5. 目次ページ

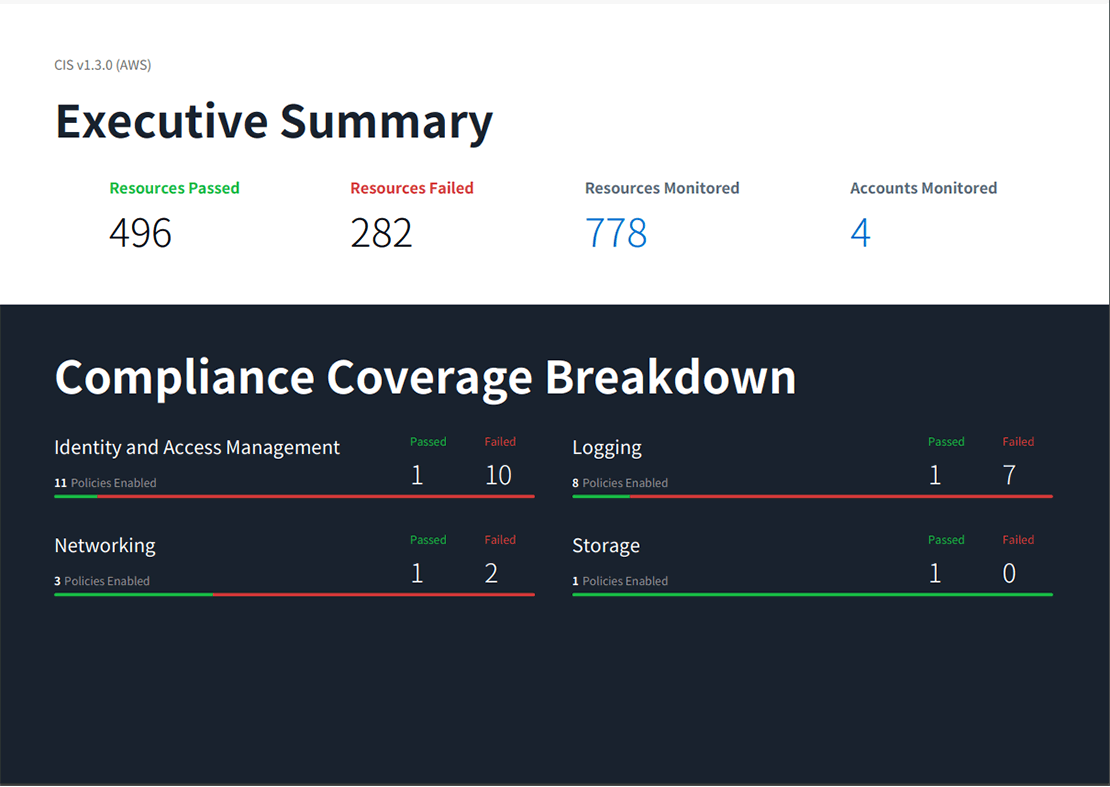

- Executive Summaryとして、一目で違反しているリソースの数(Failed)と、問題のある項目が分かるようになっています。今回はStorage以外の3つの項目でポリシーに違反しているようです。

図6. Report概要ページ

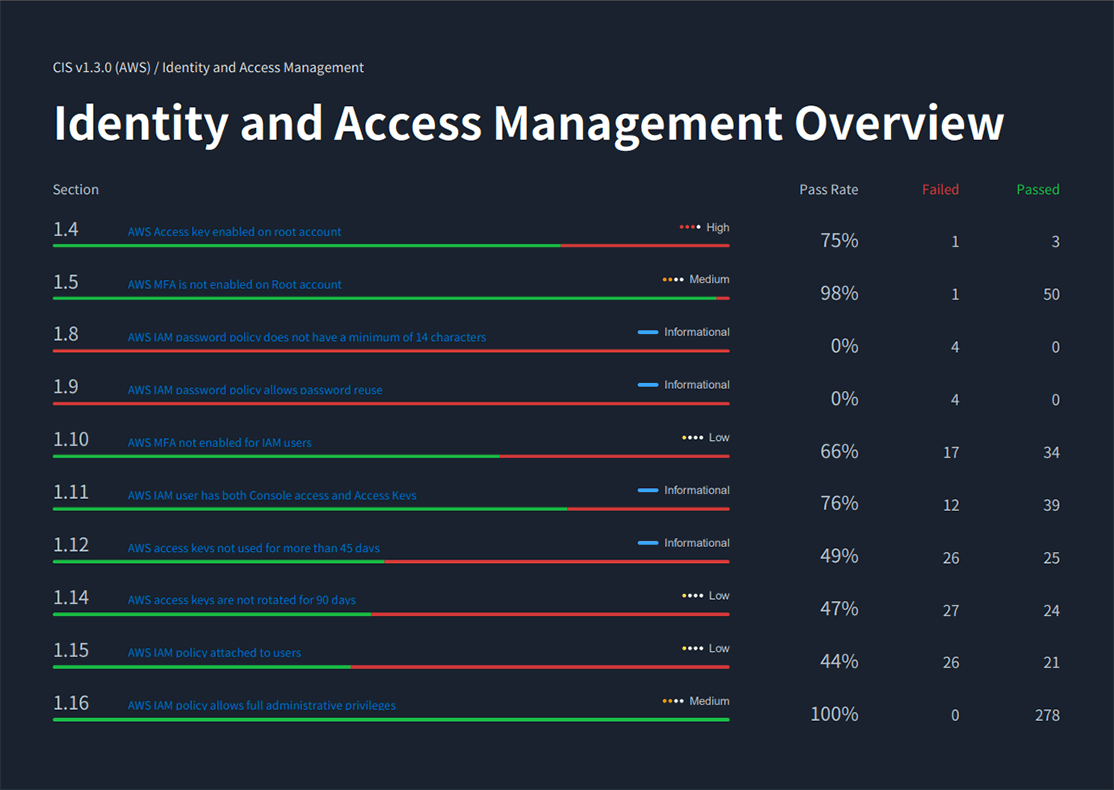

- 次に、上述した4つの項目に対して、それぞれ詳細ページが作成されおり全体像を把握しやすくなっています。今回はIdentity and Access Managementの概要を見てみようと思います。各ポリシーの違反数がまとめられており、ここで全てFailedとなっているものに関してはそもそもポリシーを有効化しておく必要があるのか等を検討する材料とできます。

図7. Identity and Access Management Overviewページ

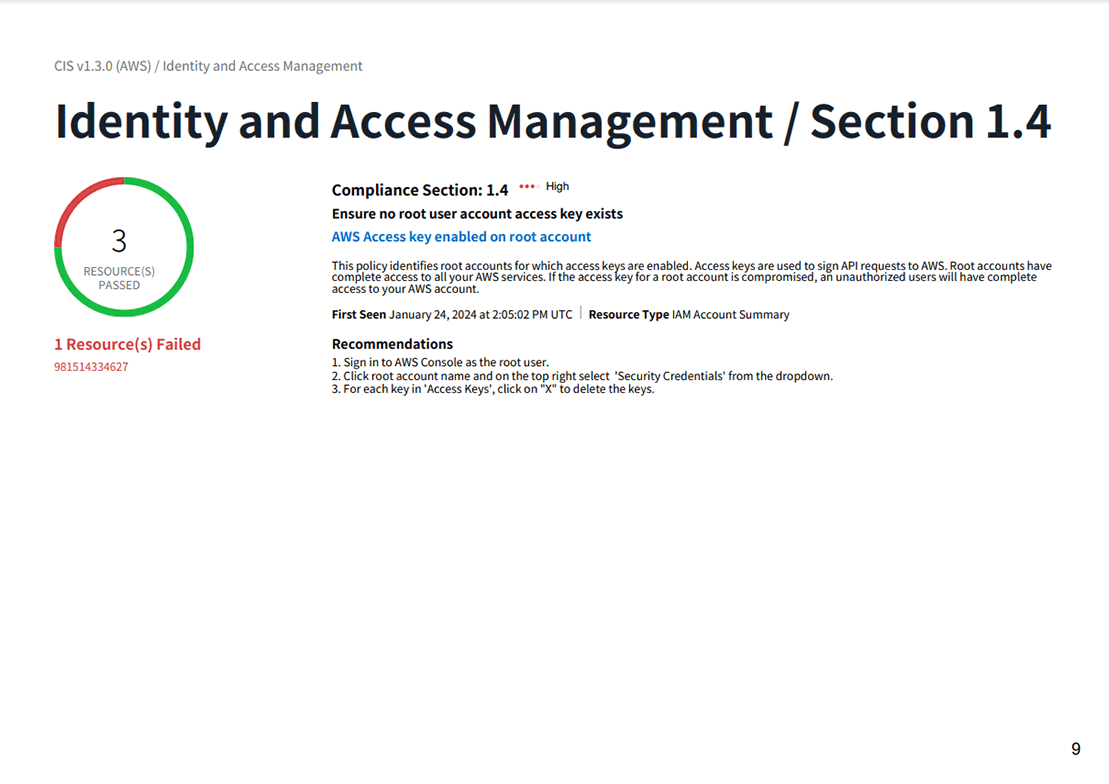

- その後のページでは、各ポリシーの概要と推奨設定方法、違反しているリソース名が1つのページにまとまって出力されています。コンソールとは異なり画面遷移が必要ないため、このページを見るだけで対応が完了することもありそうです。ページ内のリンクからはPrisma CloudのGUIへ遷移することができ、実際にアラート対応する方にとっても便利なレポートとなっています。

図8. 各ポリシー詳細ページ

- 検証環境ということもあり、違反数が多い結果になりましたが、どの部分に違反があってどういう対処をすればよいのかが一目で分かり使い勝手の良さが実感できました。

まとめ

今回はPrisma Cloudのレポート機能の実装と、実際のレポートを確認するところまでを記事にしました。Prisma Cloudのレポート機能は、クラウド環境におけるセキュリティポリシーの遵守状況やリスクを明確に示し、監査や規制要件への適合性を証明するための貴重な手段です。

企業におけるクラウドの活用はどんどん進み、特定部門のみで全体的な統制を行っていくことは非常に難しい状況ですが、このような機能を活用することで、クラウドセキュリティの監査において必要な情報を容易に生成し、必要なデータを提供することで、各関係者や部門が自律的にアラートに対応するような運用をたてつけていくことも非常に有効な手段の一つといえますので、ぜひご検討ください。

関連動画:『セキュアなアプリケーション開発の実現~Posture Managementによるセキュリティベースラインの向上~』

セキュアな業務環境を従業員に提供することは全ての業務に共通する課題です。アプリケーション開発の現場でもセキュリティ インシデントの抑制が大きな課題として認識されていますが、開発者が抱える特有の理由からセキュリティの優先順位を下げざるを得ない状況があり、その重要性が軽視されてしまうパターンが珍しくありません。本セッションでは開発環境に対してセキュリティインシデントの発生確率を低減するために必要な最低限の仕組みを実装し、セキュリティベースラインを大幅に向上させるための予防ソリューションであるPosture Managementについて解説します。

お問い合わせ・資料請求

株式会社マクニカ DevOps 担当

- TEL:045-476-1972

- E-mail:twistlock@macnica.co.jp

平日 9:00~17:00