Prisma CloudのCSPM導入してみた 前編:クラウドアカウントの登録

近年クラウドの利用がすすみ、ほとんどの企業でクラウドが当たり前に活用されるようになりました。一方でクラウドの設定ミスに起因するインシデントも多発しています。こういった設定ミスを防ぐためにCSPMと呼ばれるソリューションがありますが、私自身実際に使用したことがないので、今回はPrisma Cloudという製品を使って実際に私の環境に実装を行ってみました。

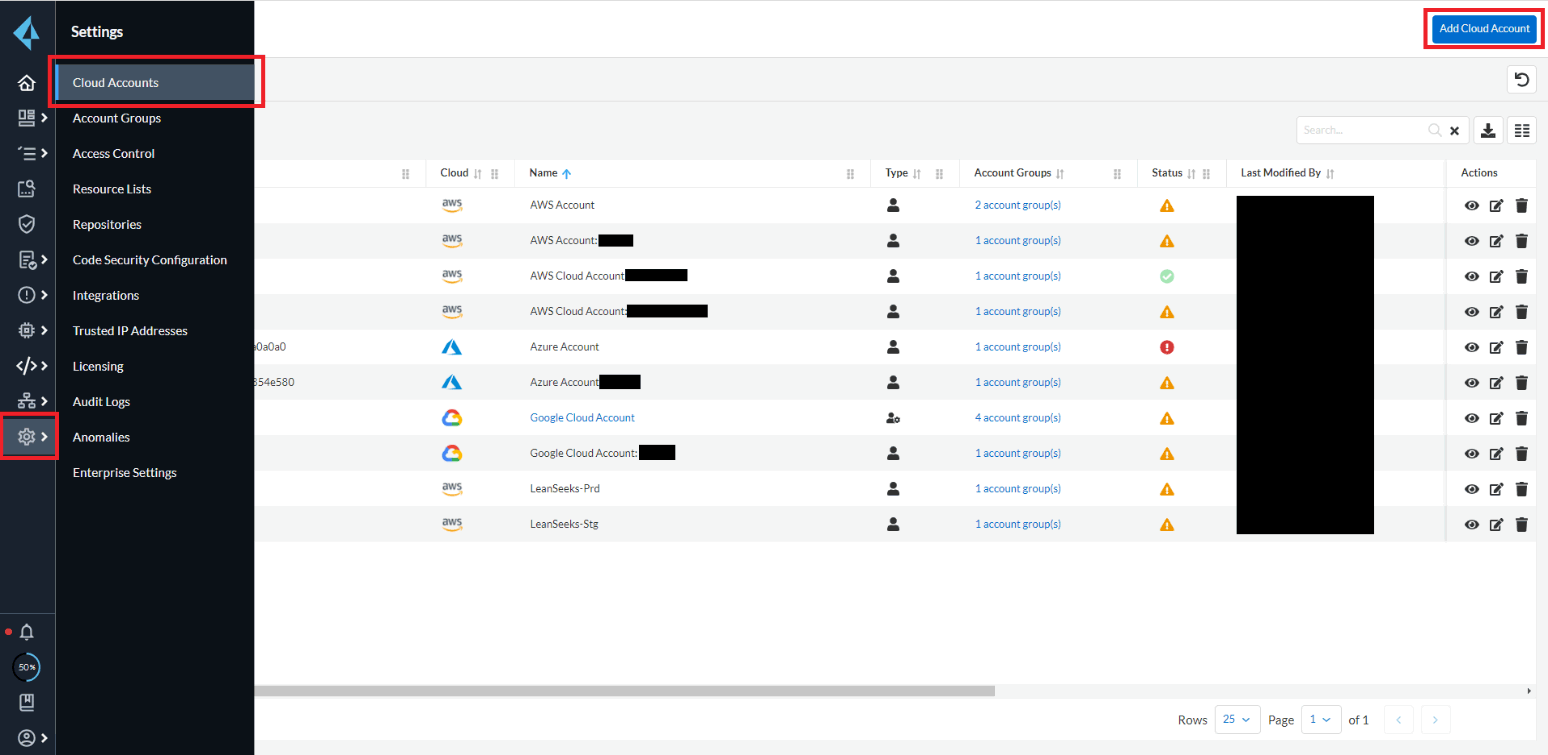

本記事では、前編・後編に分け、Prisma CloudのCSPMを導入するまでの一連の流れを紹介したいと思います。Prisma CloudではAWS・GCP・Azureなどのマルチプラットフォームに対応しており、今回はAWSアカウントに対してCSPMを導入します。

前編では、Prisma Cloudと実際に私のチームが検証で利用しているクラウドサービスを連携させ、Prisma Cloud上で利用クラウドのセキュリティ状況を可視化するところまでをご紹介します。

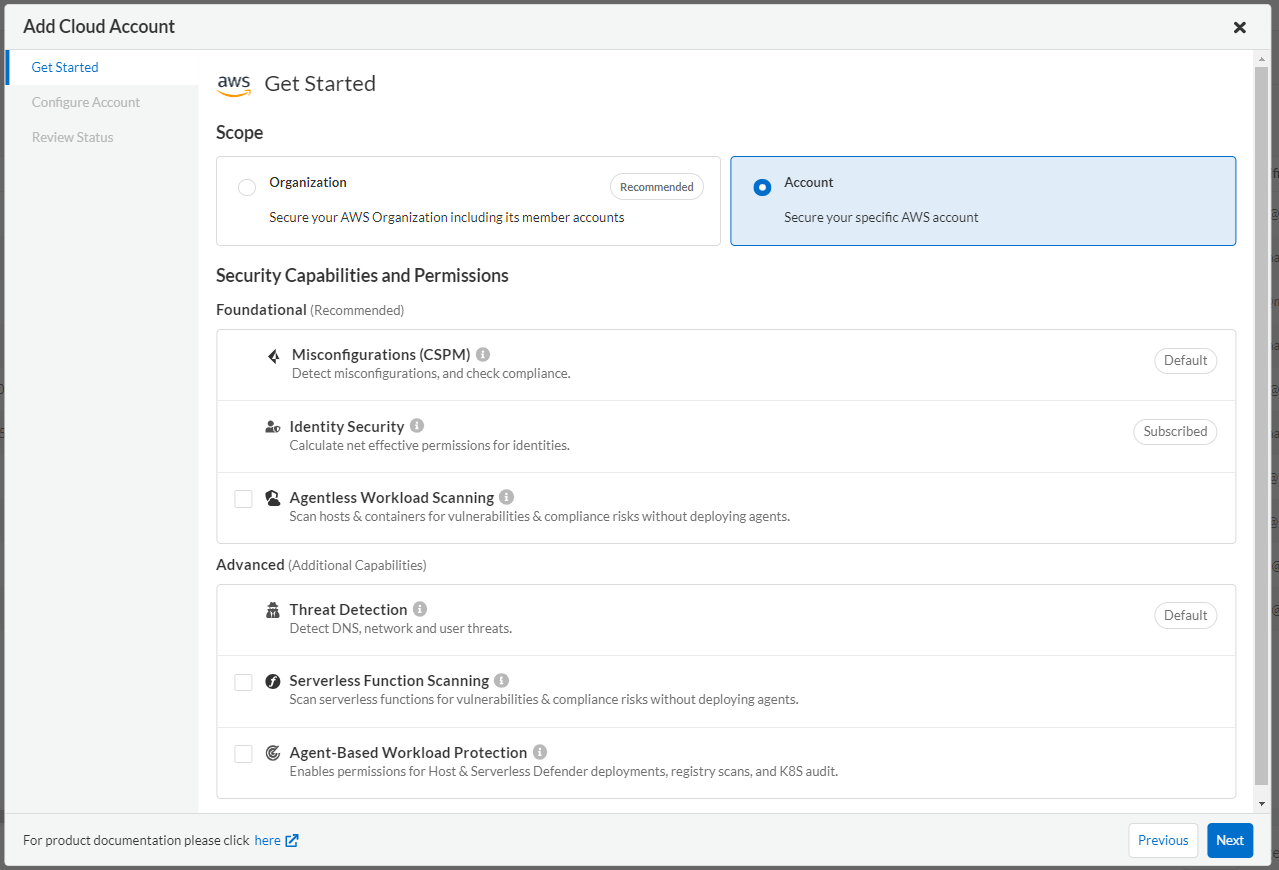

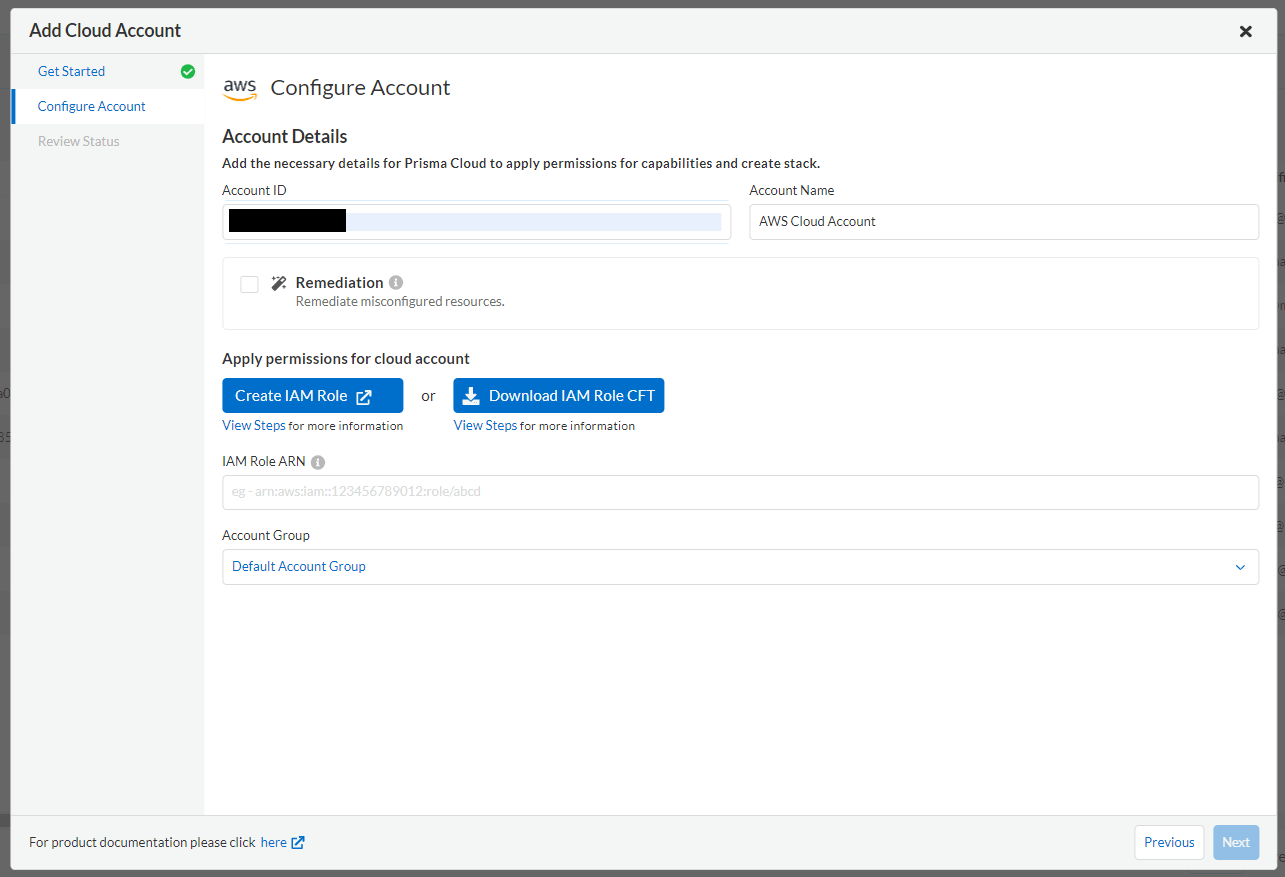

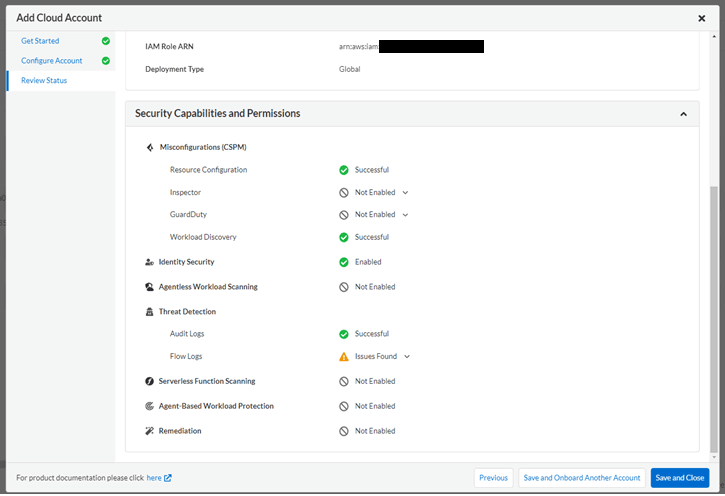

CSPM機能で設定ミスを監視するためにはPrisma CloudからAWSに対してAPIを用いて情報を取得する必要があります。そのため、AWS側にAPIを実行するためのIAMロールを作成し、Prisma Cloudのコンソールへ登録が必要となります。実際にやってみたいと思います。

※CSPMはCloud Security Posture Managementの略です。AWSやGCPなどのクラウド利用時の設定ミスやコンプライアンス違反などのセキュリティリスクを特定し、可視化・対策を行うものです。

- AWSへログイン。

- 「AWS CloudFormationによってIAMリソースがカスタム名で作成される場合があることを承認します。」にチェックを入れて「スタックの作成」をクリック。

- PrismaCloudRoleARNをコピーする。

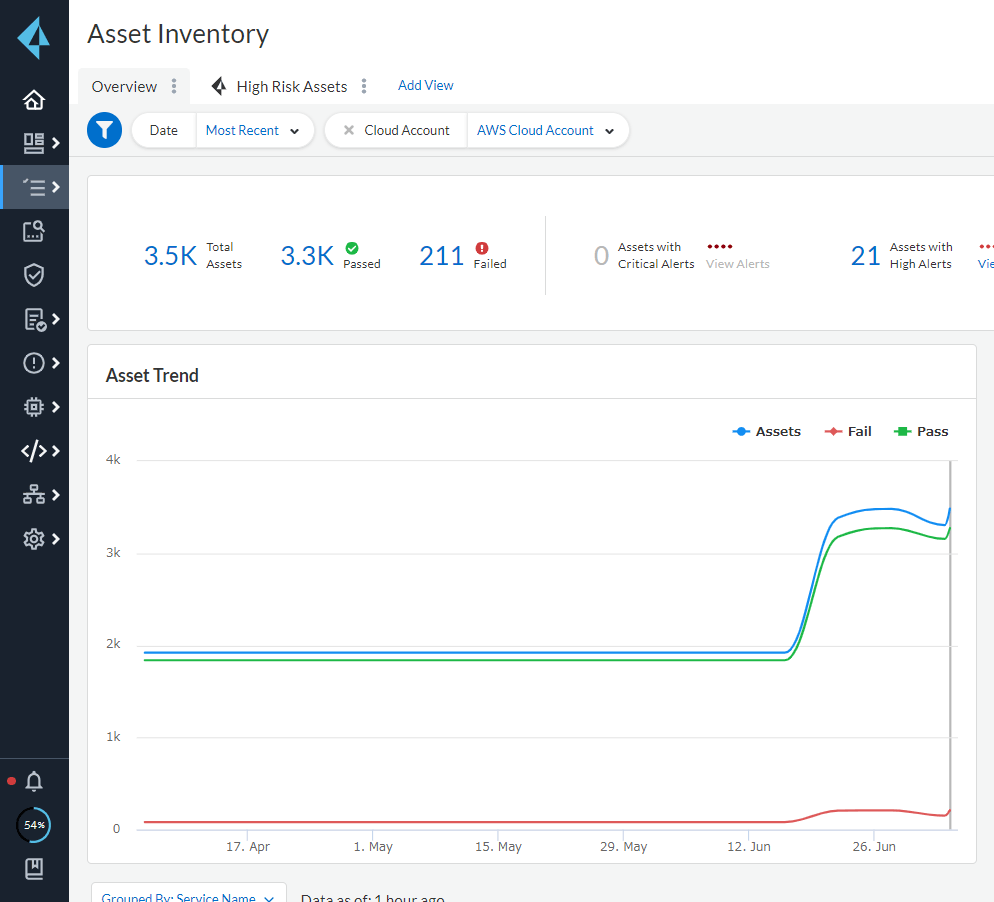

- コンソール画面の左側「Inventry」 >「Assets」を選択します。

- 今回登録したCloud Accountでフィルタをかけてみます。

- 検証環境なので、いくつかFailedの項目があります。具体的な問題の詳細確認方法については次のブログにてご紹介いたします。

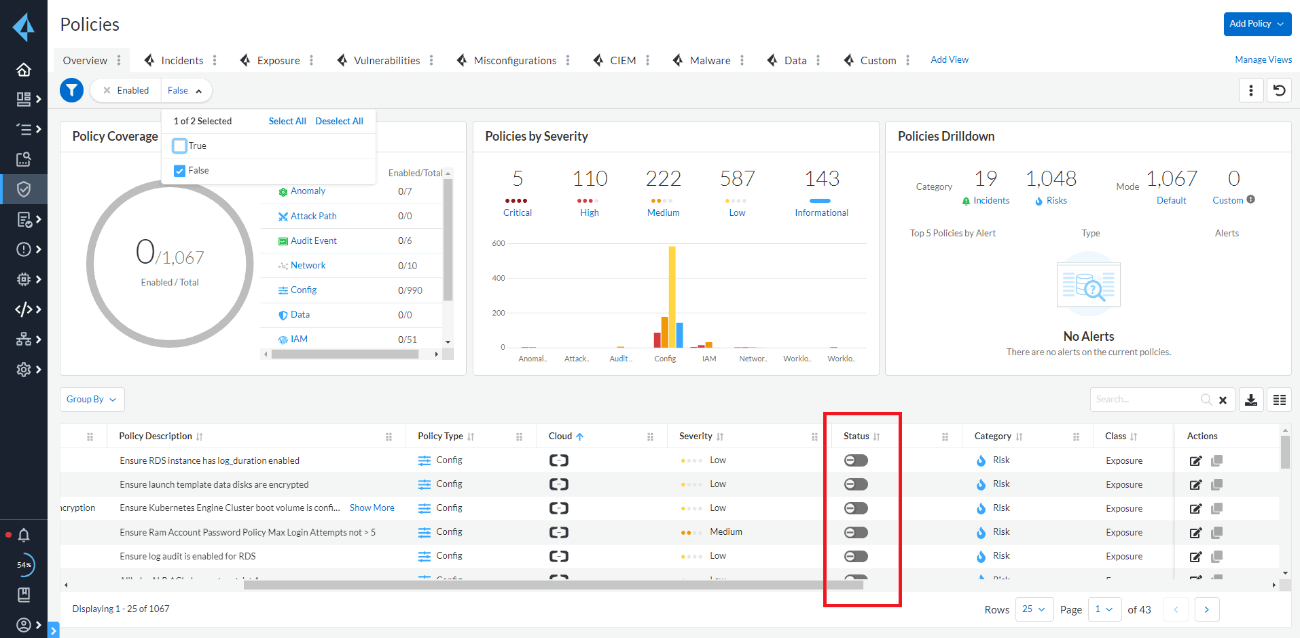

- 最後に、初めてCloud Accountを追加する場合は、Policiesから適用したいポリシーのStatusをEnabledに変える必要があります。

まとめ

今回Prisma CloudのCSPM機能を自分の手で実装してみましたが、手順書などのドキュメントやGUI上での誘導がわかりやすく、簡単に設定ができました。特に、AWS側のアクセス権は自身で設定することなく、AWS CloudFormationで自動作成されたので、クリックしていくだけで設定が完了しました。組織によってはIAMロールの作成など、一定の権限を要する手順にはリードタイムが発生する場合はありますが、私の環境ではドキュメントを読みながら、概ね10分程度の作業で実装することができました。詰まるポイントとして、設定手順の最後にも記載しましたが、アラートを上げるためには、可視化したいポリシーをそれぞれで有効化する必要がありますので、お気を付けください。

後編では、Prisma Cloud上で可視化されたアラートを見ながら、原因の特定と対策を行います。

関連動画:『セキュアなアプリケーション開発の実現~Posture Managementによるセキュリティベースラインの向上~』

セキュアな業務環境を従業員に提供することは全ての業務に共通する課題です。アプリケーション開発の現場でもセキュリティ インシデントの抑制が大きな課題として認識されていますが、開発者が抱える特有の理由からセキュリティの優先順位を下げざるを得ない状況があり、その重要性が軽視されてしまうパターンが珍しくありません。本セッションでは開発環境に対してセキュリティインシデントの発生確率を低減するために必要な最低限の仕組みを実装し、セキュリティベースラインを大幅に向上させるための予防ソリューションであるPosture Managementについて解説します。

お問い合わせ・資料請求

株式会社マクニカ DevOps 担当

- TEL:045-476-1972

- E-mail:twistlock@macnica.co.jp

平日 9:00~17:00