大型アップデートされた最新版のPrisma Cloud(2024年1月時点)を触ってみた

2024/1/17にSaaS版のPrisma Cloudにて大型アップグレードがありました。

このアップグレードにより、Code to Cloud:クラウドベースのアプリケーションに対して開発(コード)から運用(クラウド)までのアプリケーションライフサイクルのセキュリティを、従来の機能面だけでなく運用に役立つ機能を大幅に強化しました。今回のアップデートにより様々なアラートが様々な情報と紐づけることによって、対応すべき優先度も明確になり、従来のように「CSPMを入れたけどアラートが多すぎて運用がまわらない」といった課題は大幅に改善されます。こういった機能拡充に対してPrisma Cloudは自身を「次世代CSPM」と表現しています。

1.リアルタイムでの設定ミスの検知

Amazon AWSの設定変更に関して、従来は定期的にAPIを実行した結果から設定不備を検知していました。

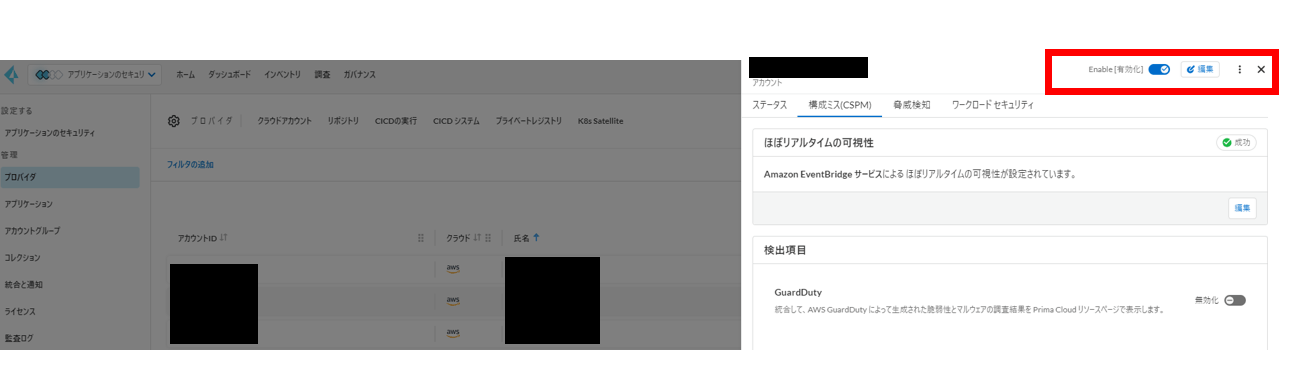

現在はAmazon EventBridgeと連携し、Auditログを取り込むことにより、設定変更のトリガーを判断できるようになりました。

設定の変更は設定の確認画面から行います。(図1)

この機能を有効化することにより以下2点のメリットがあります。

- リアルタイムに変更を検知するため、変更した内容に設定不備が含まれていないかもほぼリアルタイムで検知可能

- 定期スキャンではなく、変更をトリガーとするため、変更時以外にAPIを実行する必要がなくなり、API実行数の低減

図1. Amazon EventBridgeの有効化

2.関連するリスクの可視化

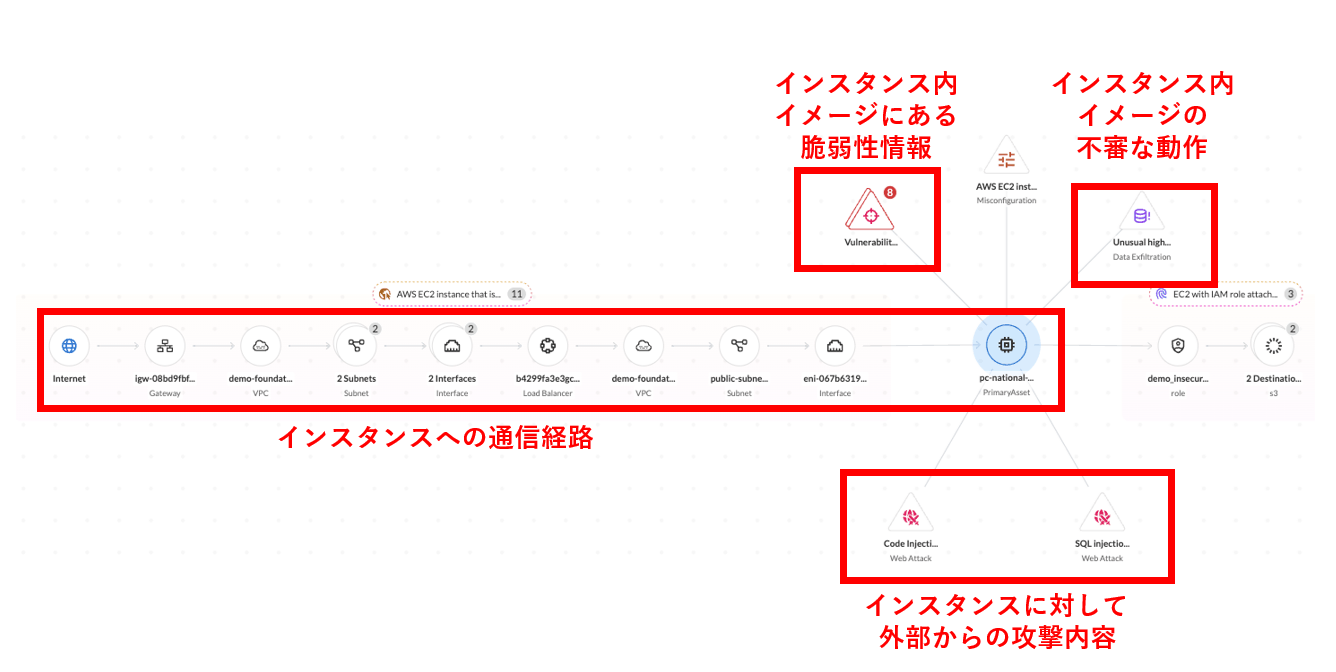

従来通り、特定のリソースに対して、そのリソースの設定不備を表示しますが、更にフローログやRuntime Security機能(CWPP)等、複数の機能と組み合わせることにより、関連するリスクの可視化ができます。

ここで言う”リスク”とは、アプリケーションが攻撃・侵害される要素の有無を指します。

複数のリスクの組み合わせにより、より驚異のある状態のリソースが分かるようになり、より緊急での対応が必要であるリソースが何か、どのような修正を行うべきかが判断しやすくなりました。

例えば、接続元の制限なく公開されてしまっている状態のインスタンスA(CSPM機能で検出)と、外部には公開していないが、内部での通信に制限をかけていないインスタンスB(CSPM機能で検出)に外部からAを経由してBに通信が発生している(フローログ)といった事象や、更にBにLog4jの脆弱性のあるイメージが動作している(Runtime Securityの脆弱性検知機能)、実際に攻撃が行われてマルウェアを埋め込まれた(Runtime Securityのマルウェア検知機能、フォレンジック機能)といった内容を一元で見ることが可能です。(図2)

図2. 関連するリスクの可視化

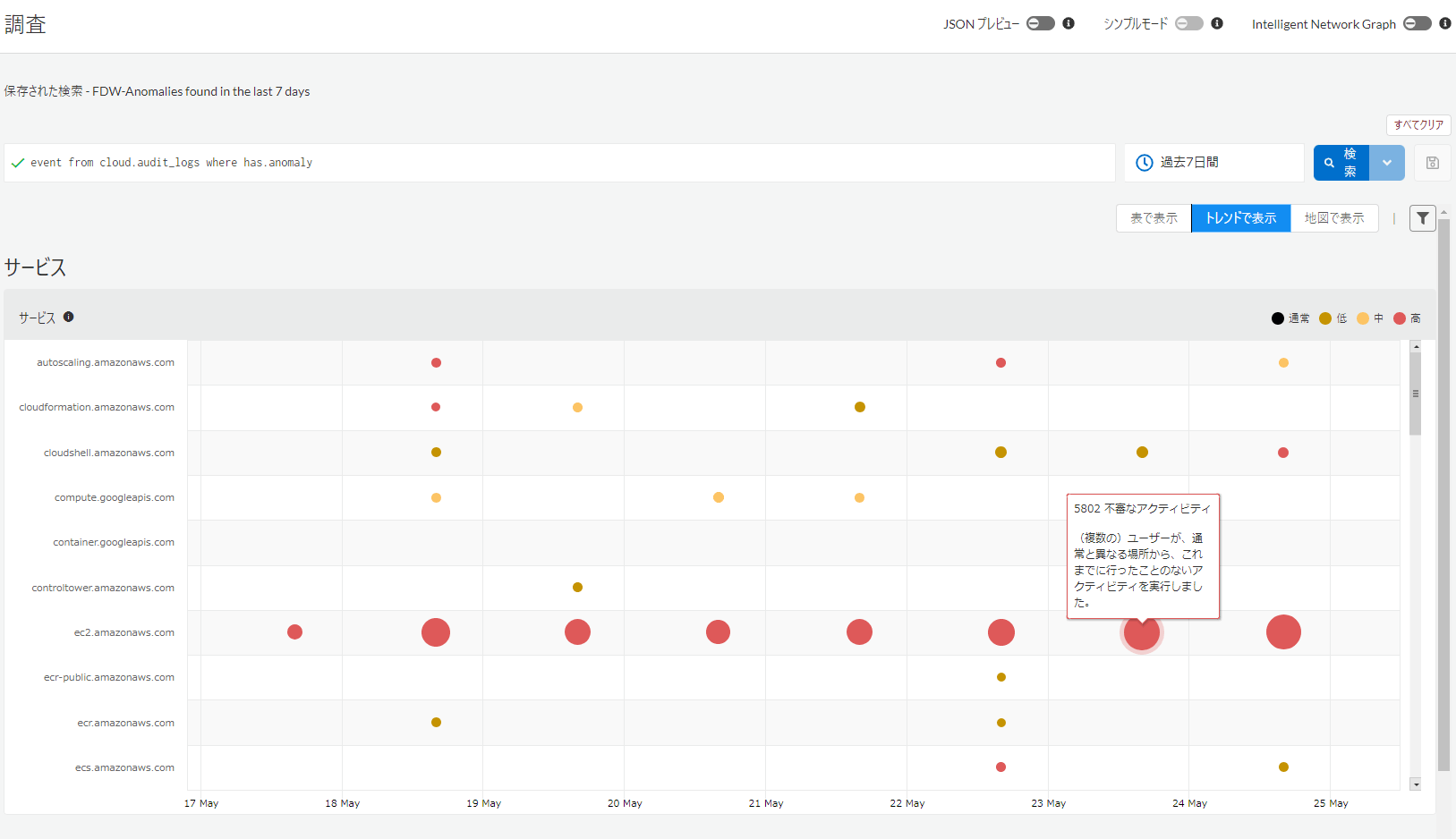

3.機械学習ベースの脅威検出

設定不備やコンテナイメージの動作異常の他にも、フローログや監査ログから通常を学習し、通常発生しない動作から攻撃を検知することができます。(図3)

図3. 機械学習に無い不審な行動

たとえば上記の例ではネットワークインターフェイス削除のAPIが連続的に実行されていることがわかります。このような挙動は場合によっては外部から攻撃されている可能性も否定できません。 こういったアラートをトリガーにして、実際に削除対象となっているネットワークインターフェイスのIDをResource Configから特定できるため、より詳細な挙動の確認や調査によりスムーズにつなげていくことが可能です。

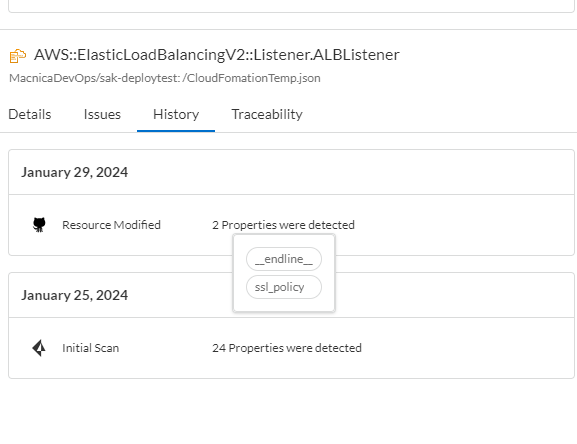

4.IaCセキュリティ

Application SecurityのIaCセキュリティにてテンプレートの設定不備を検知することができていましたが、更にテンプレートの修正概要履歴が確認できます。(図4)

図4. 修正の概要

IaCは環境の構築や問題発生時のロールバックなどの作業をコードベースで自動化する技術です。作業員のアサインや作業の工数、ヒューマンエラーの発生といった問題への対策として今日IaCは非常に注目されていて、グローバルでは多くの組織が活用を始めています。

一方で、コードベースですべての作業が完結する状況においては、そのコード自体がすべてのリソースや設定を定義するため、いつだれがどのような変更を行ったかのトレーサビリティは非常に重要な要素です。

また、せっかくIaCで自動化したとしても、運用の中でGUIからクラウドの構成を変更するような操作を行うと「ドリフト」(実際に動いている構成とIaCの定義にずれが生じている状態)が発生します。ドリフトが発生した状態を放置してしまうと、次回以降のデプロイにおいて本来は必要な設定が欠落してしまうことにより、大きなインシデントにつながる恐れもあります。Prisma Cloudはこういったドリフトを検知する機能も提供できるようになります。

5.まとめ

大型アップデート後のPrisma Cloudの機能の一部を触ってみましたが、本記事ですべてを網羅できているわけではありません。

また、近い将来にさらなる改善も計画されているため、次回以降の機会で紹介できればと思います。

今回触れた範囲でもアプリケーション本体の脆弱性、アプリケーションが動くインスタンスの設定不備、インスタンスを生成するためのテンプレートといったクラウド上でのアプリケーションを開発前から運用時まで包括的にセキュリティを提供しており、視覚的にも大きく改善されています。

特に「関連するリスクの可視化」で紹介した機能については冒頭でふれた「CSPMを入れたけどアラートが多すぎて運用がまわらない」の問題にダイレクトに対処する機能であり、優先順位の明確化もさることながら対応方針検討でのさまざまな判断や決定に必要となる情報が一つの画面からアクセスすることができるようになり、ユーザーに大きな価値を提供する「次世代CSPM」へと進化を遂げました。

今後のアップデートにもぜひご期待ください。

下記関連記事も是非ご覧ください。

関連する無料オンデマンド動画も配信してますので、是非ご覧ください。

お問い合わせ・資料請求

株式会社マクニカ DevOps 担当

- TEL:045-476-1972

- E-mail:twistlock@macnica.co.jp

平日 9:00~17:00