Okta

オクタ

OktaのOINカタログアプリ「Google Workspace」が、マルチIdP連携に対応した話

はじめに

Okta経由で利用されるSaaSの中で、最も主要なSaaSの一つにGoogle Workspaceがあります。これまで、OktaのOINアプリではマルチIdP連携することができず、カスタムアプリとして連携する必要がありましたが、この度マルチIdP連携できる機能がリリースされました。

今回は、実際にOkta-Google WorkspaceのマルチIdP連携を行ってみましたので、ご紹介します。

マルチIdP連携とは

マルチIdP連携とは、単一のSaaSと複数のIdPを連携することを指します。この連携を行うことで、以下のようなケースに対応できます。

- グループ会社ごとに異なるIdPで、共通のSaaSにシングルサインオン(以下SSO)する

- 他のIdPから、Oktaに切り替えを行う際、一部ユーザーのみOktaでシングルサインオン(SSO)する

OINとは

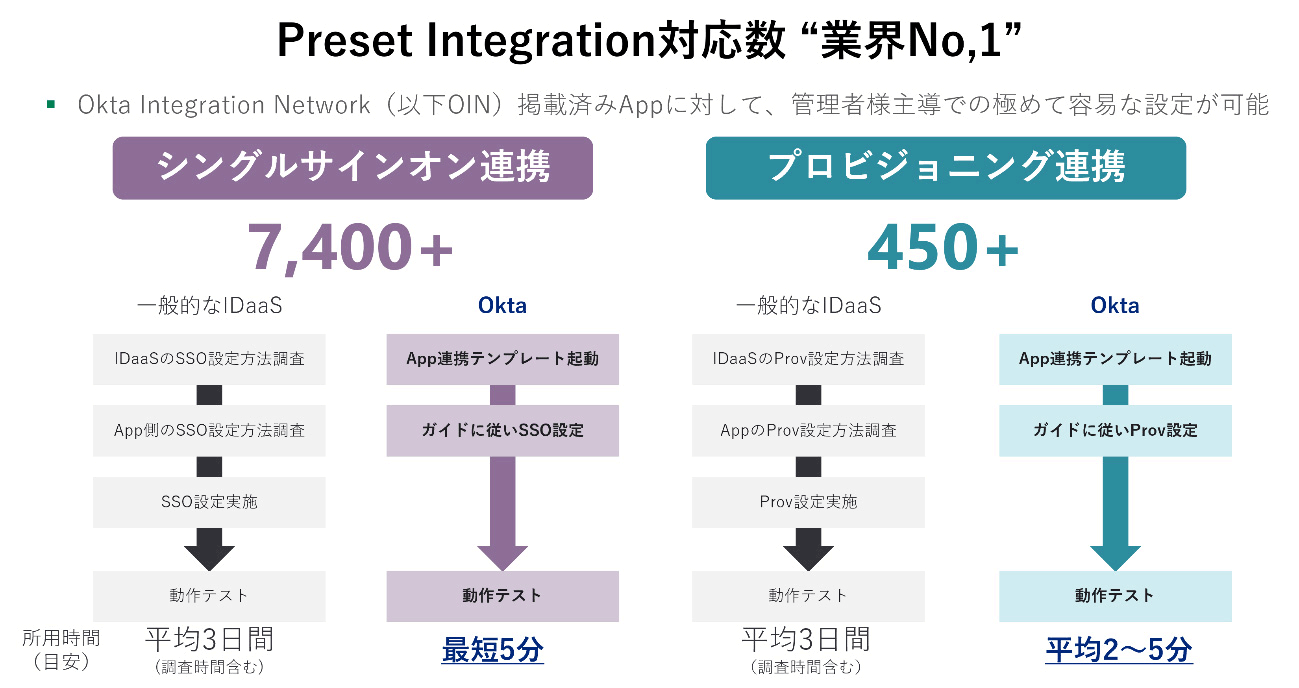

OINとは、「Okta Integration Network」の略称で、Oktaで事前に用意されている「SaaS連携用の設定テンプレート」です。

OINによる連携

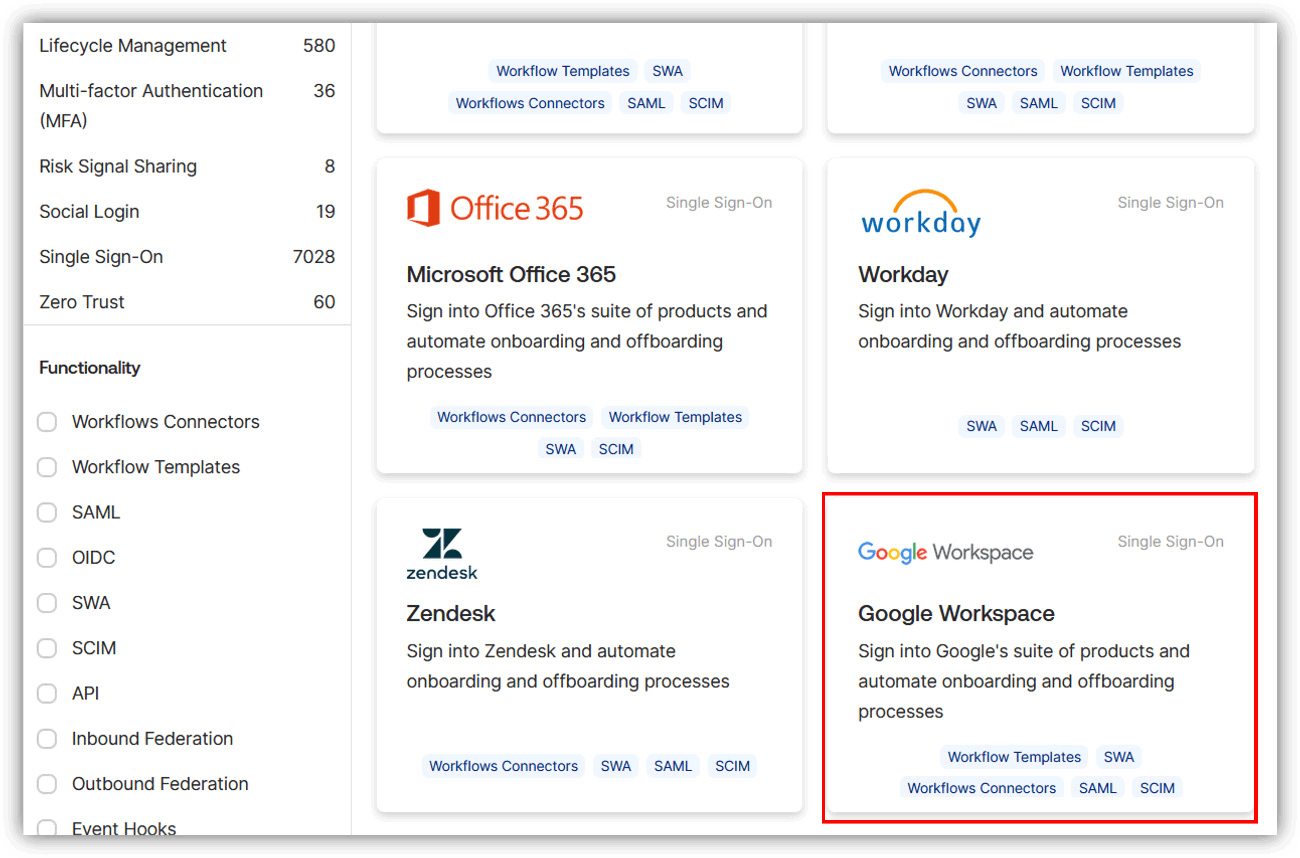

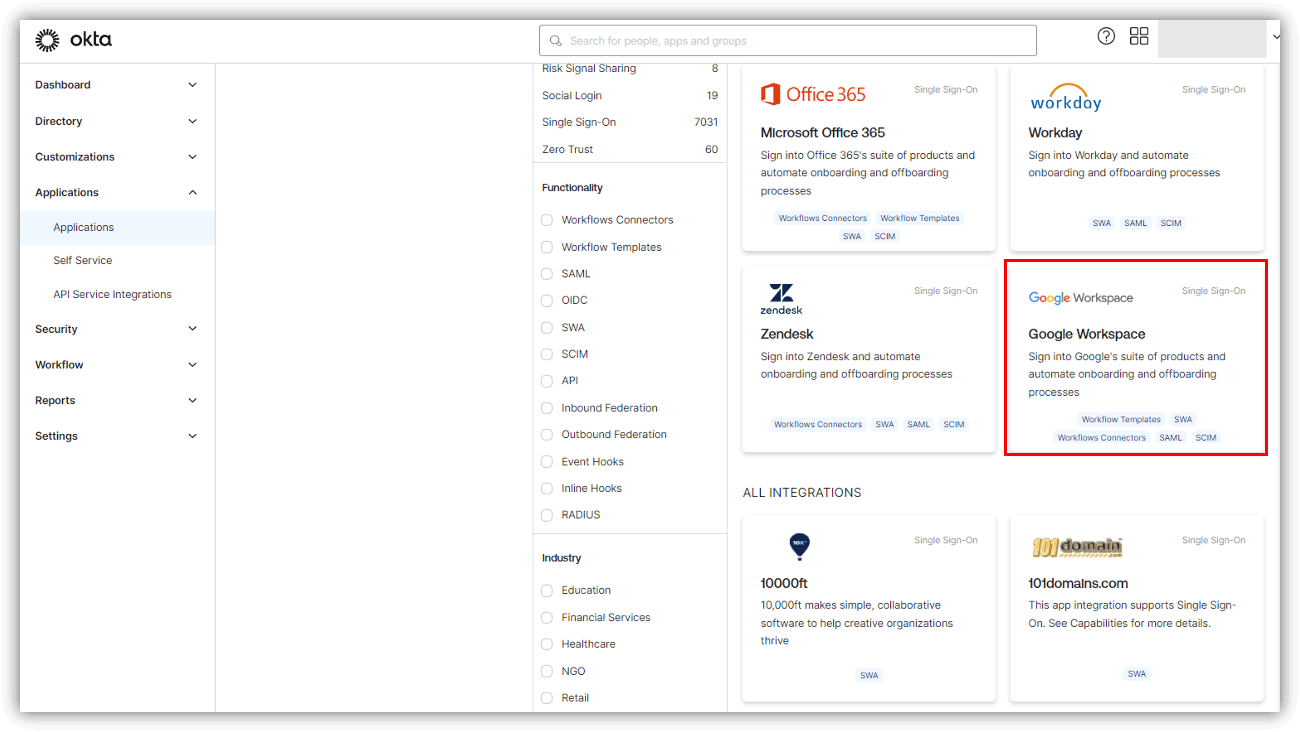

Oktaでは現在、7,400以上のSaaSとのSSO連携テンプレートが用意されており、初めてOktaとSaaSの連携設定を行う場合でも、OINを利用することで簡単かつ短時間で設定することができます。

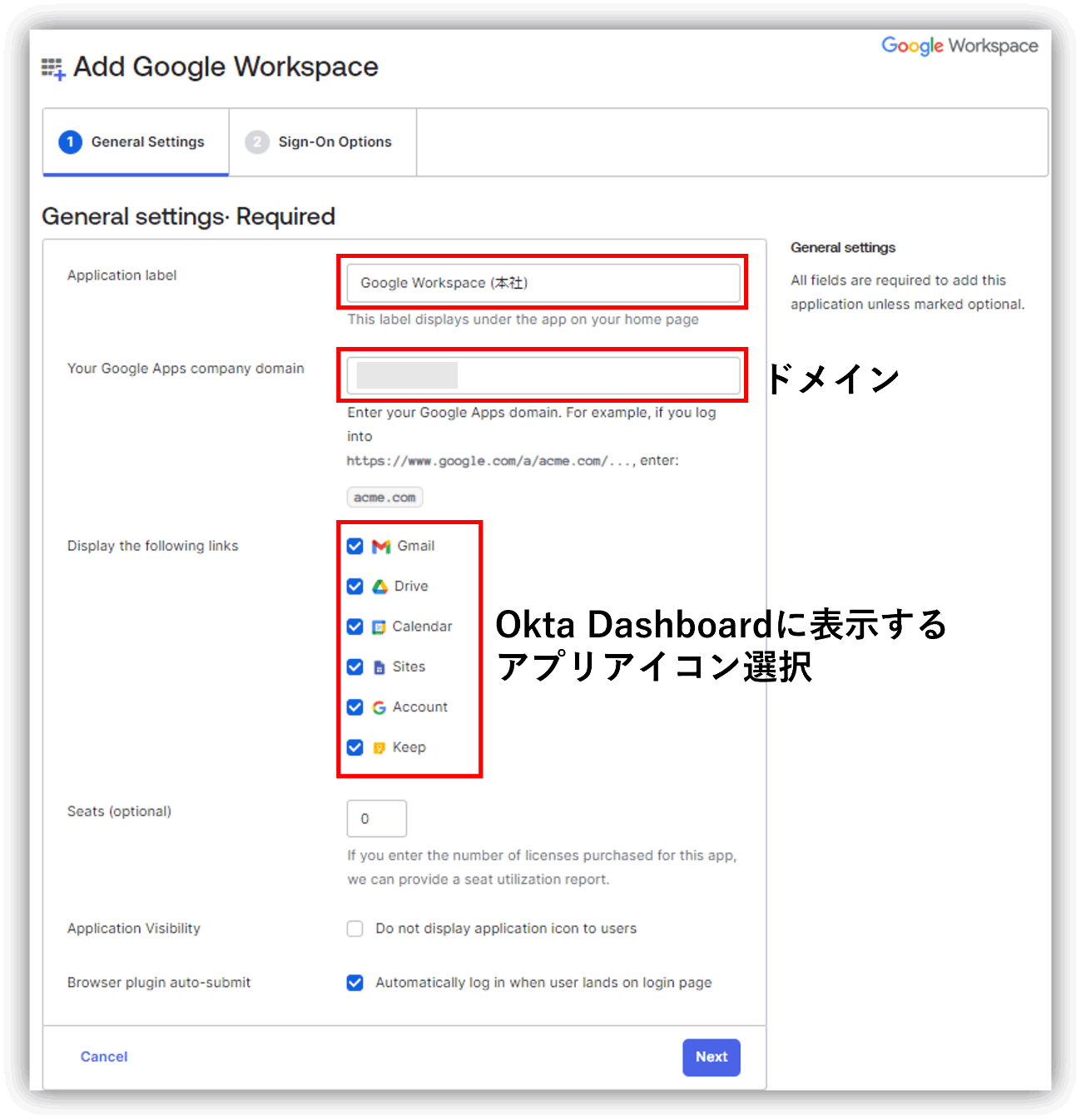

下記(赤枠部分)がGoogle Workspaceの連携設定テンプレートです。

Okta-Google WorkspaceのマルチIdP構成例

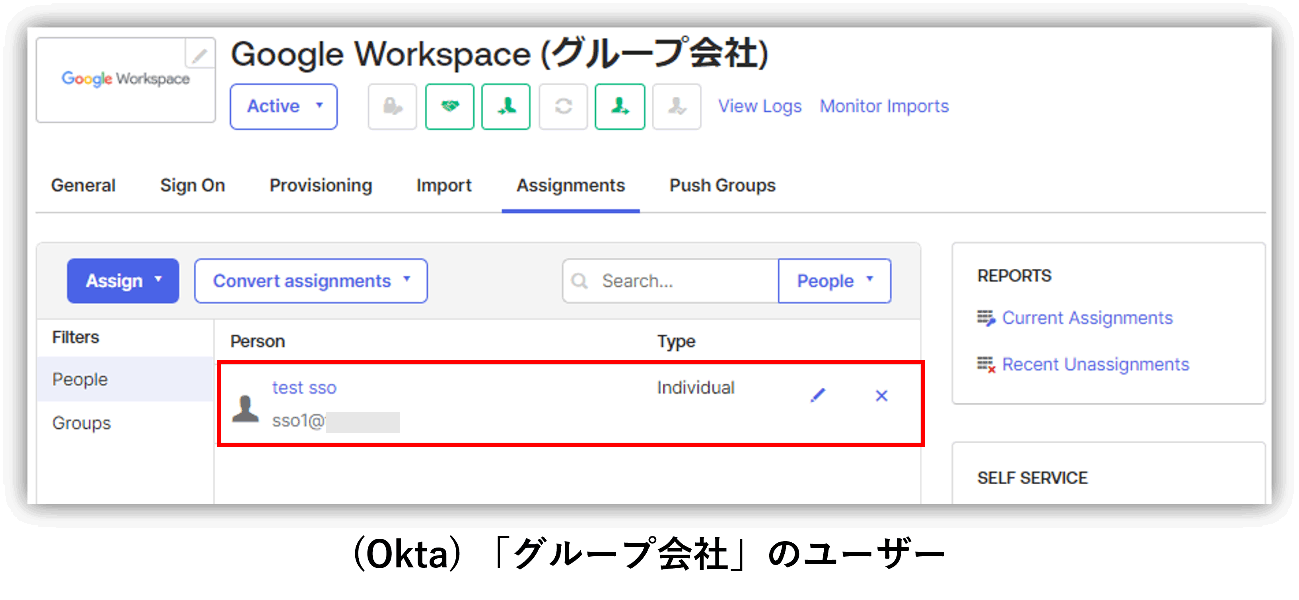

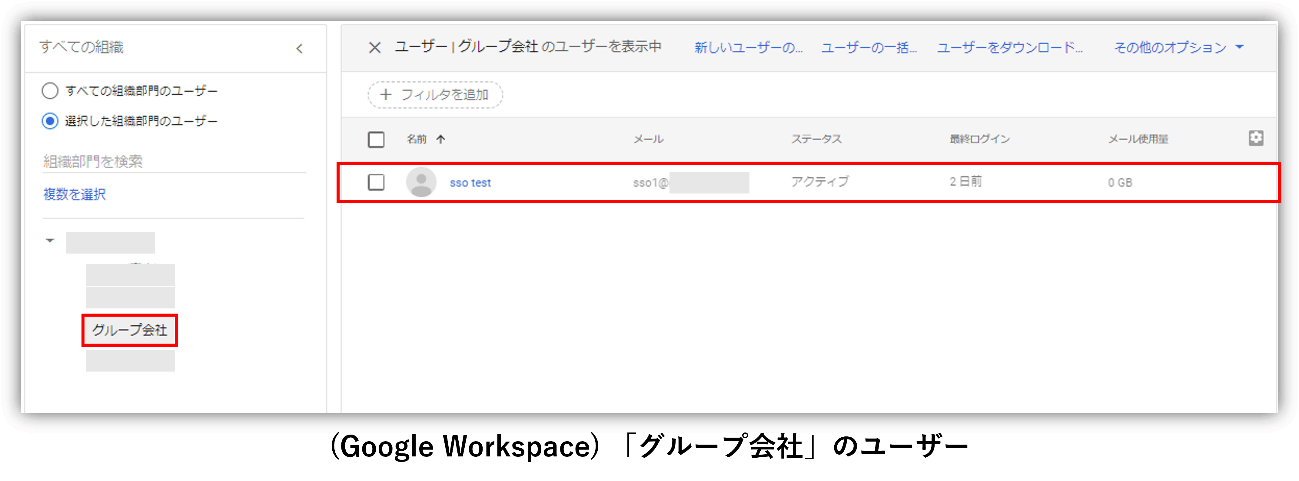

本社(組織全体)とグループ会社で異なるIdPを経由してGoogle Workspaceにシングルサインオン(SSO)するケースを想定した設定をご紹介します。

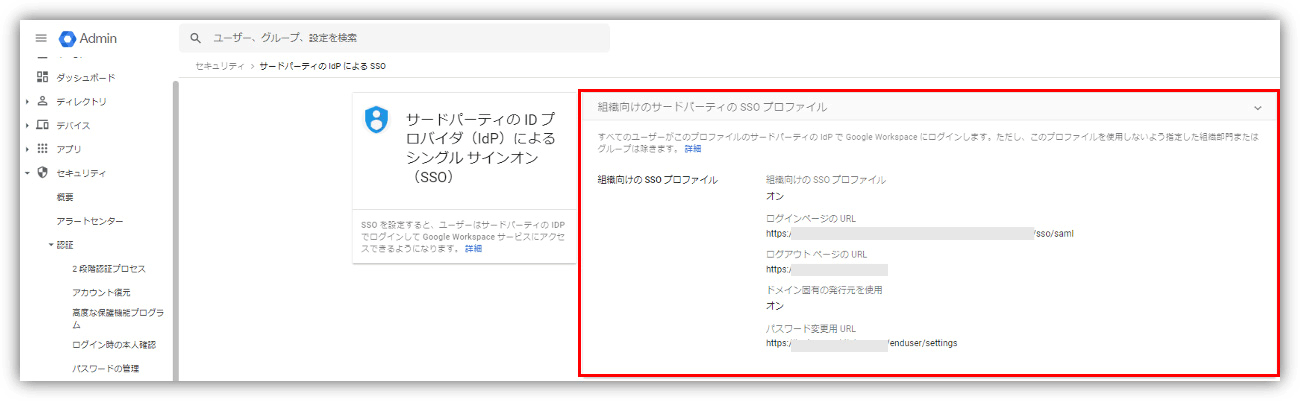

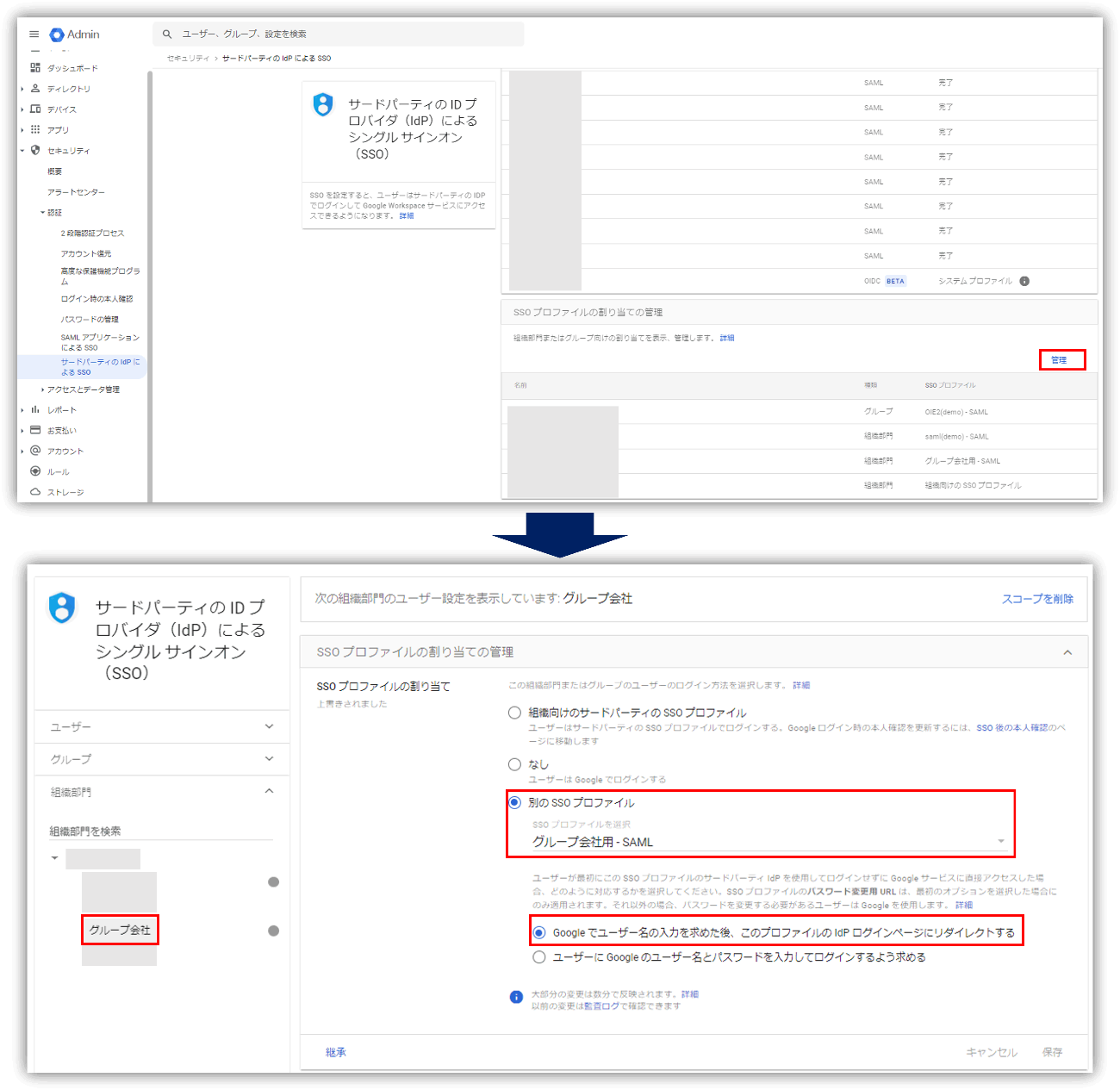

なお、今回は、Google Workspaceの「組織向けのサードパーティのSSOプロファイル」にて、組織全体のIdP設定をしていることを前提とします。

組織全体のIdP設定

グループ会社のIdP設定

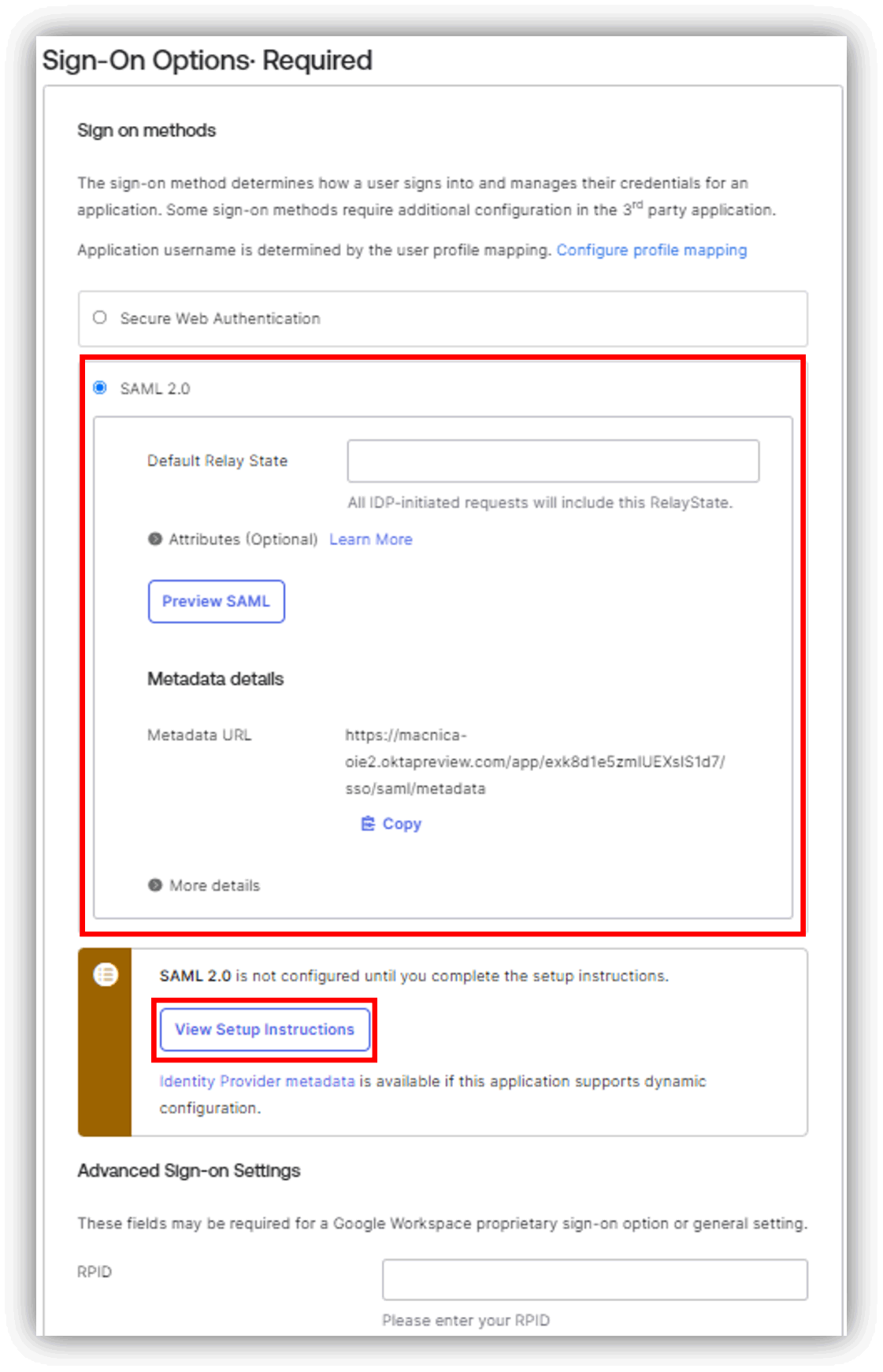

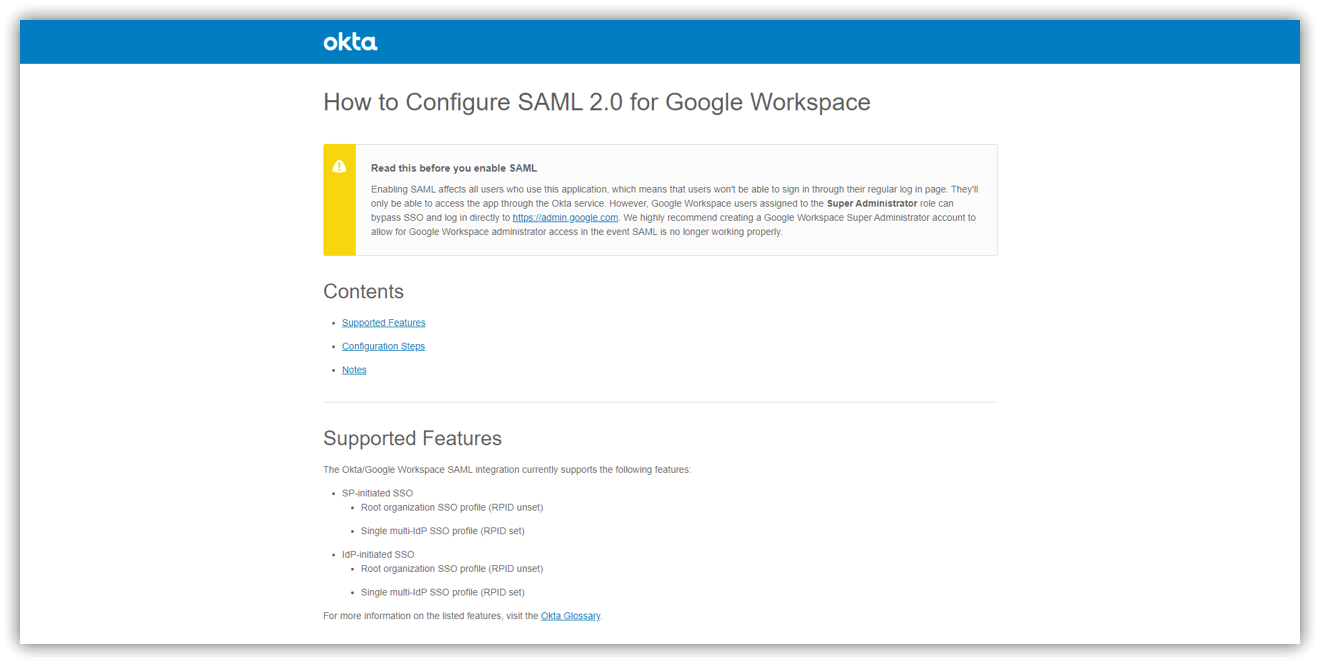

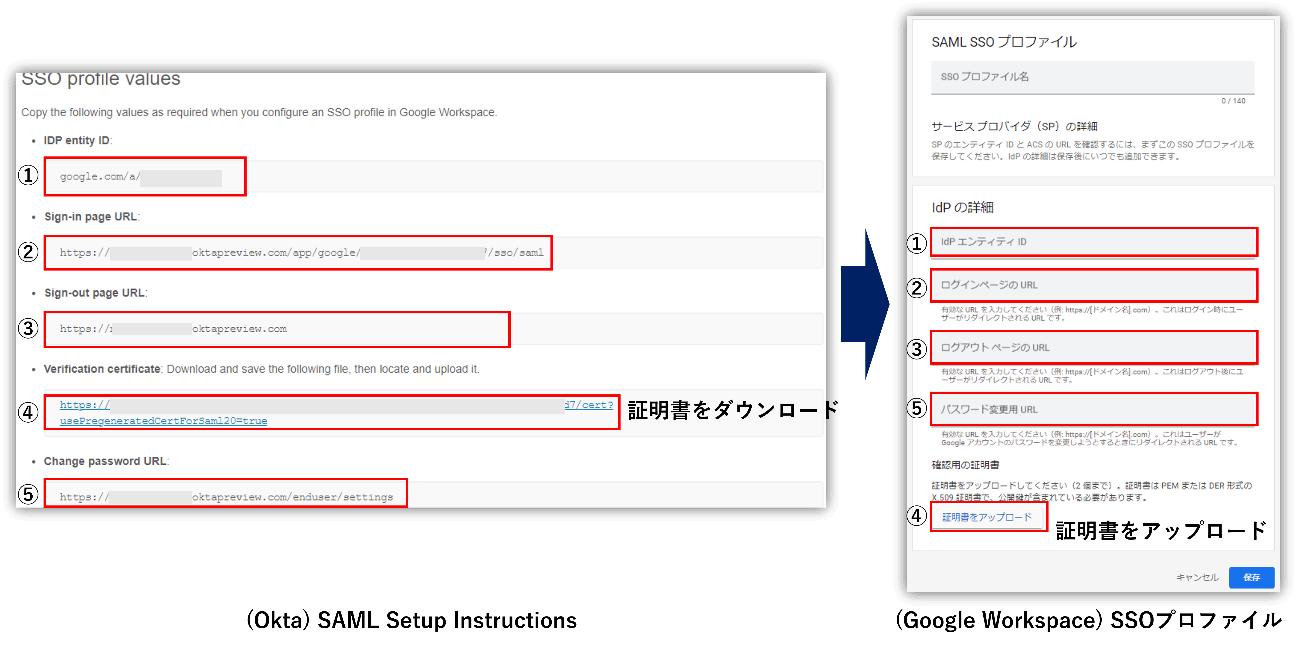

- OktaのSetup Instructions画面を下にスクロールし、「SSO profile values」でSAML連携に必要な情報を確認

(Okta)SAML setup instructions

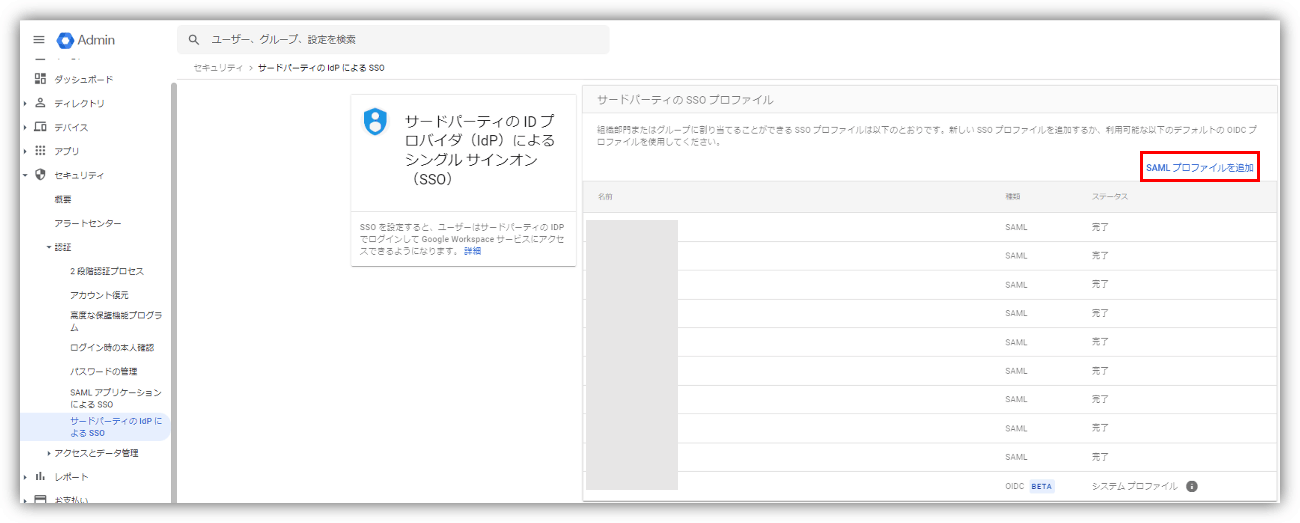

- 「SAML プロファイルを追加」をクリックし、グループ会社用のSAML連携のプロファイルを追加

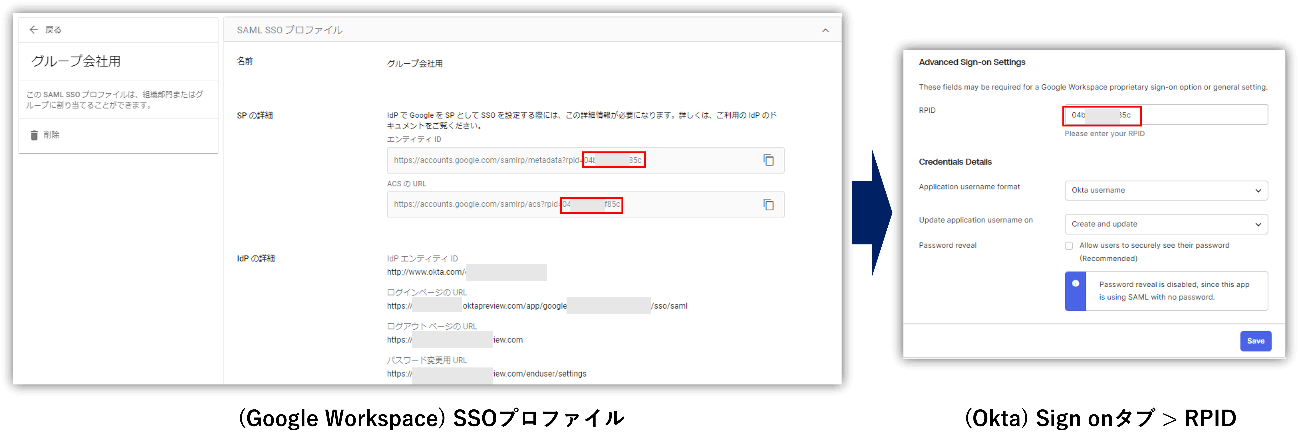

- OktaのSetup Instructionsの「SSO profile values」に記載されている下記項目の値および証明書を、Google WorkspaceのSAML SSO プロファイルの各項目に入力、アップロード

① IdP entity ID

② Sign-in page URL

③ Sign-out page URL

④ Verification Certificate

⑤ Change password URL

- OktaのSetup Instructionsの「SSO profile values」に記載されている下記項目の値および証明書を、Google WorkspaceのSAML SSO プロファイルの各項目に入力、アップロード

※作成したSAML SSOプロファイルを、ユーザー/グループ/組織部門ごとに割り当てることができます

※「Googleでユーザー名の入力を求めた後、このプロファイルのIdPログインページにリダイレクトする」にチェックを入れると、「グループ会社」に所属するアカウントがGoogle Workspaceにログイン試行すると、Oktaに認証がリダイレクトされるよう設定できます

以上の設定で、「グループ会社」に所属するユーザーのみ、組織全体とは別のIdPでシングルサインオンすることができます。

まとめ

本ブログでは、OIN(Okta Integration Network)を利用した、Google WorkspaceとのマルチIdP連携をご紹介しましたが、いかがでしたでしょうか。

OINは従来から、簡単かつ短時間でSaaSと連携できる便利なツールでしたが、今回ご紹介したGoogle WorkspaceとのマルチIdP連携のように、新機能のリリースでIT管理者にとって嬉しい機能が充実しています。

Google Workspace以外のSaaS連携においても、Oktaは非常に簡単に設定を行えます。ご興味のある方、その他Oktaに関するお問い合わせなどある方は、是非弊社までご連絡ください。

お問い合わせ・資料請求

株式会社マクニカ Okta 担当

- TEL:045-476-2010

- E-mail:okta@macnica.co.jp

平日 9:00~17:00