Okta

オクタ

Google Workspaceへのログイン時、一部のユーザのみOktaを経由させずにログインできるようにしてみた

はじめに

多くのSaaSは、SAMLを用いてOktaを代表とするIDaaSと連携すると、SaaSへのログインが一律Okta経由となります。そのため、連携後は従来通りのSaaS側のID/パスワードではログインできません。

SaaSへのログインを必ずOkta経由とすることで、IPアドレス制限や多要素認証の実施、さらにはSaaSへのログイン形跡を確認できるようになります。Okta側でSaaSへのログインを一元管理できる点、セキュリティ強化の観点からもSaaSとOktaをSAML連携することが推奨されます。

しかし、Google WorkspaceとOktaをSAML連携し、一律Okta経由とした場合、Oktaへの初回ログインのためのWelcomeメールを開くことができず、結果、Okta及びGoogle Workspaceへログインできないといった問題点があります。

以前はGoogle WorkspaceとOktaをSAML連携すると、一律Okta経由となっていました。2021年11月にGoogle Workspace側で神アップデートがあり、特定の組織部門またはグループに所属の任意のユーザのみOktaを経由させずに、従来通りのGoogle Workspace側のID/パスワードで直接ログインすることが可能になりました。

詳細はGoogleの公式サイトに記載がありますので、下記よりご確認ください。

https://workspaceupdates-ja.googleblog.com/2021/11/saml-sso-sso.html

本ブログでは、下記2つをOkta Workflows機能で自動化する方法について紹介します。

- 一部のユーザのみ、Oktaを経由せずにGoogle Workspaceへ直接ログインさせる設定方法

- Oktaへ初回ログインが完了したユーザは、Okta経由に変更する操作

Oktaを経由せずにGoogle Workspaceへログインさせる設定方法

Google Workspace側の設定内容について、下記に記載します。

<Google Workspace側の設定内容>

- Google Workspaceの管理コンソールへログイン

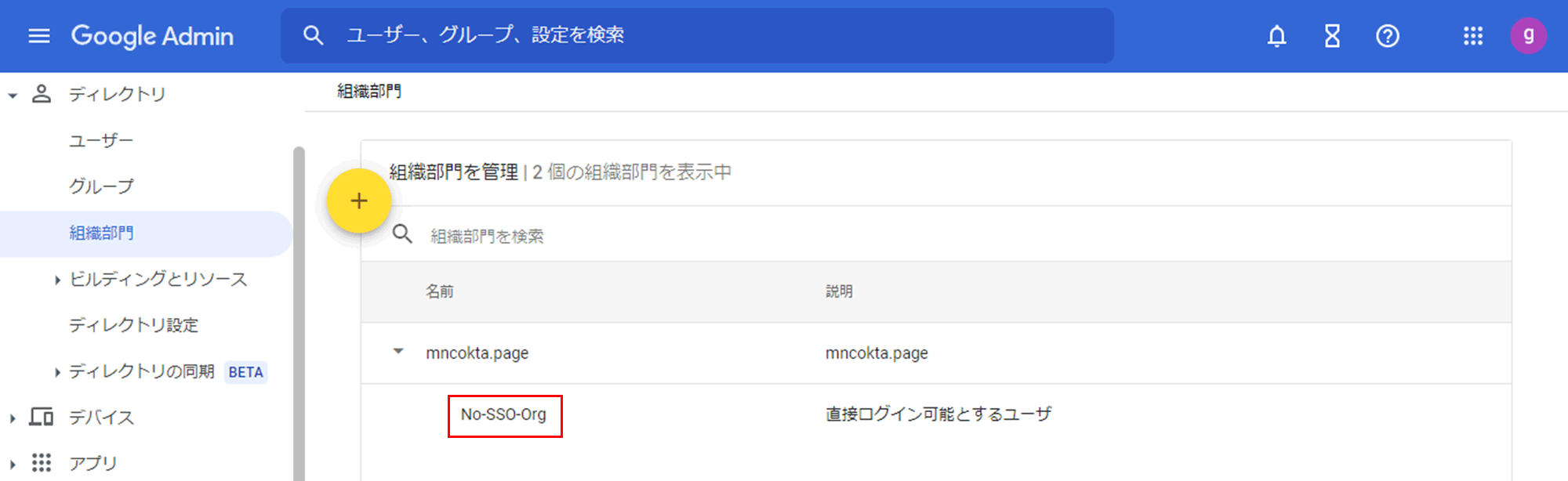

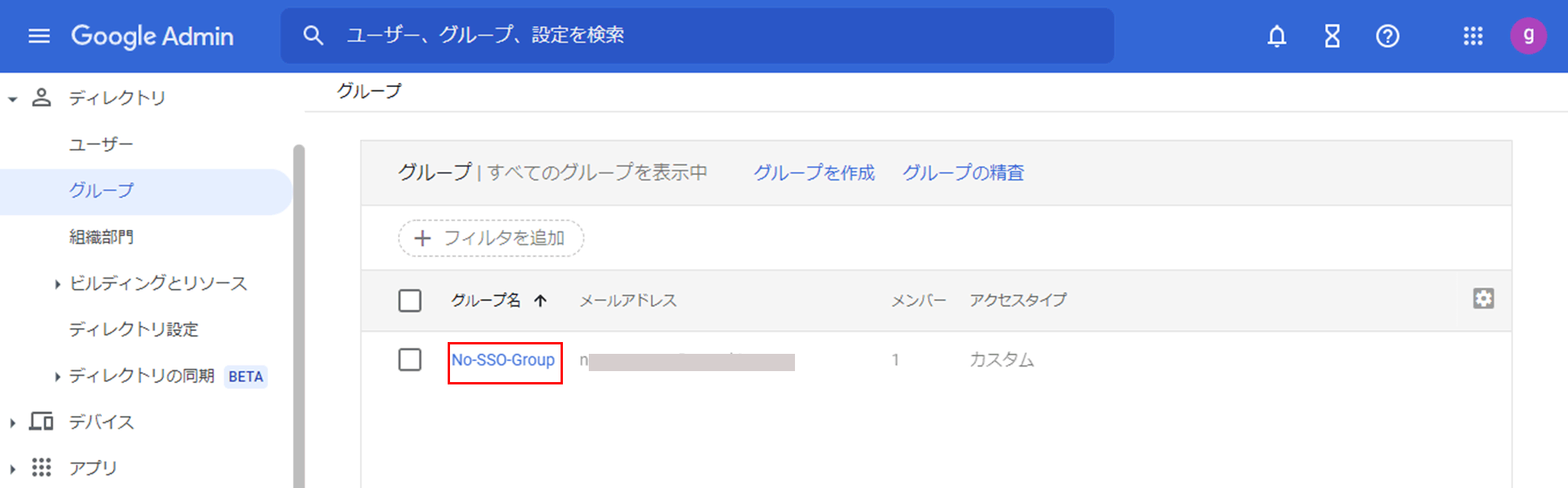

- 直接ログイン可能とするユーザが所属する「組織部門」もしくは「グループ」を作成

(例:組織部門「No-SSO-Org」を作成)

(例:グループ「No-SSO-Group」を作成)

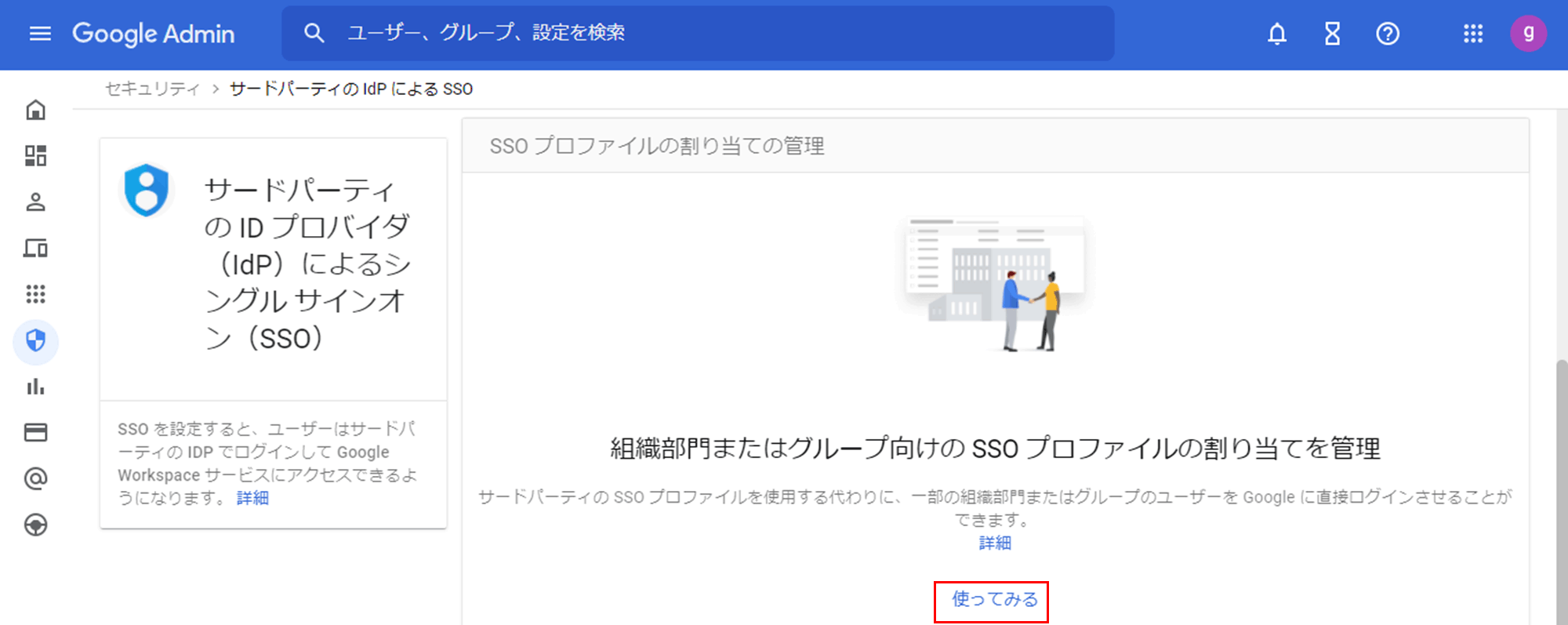

- セキュリティ > 認証 > サードパーティの ID プロバイダ(IdP)によるシングルサインオン(SSO)へ遷移

- 「SSO プロファイルの割り当ての管理」で「使ってみる」をクリック

※「使ってみる」は、SAML連携設定が完了している場合のみ表示されます。

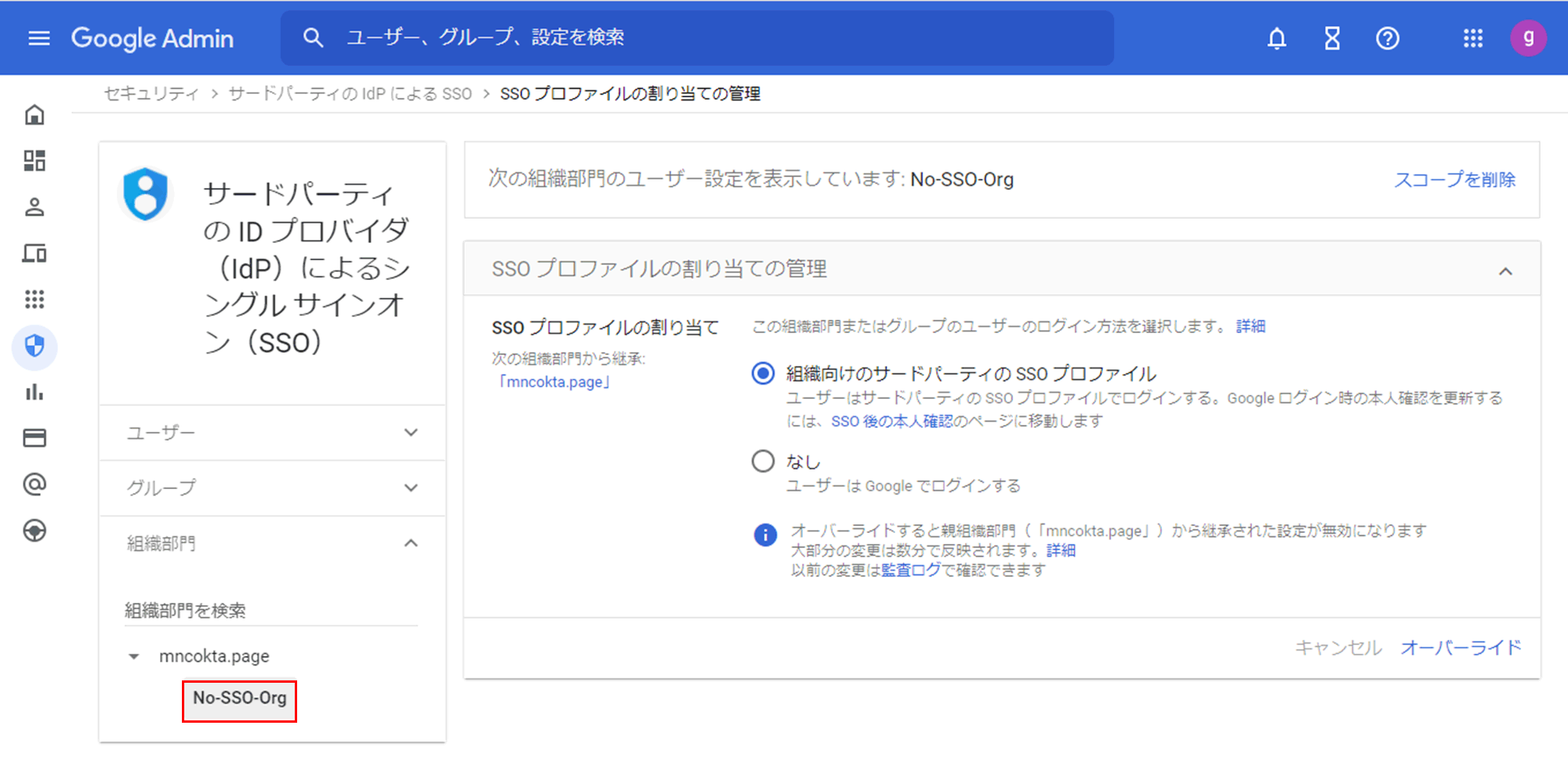

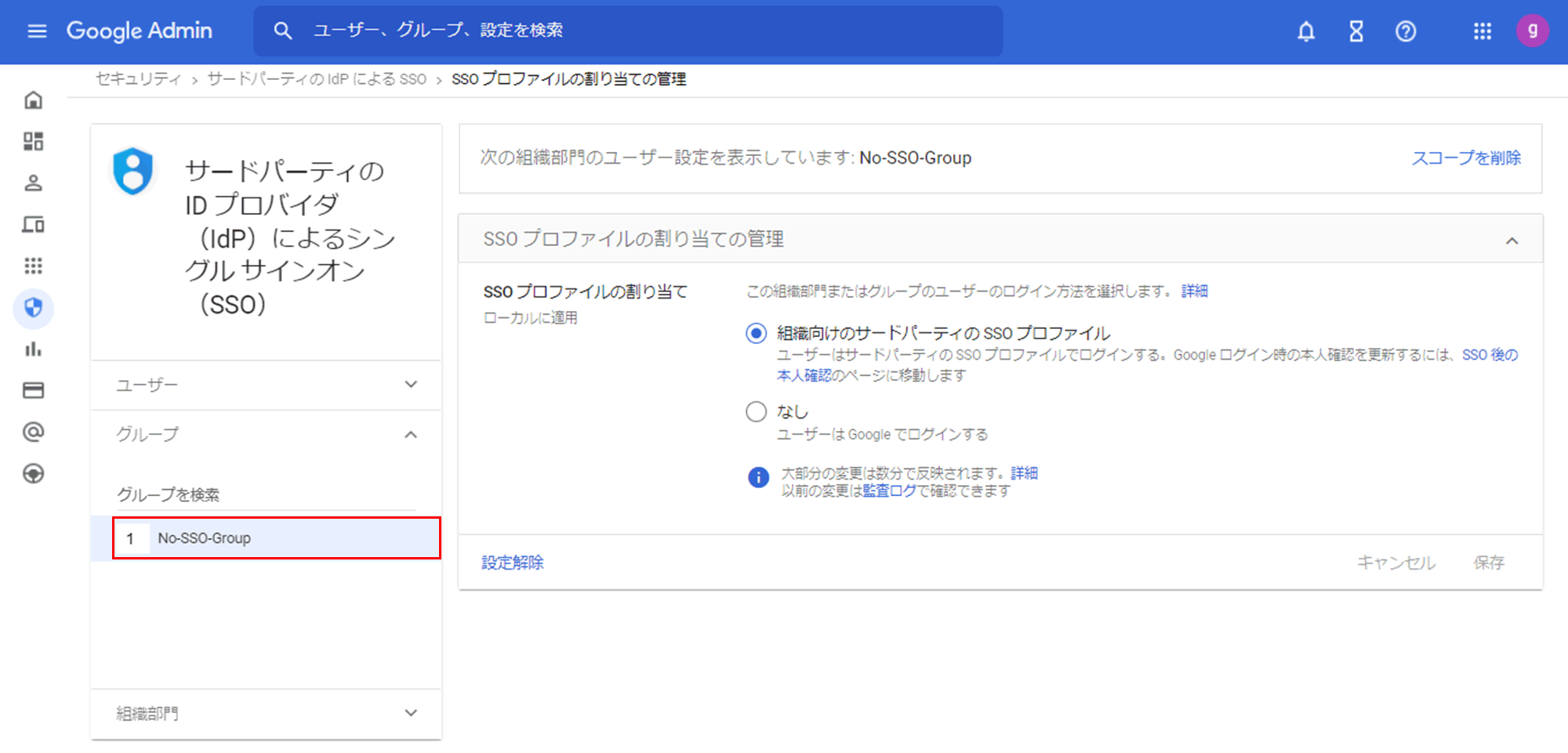

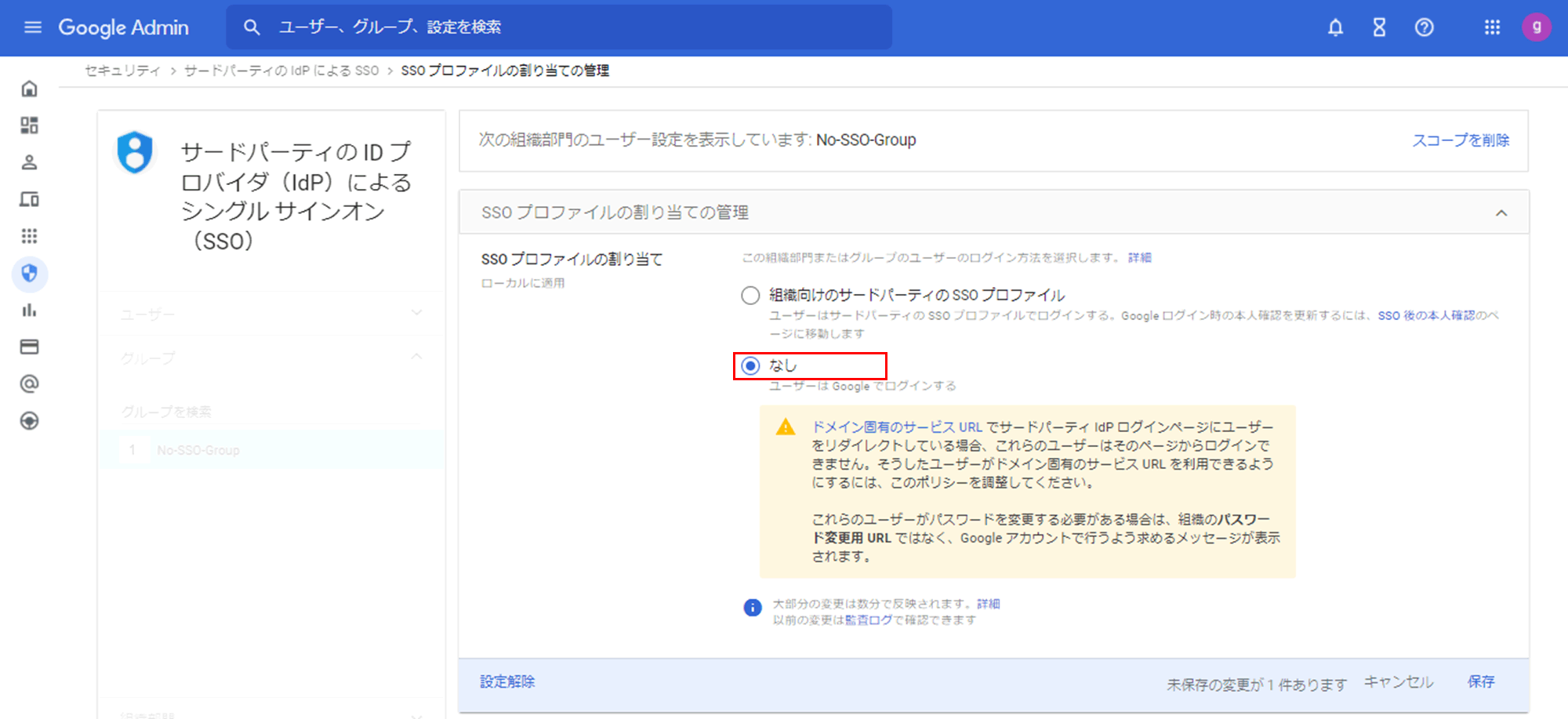

- 左側ペインで対象の「組織部門」または「グループ」を選択

(例:組織部門「No-SSO-Org」を設定)

(例:グループ「No-SSO-Group」を設定)

- 「SSO プロファイルの割り当て」で 「なし」 を選択

上記設定を行うことで、設定した組織部門またはグループ所属のユーザに関しては、OktaとSAML連携していても、Google WorkspaceのID/パスワードでログイン可能となります。

また、Google WorkspaceとOkta間でプロビジョニング設定を行っている場合、Oktaから組織部門及びグループに任意のユーザをアサインすることができます。こちらの設定方法については下記の通りです。

※プロビジョニング機能については、Lifecycle Management(LCM)ライセンスが必要となりますので、ご注意ください。

<Okta側の設定内容(グループ管理)>

- Okta管理者画面へログイン

- Google Workspaceの設定画面へ遷移

※Google WorkspaceとOktaはSMAL/プロビジョニング連携完了済みの想定です。 - 「Assign」タブへ遷移し、ユーザもしくはグループ単位でアサインを実施

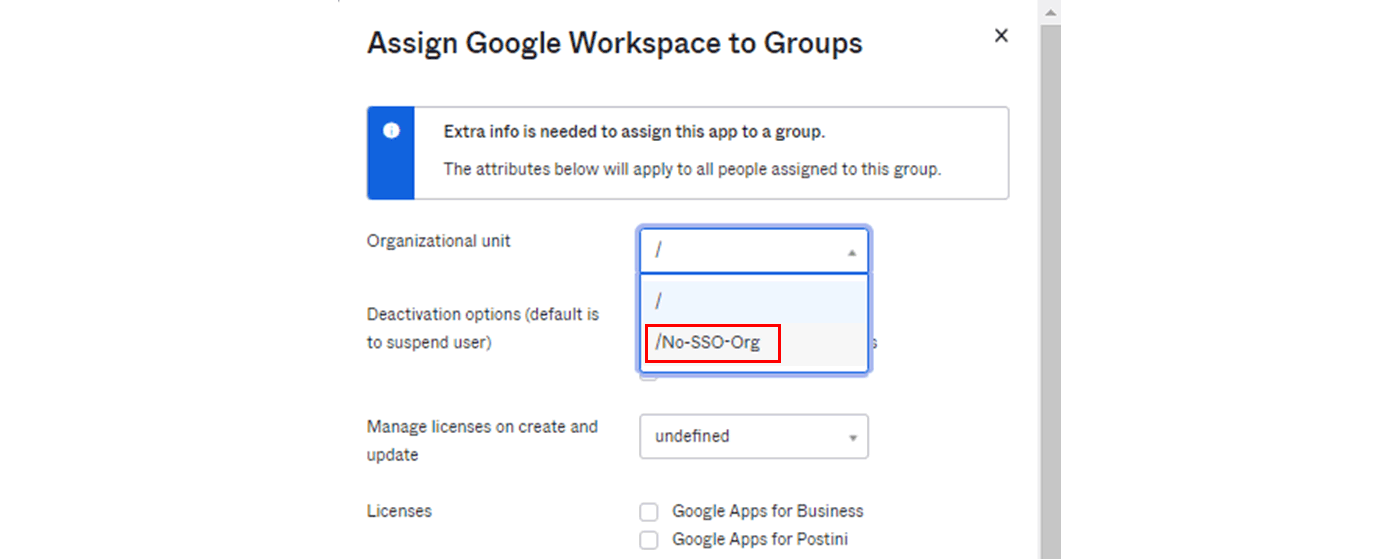

- アサイン内容の「Organizational unit」にて、該当の組織部門を選択

- 他アサイン内容も任意で設定し、アサイン完了

上記設定で、任意のユーザへ組織部門の割り当てが可能となり、結果、Google Workspaceへ直接ログインできるようになります。

<Okta側の設定内容(グループ管理)>

- Okta管理者画面へログイン

- Okta側にGoogle Workspaceへの連携用グループを作成

※Okta側とGoogle Workspace側のグループ名が異なる場合、Okta側で上書きが発生するので、同一名で作成することを推奨します。 - Google Workspaceの設定画面へ遷移

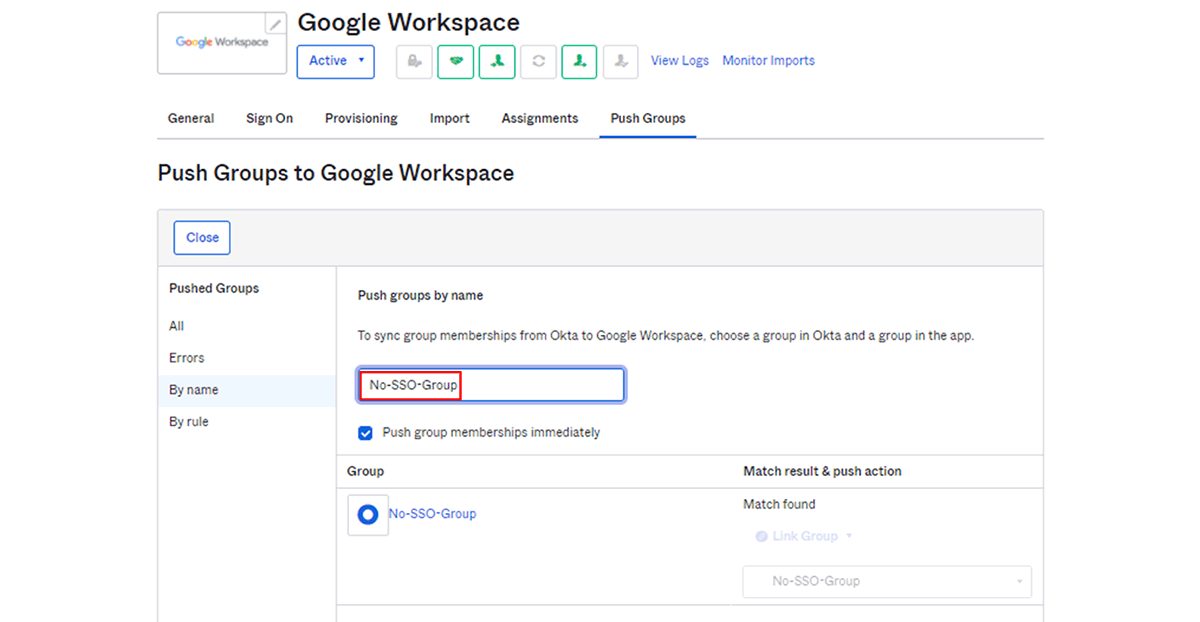

※Google WorkspaceとOktaはSMAL/プロビジョニング連携完了済みの想定です。 - 「Push Groups」タブへ遷移し、Okta側とGoogle Workspace側のグループを同期(Link Group)

上記設定で、Okta側で作成したグループに所属のユーザが同期したGoogle Workspace側のグループへ所属となり、結果、Google Workspaceへ直接ログインできるようになります。

Okta Workflowsを用いた自動化

上記方法で、Google WorkspaceのID/パスワードで直接ログイン可能となったユーザを、Okta上で管理することができます。さらに、初回ログイン完了後に所属グループから除外することで、Okta経由のログインへと変更することが可能です。

手動で所属グループから対象ユーザのみを除外することはできますが、ユーザが初回ログインを完了しているかを確認し、完了しているユーザのみをグループから除外するのは工数がかかります。また、対象ユーザ数が多い場合は、オペレーションミスが発生することが懸念されます。実際にオペレータの方も単純作業であり、「面倒」な作業だと思ってしまうことでしょう。

この「面倒」な作業を、Okta Workflows機能を用いることで自動化することができます。Okta Workflowsは複雑なカスタムコードなしで様々なプロセスを自動化でき、操作はGUIベースとなるため、簡単に設定できます。

※Okta Workflows機能については、5フローまでは無料で利用できますが、それ以上はWorkflows(Light/Medium/Unlimited)ライセンスが必要となりますので、ご注意ください。

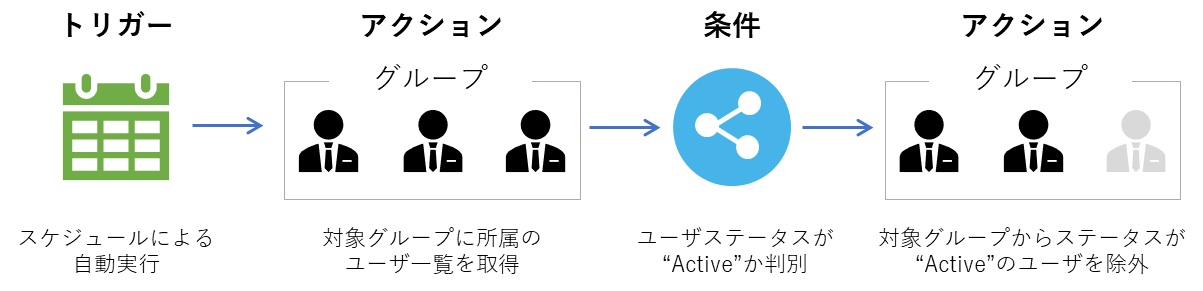

Oktaへの初回ログインが完了したユーザ(ステータスが”Active”)を対象グループから除外する場合のフローについては下記の通りです。

<簡略図>

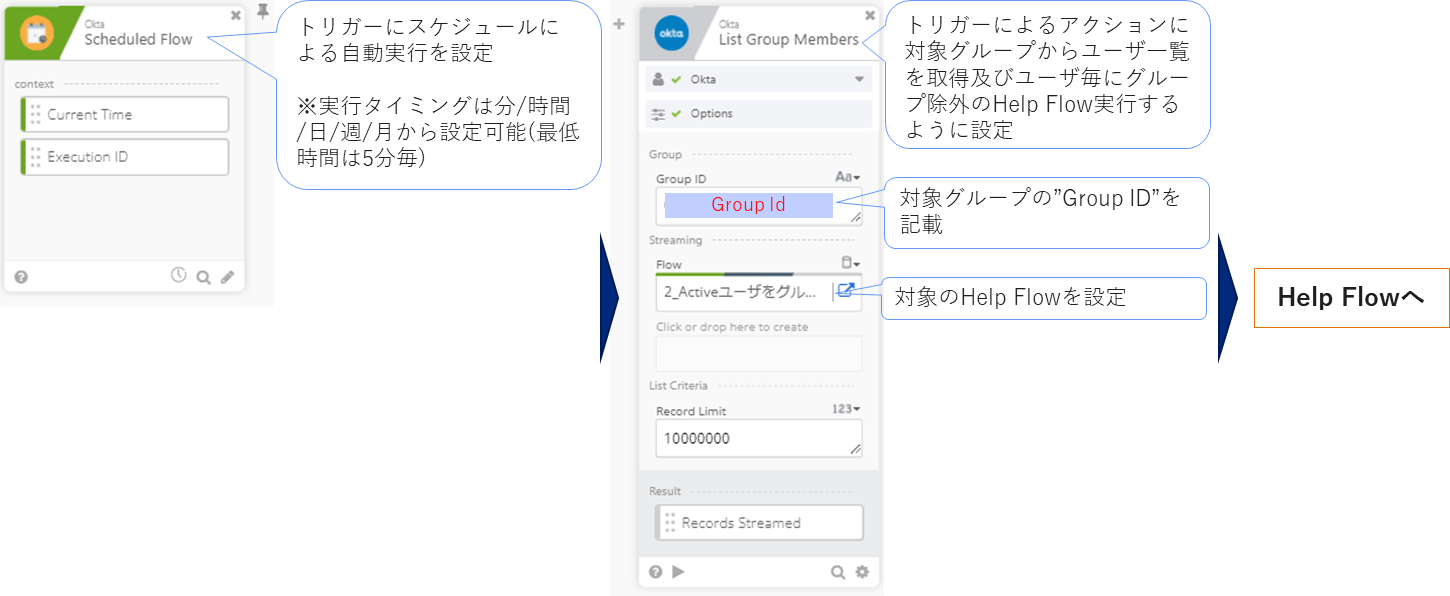

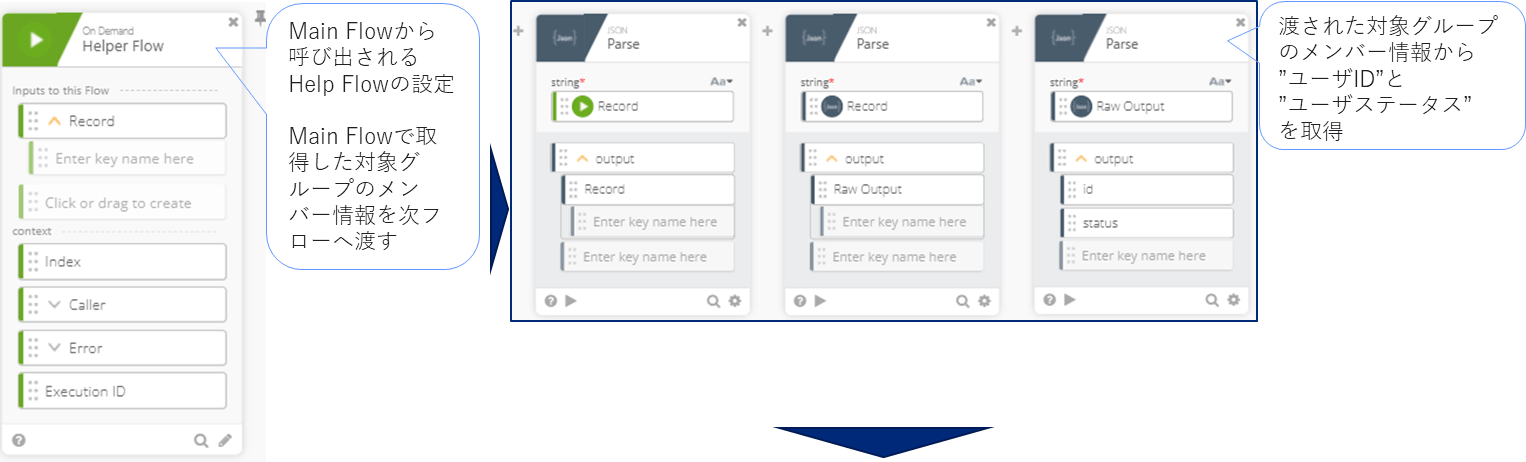

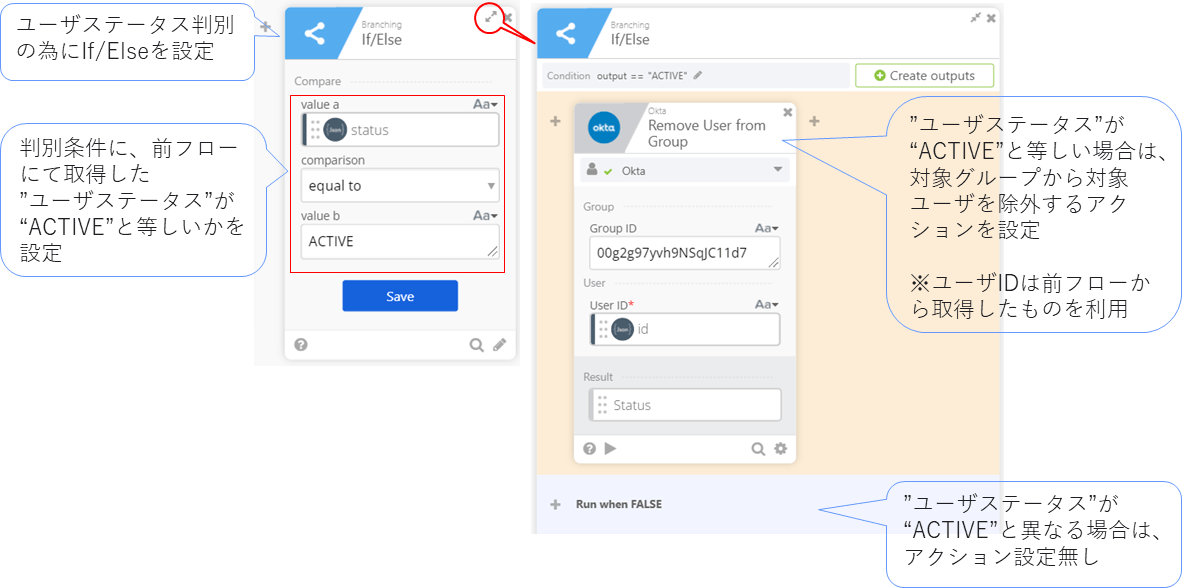

<実際のフロー内容>

Main Flow

Help Flow

まとめ

Google WorkspaceとOktaをSAML連携している場合に、任意のユーザのみOktaを経由せずに、Google Workspace側のID/パスワードで直接ログインができるようにする方法を、Google Workspace側の設定だけでなく、Oktaでのユーザ管理方法及びOkta Workflows機能で自動化する方法をご紹介しました。

Google WorkspaceとOktaをSAML連携する際の懸念点は払拭されましたでしょうか。

特にOkta Workflows機能で自動化することで、運用工数とオペレーションミスの削減に貢献できると考えています。今回ご紹介したのは、Okta Workflowsの使用例の一つですが、他にも様々な課題を解決できるポテンシャルを持った機能です。

OktaとGoogle Workspaceの連携や他SaaSとの連携、Okta Workflows機能についてご興味がある方は、是非一度マクニカにご相談ください。

お問い合わせ・資料請求

株式会社マクニカ Okta 担当

- TEL:045-476-2010

- E-mail:okta@macnica.co.jp

平日 9:00~17:00