Okta

オクタ

【UEM/MDM不要】Device Assuranceでデバイス用件によってアクセス制御をする方法

Oktaのデバイス管理/アクセスデバイス制限について

Oktaでは、アプリケーションにアクセスするデバイスの制限や、管理デバイス以外の認証にMFA認証を要求することができます。

従来のOktaでは、デバイスを管理するためには UEM/MDMの導入が必須となっており、非管理型デバイスでは、デバイス自体のセキュリティ状態を確認することはできませんでした。

しかし、8月にアップデートされた機能「Device Assurance」を使用することで、UEM/MDMなしで、アクセスできるデバイスのOSバージョンの指定などが可能となり、非管理型デバイスのセキュアな利用が実現できます。

Device Assuranceとは

Device Assuranceを使用すると、アプリケーションにアクセスするデバイスの、セキュリティ要件を設定することができます。 デバイスのセキュリティ要件を指定することで、デバイスが管理されていなくても、安全なデバイスによるアクセスのみを許可することができます。

※古いバージョンのOkta Verifyを使用している場合、 Device Assuranceを使用できない可能性があります。

詳細については下記をご覧ください。

https://help.okta.com/oie/en-us/Content/Topics/identity-engine/devices/device-assurance.htm

Device Assuranceは、OSが” Android”、“iOS”、” macOS”、” Windows”のデバイスに使用できます。それぞれのOSで、バージョンの指定以外に、下記の設定が可能です。

- Android

- スクリーンロック設定済みかどうか

- スクリーンロック解除に生体認証を設定済みかどうか

- ディスク暗号化されているかどうか

- ハードウェアバックアップキーをサポートしているかどうか

- ルート化されていないかどうか

- iOS

- パスコード設定済みかどうか

- Touch ID または Face ID を有効化済みかどうか

- jailbreak(ジェイルブレイク)されていないデバイスかどうか

- macOS

- パスワード設定済みかどうか

- ディスク暗号化されているかどうか

- Secure Enclaveをサポートしているかどうか

- Windows

- パスワード設定済みかどうか

- Windows Helloを有効化済みかどうか

- ディスク暗号化されているかどうか

- Trusted Platform Moduleを使用しているかどうか

Device Assuranceの仕組み

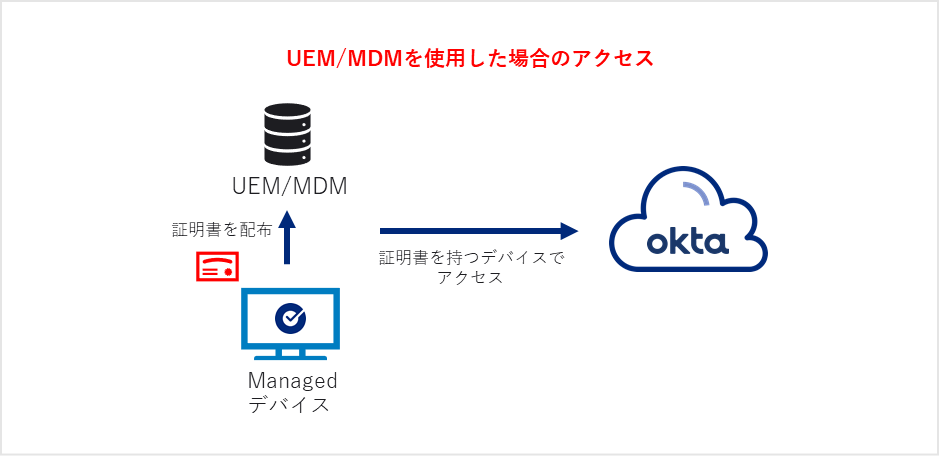

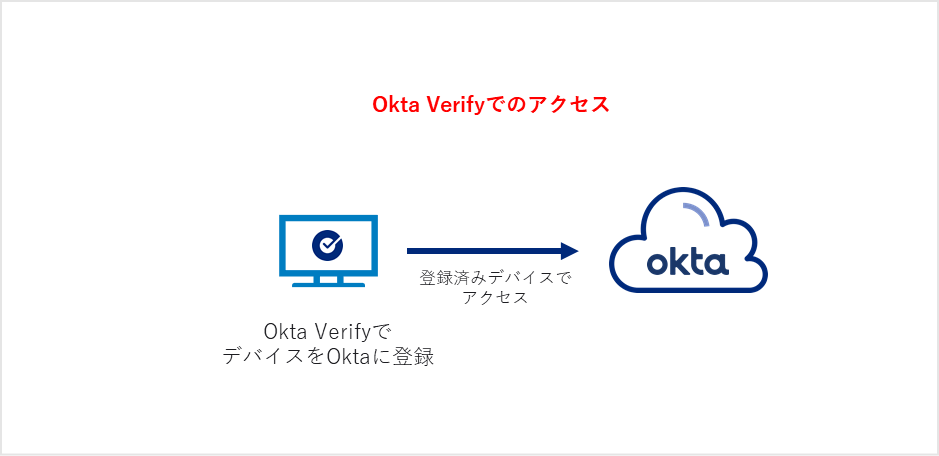

従来のUEM/MDMを使用したデバイス管理では、デバイスのセキュリティ状態をUEM/MDMで管理し、Oktaによって管理済みデバイスのアクセスを許可する仕組みとなっています。

これに対して、 Device Assurance を使用する場合、デバイス内のOkta Verifyがデバイスのセキュリティ状態をOktaに伝え、Okta自身がデバイスにアクセスしてもいいセキュリティ状態かどうかを判断し、アクセスを許可します。

Device Assuranceを使用して、アクセスできるWindowsデバイスをバージョン11に限定してみた

それでは、実際に Device Assuranceを使用してアクセス制御を実施してみましょう。

設定手順

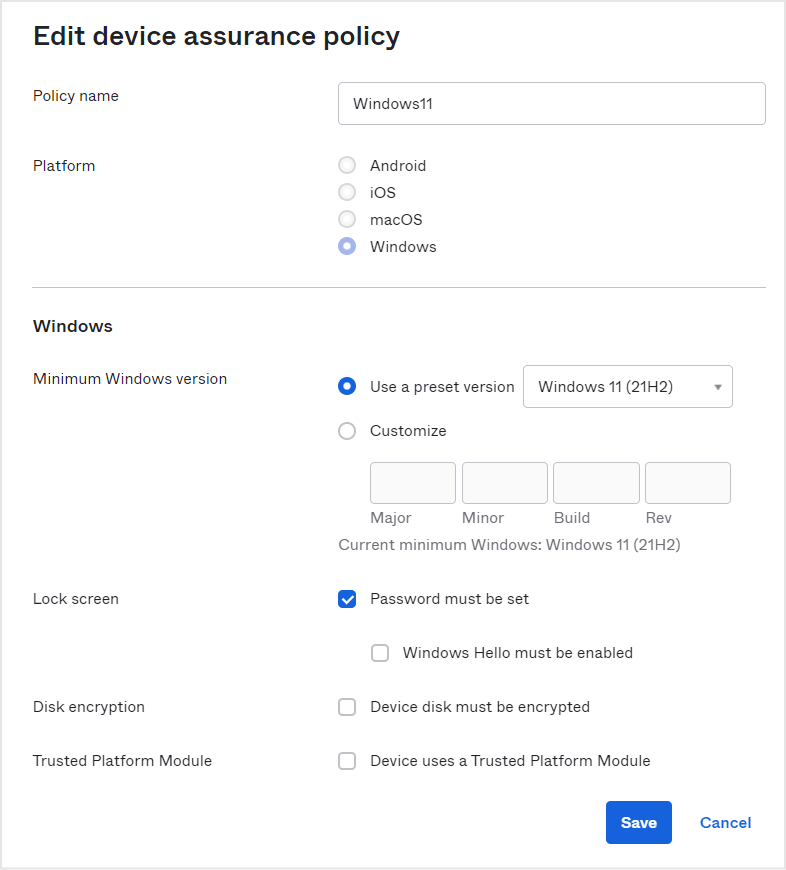

- Device Assurance Policyを作成

管理画面のSecurity > Device Assurance Policiesページに移動し、Add Policyボタンから Device Assurance Policyを作成します。 Device Assurance Policyは下図のように設定します。

※下図では、「Windows11」をいう名前の Device Assurance Policyを作成しています。

- Windows11のアクセスを許可するように設定

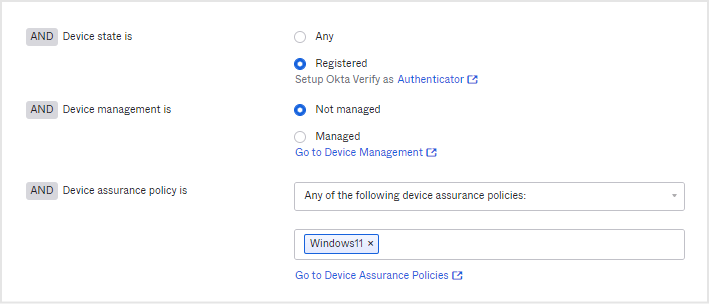

管理画面のSecurity > Authentication policiesページに移動し、アクセス制御の設定を行うアプリケーションを選択します。

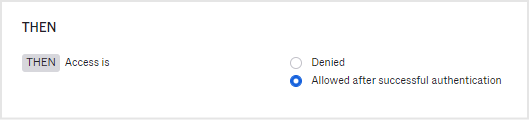

Ad Ruleから Windows11のデバイスのアクセスを許可する設定を行い、Saveボタンをクリックして保存します。この時、下図のように下記3つの項目の設定を行う必要があります。

- Device state is : Registered

- Device management is : Not managed

- Device assurance policy is : 手順①で作成したポリシーを選択(下図では「Windows11」)

- Access is : Allowed after successful authentication

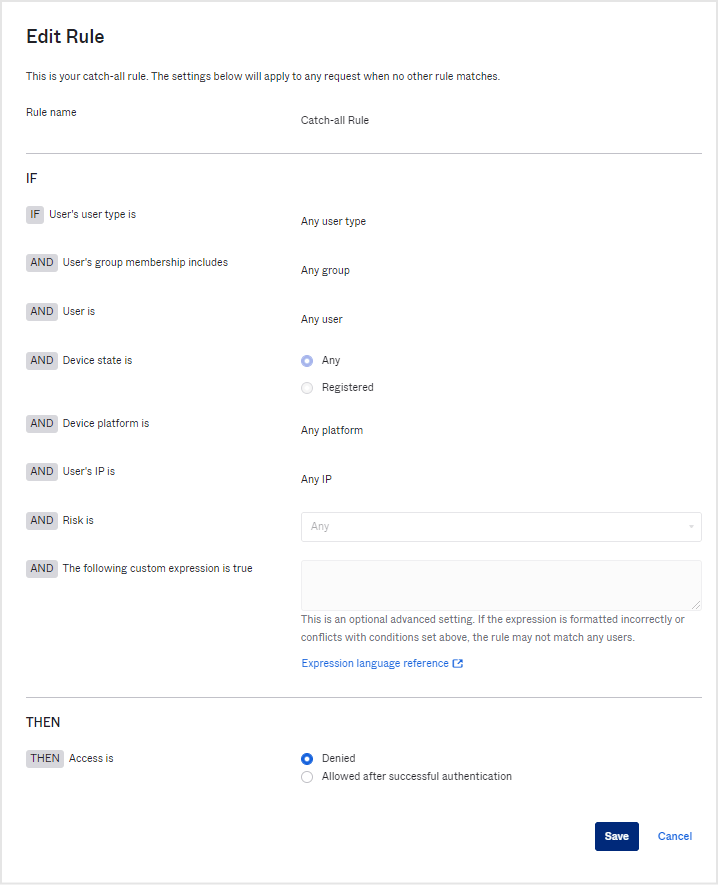

- Windows11以外のアクセスを拒否するように設定

アクセス制御を行うアプリケーションのポリシーの、Catch-all RuleのActions > Editをクリック。下図のように” Access is”を” Denied”に設定し、Saveをクリックして保存します。

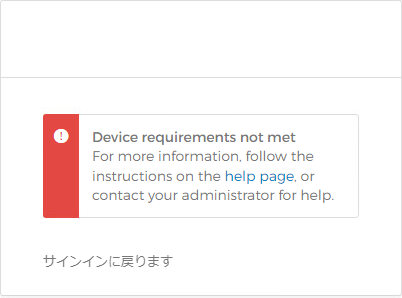

動作

事前にOktaFast Passの登録をしてある、Windows10のユーザーで実際にアクセスすると、下図のようにエラー画面となります。 Windows11ではないためにアクセスを拒否され、アクセス制御が成功したことがわかります。

まとめ

今回は UEM/MDMを使用せずに、アクセスできるデバイス の制限を行うOktaの機能「 Device Assurance 」についてご紹介しました。

とても簡単に使用できる機能なので、 UEM/MDMを導入していない企業では注目を浴びるのではないかと思います。

「 UEM/MDMを導入していないから、デバイスに関する要件でアクセス制御するのは難しそう」と思っていた、という企業の方がいらっしゃいましたら、是非とも挑戦してみてはいかがでしょうか。

お問い合わせ・資料請求

株式会社マクニカ Okta 担当

- TEL:045-476-2010

- E-mail:okta@macnica.co.jp

平日 9:00~17:00