Okta

オクタ

MFAの必要性 ~2022年2月からのSalesforceでのMFA必須化に向けて~

はじめに

パスワードの漏洩による不正アクセスについてのニュースが、連日報道されています。多額の金銭的な被害に加え、サービス停止に発展する場合もあり、パスワード認証のリスクは日に日に高まっています。そこで、パスワード以外の認証要素を追加するMFA(多要素認証)が重要視されています。

本ブログでは、MFAとはそもそも何か、2022年2月1日からMFAの必須化が予定されているSalesforceについて、弊社取り扱いのIDaaS製品「Okta」の導入でどのようにMFA利用が可能になるかをご紹介いたします。

そもそもMFAとは?

MFA(多要素認証)とは、下記要素を2つ以上認証することです。

- ユーザの記憶によるもの(例 : パスワード、秘密の質問)

- ユーザのみが所持しているもの(例 : メール, SMS, スマートフォンによるワンタイムパスワード)

- ユーザの身体的な特徴に基づくもの(例 : 顔や指紋といった生体認証)

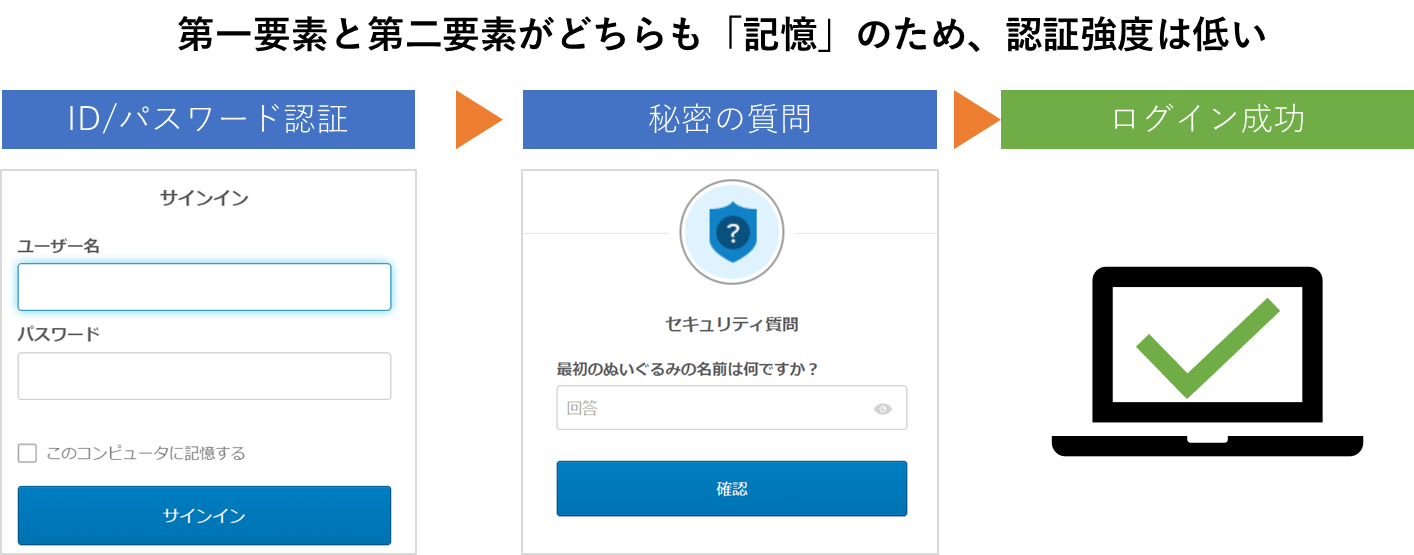

「2つ以上」の組み合わせによっても、認証の強度が異なります。

1つの要素を2回用いても、認証は強化されません(このような共通の要素による複数回の認証は、多要素認証ではなく、多段階認証と呼ばれます)。例えば、”パスワード”認証後に”秘密の質問”で認証すると「ユーザが記憶している」という点では共通であり、本人確認のプロセスが強化されているとは必ずしも言えないためです。

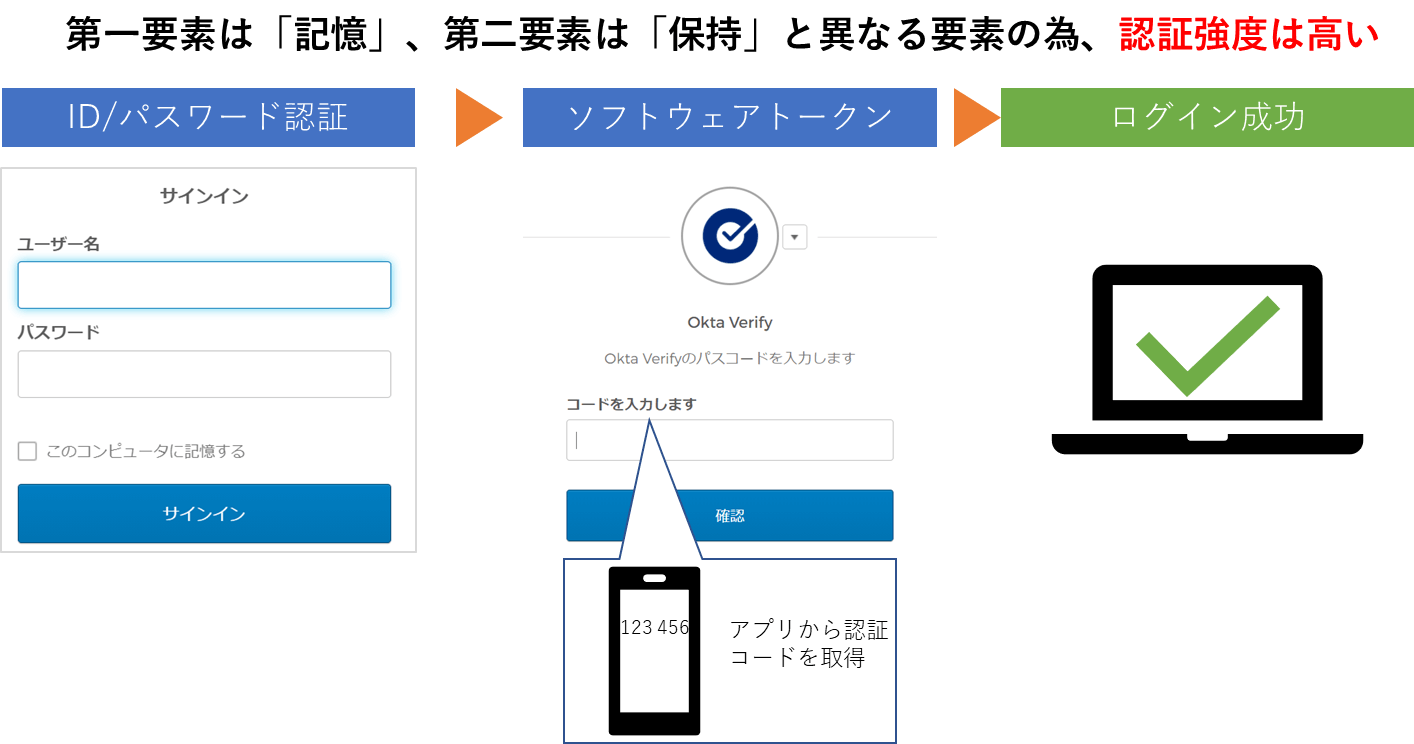

そこで、「記憶」と「保持」などの異なる要素を持つ認証を組み合わせることで、認証強度を高めることができます。

例えば、“パスワード”認証後に、本人しか所持していないスマートフォンへの”ワンタイムパスコード”による認証(ソフトウェアトークン認証)をすれば、「記憶」と「保持」という異なる要素による認証となるため、多要素認証となります。

ワンタイムパスコードを知ることができるのは、スマートフォンを所持している本人のみです。そのため、万が一、アカウントID/パスワードの漏洩で、パスワード認証が突破されたとしても、その後のMFAは失敗するので、アクセスを拒否できます。

また、「ユーザの身体的な特徴に基づくもの」での認証はさらに強度を高めることができ、より厳密な認証が要求される場合に推奨されます。「記憶」だと誕生日といった個人情報から特定されたり、「保持」だと第三者に盗まれたりする危険性がありますが、「身体的な特徴」それらの危険性がなく、認証強度が高いとされています。

「ユーザの身体的な特徴に基づくもの」の代表である生体認証に使用される認証技術「FIDO2」に関しては、弊社ブログにて紹介しておりますので併せてご一読ください。

参照:雰囲気理解からの卒業 『FIDO2』企業で採用する際の最適解とは?

SalesforceのMFA必須化に向けて

2022年2月1日から、Salesforce(セールスフォース)製品にアクセスするために、MFA(多要素認証)の必須化が予定されています。

Salesforce製品のユーザインターフェースに直接ログインする時だけでなく、Oktaを代表とするIdP(Identify Provide)を介してのSAML認証によるSSOログインであってもMFAが必須になります。

なお、IdP側のMFAが使用でき、IdP側でMFAを用いてログインした際にはSalesforce側のMFA認証は不要になります。そのため、Oktaで、MFAによるユーザ認証を完了していれば、Salesforce側の追加のMFA認証無しに、SalesforceへSSOでのログインが可能です。

MFA認証方法の内、「メール認証」「SMS認証」「電話認証」はサポートされておらず、IdPを介したSSOログインであっても、使用できません。理由としては、メールに関してはログイン情報が漏洩しやすく、SMS/電話に関しては傍受される可能性があるためとのことです。

詳細情報につきましては、Salesforceの公式サイトよりご確認ください。

参照:Salesforce 多要素認証に関する FAQ

https://help.salesforce.com/articleView?id=000352937&type=1&mode=1

OktaにおけるMFAについて

Oktaは、様々な種類の多要素認証を提供し、さらに状況に応じた動的な認証制御を加えることができます。

Oktaでは、14種類のMFAが用意されており、企業毎の要件にあった要素を選択できます。また、使用ユーザの状況・状態からMFA利用有無や要素選択を自動で制御できるので、セキュリティ及び利便性を向上させることにも繋がります。

利用可能なMFA

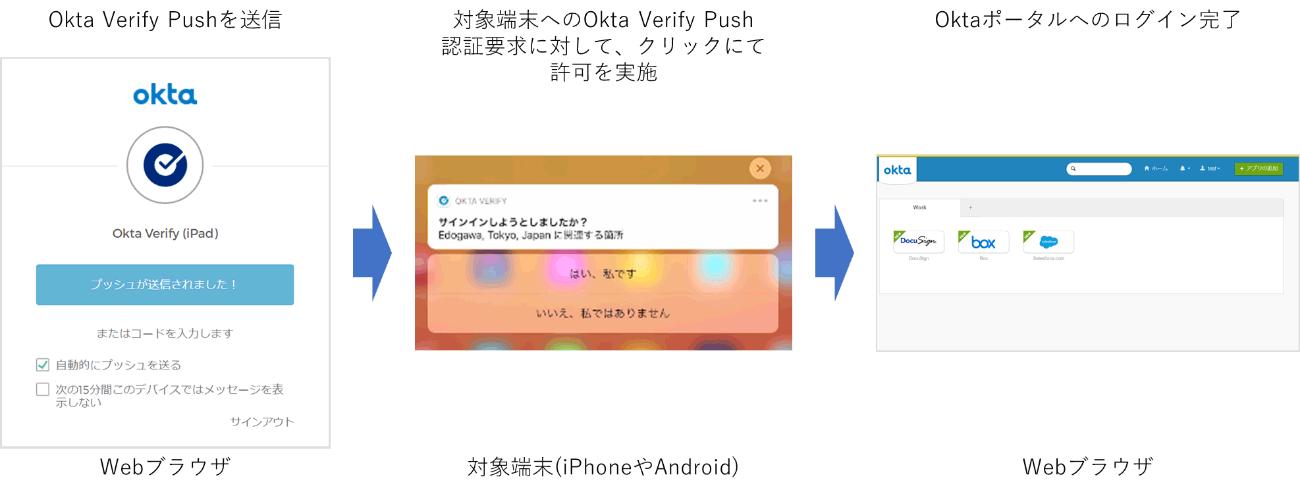

Oktaでは、独自で開発したソフトウェアトークンの「Okta Verify」を利用できます。一般的なソフトウェアトークンでは数字6桁程度のワンタイムパスコードがスマートフォンアプリ上に表示され、この数字を利用してログインすることになりますが、「Okta Verify」は数字によるワンタイムパスコードだけではなく、プッシュ通知が使用できます。

ログインを試みた際に、自動でOktaからスマートフォンへ通知され、ユーザはそのプッシュ通知をクリックするだけで認証完了となり、面倒な数字入力が不要です。なお、プッシュ通知を受け取れるのは本人が保持するスマートフォンのみとなり、「保持」の要素を満たせます。また、プッシュ通知をクリックするためには、スマートフォンのロック解除が必要となり、セキュリティ的にも問題ないです。

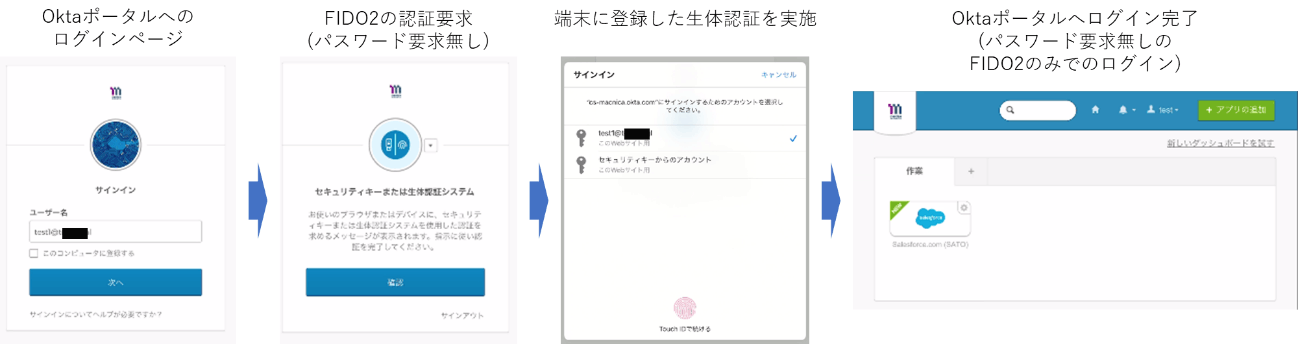

OktaはFIDO2にも対応しており、”Windows Hello”や”Apple Touch ID”を用いてパスワードレスでのログインも可能です。

パスワード漏洩の問題に加えて、パスワードを忘れた場合に運用者側でパスワードのリセット対応をする運用コストや工数も同じように課題になっています。そのため、パスワードレスによる認証の必要性が高まっています。

認証強度の観点からも、FIDO2を用いることでより安全にログインが可能となり、パスワード認証の問題が解決できます。今後、FIDO2によるパスワードレス認証が一般的になる未来はそう遠くないと思います。

動的な認証制御

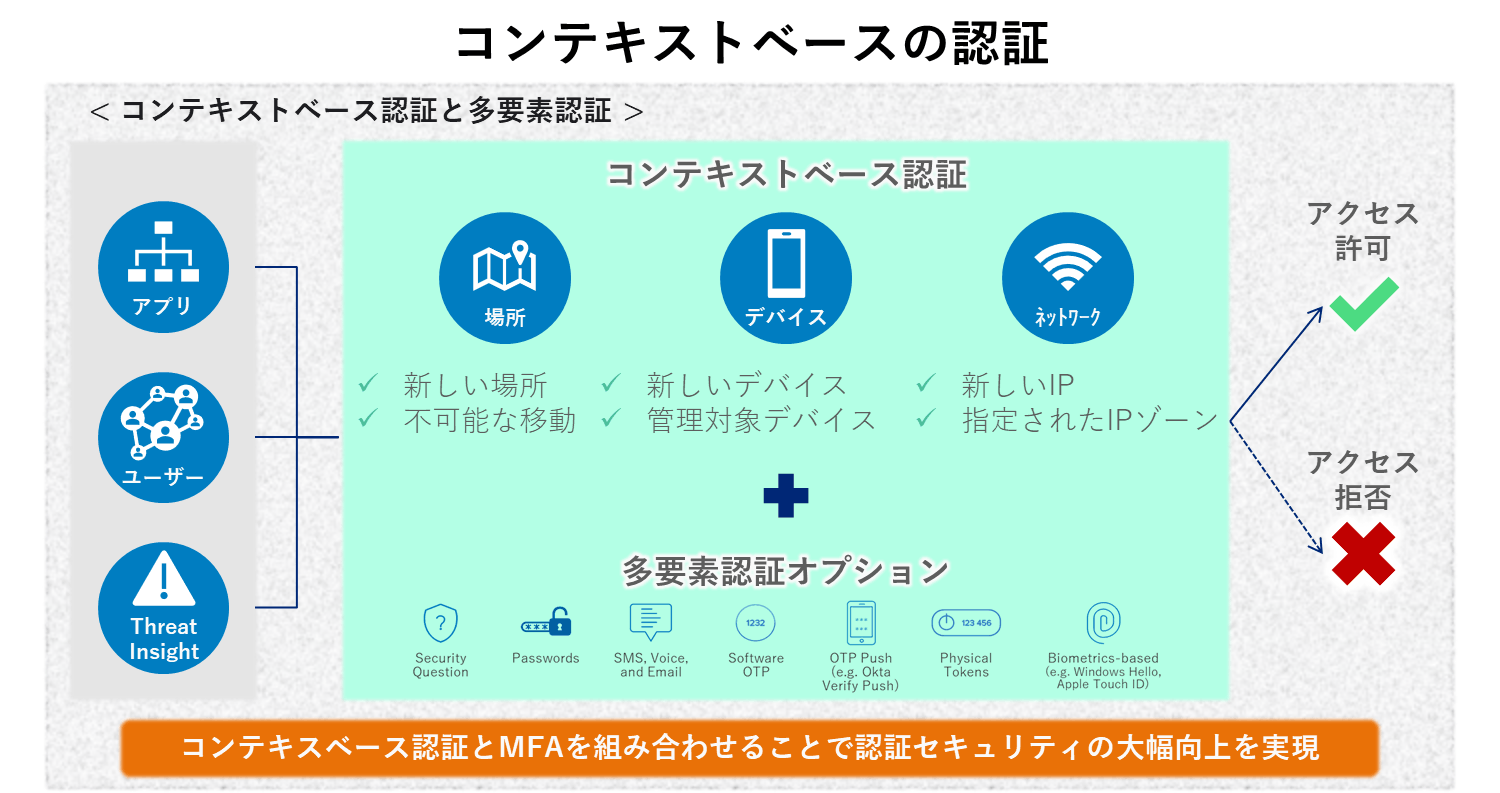

Oktaでは、ユーザ情報だけでなく、「どの場所から?」「どのデバイス?」「どのIPアドレスから?」等、利用ユーザの状況・状態から認証ルールを設定し、セキュリティを向上させることができます。

具体的には、社内ネットワークからのアクセスの場合は社内の人間であると考え、MFAを要求しない、社外及び新しい場所からのアクセスに関しては認証強度を高めるためにMFAを要求するように設定できます。

MFAの要求は、認証のセキュリティレベルを向上させることができますが、Appへログインするまでに手間や時間を要し、結果、業務効率の低下を招く可能性があります。

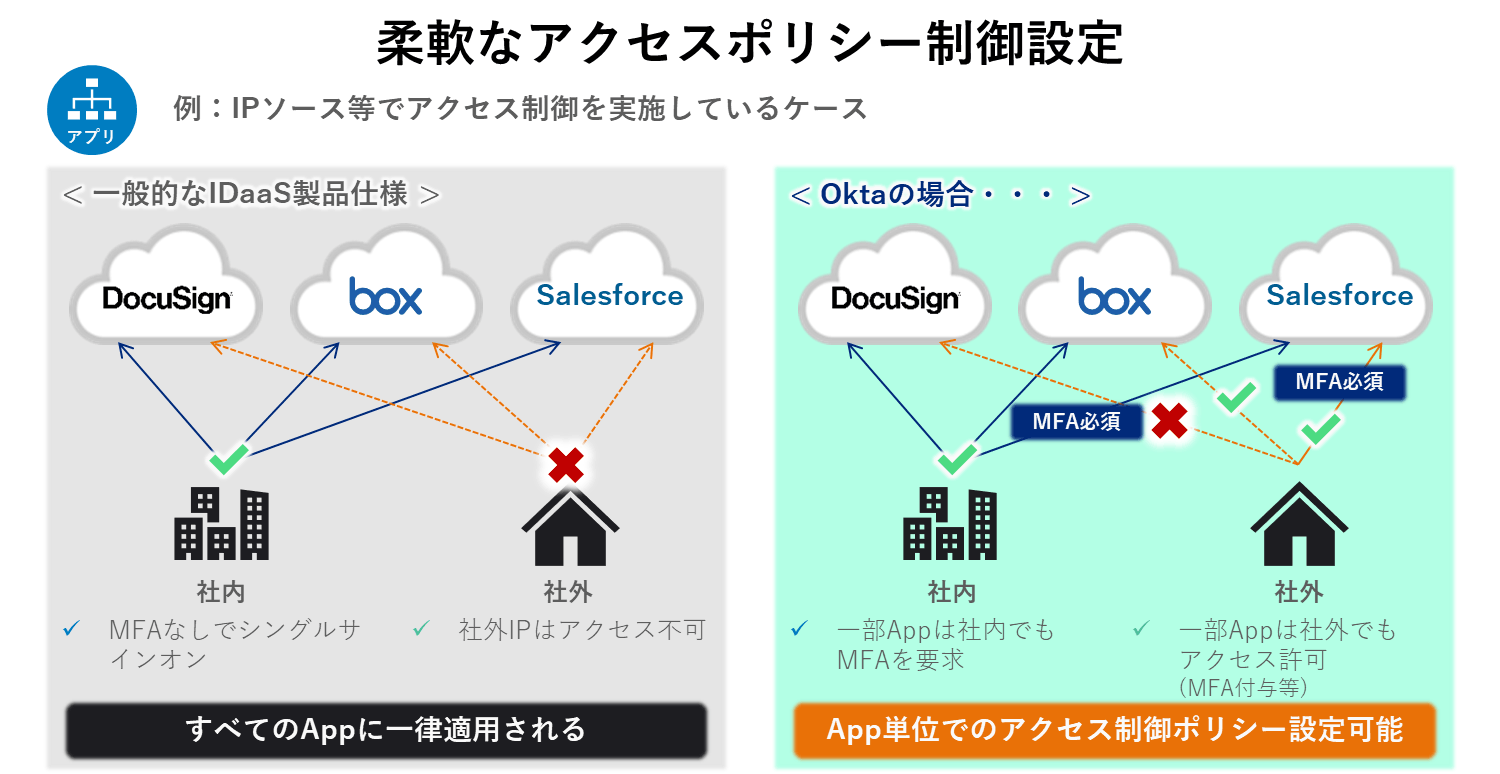

Oktaでは連携したApp単位での制御ポリシーを設定でき、より詳細な認証制御を実現します。一般的なIDaaS製品の場合、全てのAppに一律で特定IPアドレスからのアクセスを許可、一律でMFA要求などApp単位での設定はできない場合がありますが、OktaではSalesforceはMFA要求し、他AppはMFA要求しないといった個別設定ができます。

Oktaを用いることで、利用ユーザの状況・状態から認証ルールを詳細に設定でき、業務効率を維持しながら、認証におけるセキュリティレベルを向上させることができます。

まとめ

今後ますますMFAの必要性が高まります。しかし、MFAの必要性はわかるものの、「スマートフォンはオフィス持ち込み不可のためにMFA導入出来ない」、「工数の観点から個人情報を扱わないアプリケーションへログイン時はMFA要求させたくない」といった、MFA導入における課題点を抱えている方も多いと思います。

そこで、Oktaを導入することで、多種多様なMFAから自社で使用可能なものを選択、動的な認証制御やApp毎にMFA要求を制御することで、MFA導入における課題点を解決することができると考えています。

また、SalesforceがMFA必須化したように、他SaaSに関してもMFA必須化が予想されます。SaaS毎にMFA要素の登録を実施した場合、運用管理側の工数が増大するので、一元管理がベストプラクティスとなります。この観点からも、弊社としては各SaaSへのMFAを一元管理できるOktaの導入を推奨いたします。

Oktaにご興味のある方は、是非一度マクニカにご相談ください。

お問い合わせ・資料請求

株式会社マクニカ Okta 担当

- TEL:045-476-2010

- E-mail:okta@macnica.co.jp

平日 9:00~17:00