Cato Networks

ケイトネットワークス

Cato ClientアプリケーションのVPN、ZTNAの違いって何だろう?

はじめてCato VPN Clientを聞いた時、私はこんな疑問を抱きました。

- CatoってZTNAなのにVPNなの?

- VPNとかZTNAとかよくわからんけど、VPNってあんまりよくないんじゃないの?

概要

- ZTNA(Zero Trust Network Access)とは

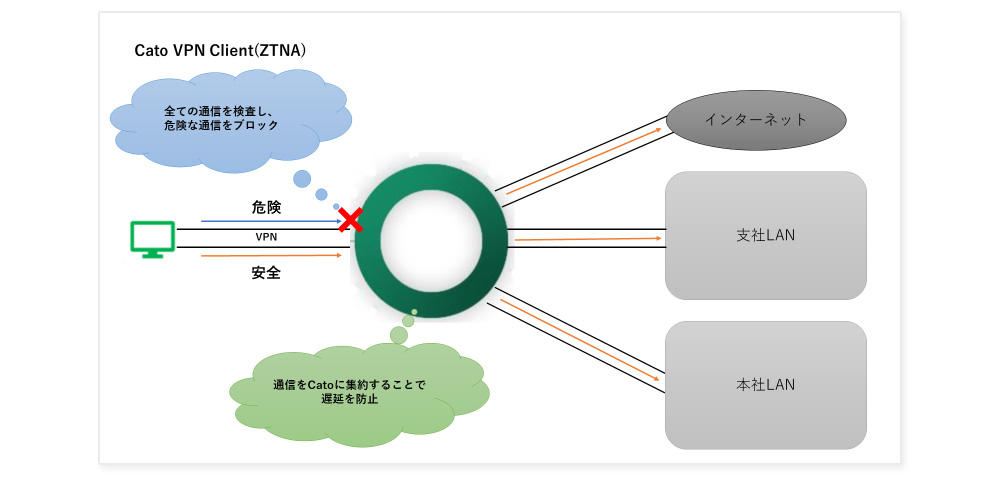

大きな特徴は、全てのトラフィックを検査することで、安全な通信のみ通過させることができる点。 - VPN(Virtual Private Network)とは

通信技術(仮想の専用線)の事で、よくあるリモートワーク環境のことではない。よくあるリモートワーク環境は以下の説明にある、境界型防御となります。

(※ZTNA、VPNについてはネットにたくさん記事があるので簡単にしました)

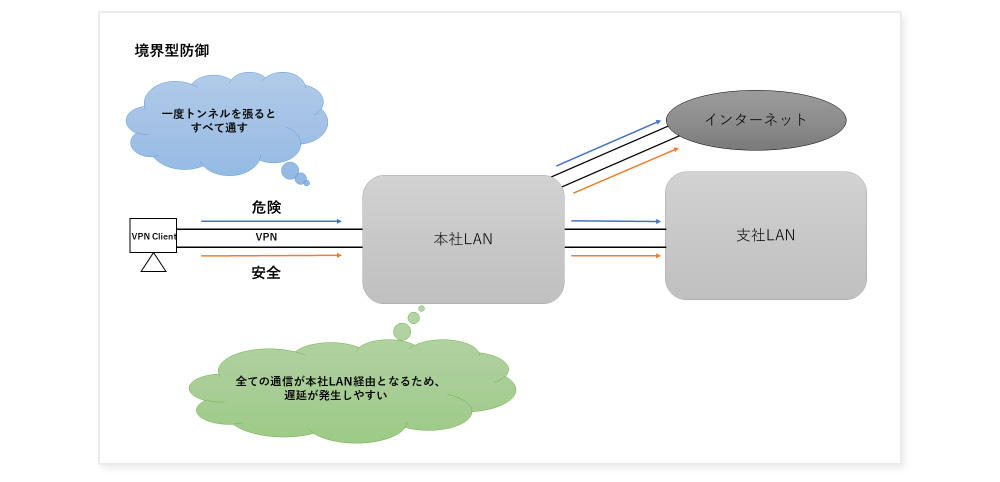

既存のリモートワーク環境(境界型防御)

デメリット

- 一度接続を許可されると、社内ネットワークへの様々なアクセスが可能。

→悪意のある社員による不正アクセスの危険性や、ユーザーの認証情報の紛失や盗用、退職時の機密データ持ち出しなどの危険性が存在 - 上記例の場合、全ての通信が本社LAN経由のため、VPN装置にアクセスが集中し、トラフィックが輻輳するため、遅延が発生しやすい。

Cato VPN Clientで社外からも安全なアクセスができる

メリット

- Cato接続許可後も全ての通信が検査されるため、アクセス先による制限や悪意・危険性のあるアクセス等はブロックされる。セキュリティ保護を細かく制御できる。

- CatoではデフォルトでUDP(DTLSトンネル)による接続方式のため、軽量かつ安全な通信が実現される。

<ポイント①:豊富な制御方法>

- IP,FQDN,ドメインはもちろん、アプリケーションレベルでも制御可能

(Applicationの中から該当アプリケーションを選択するだけ。簡単に設定できる) - 指定した国からの通信をブロックすることもできる

- IPSやAnti-Malware(オプション)での検査も可能

- CASB機能により、YouTubeの閲覧禁止やTwitterの投稿禁止などアプリケーションの動作によっての制御も可能

- DLP機能により、ダウンロードするファイルの中身によって制御可能

⇒これらすべてをPoP(Point of Presence)の中で制御しているので、Socketのみで完結。運用面での負担が減少する。

すべての通信がCato経由になり、境界型防御の社内GW集中による混雑は軽減される。

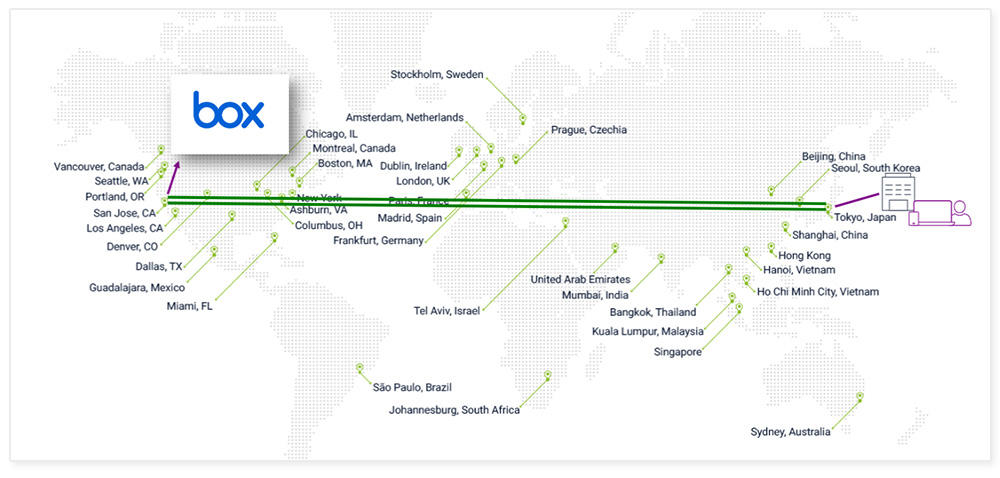

(すべての通信はCatoのフルメッシュの専用プライベートバックボーンを使用する。全世界に75以上のPoPを持ち、PoP間の最短経路で通信をする。)

<ポイント②:柔軟なアクセス方法>

下記の画像では東京のユーザーがCatoのバックボーンを通って、アメリカにあるクラウドコラボレーションサービス、boxにアクセスする様子を示しています。

- PoPにて該当のIPにNATすることができる。

(SaaSアプリ側で送信元IP制限をしている場合に有効) - グローバルに接続可能なアプリがある一方、その国のみの利用可能なSaaSアプリなどがよくある。固定IP制限(NAT)だけでなく、任意の通信のみ東京PoP経由にするといったようなRoute via機能もある。これを利用することで海外出張時や海外拠点のユーザーも日本のSaaSアプリを利用可能になる。

追加情報(副産物?)

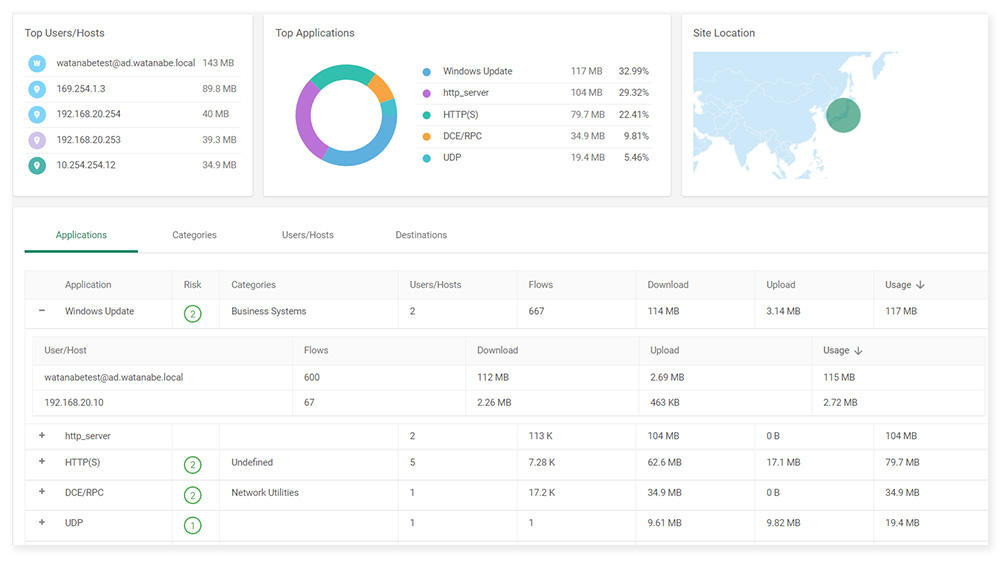

すべてのトラフィックを検査するため、どのような通信をしていたのか分かる。Catoの管理画面にてアクセス先や危険度を簡単に確認することができる。

⇒ユーザーが何をしていたのか、すべてCatoで確認がとれてしまう。

例えば上記写真のように、誰が何の通信をしていたのか確認できる。

冒頭の疑問の回答は、コレです!

- CatoってZTNAなのにVPNなの?

⇒VPN技術を用いることで、リモートユーザー(社外)も安全(ZTNA)で快適に通信できるのがCato VPN Clientです。 - VPNとかZTNAとかよくわからんけど、VPNってあんまりよくないんじゃないの?

⇒VPNがよくないのではなく、境界型防御がよくない。

→今までは良かったが、リモートワークやハイブリッドワークが定着してきたので今までとは違うどこでも働ける環境にかえるべき。 - SSL-VPNとの違い

⇒SSLで暗号化されたVPNはセキュリティ上、通信の内容は保護されるが、IDとパスワードが侵害されてしまった場合、そのまま対象のファイルなどの情報にアクセスできてしまう。危険な社員のアクセスも制御できない。CATOの場合、ID以外の要素で通信を制御できるので、セキュリティ対策の強度を上げる事ができる。

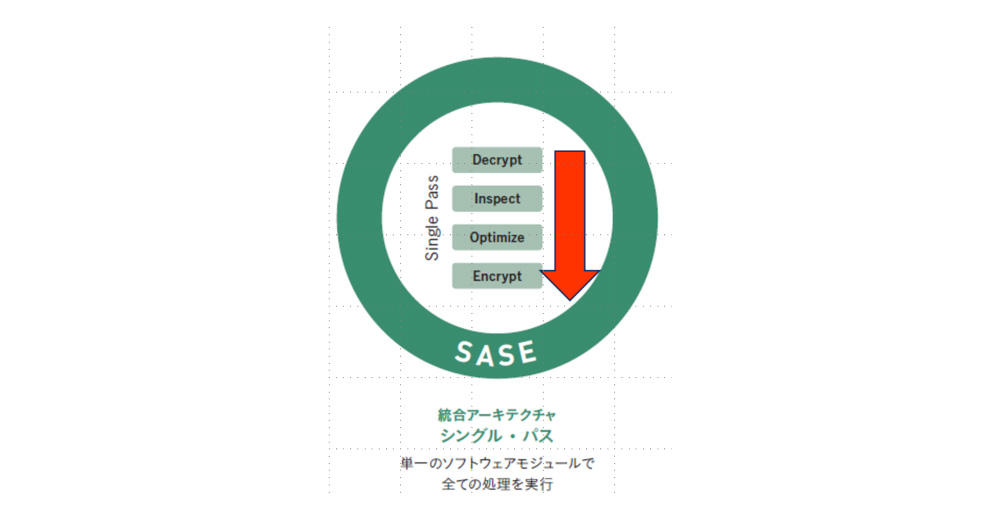

またCatoは、SSL-VPNとFirewallやProxyなどのポイントセキュリティ製品の組み合わせに比べ、クラウド内のソフトウェアによるシングルパスアーキテクチャで、すべてのセキュリティサービスの暗号化、複合化、最適化処理が高速に処理される。

まとめ

VPNは技術のことなので、使い方を選べば安心安全かつ快適に利用できます。

リモートアクセスもCatoクラウドにすることでセキュリティ機能を高め、安全で安定した通信を確立できます。

著者紹介:Mr.GW

自転車旅が趣味の新米エンジニア。CatoのサポートSEでお客様のお役に立てるよう日々頑張っています。

お問い合わせ・資料請求

株式会社マクニカ Cato Networks 担当

- TEL:045-476-2010

- E-mail:cato-sales@macnica.co.jp

平日 9:00~17:00