Cato Networks

ケイトネットワークス

クラウドセキュリティにおける課題とCato CASBがもたらす解決策

このブログではCASB(キャスビー)とは?定義や機能、メリット、選び方のポイントを解説でおすすめしたCato Networks CASBの機能について紹介します。

CASBとは

CASBとは、Cloud Access Security Brokerの略称で、企業がクラウドサービスを利用する際に情報漏えいや不正アクセスなどといったセキュリティリスクに対処するためのツールです。詳細に関しては、上述のブログをご確認ください。

さて、CatoのCASBで解決できるクラウドセキュリティの課題を紹介していきます。

課題1: シャドーITによるリスクを監視したい

従業員が自身のデバイスやアカウントを使って未承認のクラウドサービスにアクセスすることは、企業のセキュリティ上のリスクです。

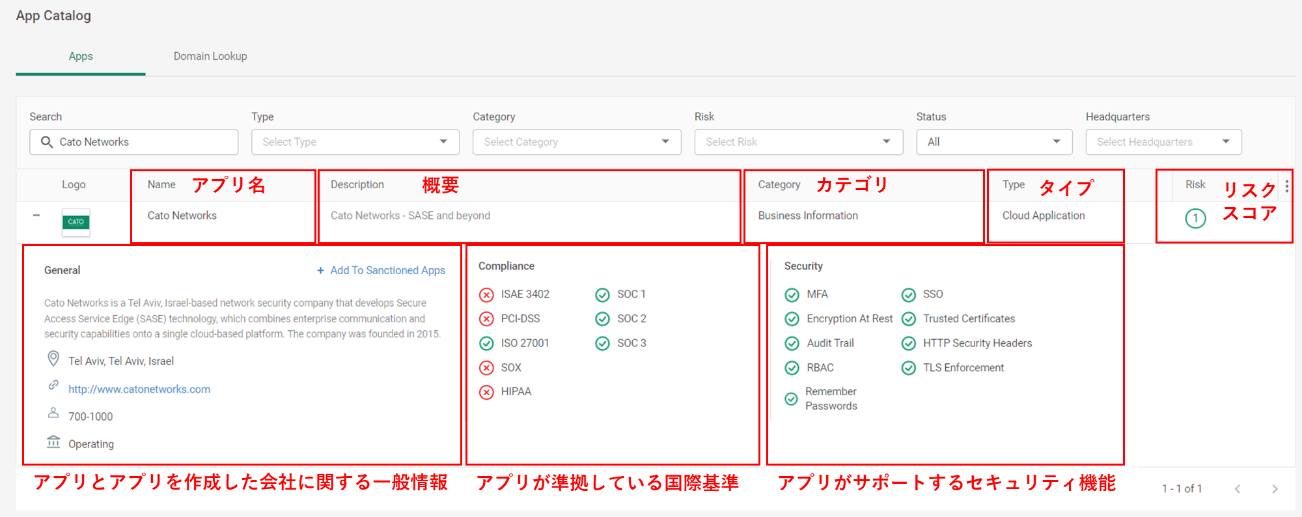

- サービスの提供元は信頼できるのか

- コンプライアンスには準拠しているのか

- 十分なセキュリティ機能を備えているのか

このような観点から企業で利用するクラウドサービスは管理下に置く必要があります。

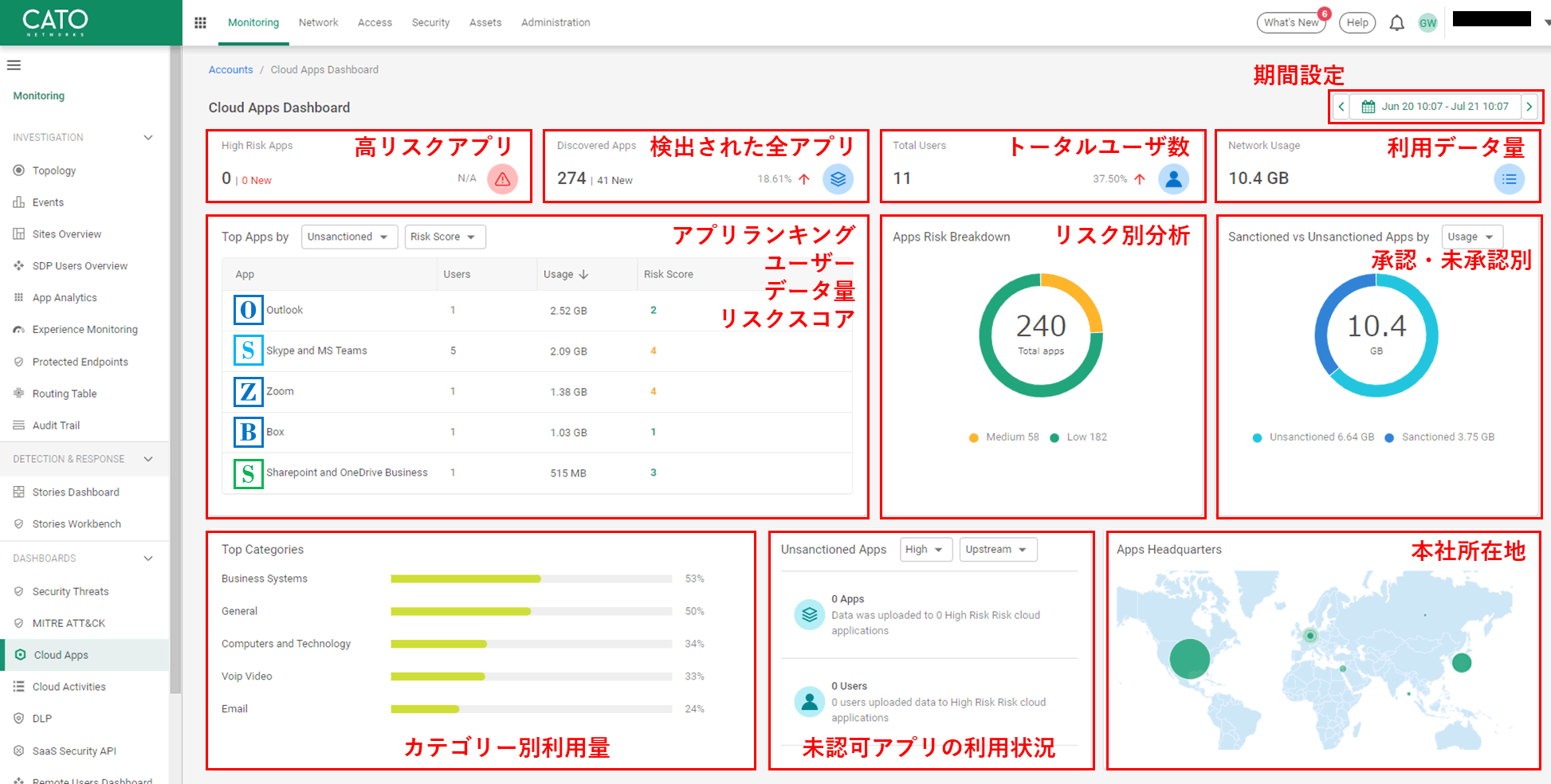

Cato NetworksのCASB機能は、企業のネットワークトラフィックをリアルタイムで監視し、従業員がアクセスするクラウドサービスを可視化します。これにより、管理者は未承認のアクティビティをすばやく検出し、適切な対策を講じることができます。

CatoのCloud Appsでは従業員がどのクラウドサービスにアクセスしているのか、それは承認されたアプリなのかを見分け適切に管理することが可能です。

Catoでは下記のようにアプリケーションごとの詳細情報を確認することが可能です。

課題2: SaaSの利用におけるユーザーの不正な挙動を監視、制御したい

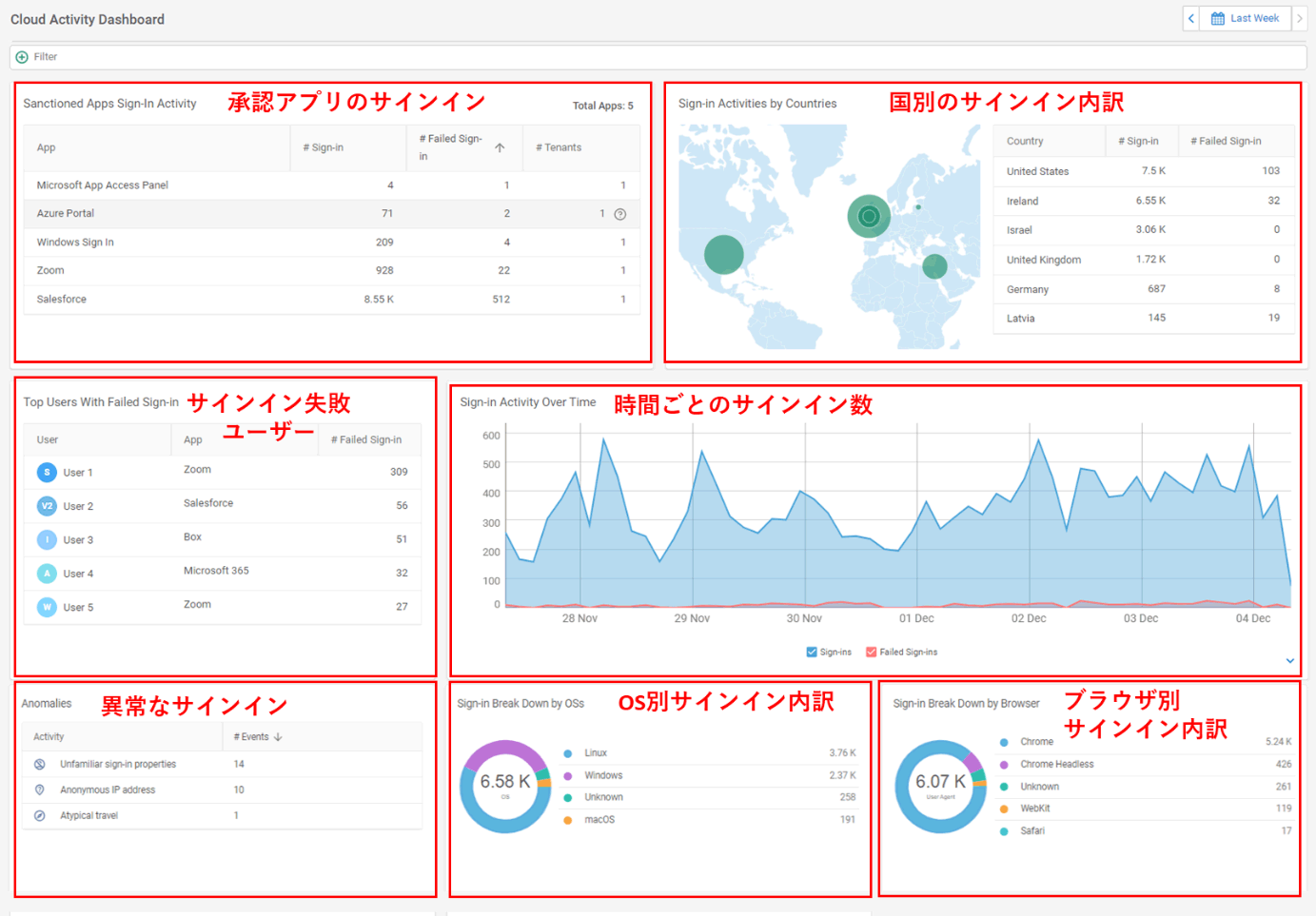

CatoのCloud Activity DashboardではMicrosoft Entra ID とAPI連携を行うことで、組織のSaaSアプリのログイン状況を可視化することが可能です。

このダッシュボードでは以下のようなデータが表示されています。

- 各アプリのサインインと失敗したサインインの合計数

- 失敗したサインインと国別の内訳

- サインインの失敗数が最も多いユーザー

- OSとブラウザによるサインインの内訳

課題3: SaaSアプリでのアクティビティを制御したい

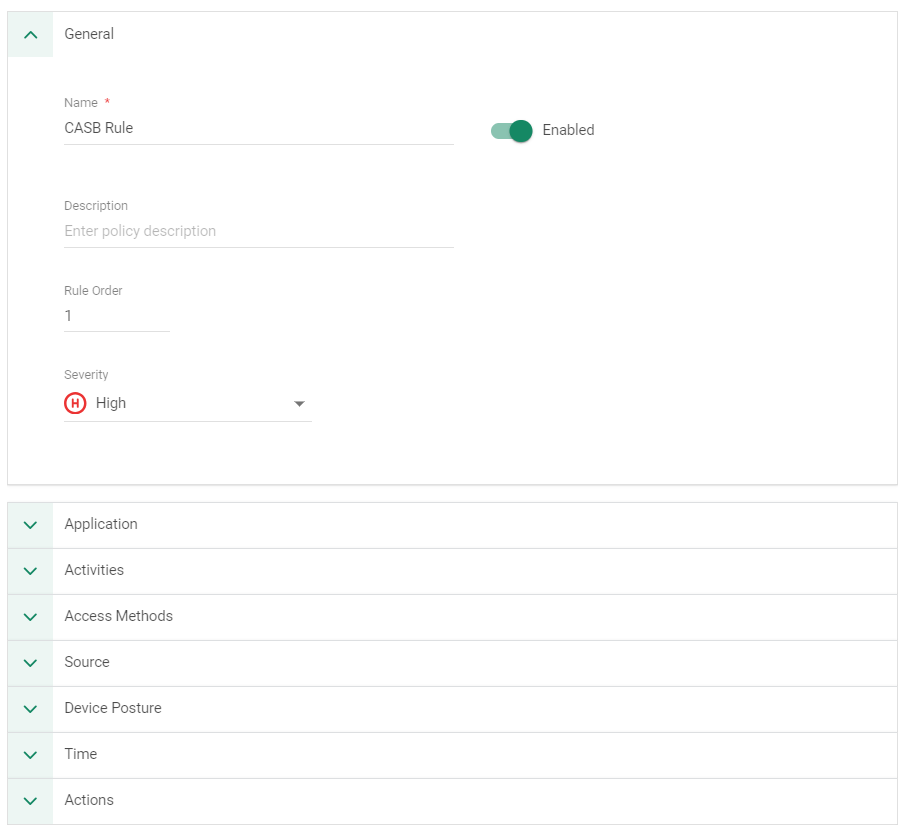

CatoのApplication Control Policyでは、「アプリケーション」「アクティビティ」「ユーザー」を細かく指定して制御することが可能です。

基本的にはFirewallと制御方法は共通していますが、下記のように細かな設定項目が存在しています。

- General:ルール名、ルール番号

- Application:制御対象のアプリケーション/アプリケーションカテゴリ

- Activity:制御するアクティビティ(ログイン、動画再生、アップロードなど)

- Criteria:Cloud App Catalogに定義してある基準(Risk Scoreなど)

- Access Methods:アクセスメソッド(アクセス時のホスト)

- Source:アクセス元(IP、ユーザー名、サイト名、グループなど)

- Time:時間(勤務時間など)

- Action:(Allow、Block、Monitor)

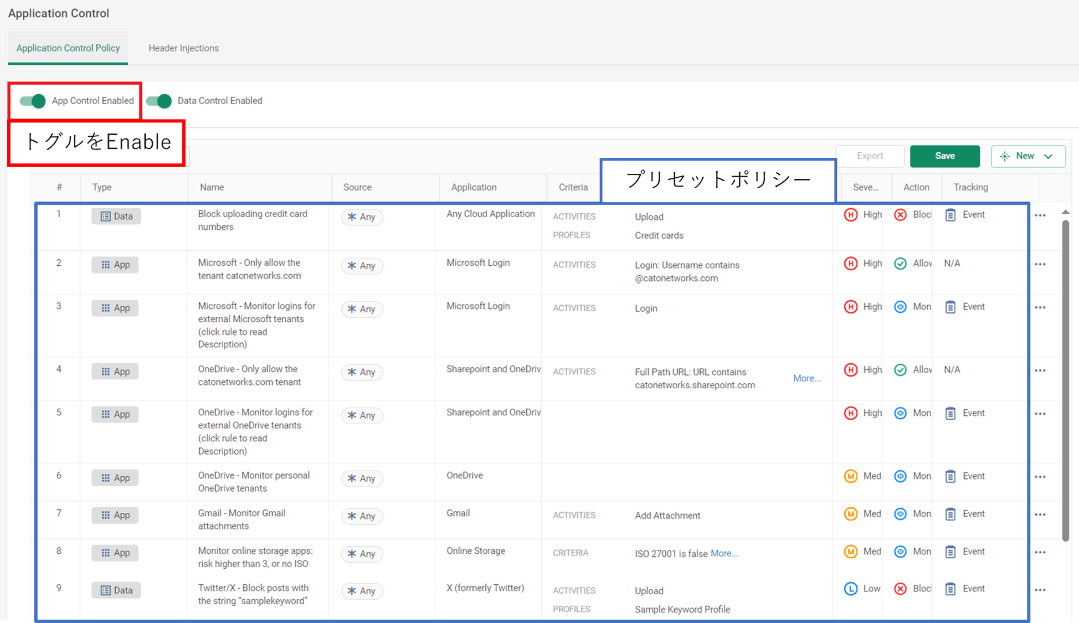

アプリケーション制御の利用例として

- Box(クラウドストレージ)

- アップロードはBlock, ダウンロードはAllow

- MS Login(テナント制御)

- 特定メールアドレスドメインのみログイン可

- YouTube(動画閲覧制限、フルパス)

- 勤務時間には動画閲覧Block、特定URLの動画のみ許可

などが挙げられます。

Cato CASBを導入するメリット

- インラインCASBであり、トグルをONにするだけで機能が有効化されるため、導入が容易

- プリセットルールが用意されているため、設定のチューニングが容易

- Cato を経由するすべての通信を可視化、制御可能

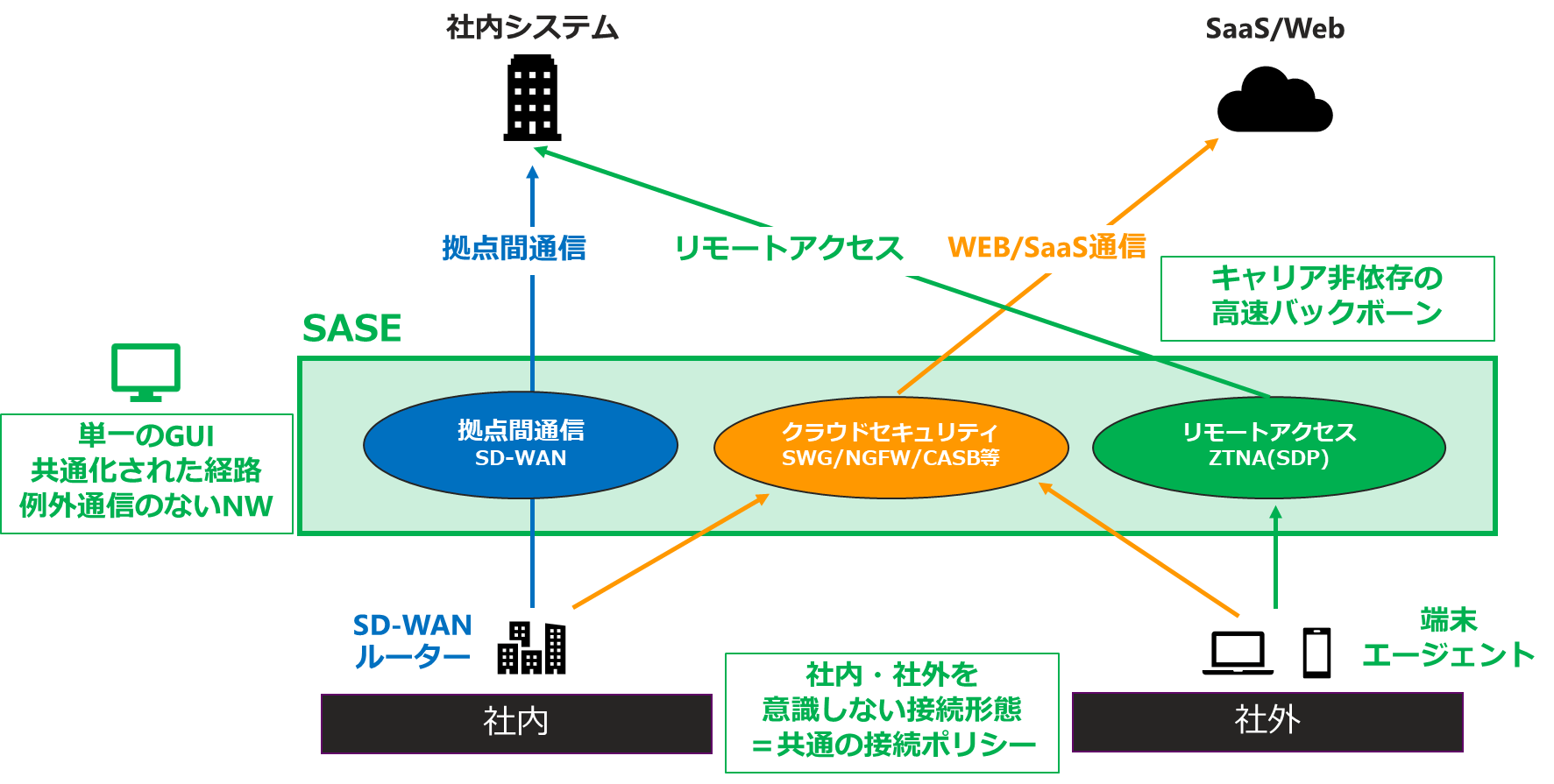

- NW(WAN、SDP)からセキュリティ機能が一元化されているため、管理工数の削減可能

- 拠点レベルから個人の端末レベルまで一貫したポリシーで制御可能

Catoでは1つの管理画面だけで拠点の端末やリモート接続ユーザーの制御が可能になるので、管理者側の負担を軽減できることにも大きなメリットがあります。

この記事では紹介できませんでしたが、DLP機能や機械学習を利用したセキュリティの強化など進化を続けています。

お問い合わせ・資料請求

株式会社マクニカ Cato Networks 担当

- TEL:045-476-2010

- E-mail:cato-sales@macnica.co.jp

平日 9:00~17:00