Okta

オクタ

はじめに

Webサービスに対する不正アクセスの件数は年々増加しており、IPAから発表されている「情報セキュリティ10大脅威 2022」においても、「個人情報の搾取」や「クレジットカード情報の不正利用」等がランクインしています。Webサービスを悪用または標的とする攻撃は、手動操作による小規模な試行から大規模なブルートフォース攻撃、パスワードスプレー攻撃まで様々な形が存在しています。サービス提供側は、Webサービスとしての利便性を確保しつつ、様々なセキュリティ攻撃への対策が求められることになります。

Auth0では、セキュリティ攻撃対策として様々な不正ログイン対策機能が用意されており、Webサービスにおける不正ログイン対策を容易に実現できます。

本ページでは、Auth0が提供する4つの不正ログイン対策機能(Attack Protection)について、機能の概要と設定、検出時の動作をご紹介します。

前提

本ページに記載する機能及び設定に関する内容は、2023年 8月現在の情報となります。

Auth0が備える不正ログイン対策機能(Attack Protection)

Auth0では、”Attack Protection”と称する以下の不正ログイン対策機能を備えています。

| 機能名 | 概要 |

| Bot Detection |

ボット攻撃(Auth0側のナレッジによる判断)を検知 条件と対処例 条件:ボットによるログイン/サインアップ/パスワードリセット試行が発生 対処:CAPTCHA認証(※)を追加要求 ※Auth0が提供するAuth challenge、Simple CAPTCHA、または他ベンダが提供するGoogle reCAPTCHA v2、reCAPTCHA enterprise、 hCaptcha、 Friendly Captcha、 Arkose Labsを利用可能 |

| Brute Force Protection |

あるユーザに対して何度もログインしようとする行為を検知 条件と対処例 条件:あるIPアドレスから同一ユーザに対して閾値を超える連続したログイン失敗が発生 対処:当該IPアドレスから当該ユーザに対するログインをブロック+ユーザへの通知 |

| Suspicious IP Throttling |

頻繁にログイン・サインアップする行為を検知 条件と対処例 条件:あるIPアドレスから一定期間内に閾値を超えるログイン失敗が発生 対処:当該IPアドレスからのログインを一定期間ブロック+管理者への通知 |

| Breached Password Detection |

情報漏洩した可能性(Auth0側による判断)のあるユーザに対するログインやサインアップを検知 ・Breached Password Protection(即応性なし) ・Credential Guard(即応性あり) 条件と対処例 条件:情報漏洩した可能性のあるユーザからのログインが発生 対処:当該ユーザのログインをブロック+ユーザ/管理者への通知 |

※利用するプランやオプションにより、利用可能な機能が変わります。

設定例:Bot Detection

1.Auth0管理画面で、[ Security ]>[ Attack Protection ]をクリック

2.[Bot Detection]をクリック

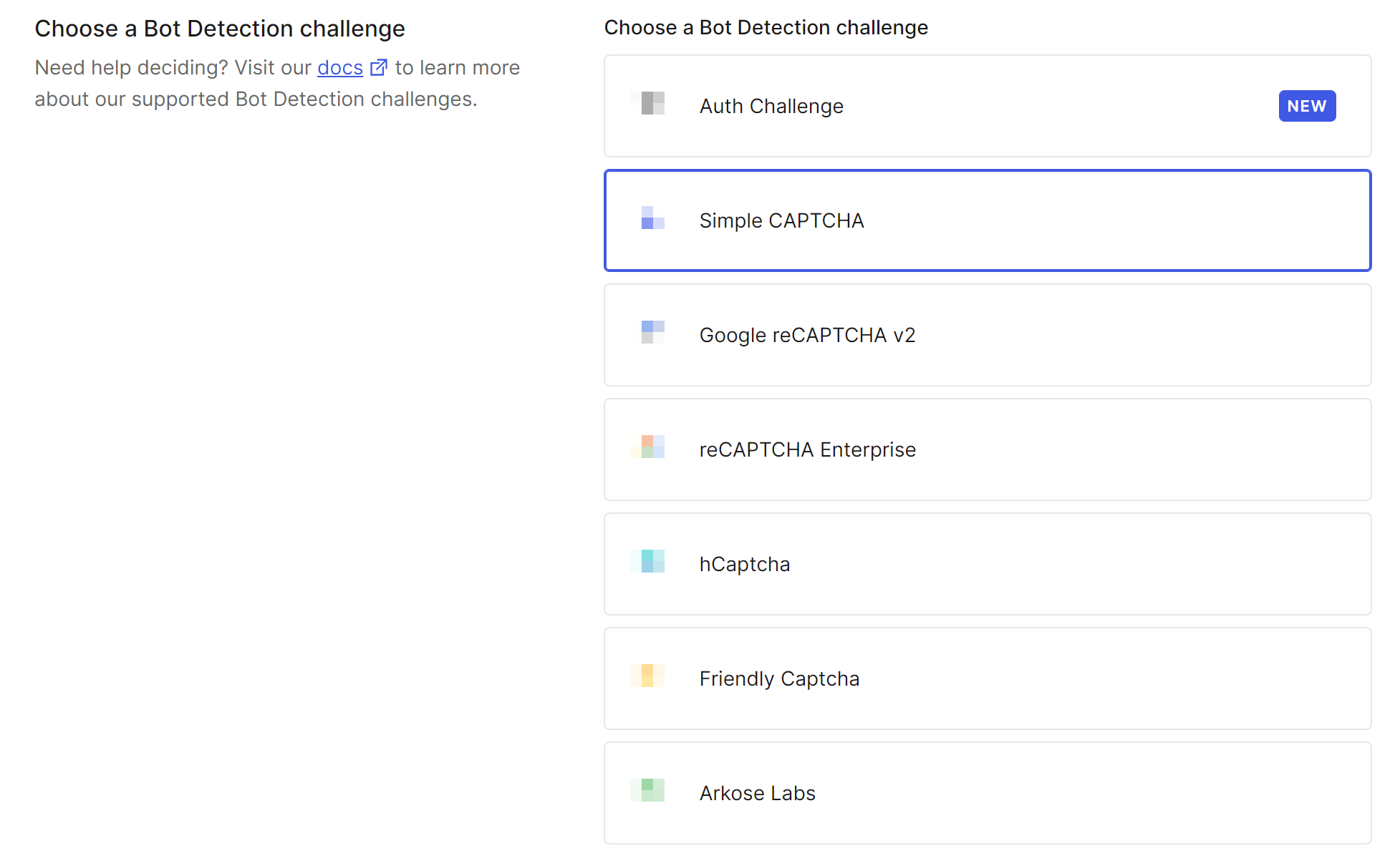

3.Choose a Bot Detection challenge項目で、使用するCAPTCHA認証を選択

Auth0が提供するAuth challenge(※1)、Simple CAPTCHA(※2)、または他ベンダが提供するGoogle reCAPTCHA v2、reCAPTCHA enterprise、hCaptcha、 Friendly Captcha、Arkose Labsを利用可能 (別途、ベンダ側への利用登録が必要、サイトキーやシークレット等を設定)

※1:ブラウザのセッションデータをもとに人間かボットかを判別する非対話型の検証手段

※2:ユーザにゆがんだ文字の入力を行わせて人間かボットかを判別する対話型の検証手段

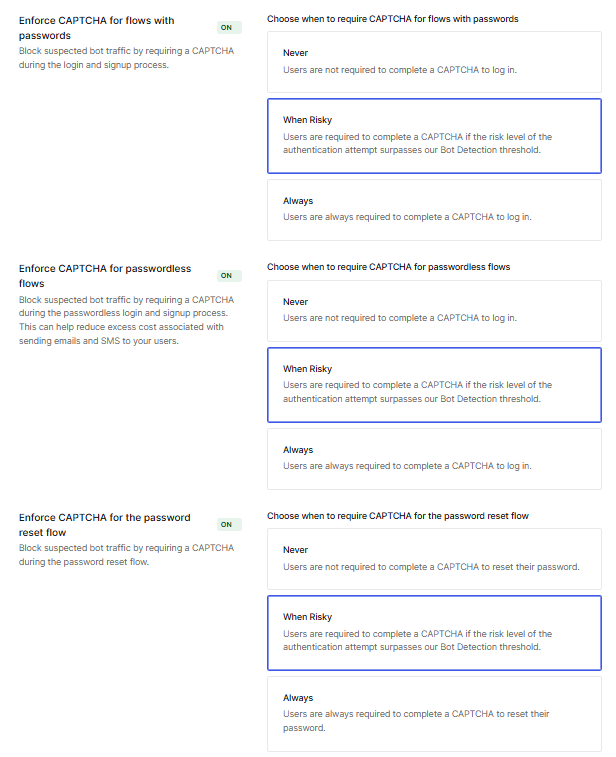

4. Enforce CAPTCHA項目で、[When Risky]を選択(Auth0側がボットによるアクセスと判断した場合のみ、CAPTCHA認証を要求する動作)

※上段はパスワード認証時、中段はパスワードレス認証時、下段はパスワードリセット時の設定

5.[Save]をクリック

検知動作例:Bot Detection

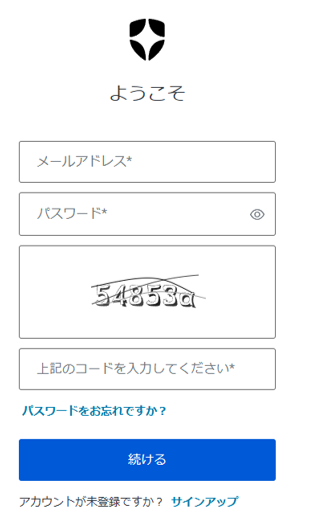

Auth0側がボットによるアクセスと判断した場合、ログイン/サインアップ時にCAPTCHA認証が追加要求されます。

Simple CAPTCHA利用時

Auth Challenge利用時

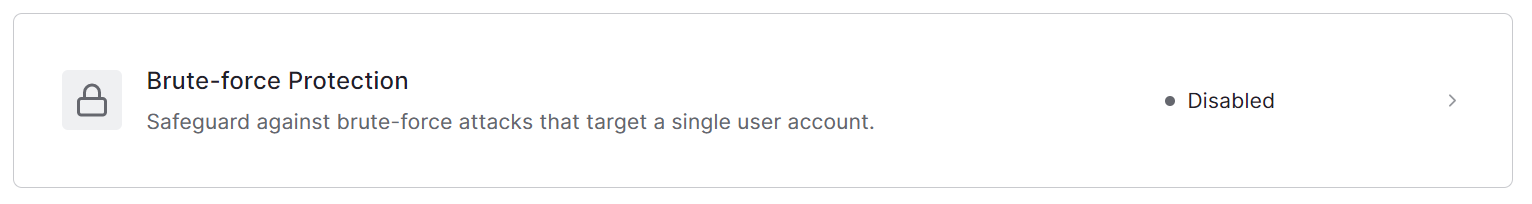

設定例:Brute-Force Protection

1.Auth0管理画面において、[ Security ]>[ Attack Protection ]をクリックします。

2.[Brute-force Protection]をクリック

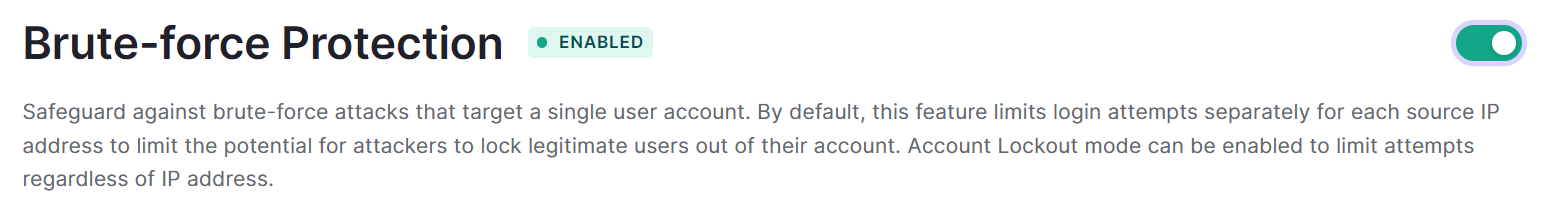

3.Brute-Force Protection機能を有効化

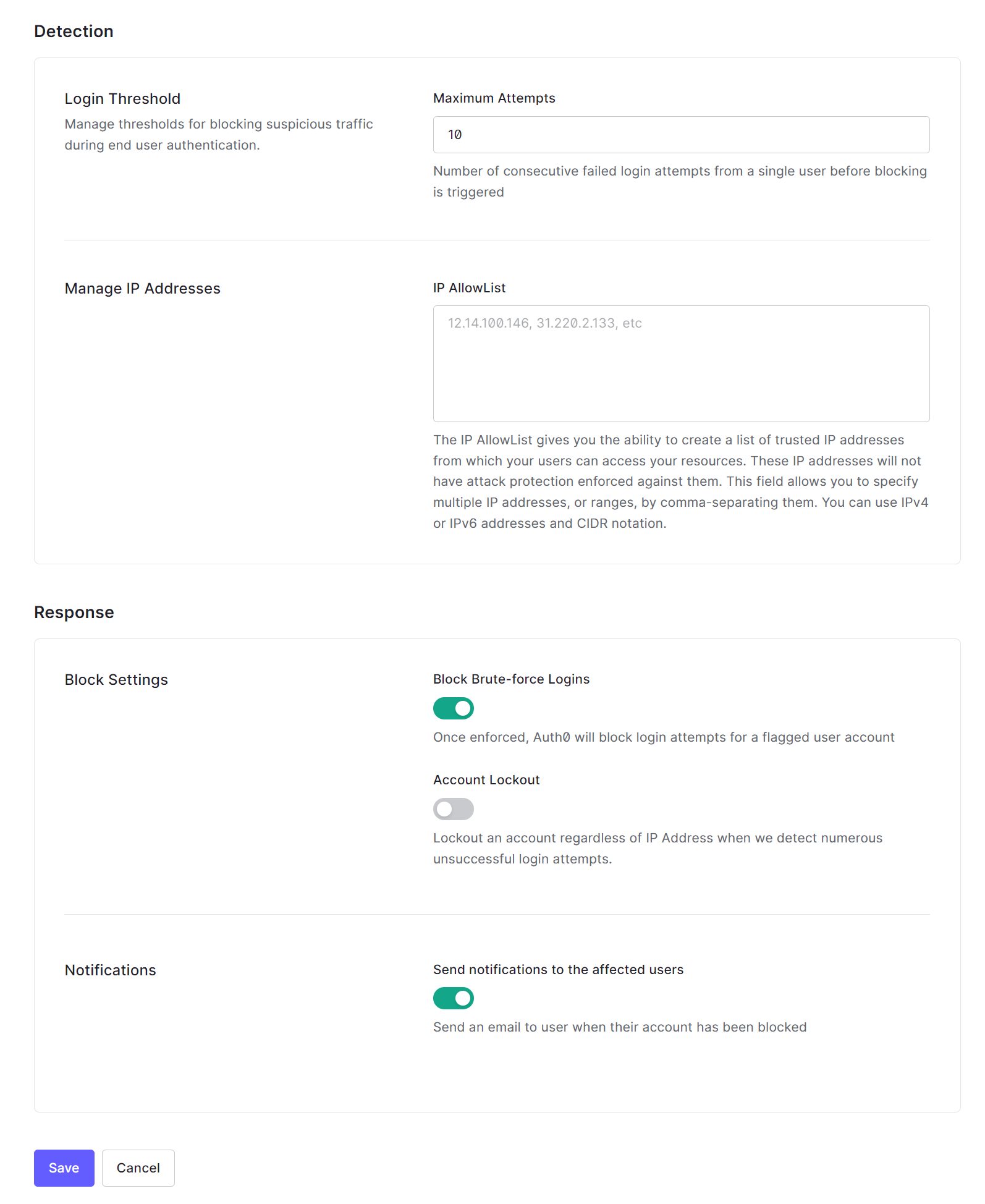

4.Detection及びResponse項目で、連続試行失敗回数の閾値、検知対象外のネットワーク、検出時の対処及び通知を設定

5.[Save]をクリック

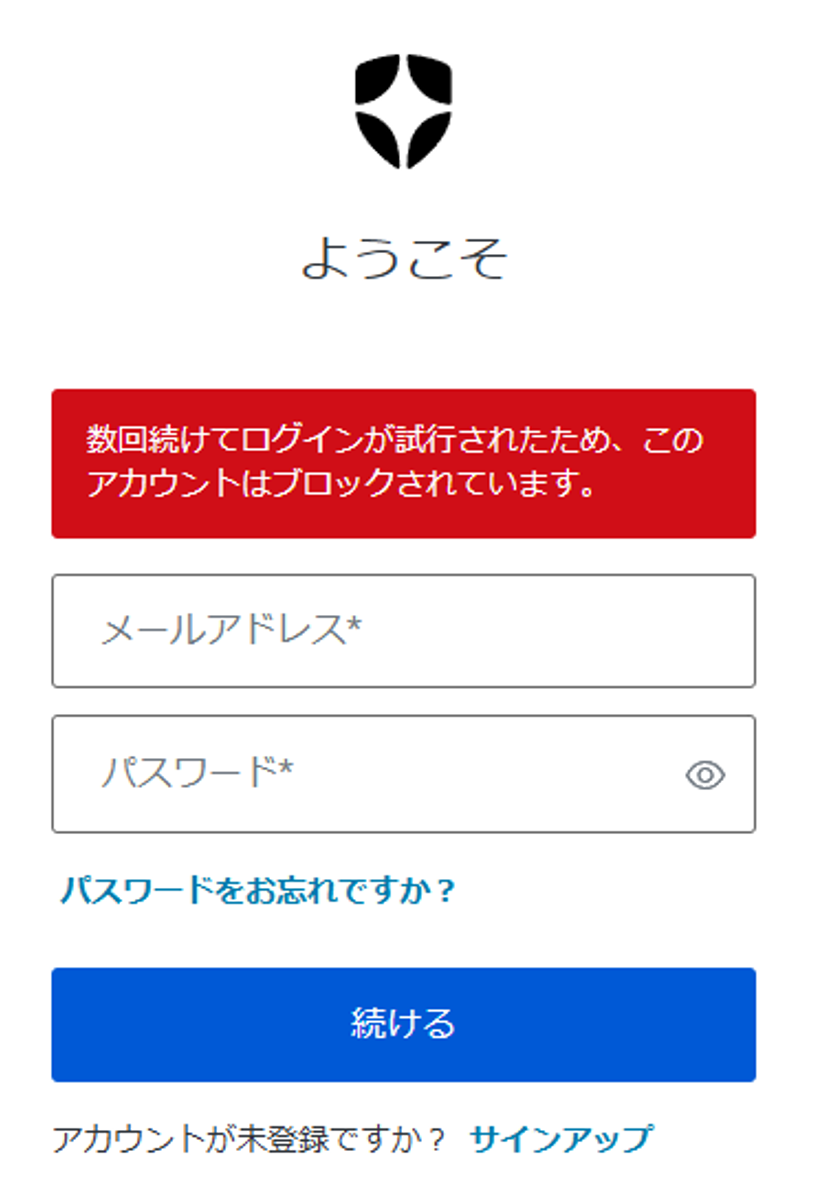

検知動作例:Brute-Force Protection

あるユーザに対して、設定した閾値を超えた連続したログイン失敗が発生した場合、当該ユーザでログイン試行した際のログイン画面上に警告メッセージが表示されます。また、検出時の対処及び通知設定に従い、当該ユーザのブロックやメール通知が行われます。

Brute-force検出時のログイン画面

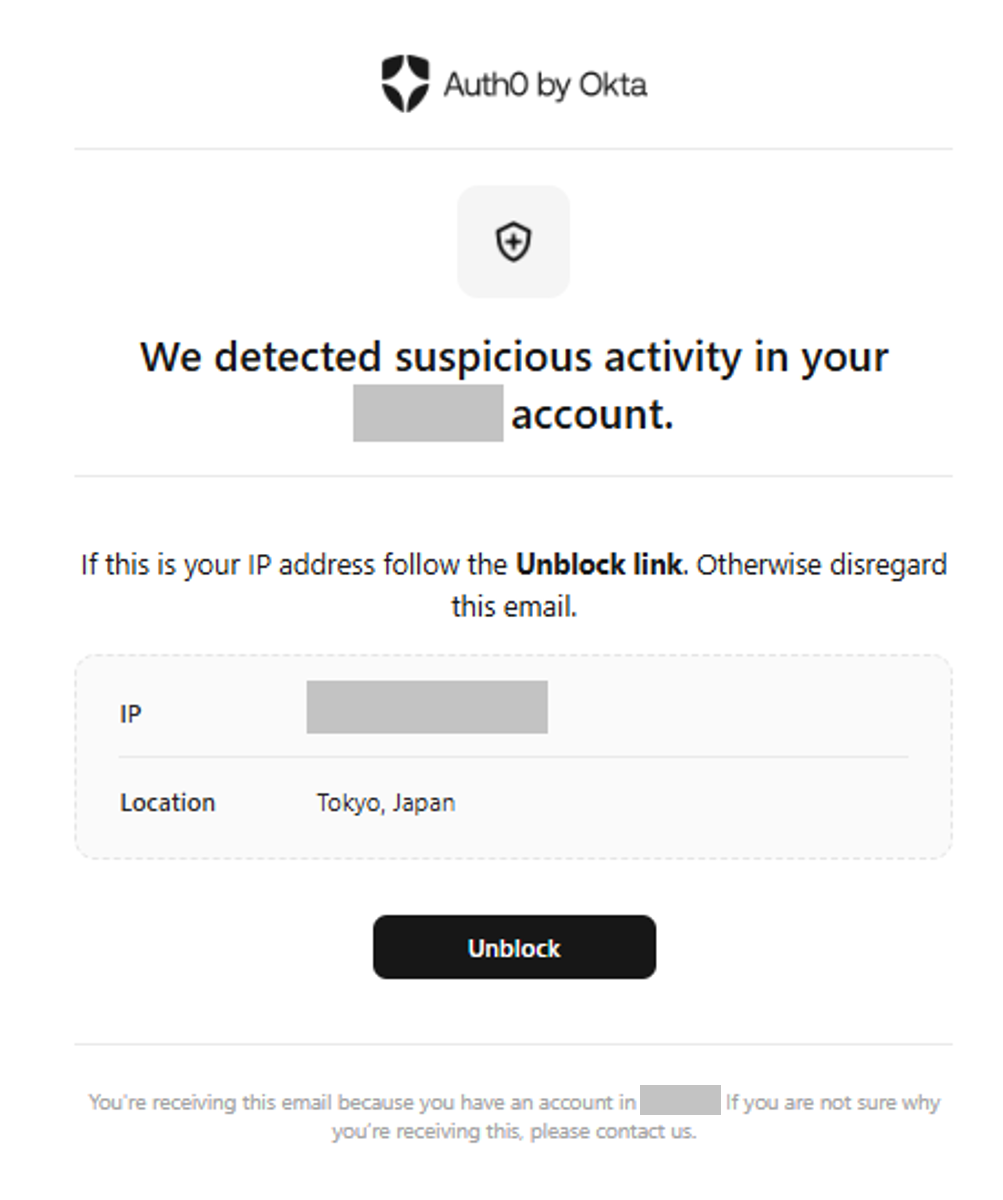

ユーザーへのブロック通知メール

設定例:Suspicious IP Throttling

1.Auth0管理画面において、[ Security ]>[ Attack Protection]をクリック

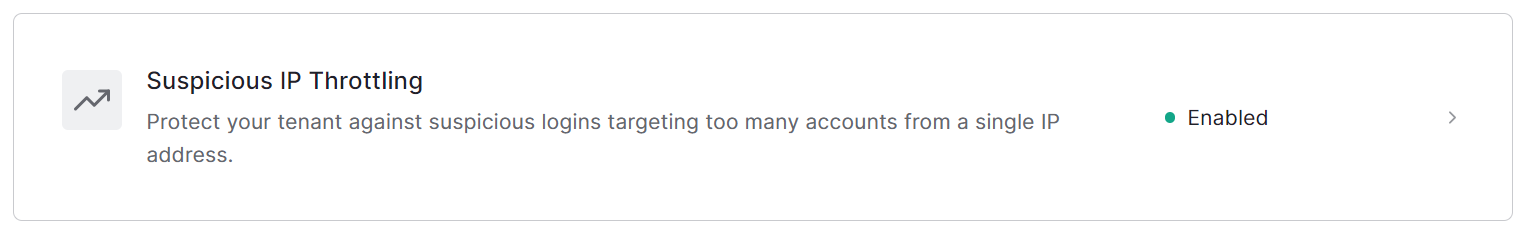

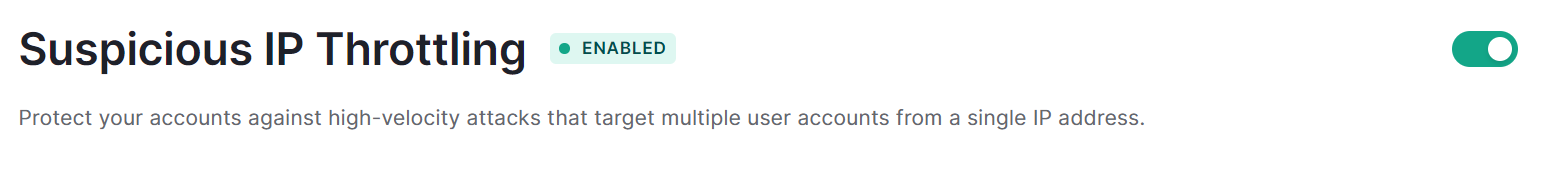

2.[Suspicious IP Throttling]をクリック

3.Suspicious IP Throttling機能を有効化

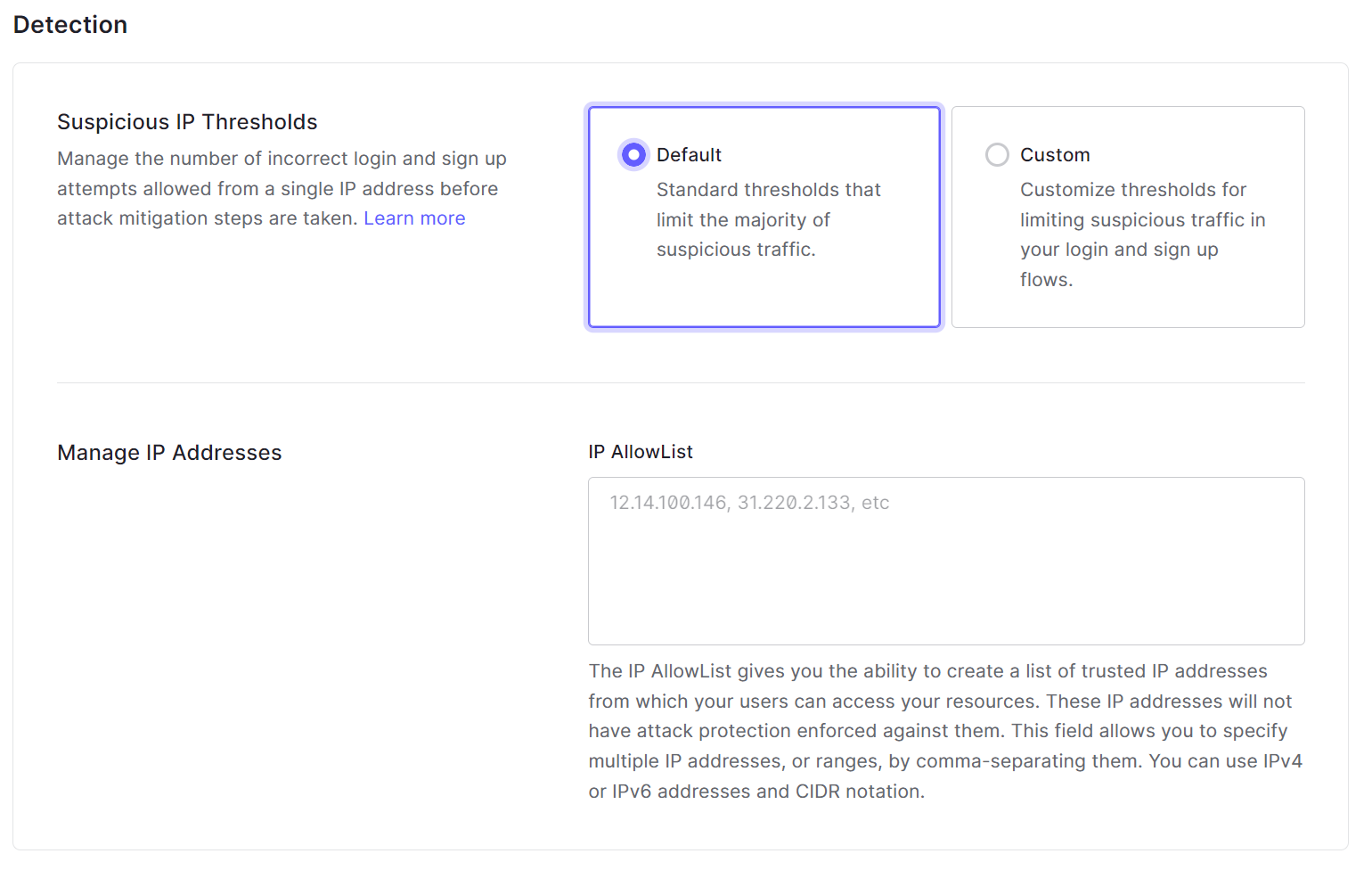

4.Detection項目で、検出閾値と検出対象外のIPネットワークを設定。Suspicious IP ThresholdsをCustomに選択することで、任意の検出閾値を設定可能

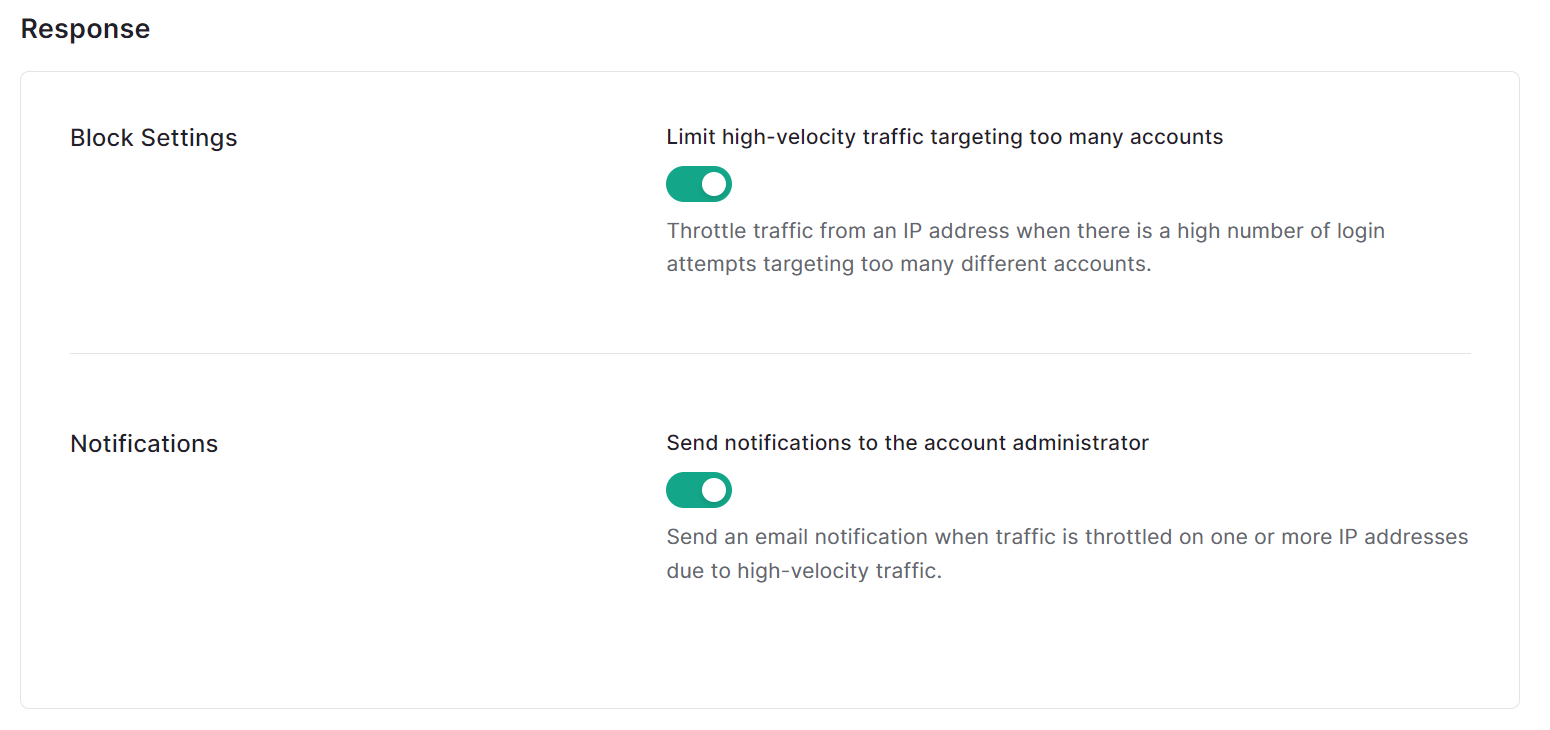

5.Response項目において、検出時の対処及び管理者への通知有無を設定

6.[Save]をクリック

検知動作例:Suspicious IP Throttling

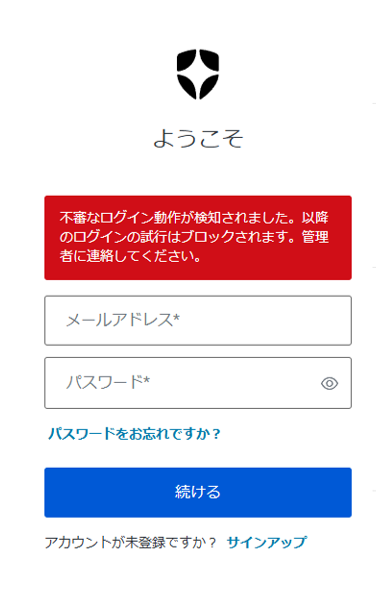

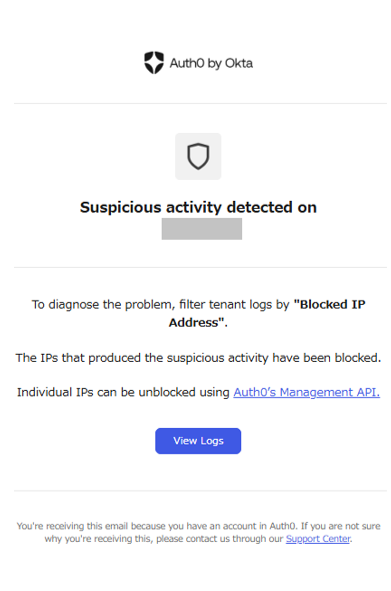

あるIPアドレスから一定時間内に閾値を超えるログイン・サインアップの失敗が発生した場合、当該IPアドレスからアクセスした際のログイン画面上に警告メッセージが表示されます。また、検出時の対処及び通知設定に従い、当該IPアドレスからのアクセスブロックや管理者へのメール通知が行われます。

Suspicious IP Throttling

検出時のログイン画面

管理者への検出通知メール

設定例:Breached Password Detection

1.Auth0管理画面において、[ Security ]>[ Attack Protection ]をクリック

2.[Breached Password Detection]をクリック

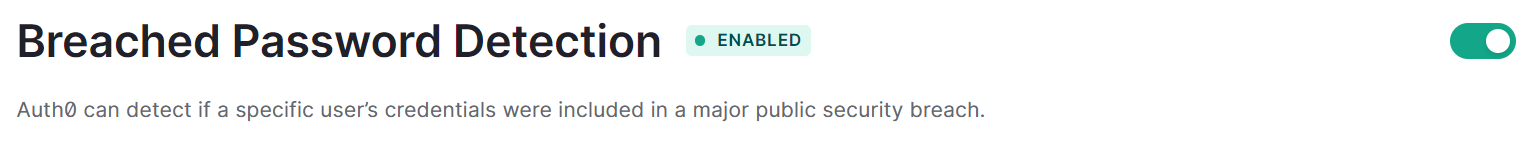

3.Breached Password Detection機能を有効化

4.Detection項目で、Breached Password Detectionの利用方式を選択。[Save]をクリック

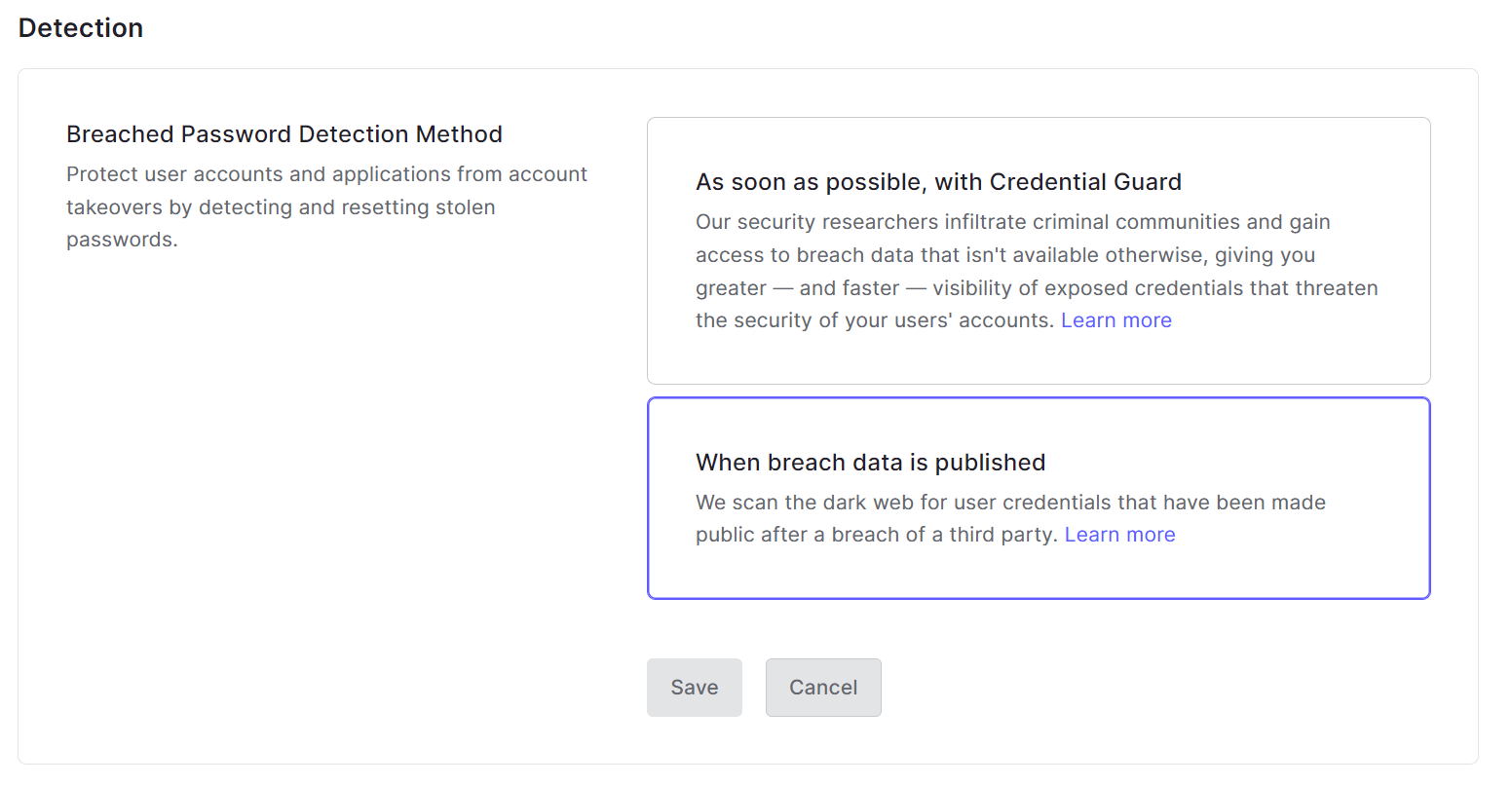

5.Response及びNotifications項目で、検出時のサインアップ拒否、ユーザブロック有無と管理者へのメール通知タイミングを設定。通知設定を変更した場合は[Save]をクリック

検知動作例:Breached Password Detection

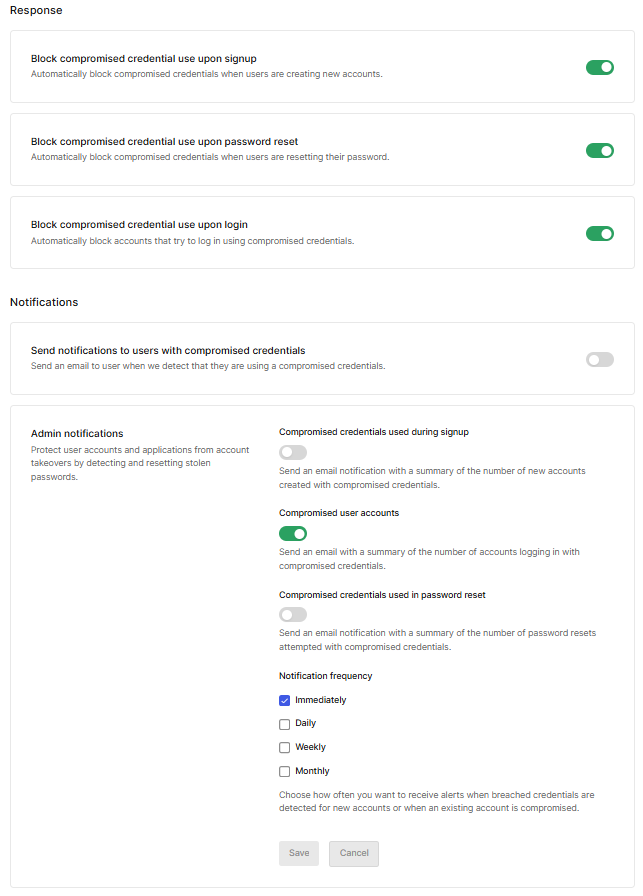

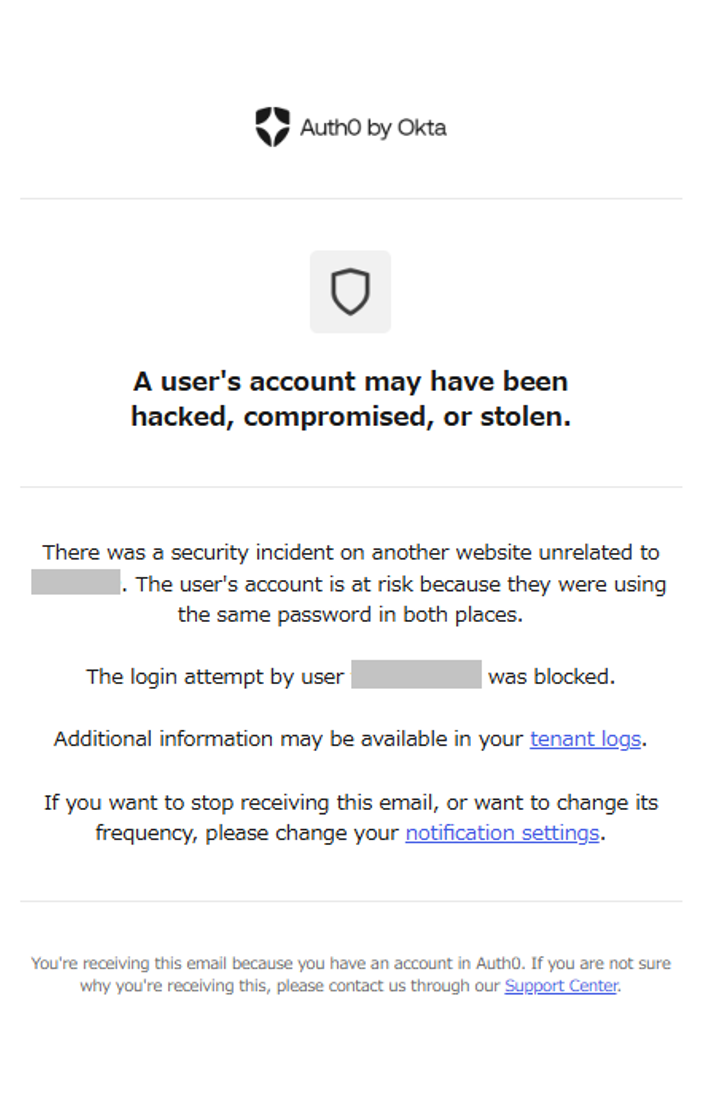

パスワード情報が漏洩しているとAuth0側で判断されたユーザにてログインが行われた場合、当該ユーザのログイン画面上に警告メッセージが表示されます。また、検出時の対処及び通知設定に従い、当該ユーザに対するログイン制限や管理者へのメール通知が行われます。

Breached Password

検出時のログイン画面

管理者への検出通知メール

なお、Breached Password Detection動作の確認方法は、メーカー側で手順が用意されています。詳細は、以下ドキュメントをご確認ください。

https://auth0.com/docs/secure/attack-protection/breached-password-detection#verify-detection-configuration

まとめ

このようにAuth0を利用することで、Webサービスにおける不正ログイン対策を容易に実現できます。無償のAuth0トライアル環境でも機能をお試しいただけますので、ぜひ実感してください。

Auth0では、今回ご紹介した機能以外にも、ご要件に応じた不正ログイン対策を実現することができます。Auth0が実現する不正ログイン対策にご興味がございましたら、是非弊社までお問い合わせください。

参考

Attack Protection – Auth0 docs

https://auth0.com/docs/secure/attack-protection

情報セキュリティ10大脅威 2022 - IPA

https://www.ipa.go.jp/security/vuln/10threats2022.html

お問い合わせ・資料請求

株式会社マクニカ Okta 担当

- TEL:045-476-2010

- E-mail:okta@macnica.co.jp

平日 9:00~17:00