Okta

オクタ

概要説明

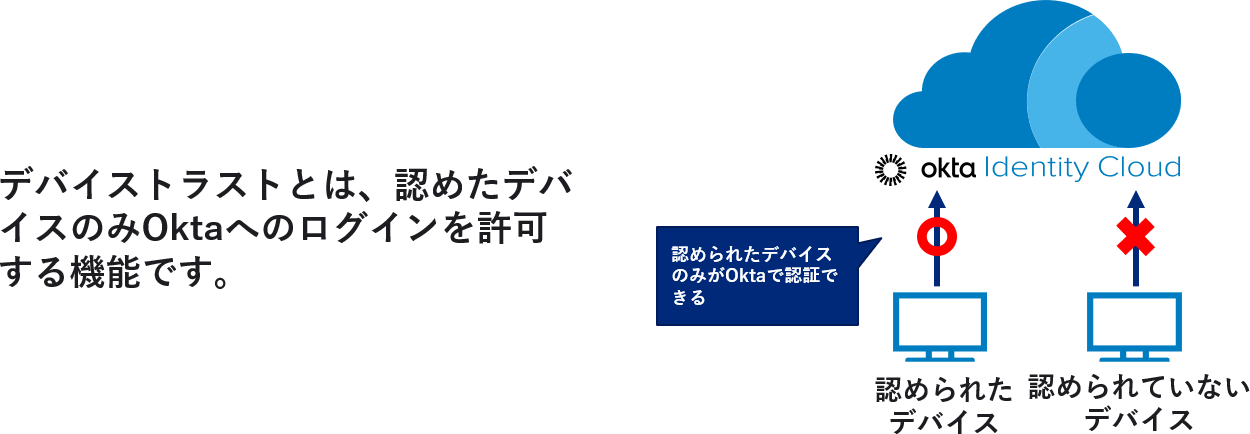

デバイストラストについて

iOSデバイスのデバイストラストの仕組み

MDMに参加していることを条件としてデバイストラストを行います。(MDMに参加している->認められたデバイスとみなす)

iOSのデバイストラスト設定フロー

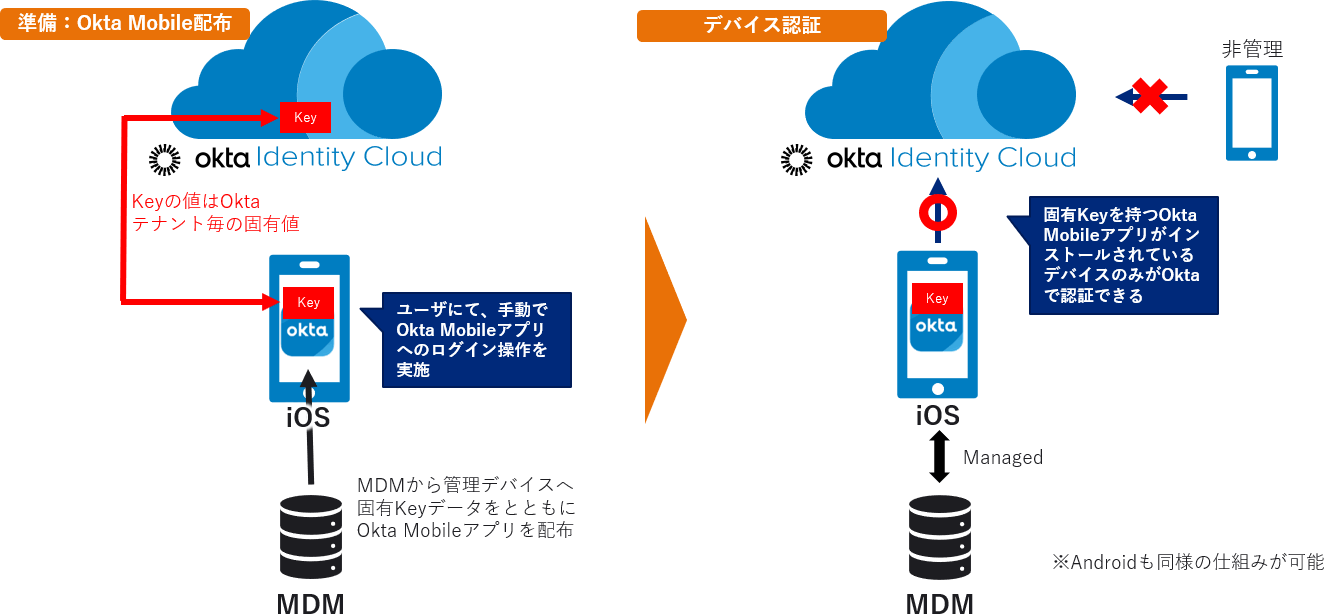

iOSのデバイストラストは、Ivanti MobileIron(旧MobileIron)、Microsoft Endpoint Manager(旧Intune),VMware WorkSpace OneなどのMDM側でシークレットキーを付与した

Okta Mobileアプリを登録し、対象iOS機器へOkta Mobileを配布することで実現します。

もし、ユーザがシークレットキーが付与されていないOkta Mobileを使用してログインしてきた場合は、シークレットキーがないため信頼できるデバイスではないと判断し、特定のアプリケーションへのアクセスを拒否することが可能です。

以下手順で設定を行います。

- Okta側でiOSのデバイストラストを有効化しシークレットキーを発行

- MDM側にてシークレットキーが付与されたOkta Mobileアプリを登録し対象iOSデバイスへアプリを配布

- Okta側にてアプリケーションへのアクセス制御を行うためのポリシー設定を適用

- Okta側でデバイストラスト有効化

- MDM側でOktaアプリを登録(Ivanti MobileIronの場合)

- MDM側でOktaアプリを登録(Microsoft Endpoint Managerの場合)

- Okta側でポリシーを設定

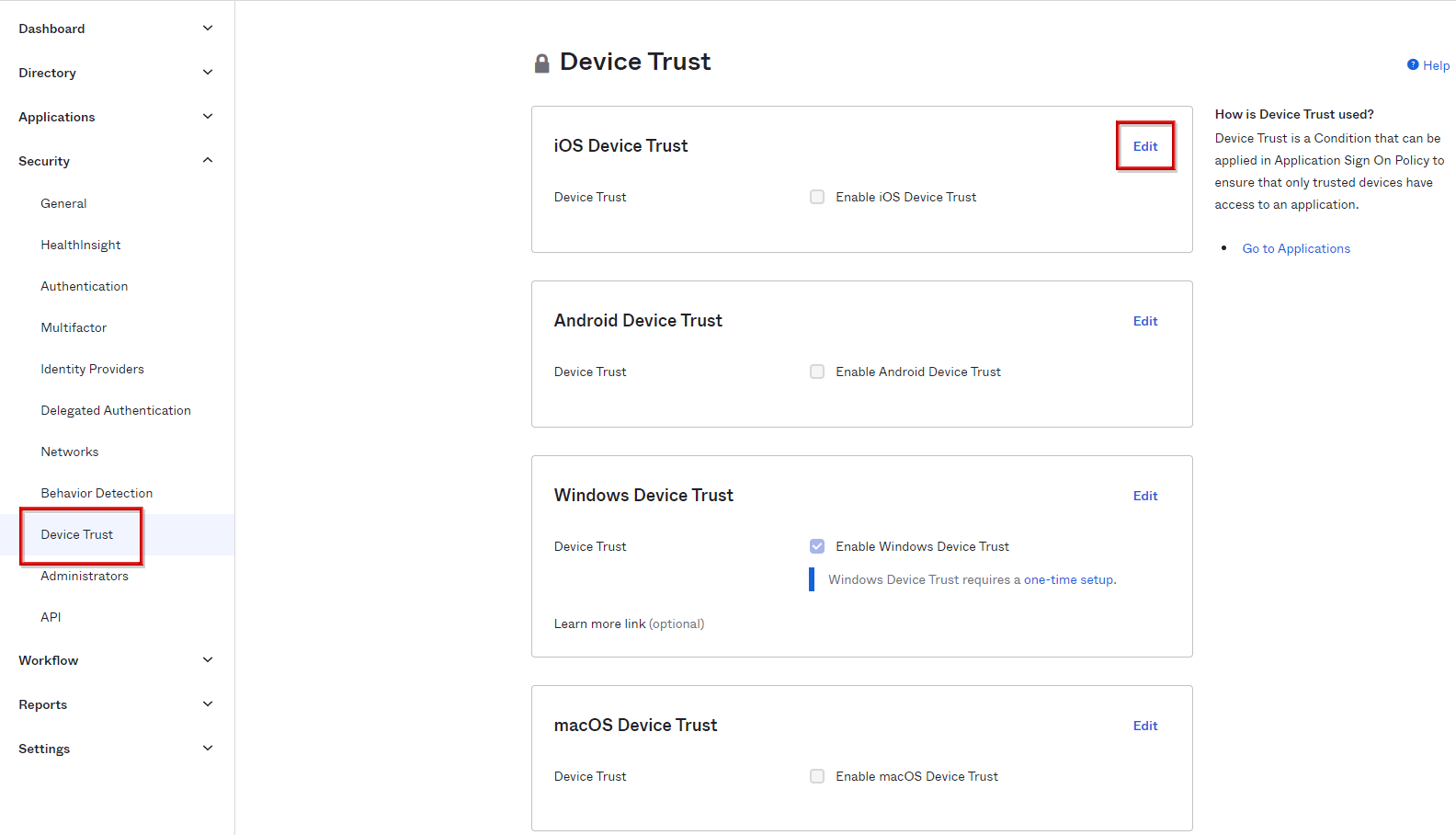

Okta側でデバイストラスト有効化

- Security > Device Trust画面へ遷移しiOS Device TrustのEditをクリック

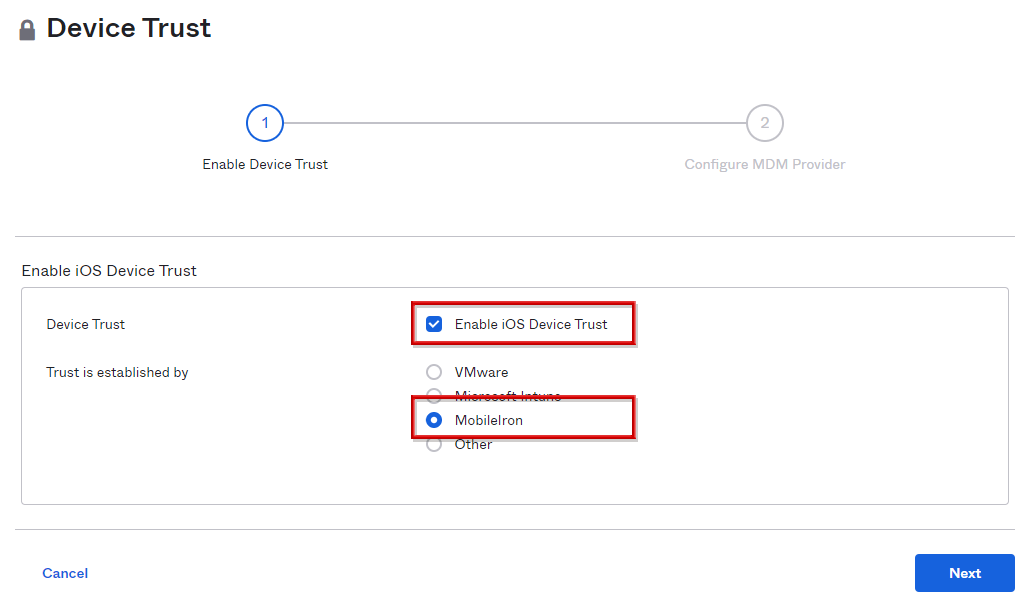

- Enable iOS Device Trustにチェックを入れ、MDMを選択後、Nextをクリック

※上記例では、MobileIronを選択

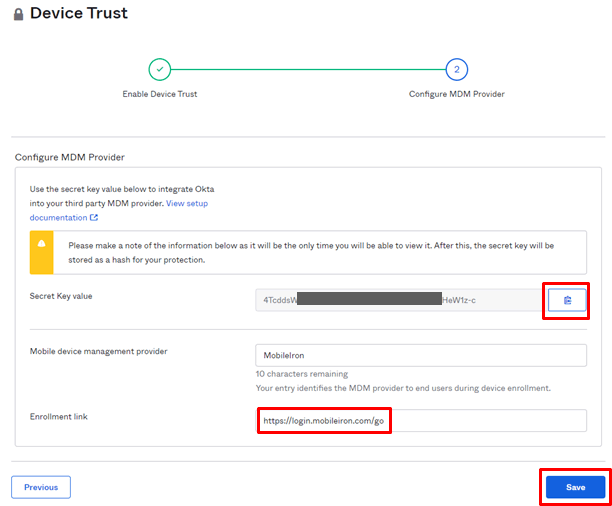

- Secret Key valueをクリップボードへコピーし、Enrollment linkへMDM登録用のURL(任意)を入力し、SAVEをクリック

※MDM登録用のURLは、MDM非登録デバイスがアクセスした際に、MDM登録を促すためにユーザへ表示される。(MDM非登録デバイスに対してMDM登録を促したくない場合には設定しない)

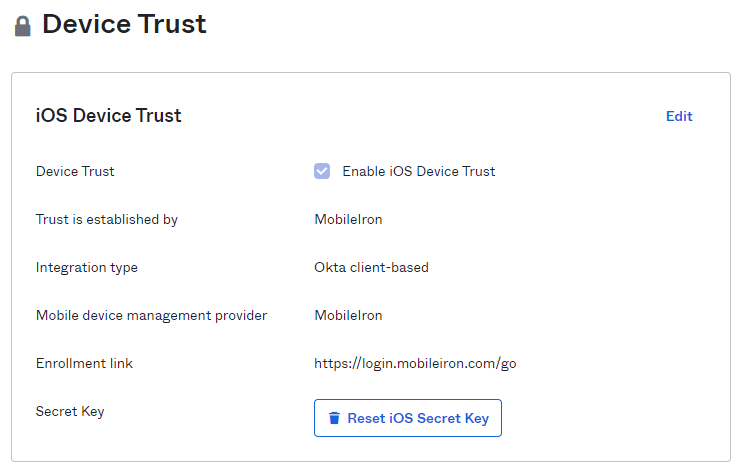

- iOSのデバイストラスト設定内容が問題ないことを確認し、有効化設定完了

MDM側でOktaアプリを登録(Ivanti MobileIronの場合)

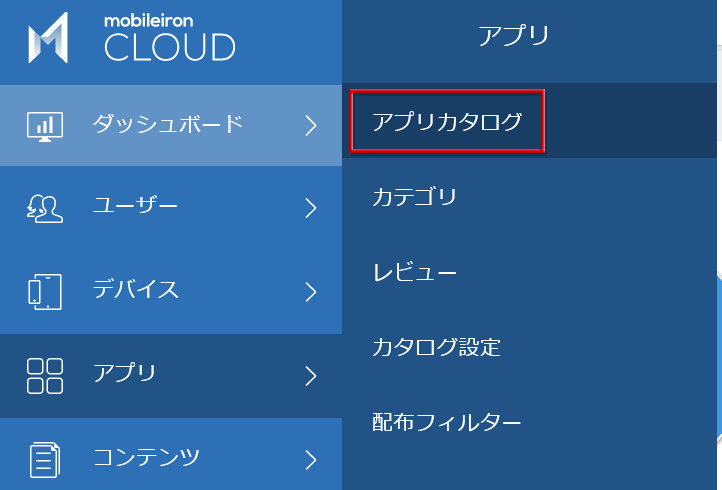

- 選択したMDMの管理画面を開き、アプリの設定画面へ遷移

※対象iOS機器には、既にMDM側からのアプリが配布可能状態である状態を想定

※上記例では、Ivanti MobileIronの管理画面

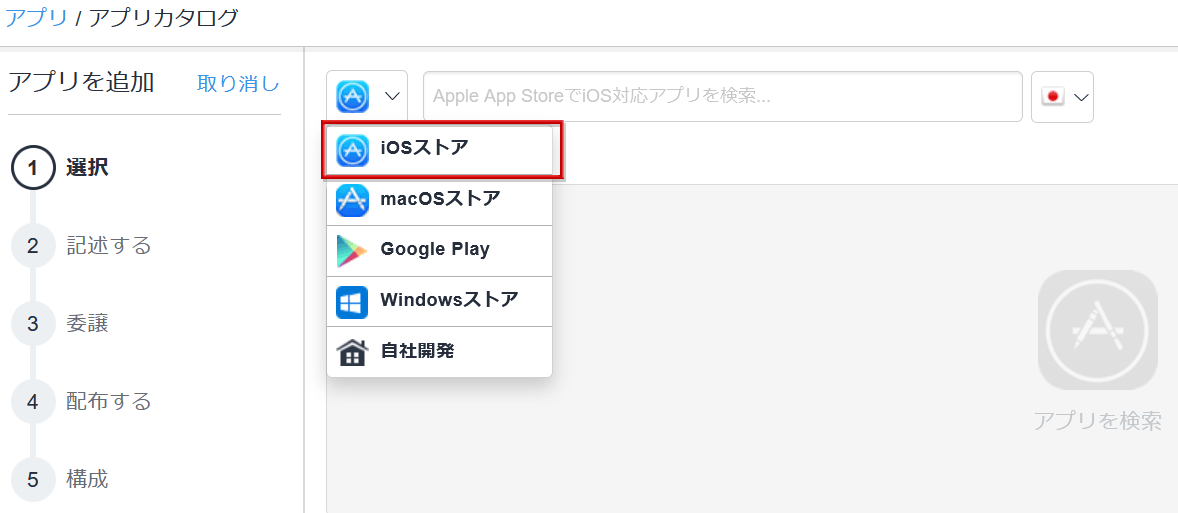

- 追加をクリックし、アプリの種類でiOSストアアプリを選択

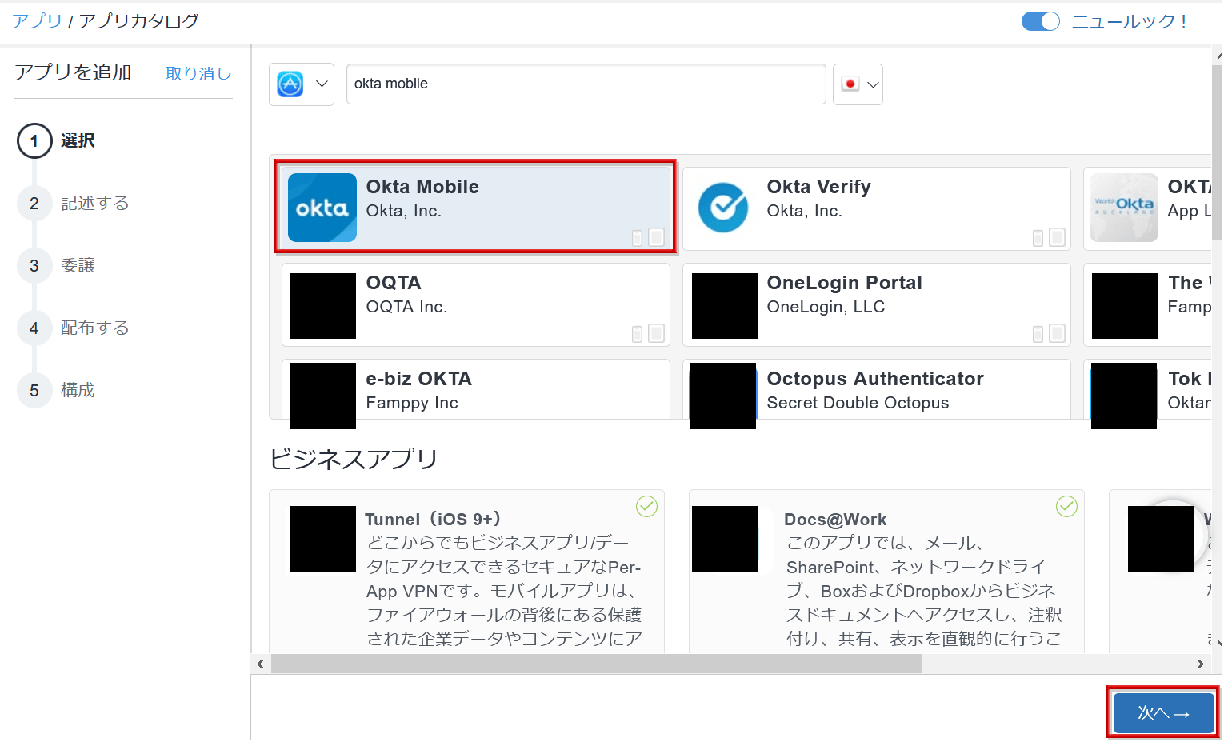

- 検索ウィンドウへOkta Mobileと入力し、Okta Mobileを選択し、次へをクリック

- Okta Mobileの情報が反映されるので、次へをクリック

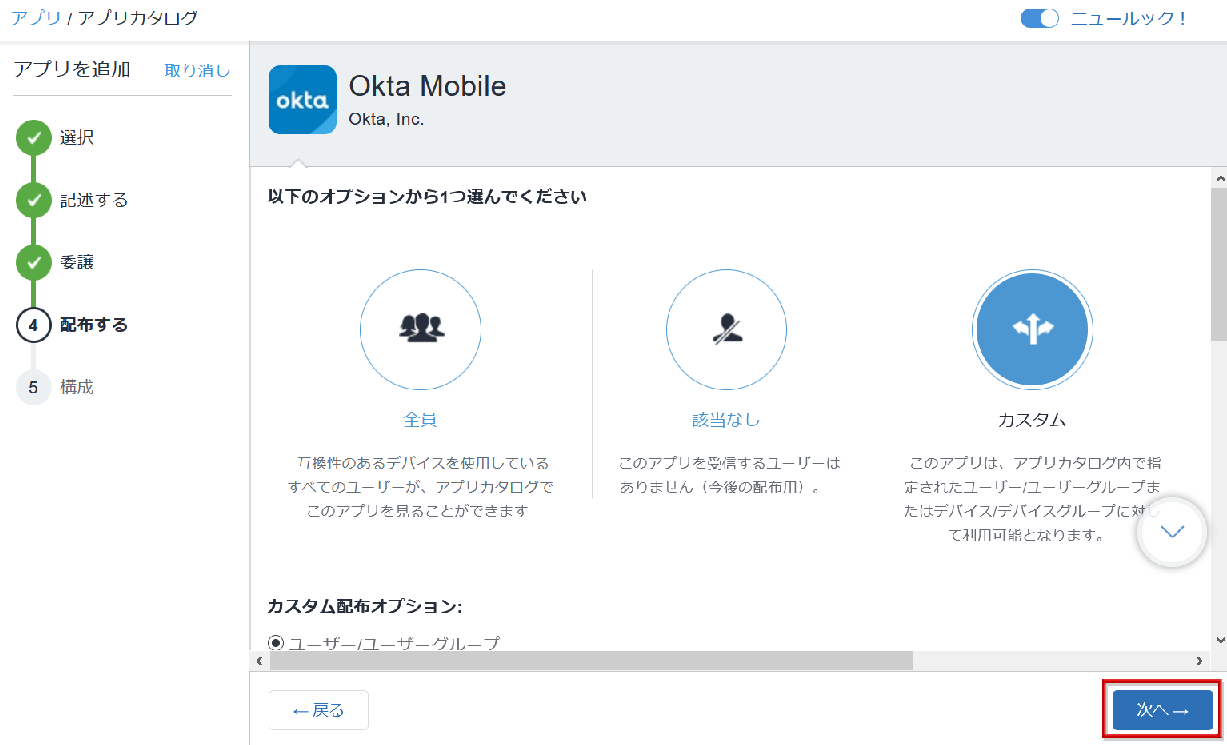

- Okta Mobileを配布するユーザ・グループを設定後、次へをクリック

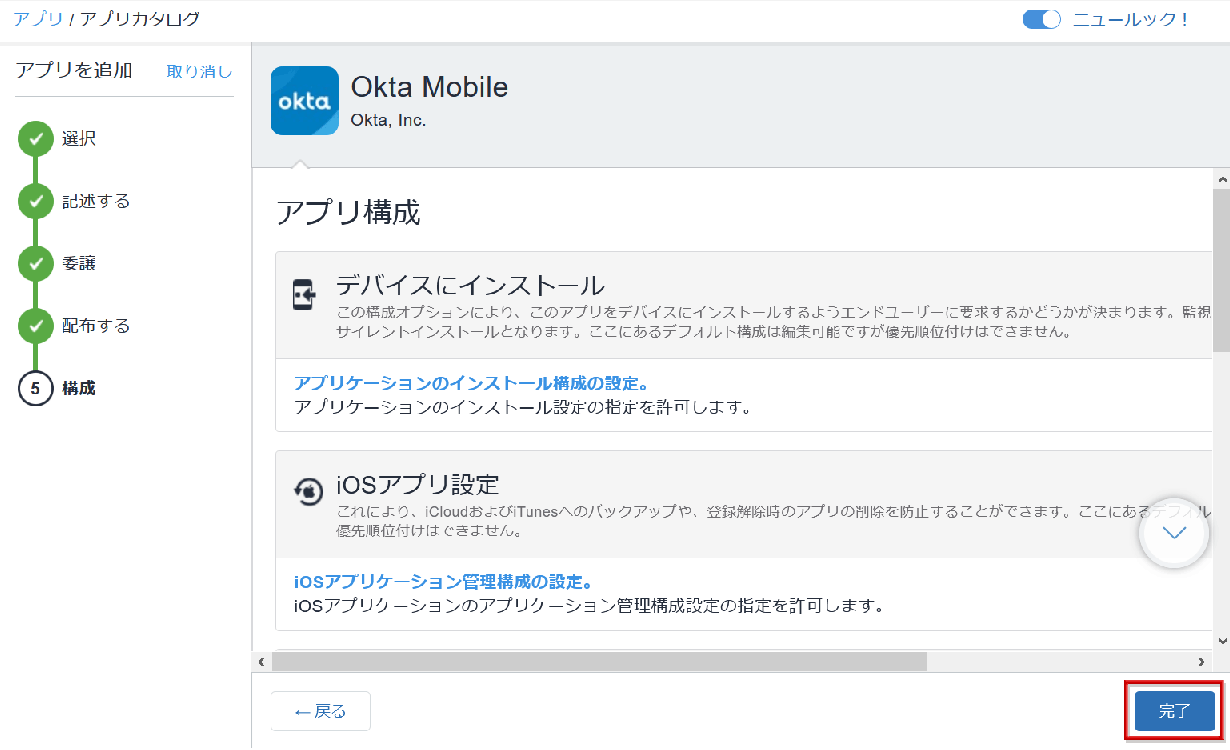

- 追加するOkta Mobileの情報を確認の上で、完了をクリック。アプリ(Okta Mobile)自体の追加完了

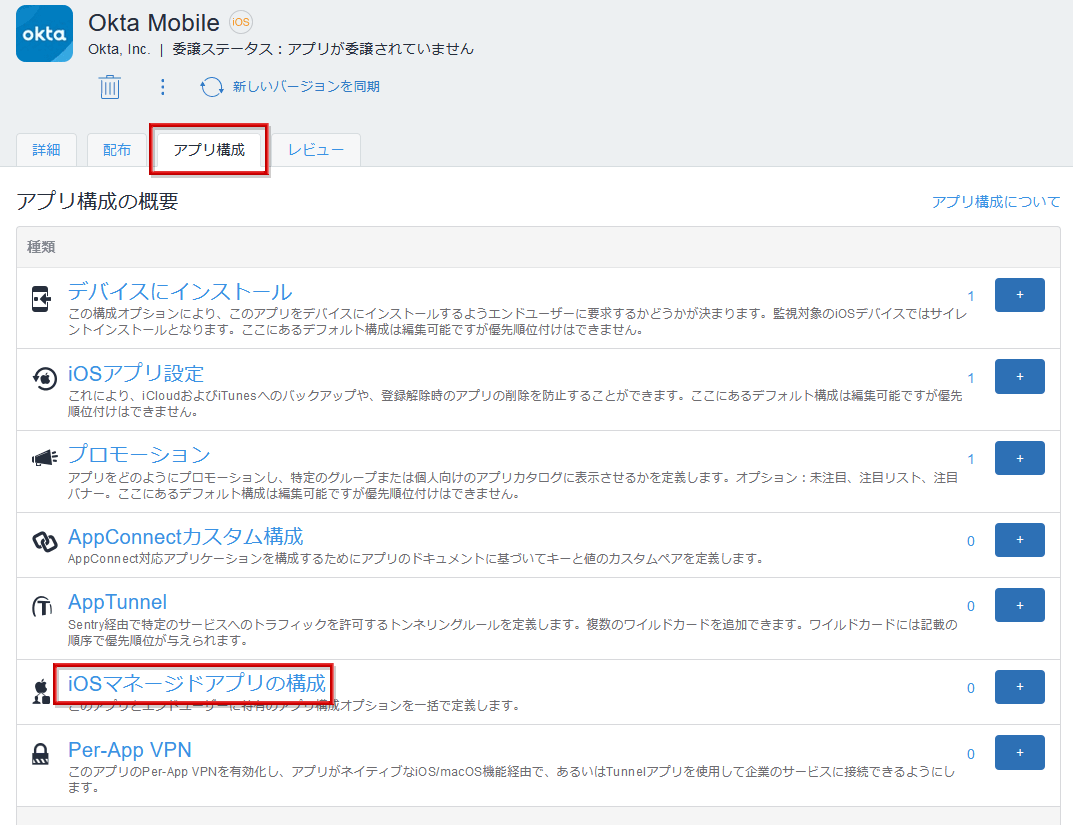

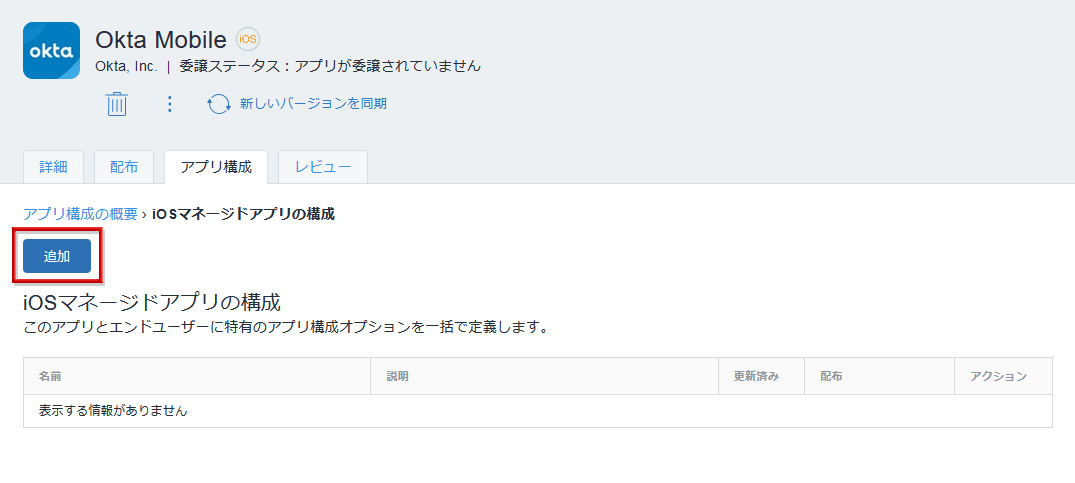

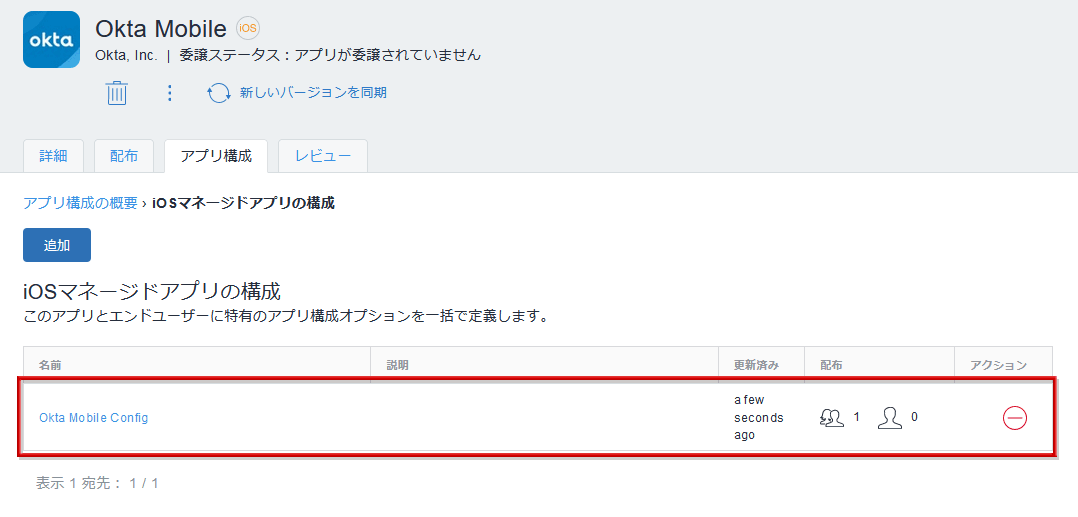

- 追加したOkta MobileにOkta側シークレットを付与するため、Okta Mobileのアプリ構成タブのiOSマネージドアプリの構成を選択

- 追加を選択

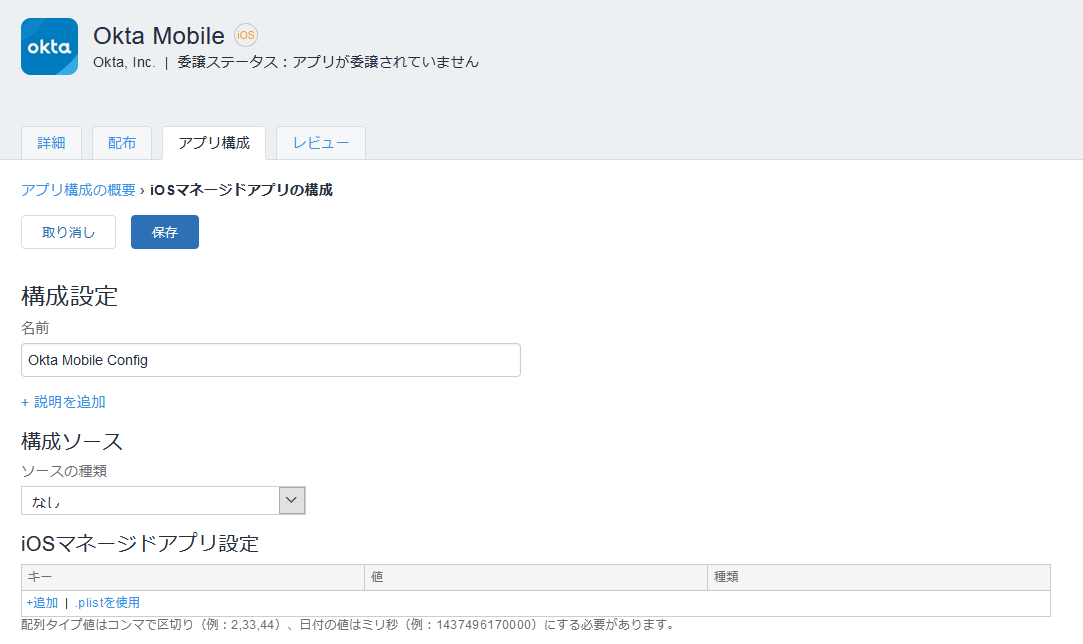

- 任意の名前を入力

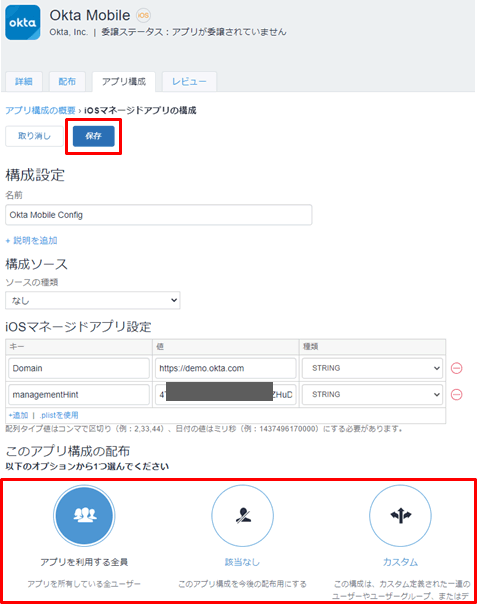

- iOSマネージドアプリ構成の追加をクリックし、以下情報を入力

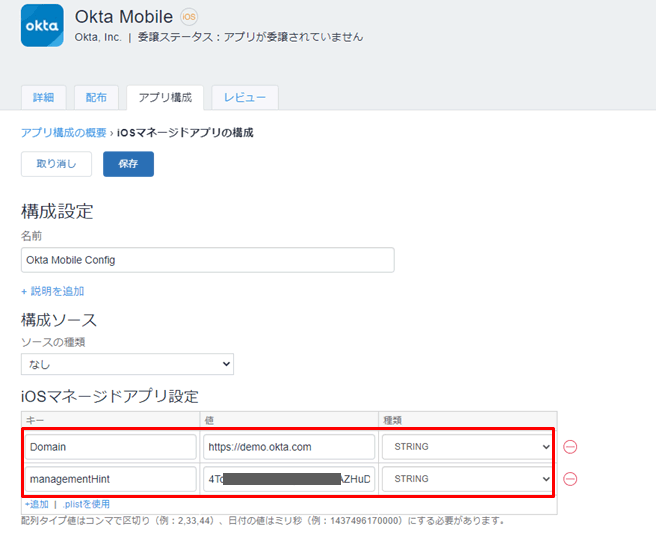

- Domain:OktaテナントURL(https://demo.okta.comなど)

- managementHint:事前にコピーしたSecret Key

- 構成の配布対象を設定し、保存をクリック

- 追加した構成が一覧に表示されれば、MDM側の設定完了

MDM側でOktaアプリを登録(Microsoft Endpoint Managerの場合)

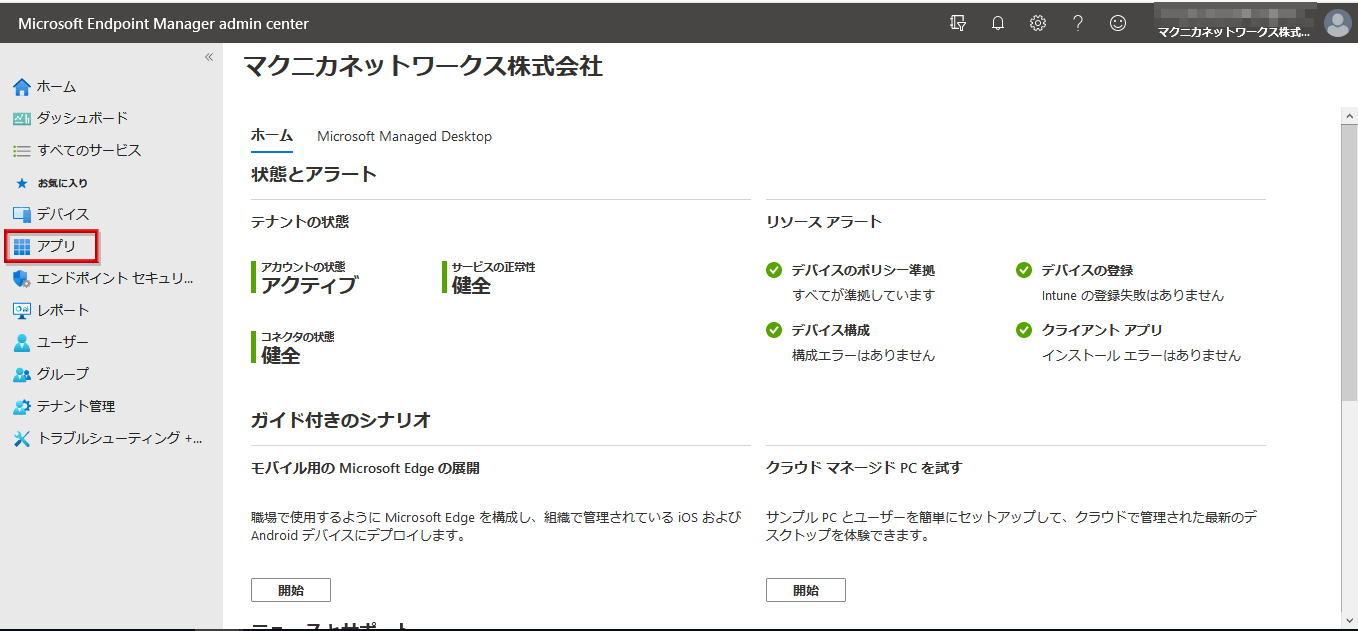

- 選択したMDMの管理画面を開き、アプリの設定画面へ遷移

※対象iOS機器には既にMDM側からのアプリが配布可能状態である状態を想定

※上記例では、Microsoft Endpoint Managerの管理画面

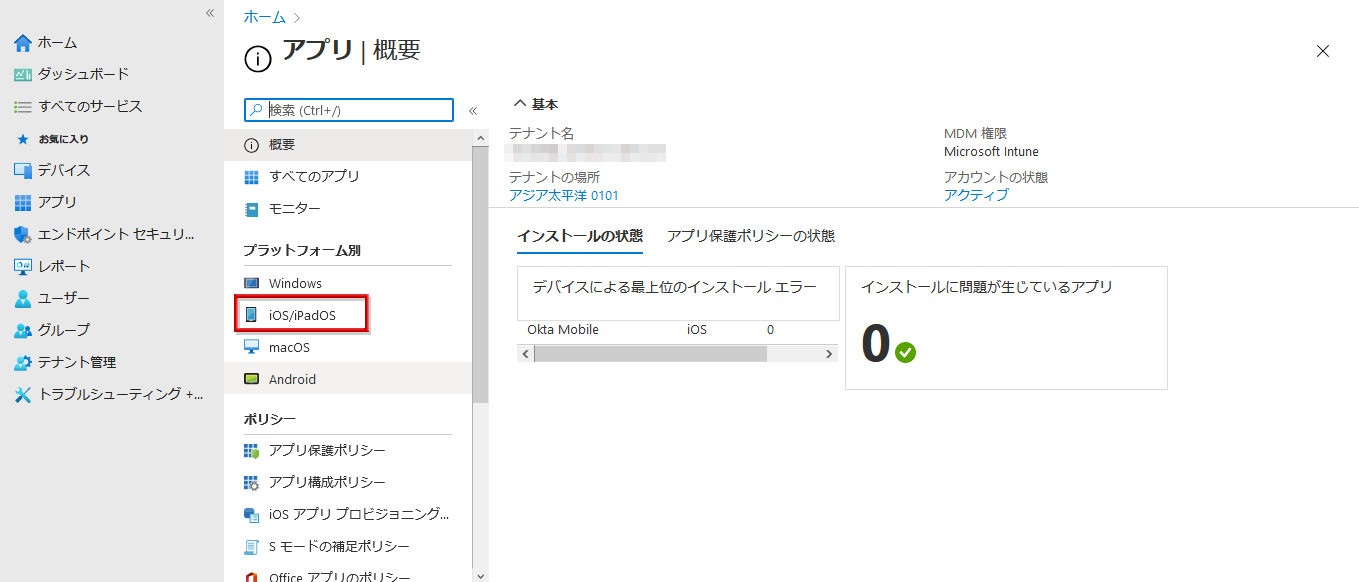

- Okta Mobileを有効化するために、プラットフォーム別のiOS/iPadOSを選択

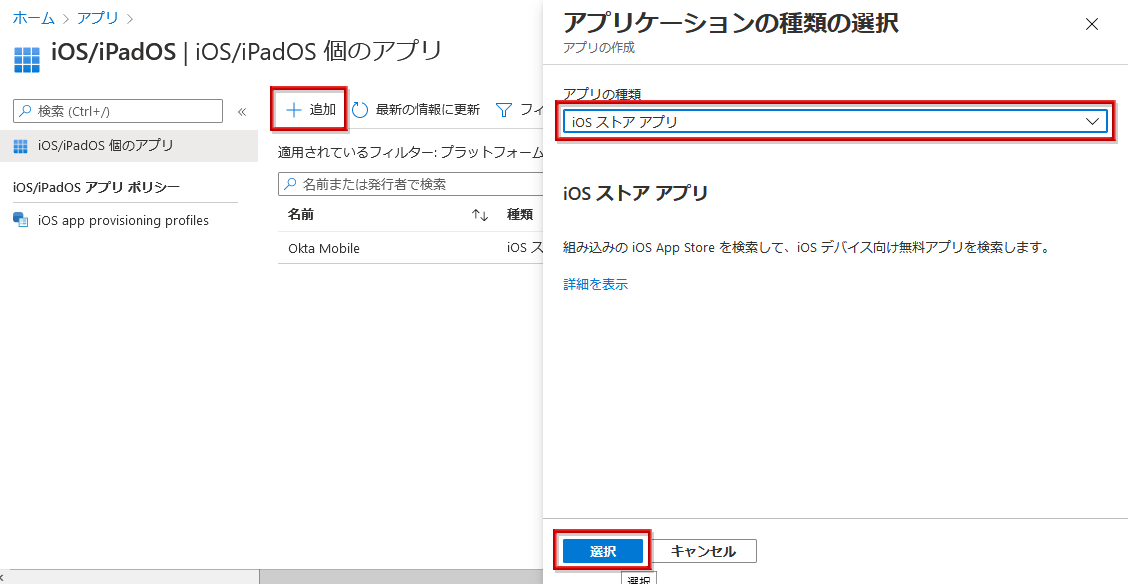

- 追加をクリックし、アプリの種類にiOSストアアプリを選び、選択をクリック

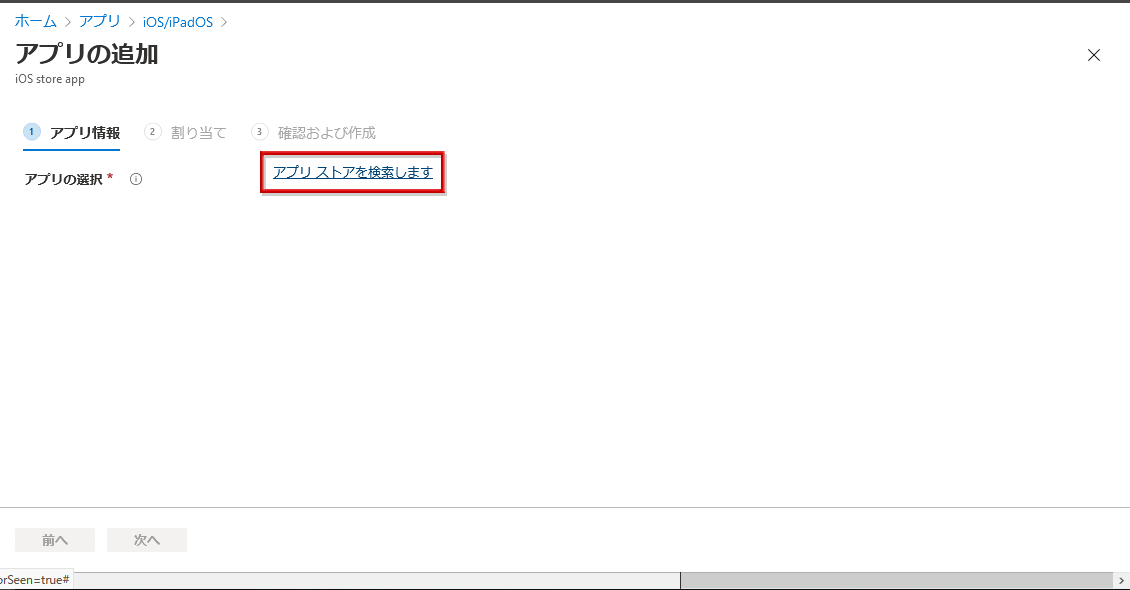

- アプリの追加設定画面にて、アプリストアを検索しますをクリック

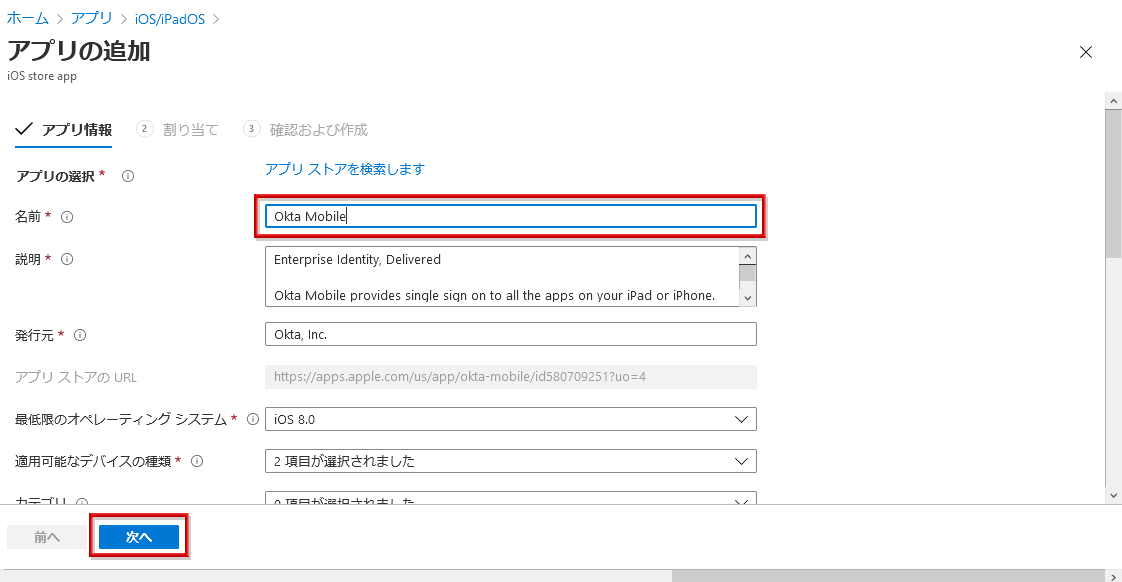

- 検索ウィンドウへOkta Mobileと入力し、Okta Mobileを選んだ状態で、選択をクリック

- Okta Mobileの情報が反映されるので、任意の名前を入力後、次へをクリック

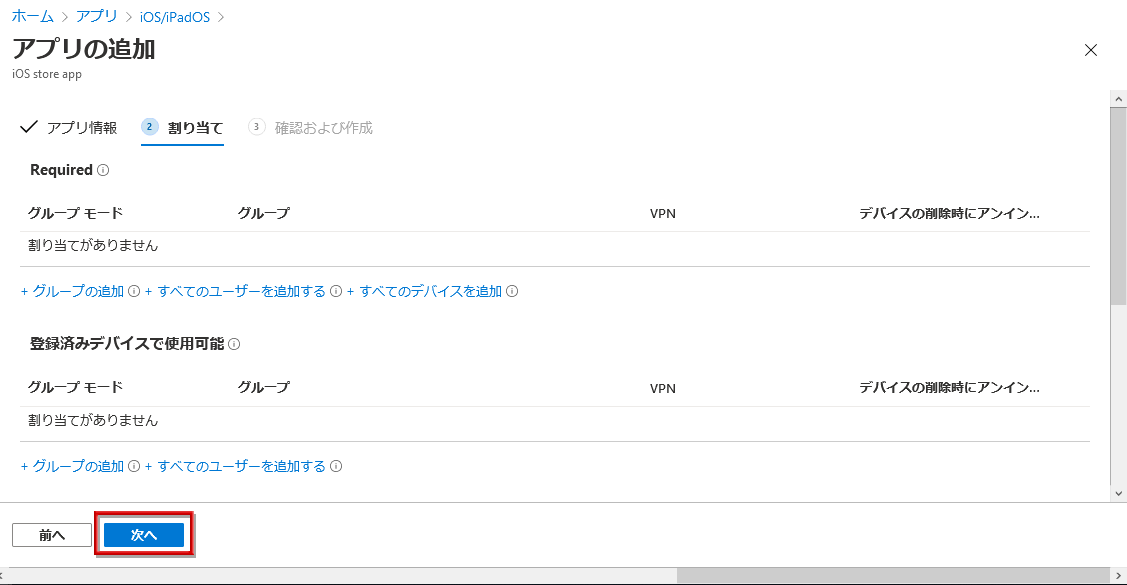

- Okta Mobileを使用可能なユーザ・グループを設定後、次へをクリック

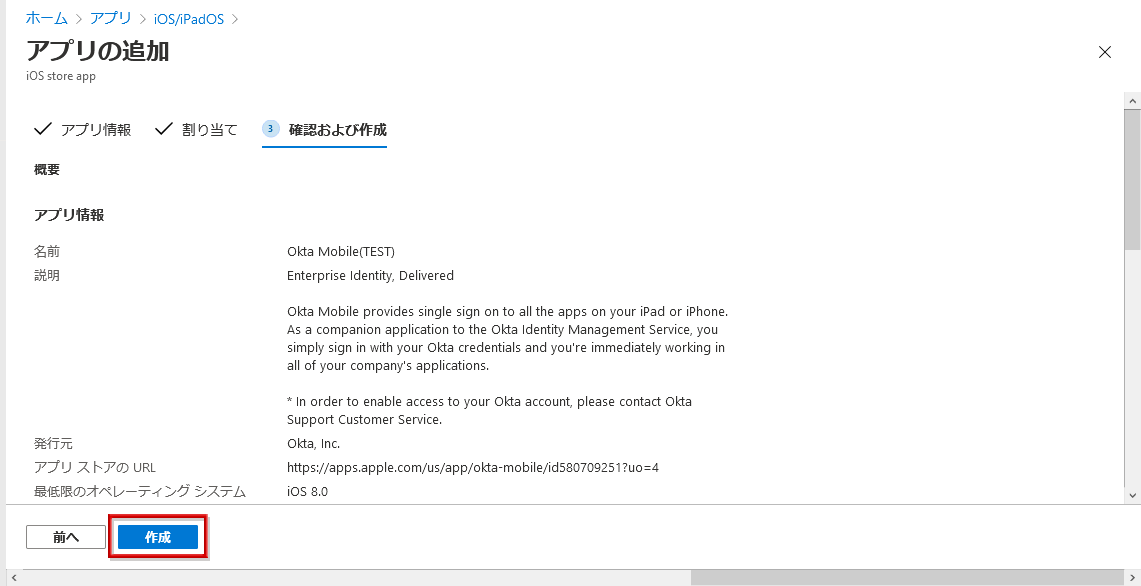

- 追加するOkta Mobileの情報を確認の上で、作成をクリック。アプリ(Okta Mobile)自体の追加完了

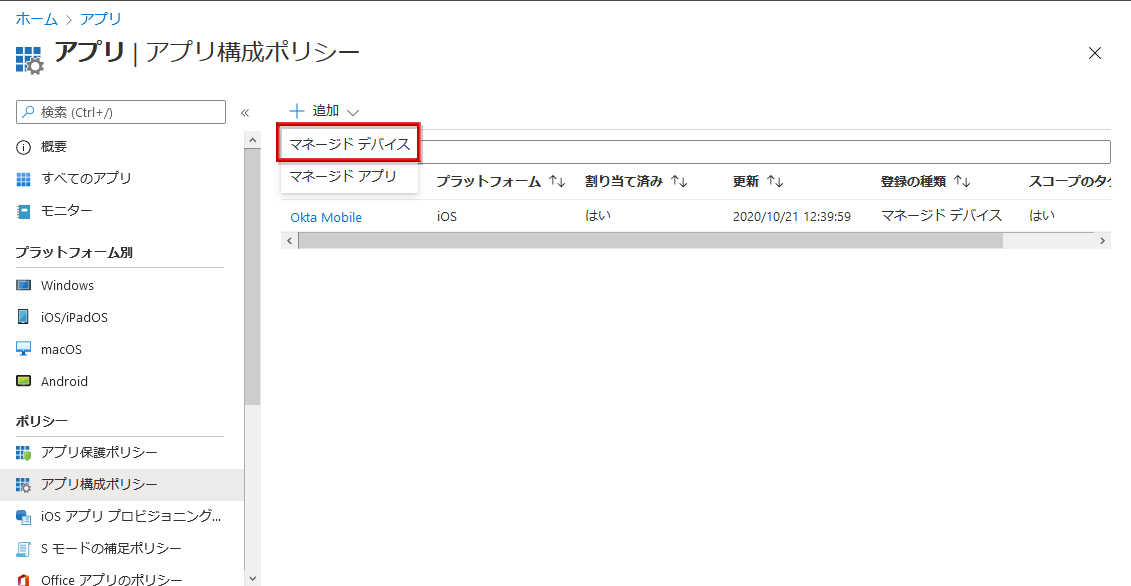

- 追加したOkta MobileにOkta側シークレットを付与するため、アプリ構成ポリシーを選択し、追加、マネージドデバイスをクリック

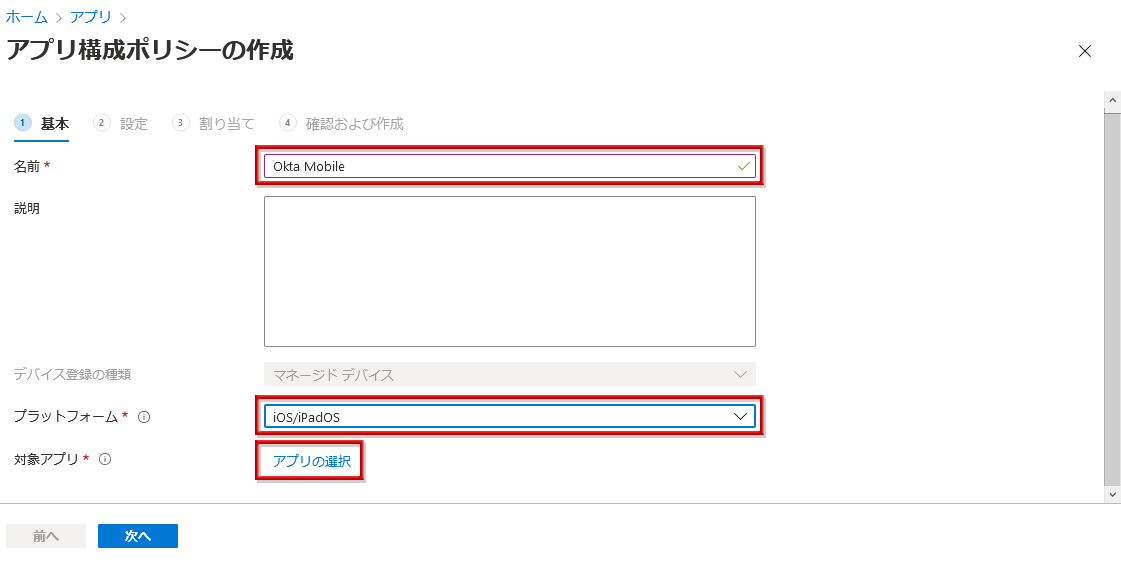

- アプリ構成ポリシーの設定画面が表示されるので、任意の名前とプラットフォームでiOS/iPadOSを選択し、アプリの選択をクリック

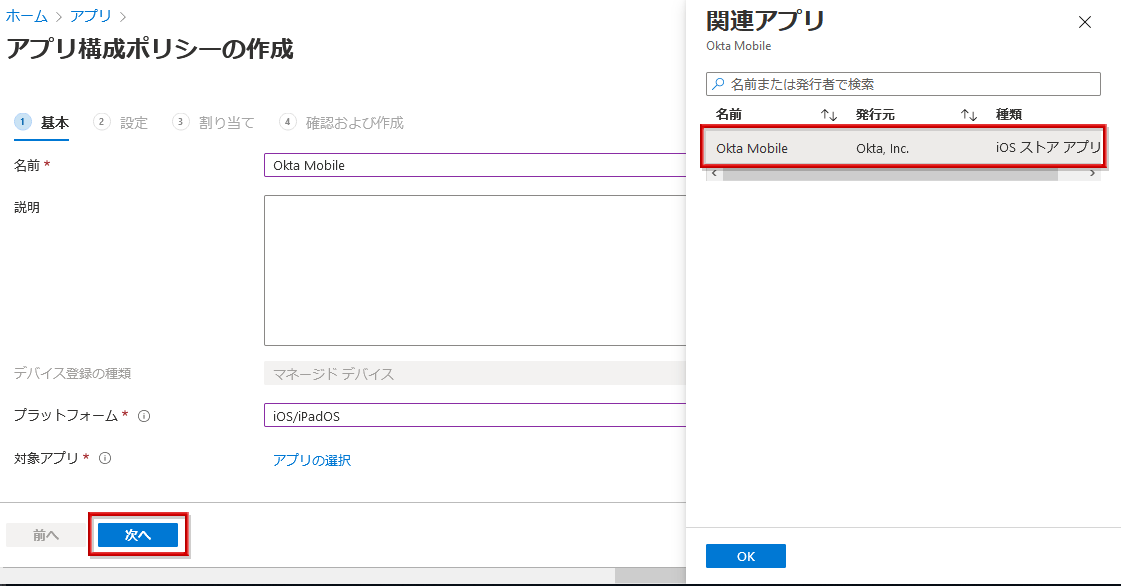

- 追加したOkta Mobileを選択後、次へをクリック

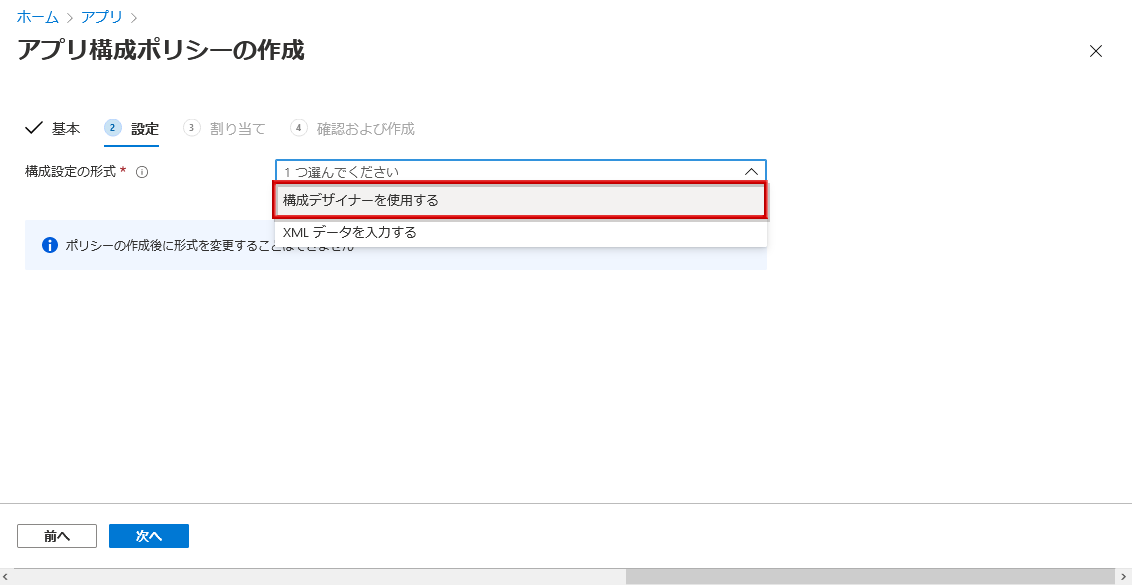

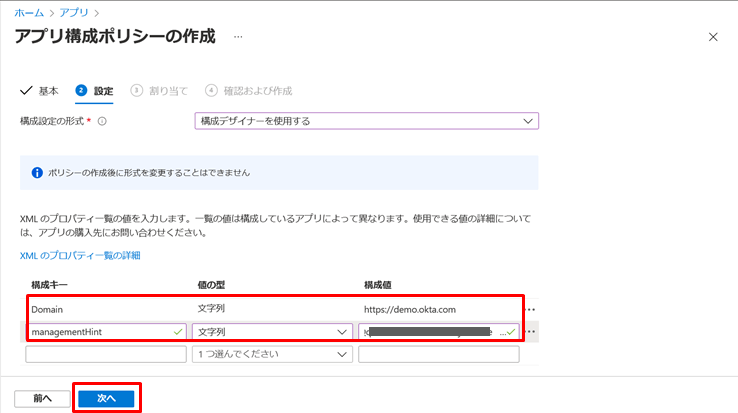

- 構成設定の形式で構成デザイナーを使用するを選択

- 構成キーへ以下情報を入力し、次へをクリック

- Domain:OktaテナントURL(https://demo.okta.comなど)

- managementHint:事前にコピーしたSecret Key

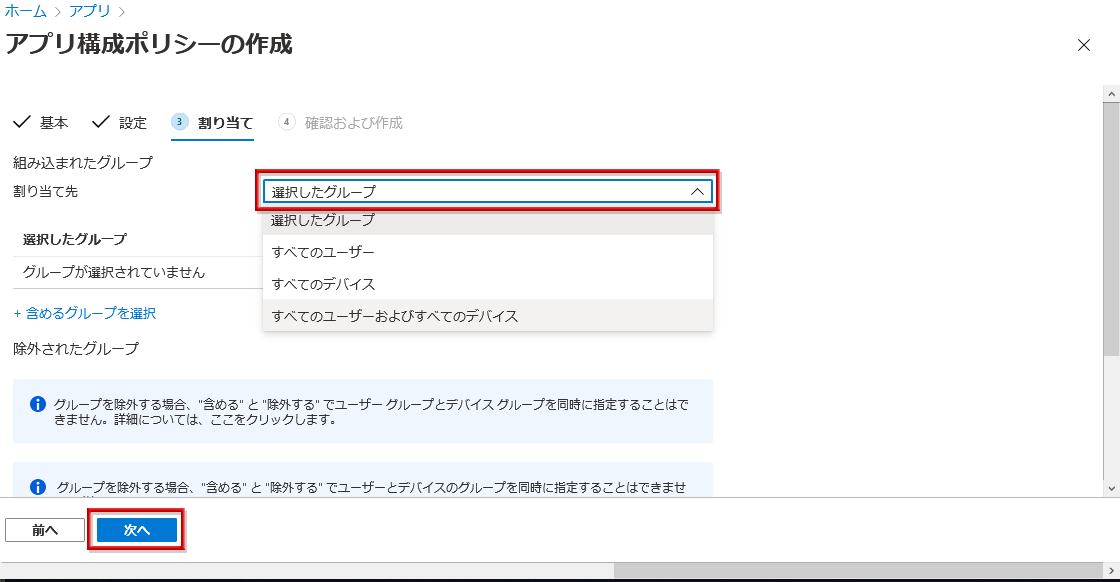

- 割り当て先で、任意の割り当て対象を選択し、次へをクリック

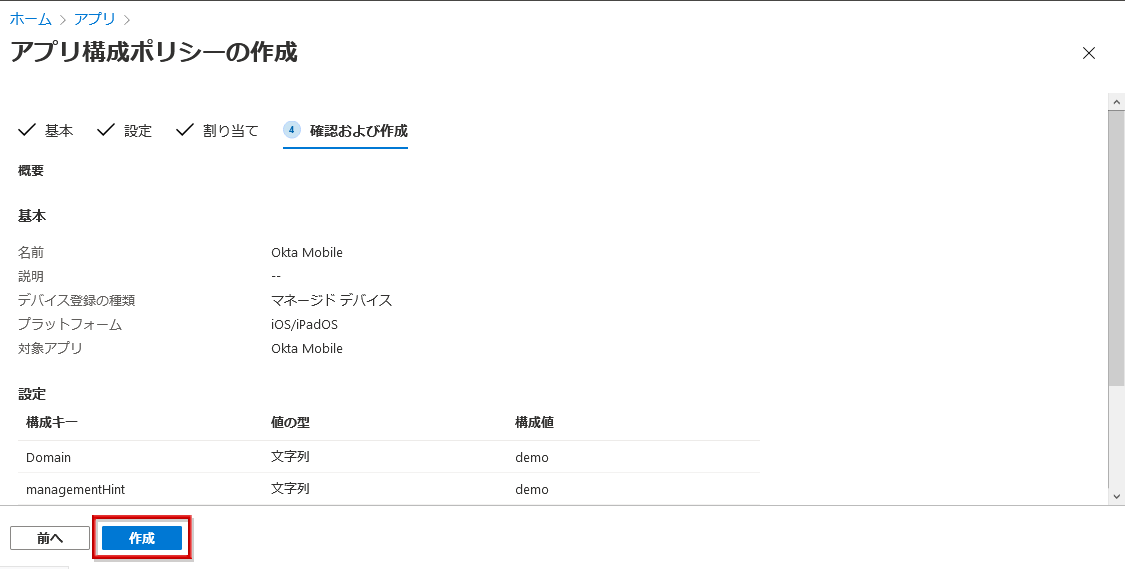

- 追加するポリシー情報を確認し、作成をクリック

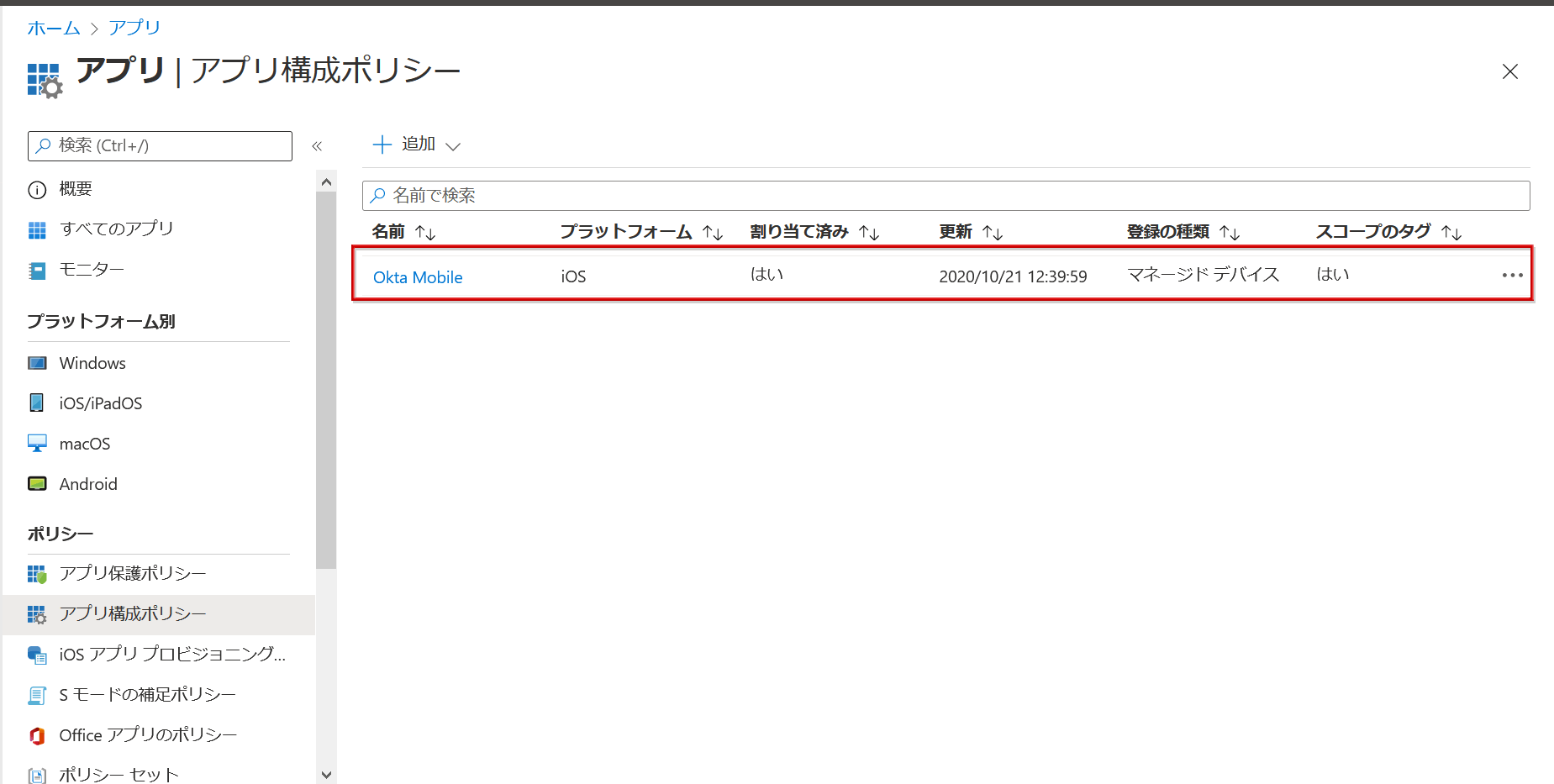

- 追加したポリシーが一覧に表示されれば、MDM側の設定完了

Okta側でポリシーを設定

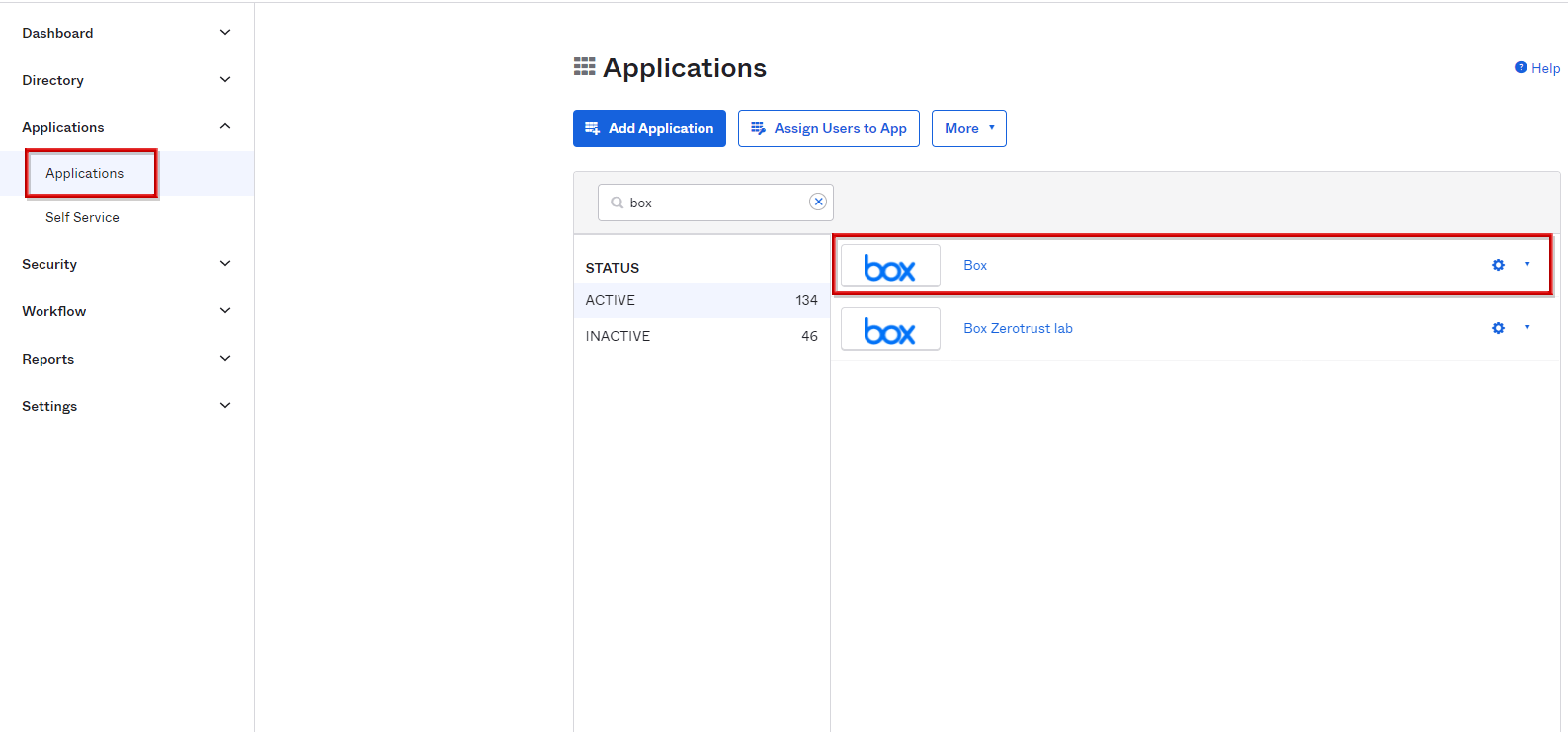

- Applications > Applications 画面へ遷移。デバイストラストポリシーを適用する任意のアプリケーションをクリック

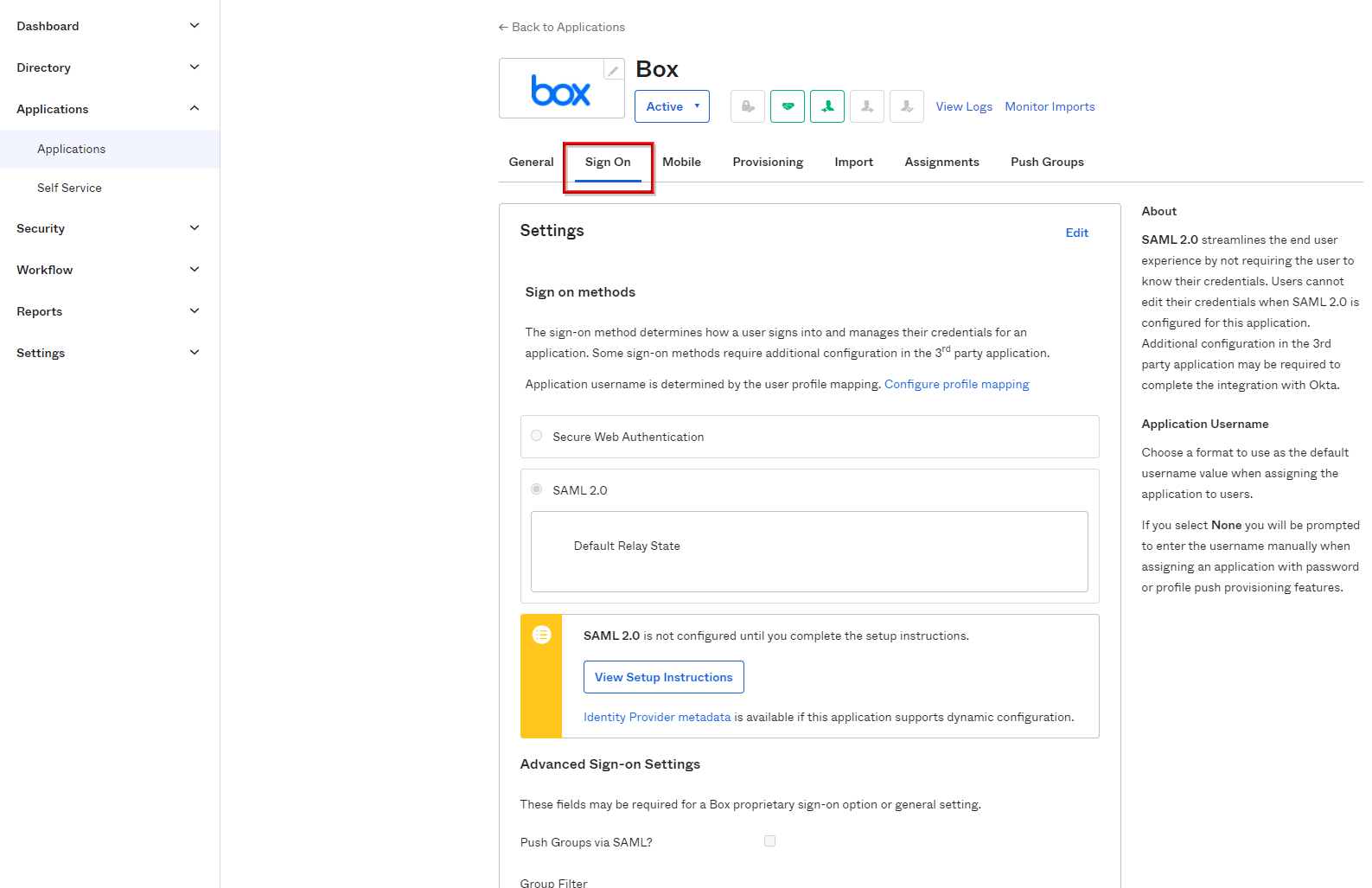

- Sign Onタブを選択し、ページ最下部まで移動

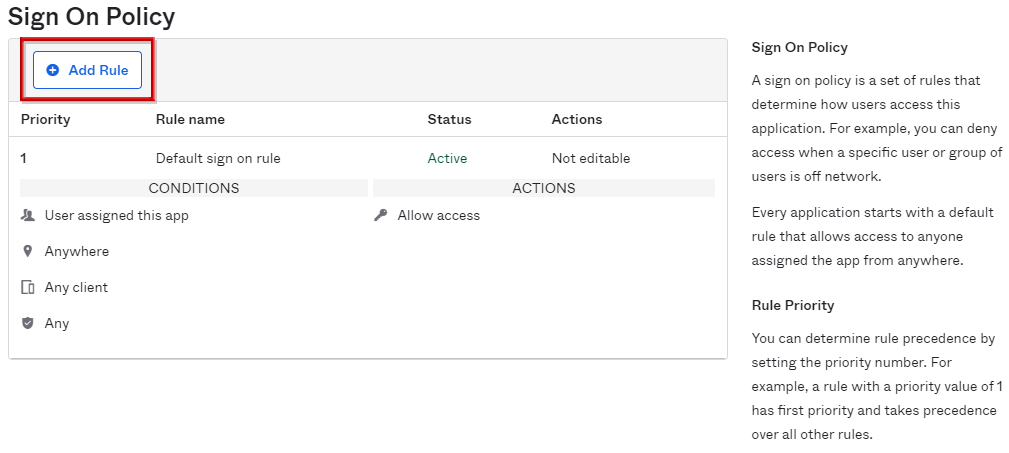

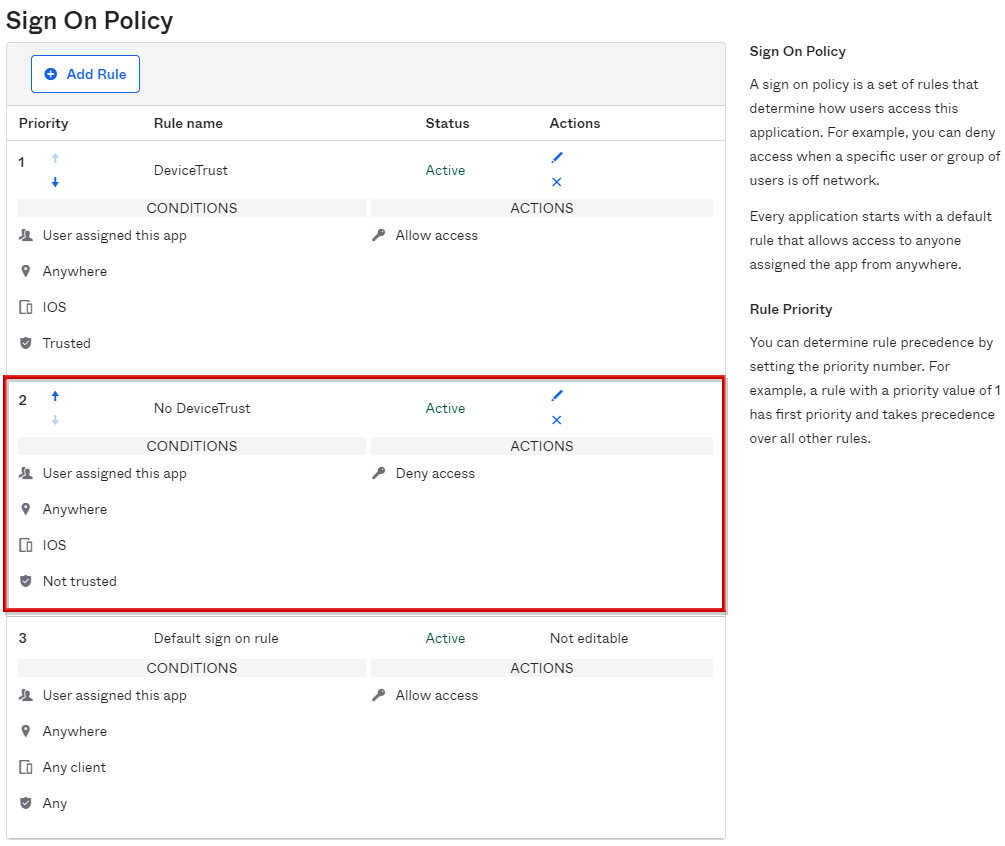

- Sign On PolicyのAdd Ruleをクリック

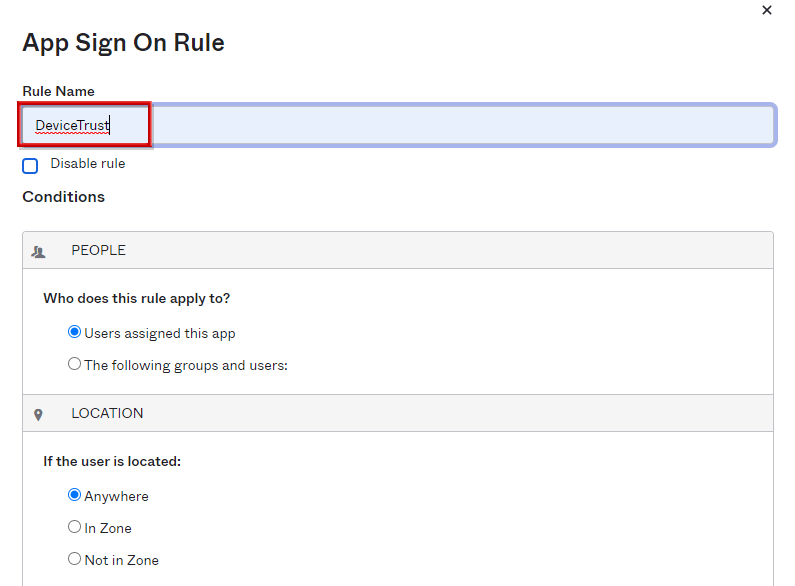

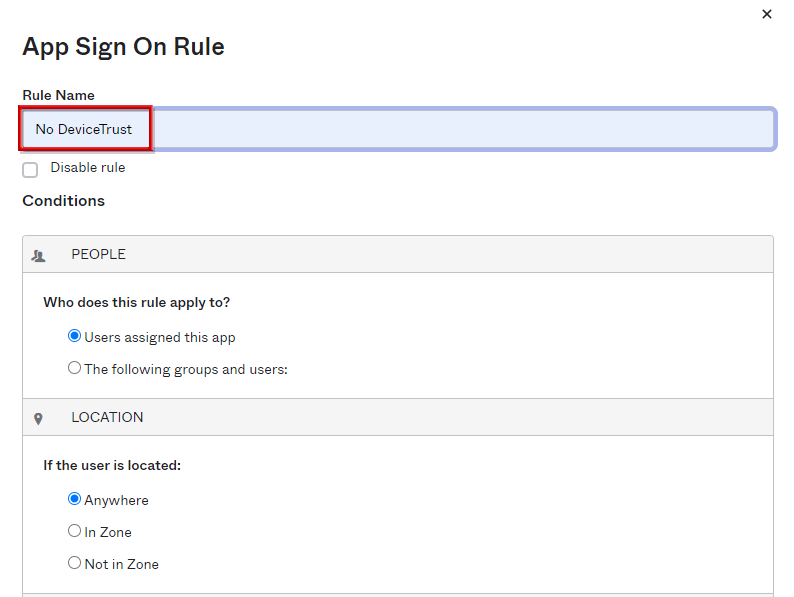

- ポリシー内容設定画面が表示されるので、Rule Nameに名前を入力

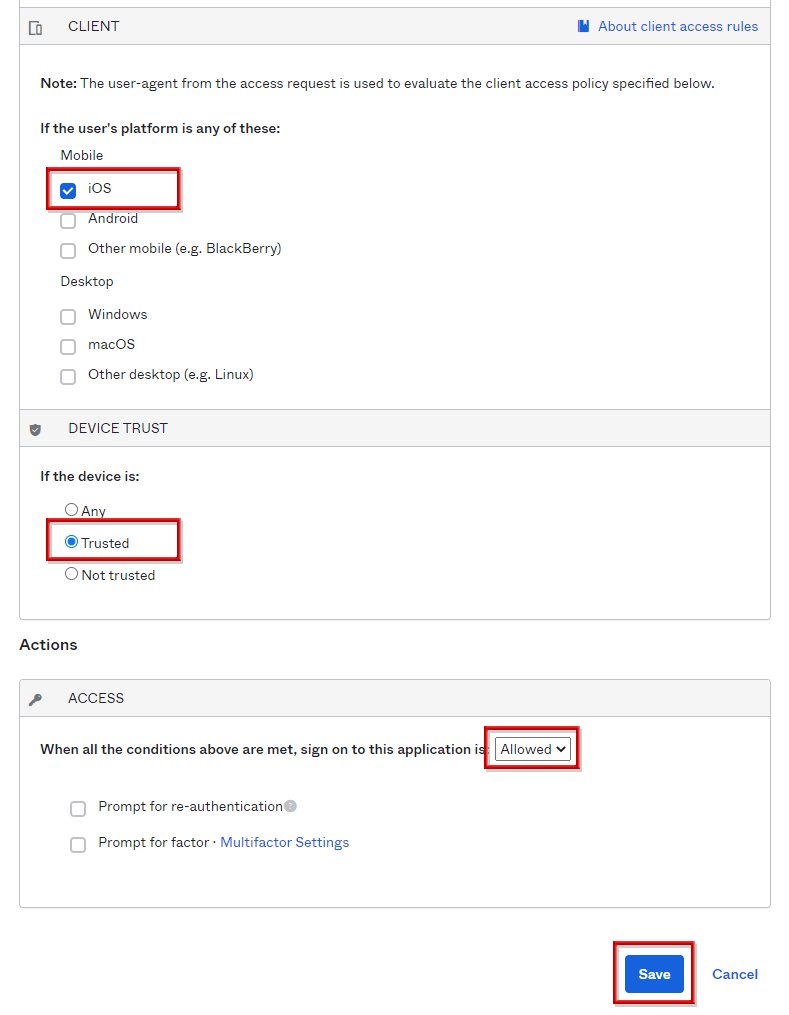

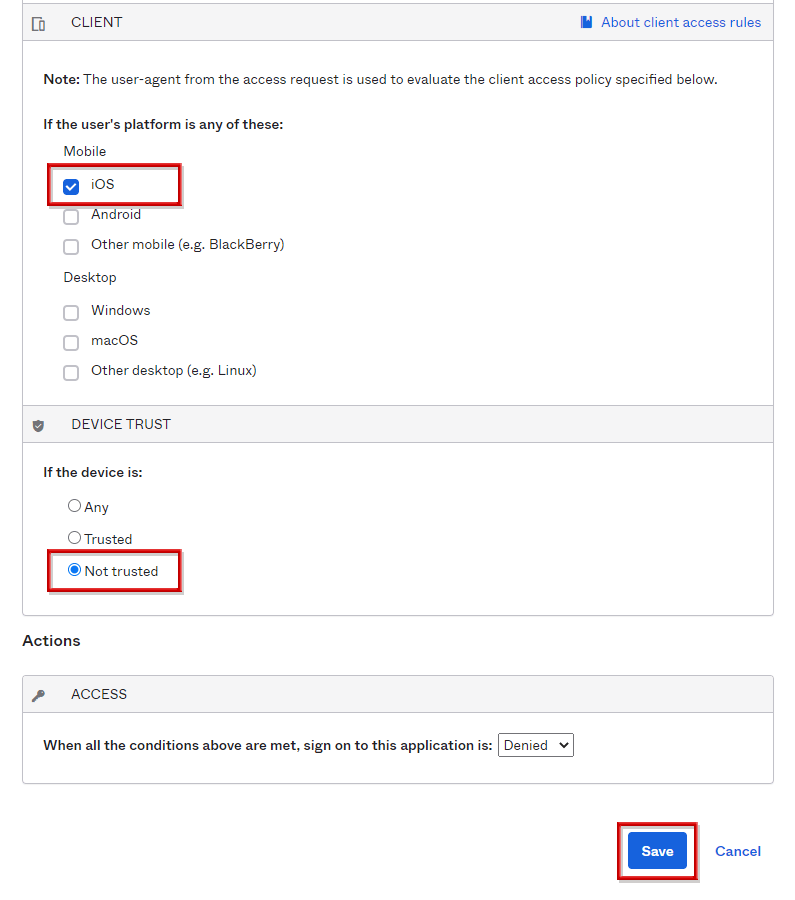

- CLIENTでiOSのみチェックを入れ、以下項目を選択後SAVEをクリック

- DEVICE TRUST:Trustedを選択

- ACTIONSのACCESS:Allowedを選択

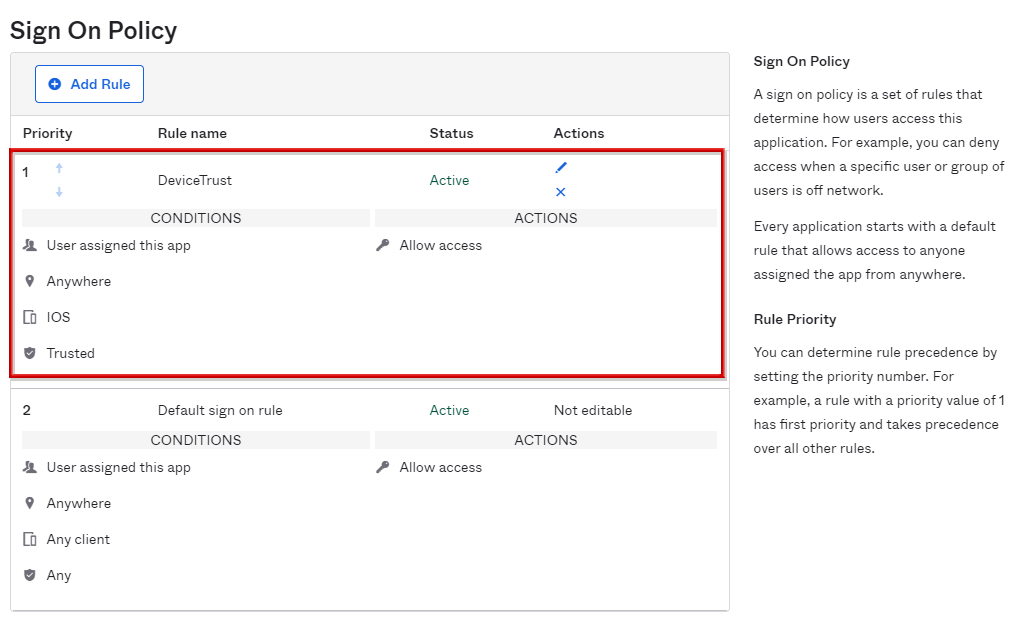

- ポリシー一覧に該当のポリシーが追加されたことを確認

- 再度Sign On PolicyのAdd Ruleをクリック

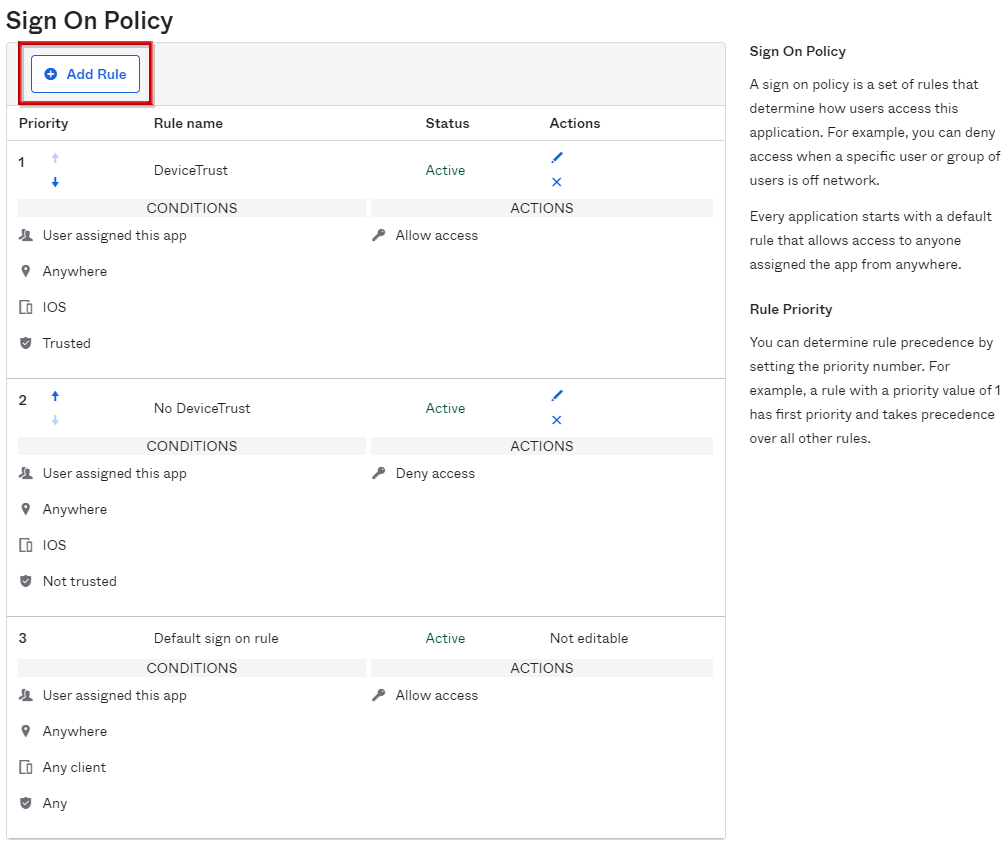

- ポリシー内容設定画面が表示されるので、Rule Nameに任意の名前を入力

- CLIENTでiOSのみチェックを入れ、以下項目を選択後SAVEをクリック

- DEVICE TRUST:Trustedを選択

- ACTIONSのACCESS:Allowedを選択

- ポリシー一覧に該当のポリシーが追加されたことを確認し、設定完了

【参考】デバイストラストの動作検証

iPad OSの注意点

iOSデバイスに対してDevice Trustを有効にした場合であっても、iPadのOkta Mobileからアプリへアクセスした際にDevice Trustが実行されません。結果として、非管理のiPadのOkta Mobileからアプリへのアクセスが可能となってしまいます。

本事象はOkta Mobileアプリが、 iPad OS 13以降のiPad OSを、iOSではなくmacOSと認識するためです。(iPad OSの仕様変更により、iPad OS 13からユーザエージェントがMacと同じになったことが起因)

対応方法は以下となります。

- iPadではOkta Mobileからアプリへアクセスしないようにする

-

- Oktaのアプリ設定のGeneralの「Do not display application icon in the Okta Mobile app」を有効にすることでOkta Mobileへアプリのアイコンが表示されなくなる

- 本設定を行った場合、iPhone/iPad/Androidの全デバイスでOkta Mobileへアプリのアイコンが表示されなくなるが、これらのモバイルデバイスの場合は専用アプリを使ったSP-Initiatedでの利用を行う

- iPad/AndroidデバイスでOkta Mobileからアプリを利用する場合は以下の対処を行う

-

- macOSを使っていない場合には、Sign On PolicyでmacOSのアクセスをDeniedとする

- macOSを使っている場合には、Sign On Policyで高優先度でmacOSに対してDevice Trustを行い、Not TrustedのmacOSをDeniedとする

お問い合わせ・資料請求

株式会社マクニカ Okta 担当

- TEL:045-476-2010

- E-mail:okta@macnica.co.jp

平日 9:00~17:00