Imperva

インパーバ

ECサイトなどに潜む危険

ECサイトで買い物が手軽に行えるようになり、ネット上の決済が増加しています。それに伴い、決済ページからクレジットカード情報を直接窃取する「Webスキミング攻撃」の被害も拡大しています。

「Webスキミング攻撃」は決済情報をWebサーバだけではなく、攻撃者にも送信されるように決済ページのスクリプトを改ざんすることで行われます。

Webスキミング攻撃と思われる事例

①A社のECサイトを利用した顧客の個人情報およびクレジットカード情報の漏洩

- 外部より情報漏洩の懸念について連絡があり発覚

- 2021年7月頃から2024年5月の期間で漏洩

②B組合の通販サイトへの不正アクセスによる個人情報漏洩

- 外部より、サイト内のプログラムの一部が不正に改ざんされている可能性があると連絡があり発覚

- 2021年4月頃から2024年5月の期間で漏洩

→長期間情報漏洩してしまうケースが多数

原因として、スクリプトの改ざんは「Webサイトが正常な見た目・動作」をするように行われ、利用者や運用者が気が付きづらいという事が考えられます。

そのため、専用の対策が必要です

Webスキミング攻撃を対策するには

決済ページで使用されるスクリプトの一覧を可視化し、内容を精査します。そのうえで「正常スクリプト実行を許可」「不審・不要なスクリプト実行をブロック」することで決済ページを是正します。これらを定期的に実施し、スクリプトの改ざんが確認された際は直ちに対応します。以上によって、決済ページの正常性を保ちWebスキミング攻撃を対策可能です。

Imperva Client-Side Protection

Imperva Client-Side Protectionはスクリプト管理と改ざん検知を行い、決済ページに使用されるスクリプトの正常性を保つソリューションです。

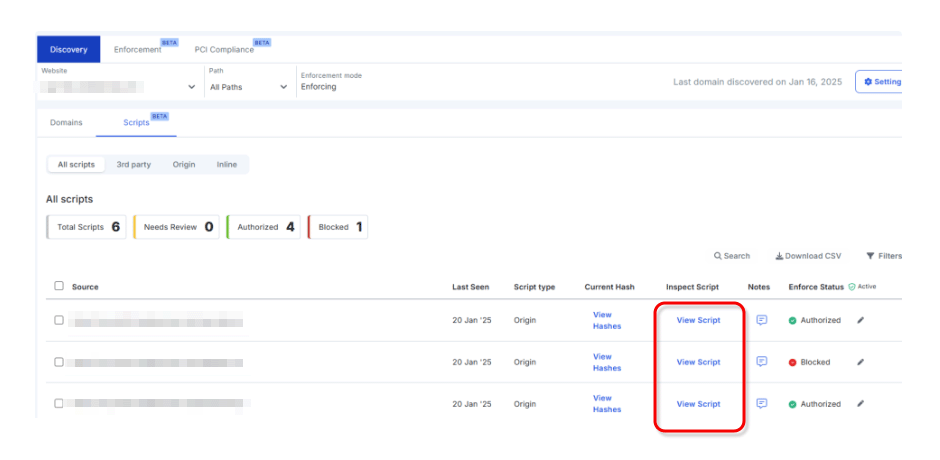

View Script(可視化)

決済ページ上で動作するスクリプト一覧を検出し、その内容をGUI上で確認することが可能です。またAIによってスクリプトのスキャンを行い、内容を要約することも可能です。

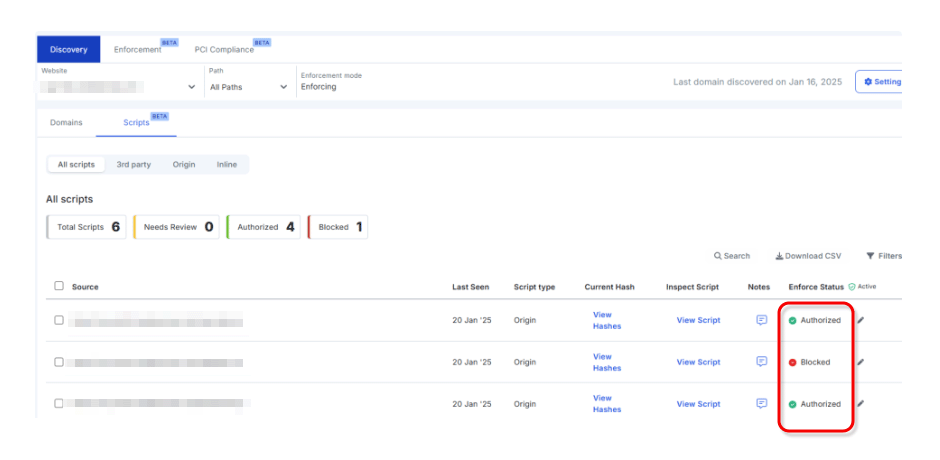

Enforce Status(許可/Block)

スクリプトの許諾を一元管理することができます。

GUI上からBlockに設定した場合、スクリプト動作が停止するため、許可されていないスクリプトに対して迅速な対応が可能です。

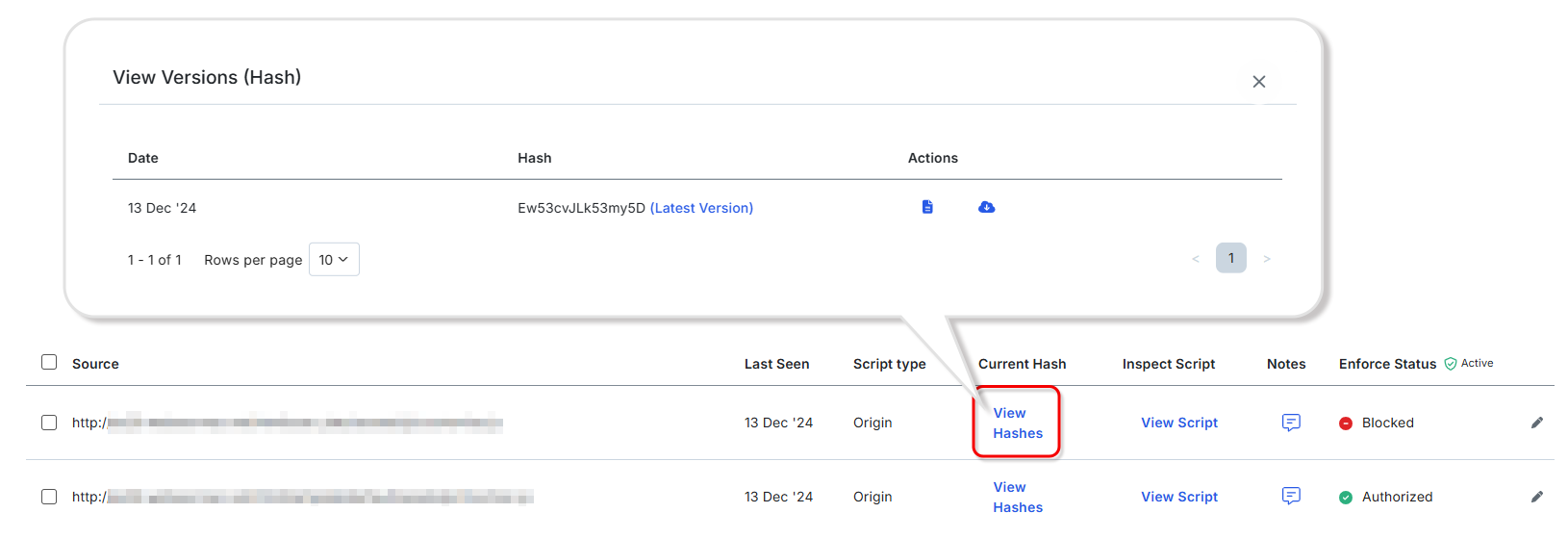

View Hashes(スクリプト改ざん検知)

各スクリプトの変更日時・Hash値を確認できるため、スクリプトの不正な編集や改ざんを検知できます。

Imperva Client-Side Protectionの導入方法

Imperva Cloud WAFのオプション機能としてご利用いただけます。

導入による構成変更やWebサーバー側の改修等は不要です。

Imperva Cloud WAF

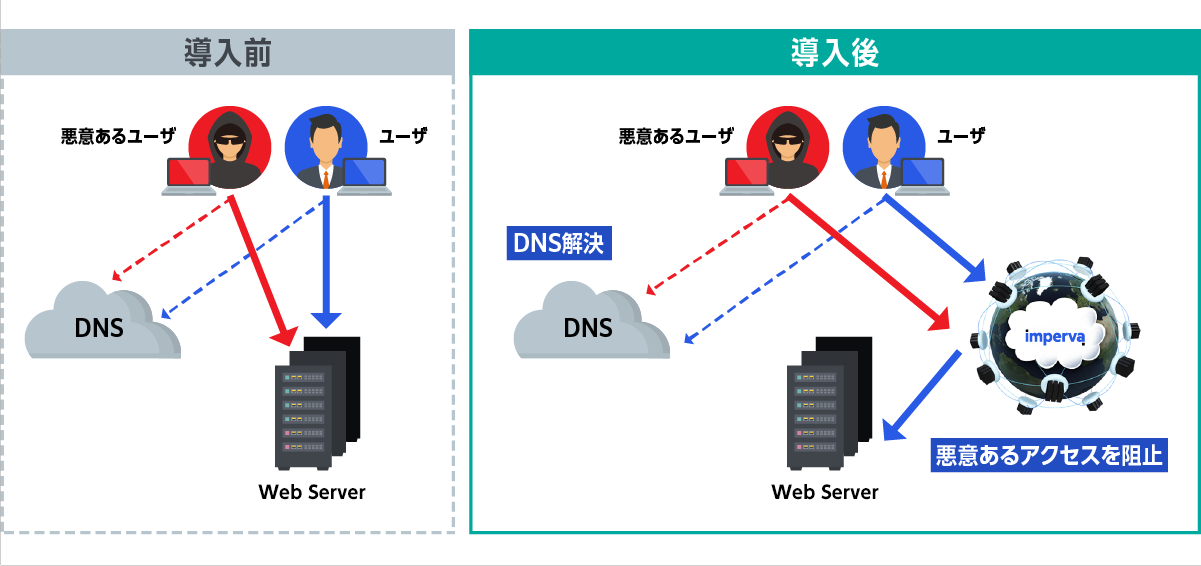

DNSの名前解決先をCloud WAFに変更する事で導入可能であり、お客様のアプリケーションや構築環境に依存しない柔軟な導入が可能です。

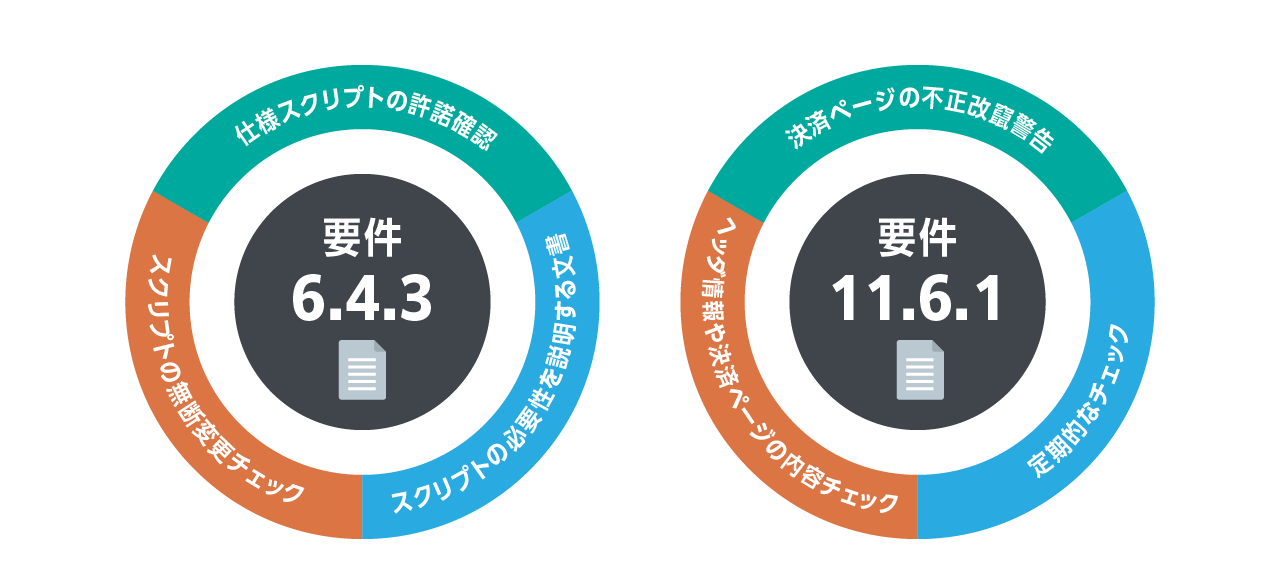

PCI DSS 4.0対応

クレジットカード情報を取り扱う事業者は「PCI DSS(Payment Card Industry Data Security Standard)」という国際的セキュリティ基準に準拠する必要があり、

Webスキミング対策方法は要件6.4.3、11.6.1によって定められています。

Imperva Client Side Protectionを導入することで、これらを準拠することが可能です。

お問い合わせ・資料請求

株式会社マクニカ Imperva 担当

- TEL:045-476-2010

- E-mail:imperva-info@macnica.co.jp

平日 9:00~17:00