"ランサムウェア実行デモ!"クラウドストレージでEmotet/ランサムウェア対策!?

日本においても被害が拡大しているEmotet/ランサムウェアですが、この対抗策としてクラウドストレージが活用できる事をご存じでしょうか。実際にランサムウェアの検体をベースに検証したところ、クラウドストレージがEmotet/ランサムウェア対策におけるリカバリー対策として有効だということが分かったのです。そこで今回は、Emotet/ランサムウェアへの対抗策として注目されるクラウドストレージ活用法について見ていきます。

目次

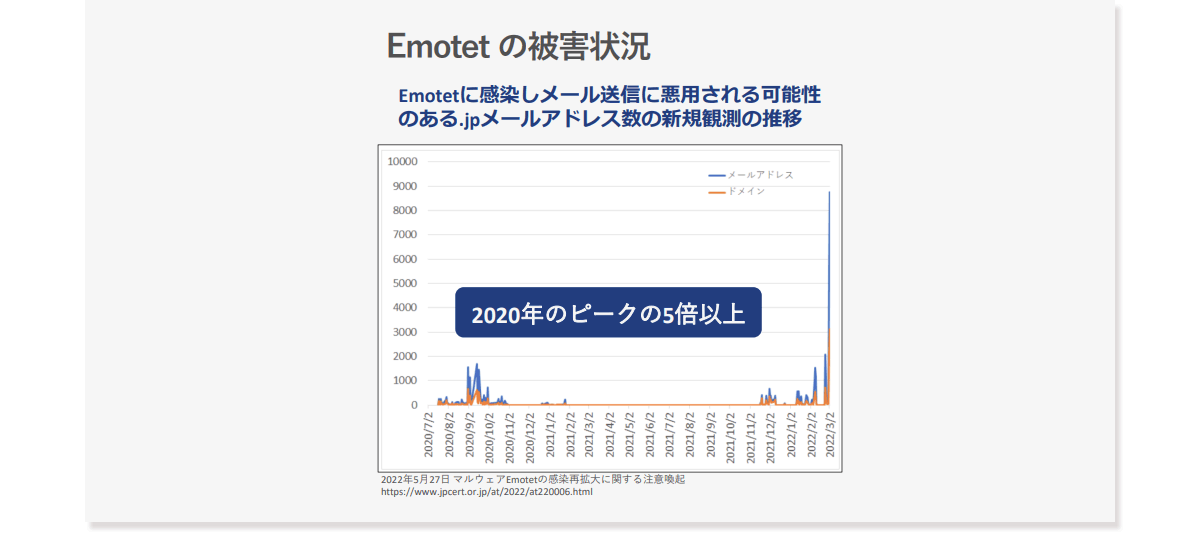

日本ではEmotetに悪用される可能性が拡大しつつある

日本において、Emotetの被害が拡大していたことは多くの方がご存じかと思います。JPCERTの調査によると、Emotetに感染してメール送信に悪用される可能性のある.jpメールアドレスの数は、2022年3月時点で2020年の感染ピーク時に比べて5倍以上になっていることが調査データから明らかになっています。また、感染被害にあった企業のプレスリリースは後を絶たず、多くの企業がEmoteの被害を経験している状況です。セキュリティソリューションを多く取り扱うマクニカだけに、Emotetの被害をきっかけにクラウドストレージ採用を決断した企業も多く、セキュリティ観点でクラウドストレージを検討する企業が増えつつある印象を持っています。

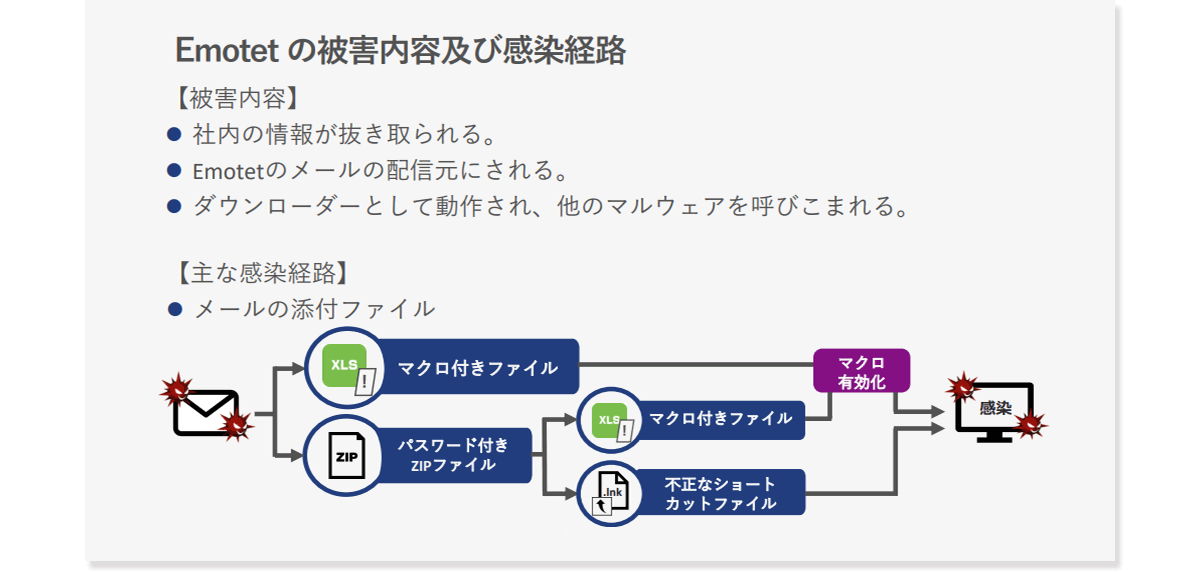

Emotetの被害内容及び感染経路

Emotetにおける被害は、大きく分けて3つに大別できます。具体的には、社内の情報が抜き取られる、Emotetメールの配信元にされてしまう、ダウンローダーとして他のマルウェアを読み込まれるというものです。感染経路については、Emotetに限ると多くの場合がメール起点となっており、Emotetに感染させるためのマクロを仕込んだExcelやWordファイル、あるいはそれらのファイルをZIPにて暗号化したものがメールに添付されます。そのファイルを開くことで、マクロが有効化すると感染してしまうわけです。メールのパスワードファイルは検知しづらくセキュリティをすり抜けやすいため、攻撃に利用されるケースが増えているのです。

そんな折、2022年の4月にはマイクロソフト社によるセキュリティ対策の一環として、メールやWeb経由で受信したOfficeファイルのマクロを強制的に無効化するといった措置を取り始めています。しかし、その動きに対抗するように、感染手法もOfficeファイルによる手法から、パスワードZIPに不正なショートカットファイルを仕込んで感染させる手法に移りつつあるのが現状です。

PPAPをやめる企業が増える、そのワケとは?

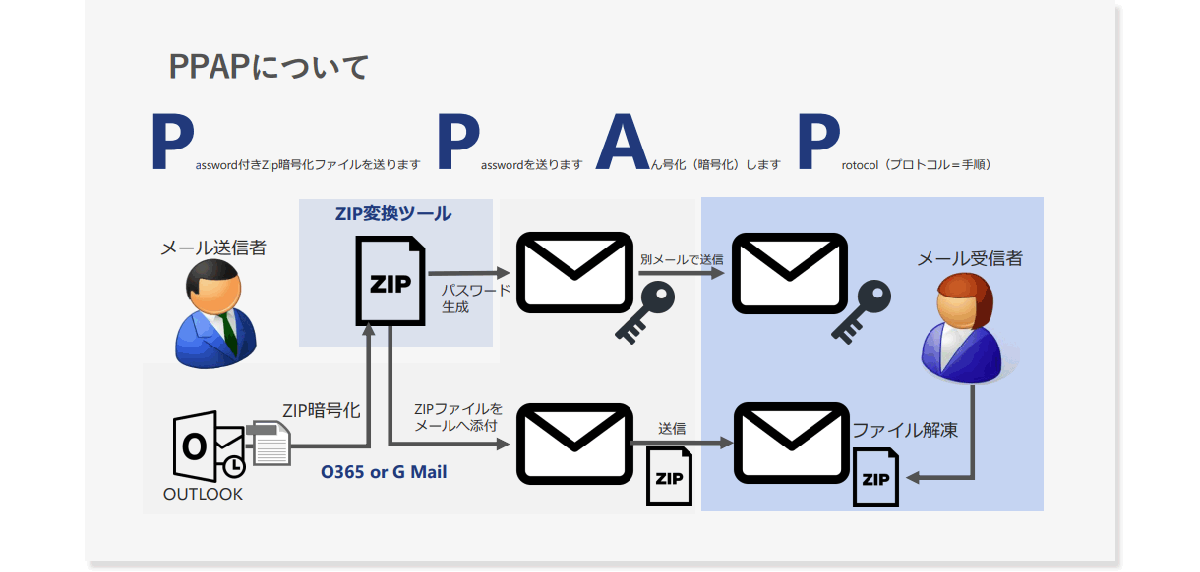

添付ファイルの暗号化については、PPAPについても触れておく必要があります。PPAPは、メールにファイルを添付して送る際にファイルをZIP暗号化して送り、解凍するためのパスワードを別メールで送信することを指すものです。この手順が生まれた背景には、メール送信時に個人情報を含む添付ファイルに対する情報漏えい、誤送信対策があると言われています。

当初パスワードの伝達手段としては、電話による口頭伝達やFAXによる送付など別チャネルが想定されていましたが、運用方法の煩雑さから、いつの間にか別メールであればパスワードを送ってもいいというルールに変わり、多くの企業で運用されてきました。ただし、添付ファイルとパスワードを同じチャネルで送ってしまうと、仮に宛先を間違えてしまうと対策の意味がなくなってしまうという課題も露呈している状況です。

そのため、昨今では脱PPAPの流れが加速しています。誤送信対策として形骸化しているうえに、業務効率や生産性も低下してしまうため、政府がパスワード付きZIPファイルの廃止を提言したことは話題となりました。さらに、Emotetの感染経路を考えると、メールセキュリティの検査時に暗号化ZIPに対してウイルスチェックが実施しづらいという意味から、PPAPをやめて添付ファイル付きメールを送らない、受け取らないという方向にかじを切った企業も出てきています。

Emotet感染リスクを低減する3つのポイント

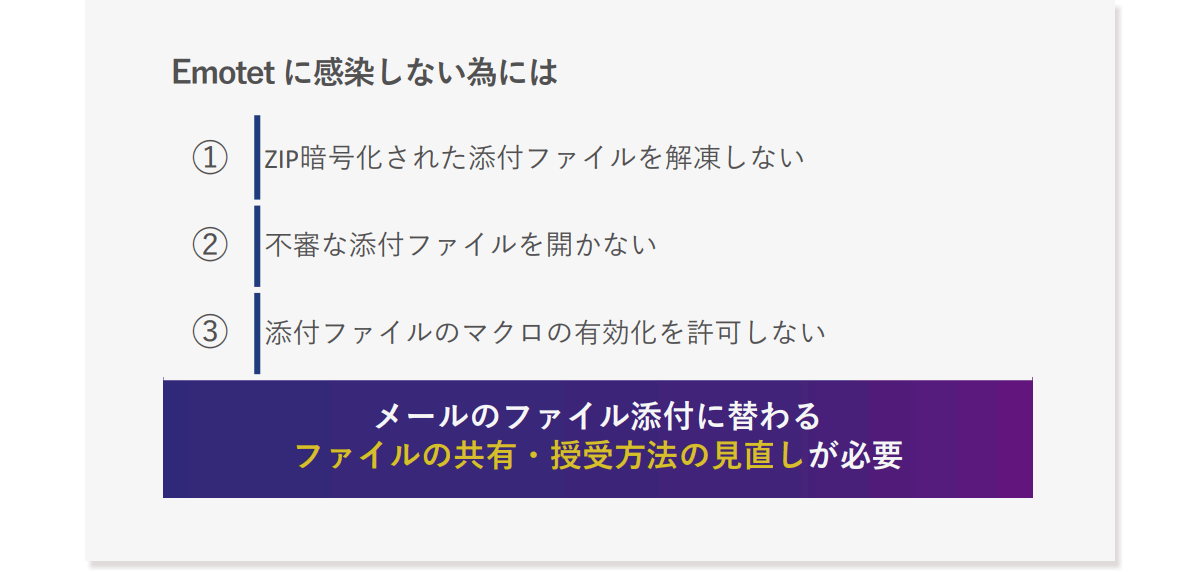

PPAPのリスクとEmotetの感染経路を合わせて考えると、Emotetに感染しないためには、大きく3つのポイントを実践することです。まずは、ZIP暗号化された添付ファイルを解凍、開封しないことです。悪意のあるマクロ付きのファイルやショートカットのリンクが含まれている可能性があるからです。2つめは、不審な添付ファイルを開かないこと。ZIP暗号化していない平文のOfficeファイルが直接添付されて送られるケースもあるため、注意が必要です。そして3つめは、添付ファイルのマクロの有効化を許可しないことです。ユーザーが添付ファイルをローカルにダウンロードし、マクロを有効化してしまうと、悪意のあるファイルであれば感染してしまいます。

これらを踏まえると、メールのファイル添付に替わる、ファイルの共有・授受方法の見直しが必要になることはご理解いただけるでしょう。

Emotet感染までの流れ

ここで、Emotet感染までの流れとともに、クラウドストレージをどう活用すべきなのか、その方法について見ていきます。

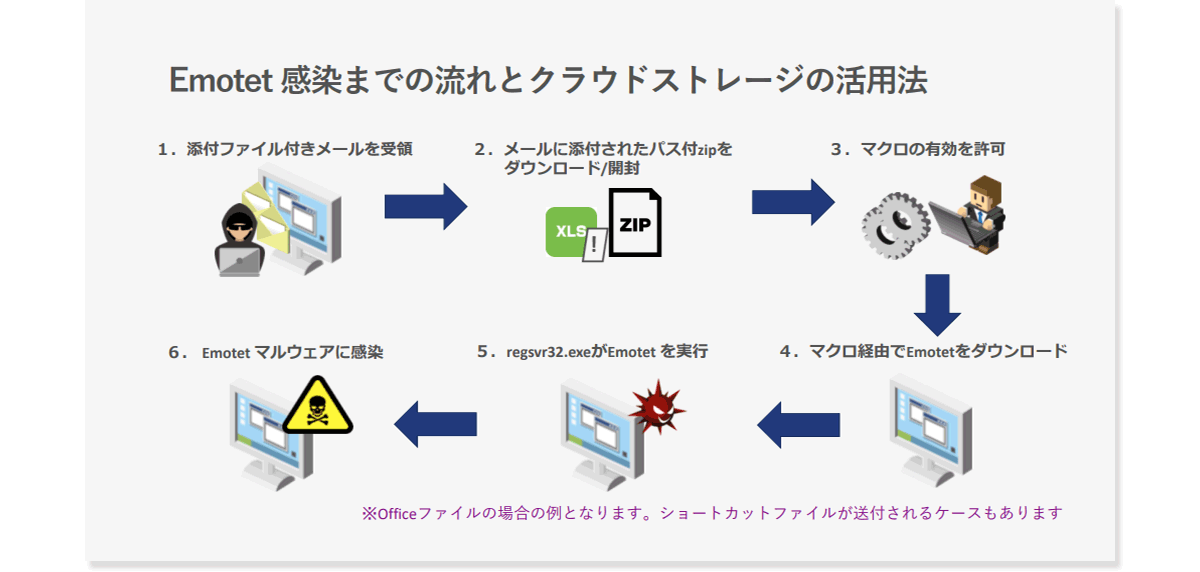

Emotet感染は、ユーザーが添付ファイル付きメールを受領するところから始まり、添付されたExcelファイルやパスワード付きZIPファイルのダウンロード/開封と続きます。

注意点として、パスワード付きZIPファイルの場合、一部の製品を除いては中身をスキャンすることができません。またOffice文書が直接添付されている場合は、攻撃者が手口を変更した直後は、検出をすり抜けることがあります。またセキュリティ製品によって隔離している場合でも、ユーザーにメールのリリースを許可している場合は、ソーシャルエンジニアリングの手口によりユーザー自らリリースしてしまい、メールボックスへ到達してしまうことも起こり得ます。

続いて、ユーザーがマクロの有効を許可してしまうという段階を迎えます。実はマクロを有効化しなければ、ファイルを開いてもEmotetには感染しないことを覚えておきましょう。ただし、ファイルを開いた段階でマクロの有効化を促すメッセージが表示されるケースが多く、これを許可するとEmotetのダウンロードが始まってしまうというのが感染までの流れとして一般的です。

クラウドストレージの活用法

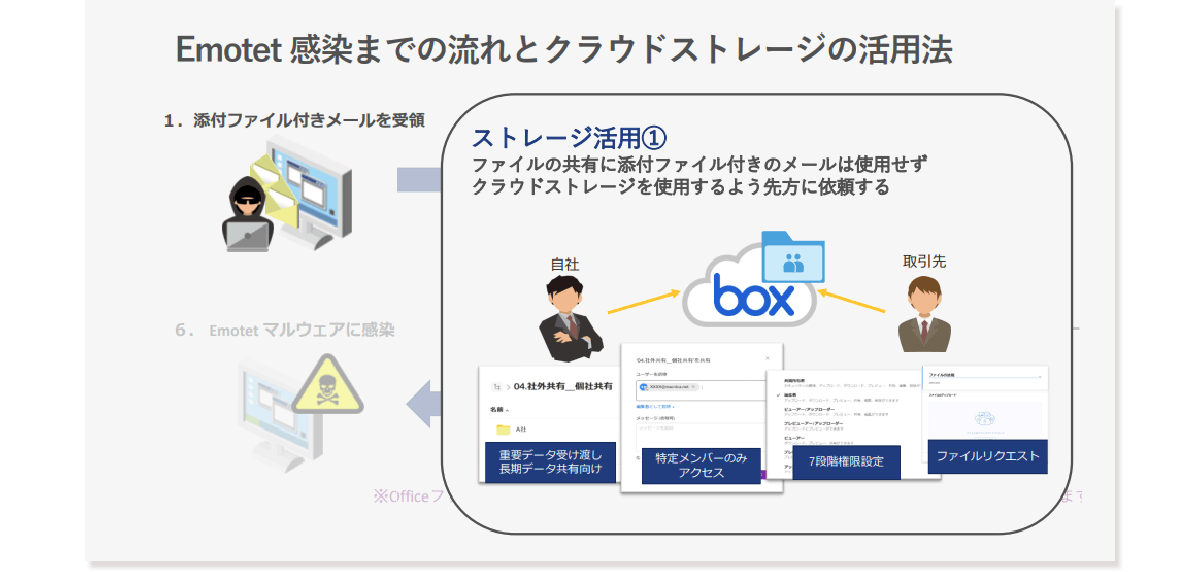

いずれにせよ、Emotet感染を防ぐためには、感染の起点となるメールの代わりに、別の方法でファイルを共有することが有効になってきます。そんなファイルの共有方法として注目されているのが、クラウドストレージです。

活用方法1

ファイルの共有が必要な際は、先方に依頼してクラウドストレージを使用してもらうようにするアプローチです。つまり、メールでの添付ファイルを受け取らないよう、信頼のある取引先とのファイル共有はクラウドストレージ内で共有フォルダを作成し、そこに格納してやり取りする方法です。例えばBoxの場合、ファイル共有の際に取引先に対してファイルのアップロードや編集権限、プレビューのみの権限といった、アクセス権を詳細に設定できます。

ただし、この方法は相手方の社内ポリシーやITリテラシーのレベルによっては、クラウドストレージでのファイル共有に理解が得られないケースも存在します。

活用方法2

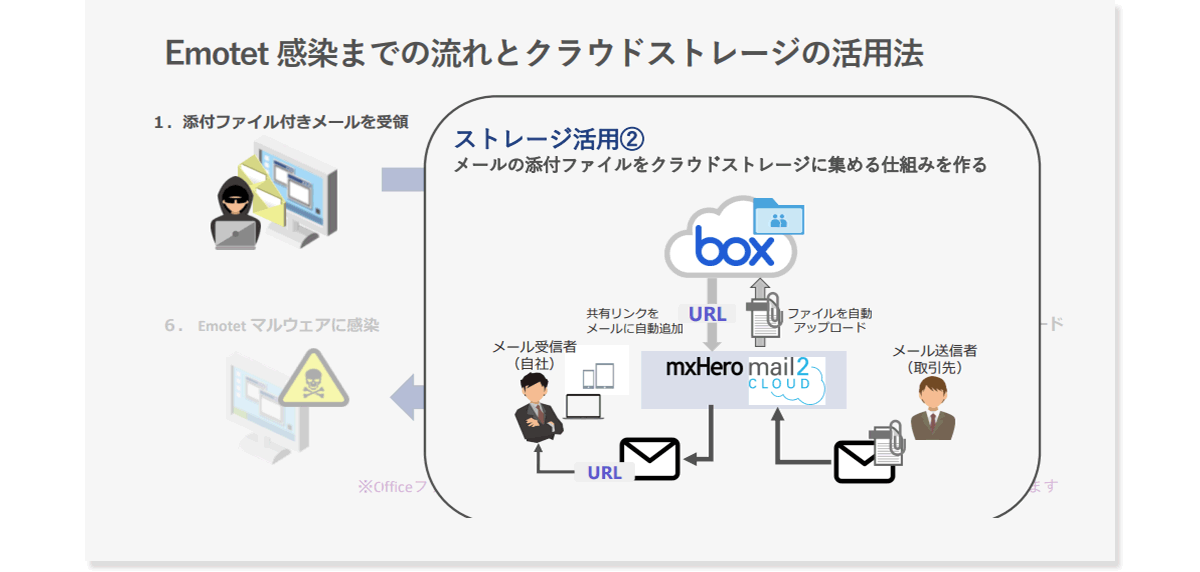

また発展形となる活用法として紹介できるのが、メールの添付ファイルをクラウドストレージに集約する仕組みを作るというもので、クラウドストレージとメールセキュリティ製品を組み合わせることで実現します。例えばmxHEROと呼ばれるソリューションは、メールの添付ファイルをはがしてクラウドストレージにアップロードし、該当ファイルのリンクを代わりに届けてくれるもの。このソリューションを活用すると、強制的に添付ファイルをクラウドストレージに集約でき、かつ送信者側も従来通りメールにファイルを添付するというやり方を変えずに済むため、セキュリティと利便性を両立することが可能な仕組みと言えます。

ただし、平文で添付されているOfficeファイルはクラウドストレージ上でプレビューできますが、ZIP暗号化されたファイルはそのままクラウドストレージにアップロードされるため、中身を確認する際にはローカルにダウンロードしてパスワードの入力が必要です。そうなると、結局ファイル内にEmotetが仕掛けられていると、マクロの有効化を促すという従来の感染の流れからは逃れることはできません。

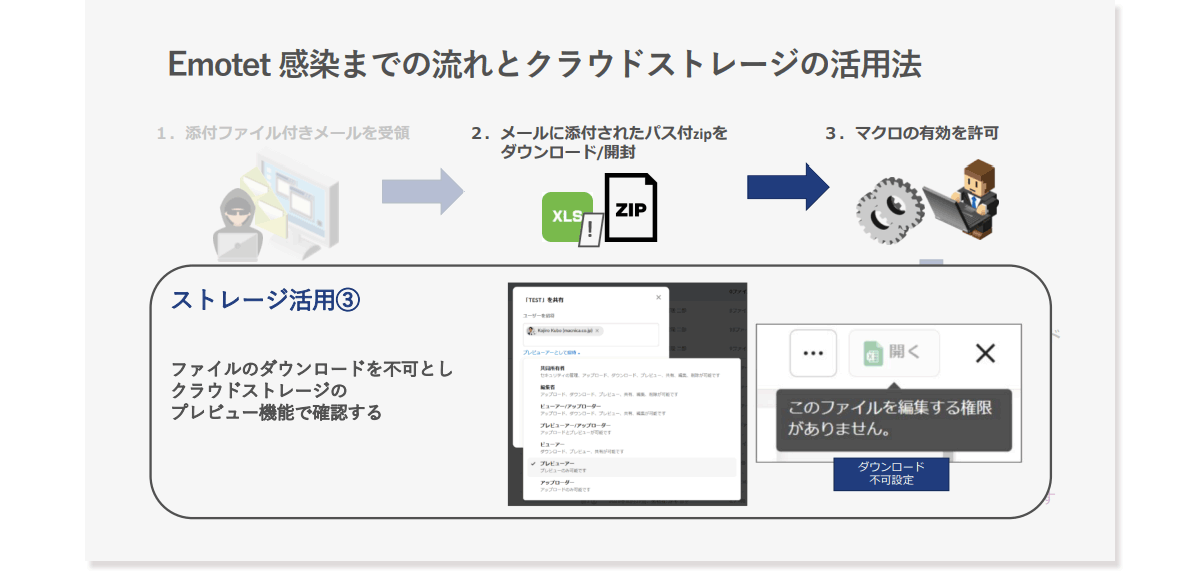

活用方法3

活用方法の3つめとして紹介できるのが、ファイルのダウンロードを不可としたうえで、クラウドストレージのプレビュー機能で確認するという方法です。これは、前述した活用法に対して、クラウドストレージ側の制御でダウンロード不可にするというアプローチです。乱暴な言い方をすれば、ダウンロードをあきらめるという選択肢です。もちろん、平文であればクラウドストレージ側でプレビューできますが、ZIPファイルの中身は確認できません。この方法は、メール添付したファイルをダウンロードしないことがポイントであり、そもそもZIPファイルの使用は脱PPAPやEmotet対策とは反する動きです。多くの企業で脱PPAPが進められていることもあり、いずれはZIP暗号化されたファイルは淘汰されている可能性も十分考えられます。

なお、最近はメールに添付されてきたWordやリッチテキストのファイルを開いただけで感染するような攻撃手法も出てきているため、クラウドストレージのプレビュー機能を使うことの重要性は今後も高まってくる可能性は十分考えられます。

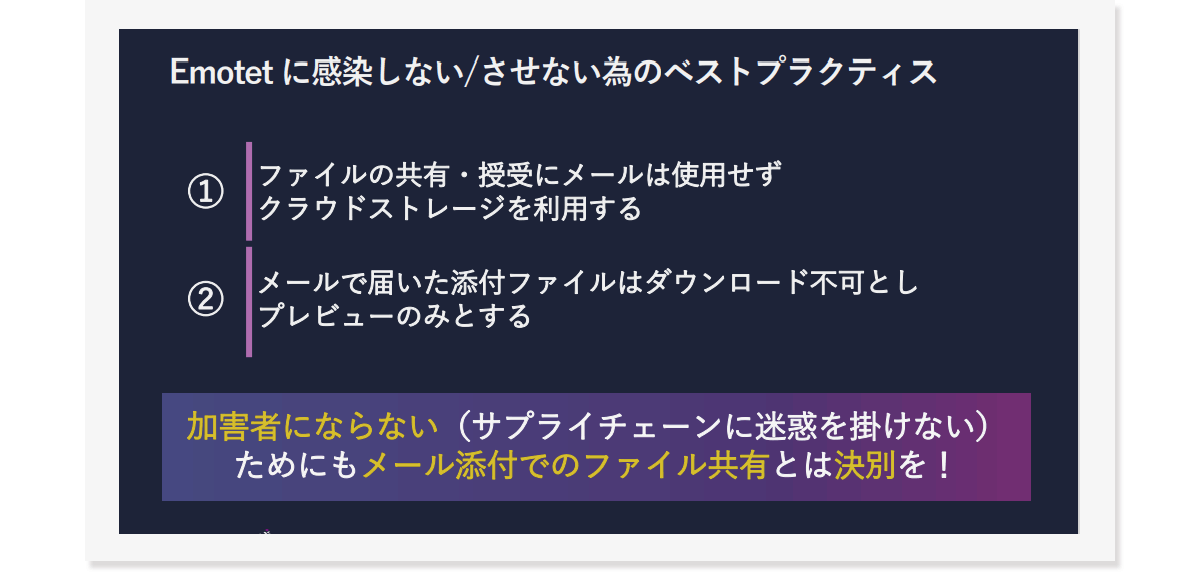

これまで見てきたとおり、Emotetに感染しない/させないためのベストプラクティスとしては、ファイルの共有・授受にメールは使用せずクラウドストレージを利用すること、そして、メールで届いた添付ファイルはダウンロード不可としプレビューのみとすることがポイントです。添付ファイルを送信することでいつの間にか加害者になり、サプライチェーン全体に影響が出てしまったという恐ろしいインシデントを引き起こさないためにも、メール添付でのファイル共有はやめ、クラウドストレージで共有してみてください。

リカバリーソリューションとしてのクラウドストレージ活用法

続いて、ランサムウェア対策となるリカバリーソリューションとして、クラウドストレージがどう活用できるのかについて紹介します。なお、言葉の定義として、バックアップはデータの破損に備えて、データの内容を複製し、別の記憶装置やメディアに保存すること、そしてリカバリーは障害の起こったデータを復旧することを意味しています。リカバリーのための1つの手段としてバックアップを取るわけです。

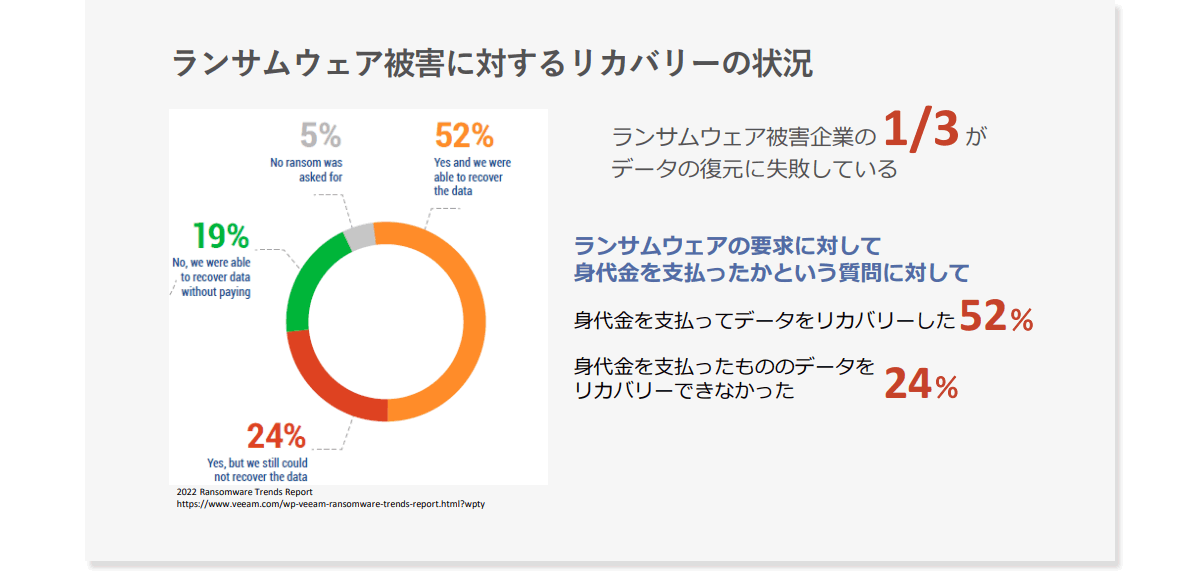

そもそも、実際にランサムウェアの被害にあった企業が、どの程度リカバリーに成功しているのかご存じでしょうか。実は、ランサムウェア被害にあった企業の3分の1がデータの復元に失敗しているというデータがあります。また、ランサムウェアの要求に対して身代金を支払ったと回答したのが全体の52%、支払ったもののリカバリーできなかったと回答したのは24%に達しています。

ランサムウェアの多くは、先にデータを盗んだ後に暗号化を実施する動きとなっており、攻撃者側にデータは渡ってしまっている傾向にあります。そのため、身代金を支払わなければ復号のためのキーが入手できないばかりか、盗んだ機密情報を世の中に暴露すると脅されるといった二重恐喝を受ける可能性があるため、支払って済む問題ではなくなっており、8割の企業が攻撃者に屈してしまっているのが現実なのです。裏を返せば、ランサムウェアが業務へ甚大な影響を及ぼしていることの表れでもあると言えます。

そこで重要になってくるのが、バックアップをしっかりとっておくアプローチですが、攻撃者側もPCなどを暗号化する前にバックアップデータを削除したり、バックアップサーバを復元不可能な状況にしたりといったケースも実際に起こっています。その結果、バックアップは取得していたものの、リカバリーに失敗してしまう企業が後を絶たないのです。バックアップルールの複雑化やどの時点に戻すべきなのか判断が難しいなど、バックアップ時の課題は多く残されており、対応が困難な企業も少なくないと見ています。

ランサムウェア被害のリカバリーに対してクラウドストレージが有効なワケ

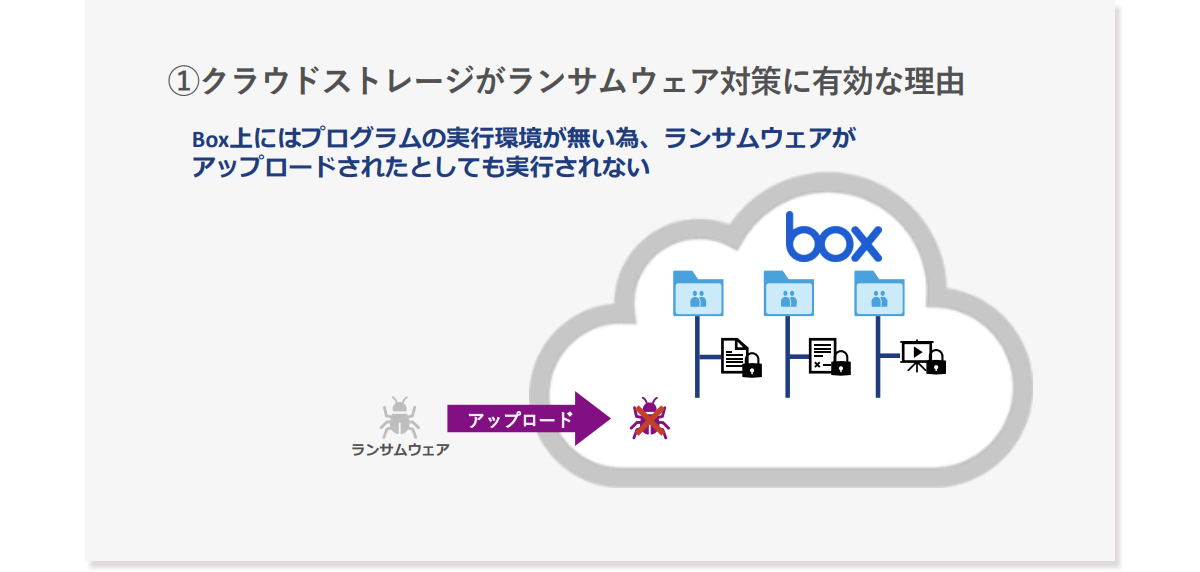

そんな課題に対しても、クラウドストレージが有効になってきます。例えばBoxを例に挙げると、Boxそのもののインフラの安定性が大きなポイントの1つです。仮にBoxにランサムウェアがアップロードされてしまった場合でも、Box上にはプログラムの実行環境が存在しないため、Box上のファイルが暗号化されることはありません。

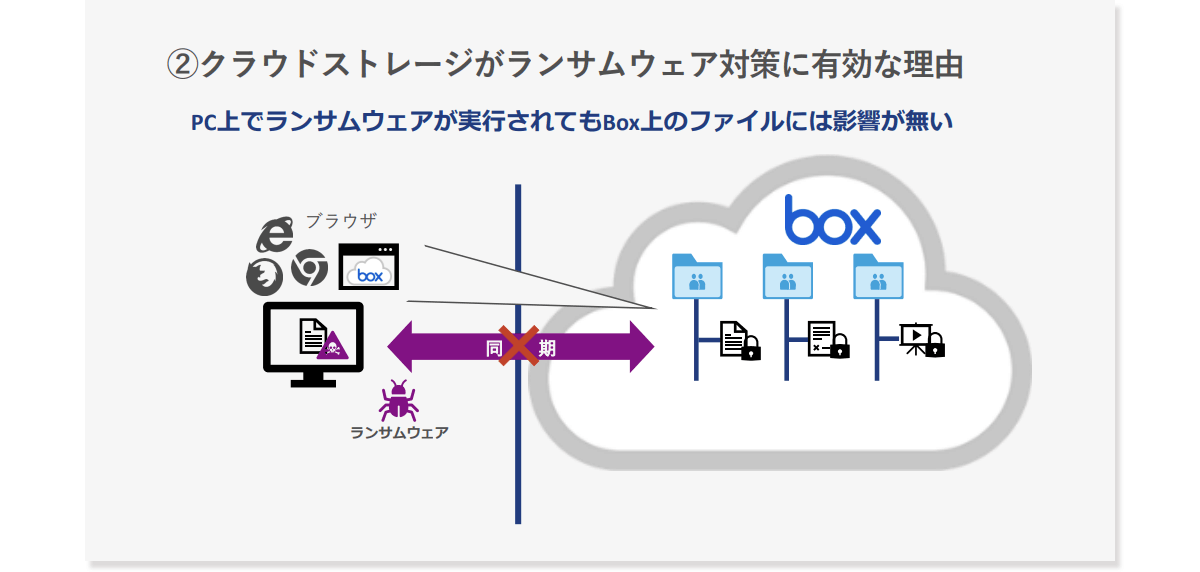

またPC上でランサムウェアが実行された場合、ローカルに保存しているファイルは暗号化されてしまうものの、ブラウザでBox上のファイルを参照している場合はローカルと同期しないため、Box側に影響を及ぼしません。つまり、ブラウザでBoxを利用していれば、Box上でのランサムウェア感染を防ぐことが可能となります。

一方で、ファイルエクスプローラーでBoxを利用する場合は、クラウドストレージ側もランサムウェアによって暗号化されてしまう可能性があります。BoxではBoxDriveというアプリケーションが存在しており、ローカル側とBox側が同期されてしまいます。ローカル側が暗号化されるとBox側のファイルも暗号化されてしまうため、注意が必要です。

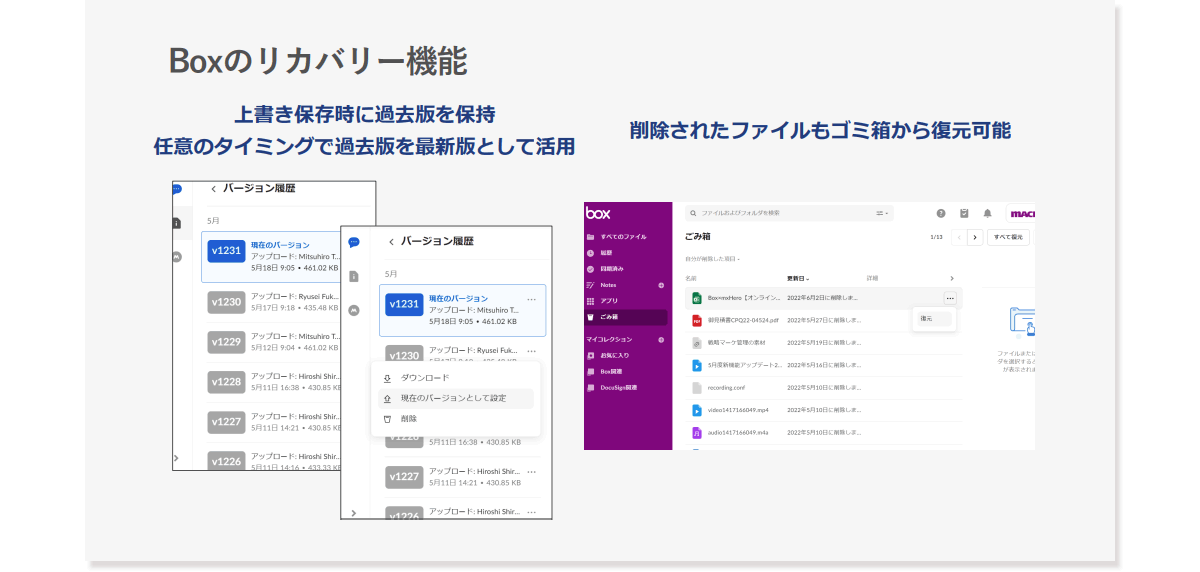

ただし、Boxにはファイルをリカバリーするバージョン履歴という機能が備わっているため、ファイルエクスプローラーを使用していたとしても、暗号化される直前の状態にリカバリーすることができます。またファイルを削除してしまうランサムウェアであっても、Boxであればごみ箱から簡単にファイルが復元できます。

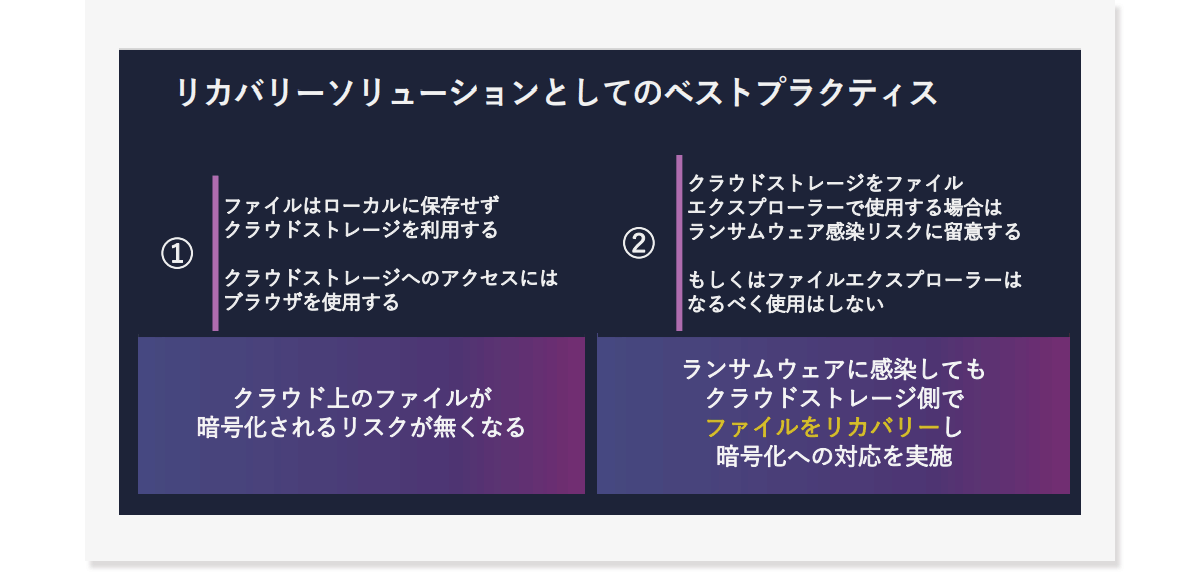

リカバリーソリューションとしてのベストプラクティスは、シンプルにファイルはローカルに保存せずクラウドストレージを利用すること、そしてクラウドストレージへのアクセスにはブラウザを使用することです。また、クラウドストレージをファイルエクスプローラーで使用する場合は、ランサムウェア感染リスクに留意する必要があり、できればファイルエクスプローラーは使用しないことです。ただし、Boxでは上書きされる前の状態に簡単に復元することができるため、リカバリーできるかどうかの不安は払しょくできるはずです。

なお、被害範囲の調査についても、Boxであればダウンロードされたファイルが把握できるため、ファイル流出のリスク判断もしやすくなってきます。

まとめ

クラウドストレージを利用すればリカバリーは簡単に実現できますが、本来はリカバリーすることが目的ではなく、目指すべきはランサムウェアの被害にあわないことのはず。そのための手段として、ファイルの共有をクラウドストレージに集約することで、添付メールを廃止してEmotetの侵入を防ぐことができます。また、万が一ランサムウェアに感染したとしても、クラウドストレージによってはリカバリーが可能になり、次の打ち手を考えることができるはずです。

そもそもファイルが全てクラウドストレージ上に存在していれば、ファイルがランサムウェアの被害にあうことも回避できます。しかし、業務システムなどBoxがリカバリー対策にならない領域は企業内にも数多くあるのが現実で、個別に対策する必要があるのは間違いありません。日々進化するランサムウェアだけに、複数の視点でランサムウェア対策を実施することが求められます。クラウドストレージを狙う新たな攻撃手法も今後生まれてくることも起こりうることは、十分念頭に置いておきたいところです。

それでも現時点では、クラウドストレージがEmotet/ランサムウェア対策に有効なソリューションの1つになると言えるでしょう。

お問い合わせ・資料請求

株式会社マクニカ Box 担当

- TEL:045-476-2010

- E-mail:box-sales@macnica.co.jp

平日 9:00~17:00