Macnica Security Service

マクニカセキュリティサービス

日本の製造業を狙うTickグループ

日本の製造業を狙うTickグループ

中国語圏を拠点とすると考えられている攻撃者グループTickは、活動歴史が長く2008年頃から活動しているとされています。弊社でもTickが国内で活動を継続しているのを観測しています。2020年1月には、国内でTickグループが関与している可能性があるとされるインシデント事案が報道されました。このように同グループによる攻撃が活発な状況から、改めて保有する情報を整理し公開する事でインシデント調査、対応の一助になれればと考え、本記事を記載します。

Tickとは?

Tickグループは、主に日本と韓国で活動が観測されており、これまで海洋工学、通信、電力、製造業等多くの業界をターゲットとした活動を行なっています。これまでの活動から、目的は、知的財産の窃取であると考えられています。Tickが初めて公で言及されたのは2016年で、同じ年にTickのツールの1つであるマルウェア”Daserf”についての解析レポートも公開されています。 2017年には、国内の資産管理ソフトウェアの脆弱性が悪用され、多くの組織で”XXMM”と呼ばれるマルウェアに感染する事案が発生しました。

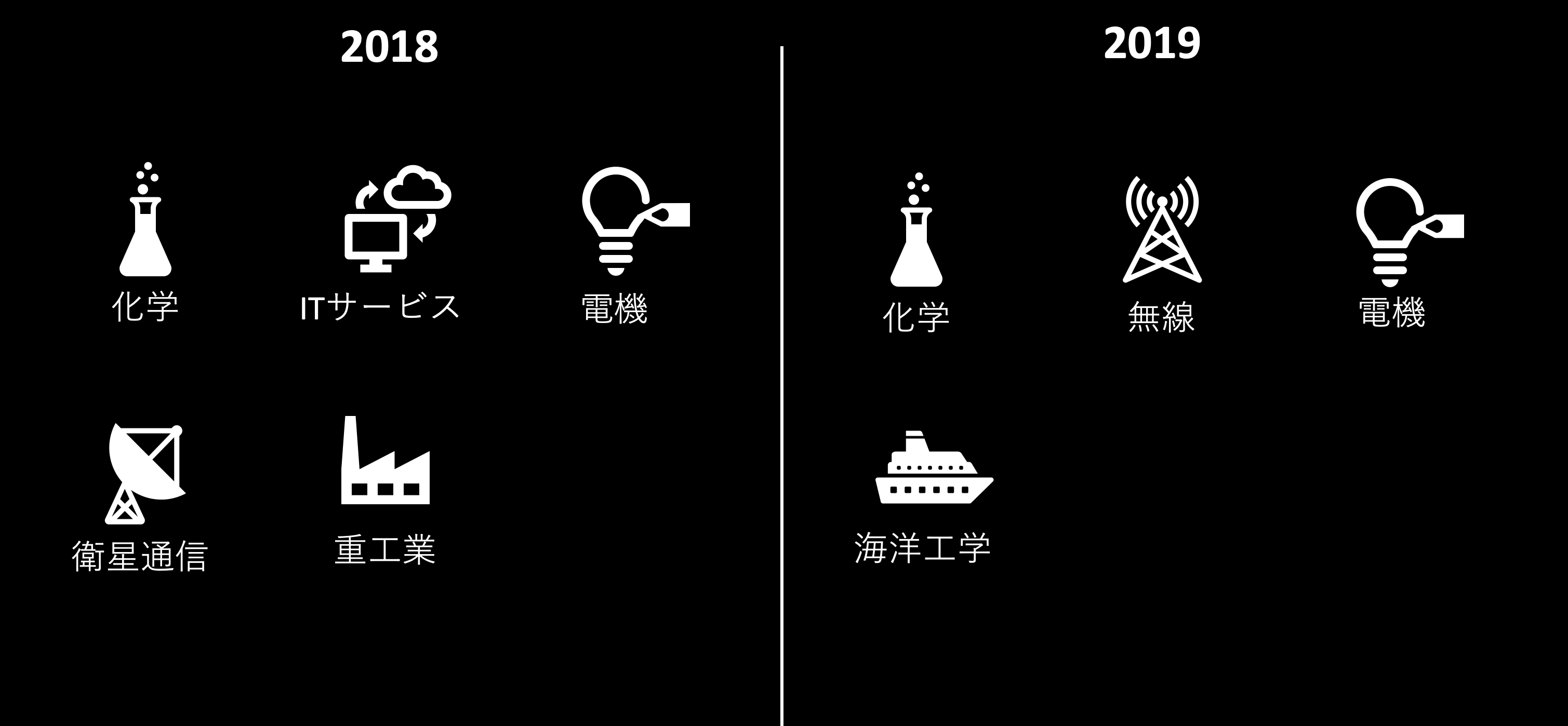

2018年から2019年にかけても、複数のテクノロジー分野の業種をターゲットにしています。特に化学業界に対して活発な活動を行いました(図1)。

図1. 2018年、2019年に攻撃を観測した業種

2018年から観測されているTTPの変化

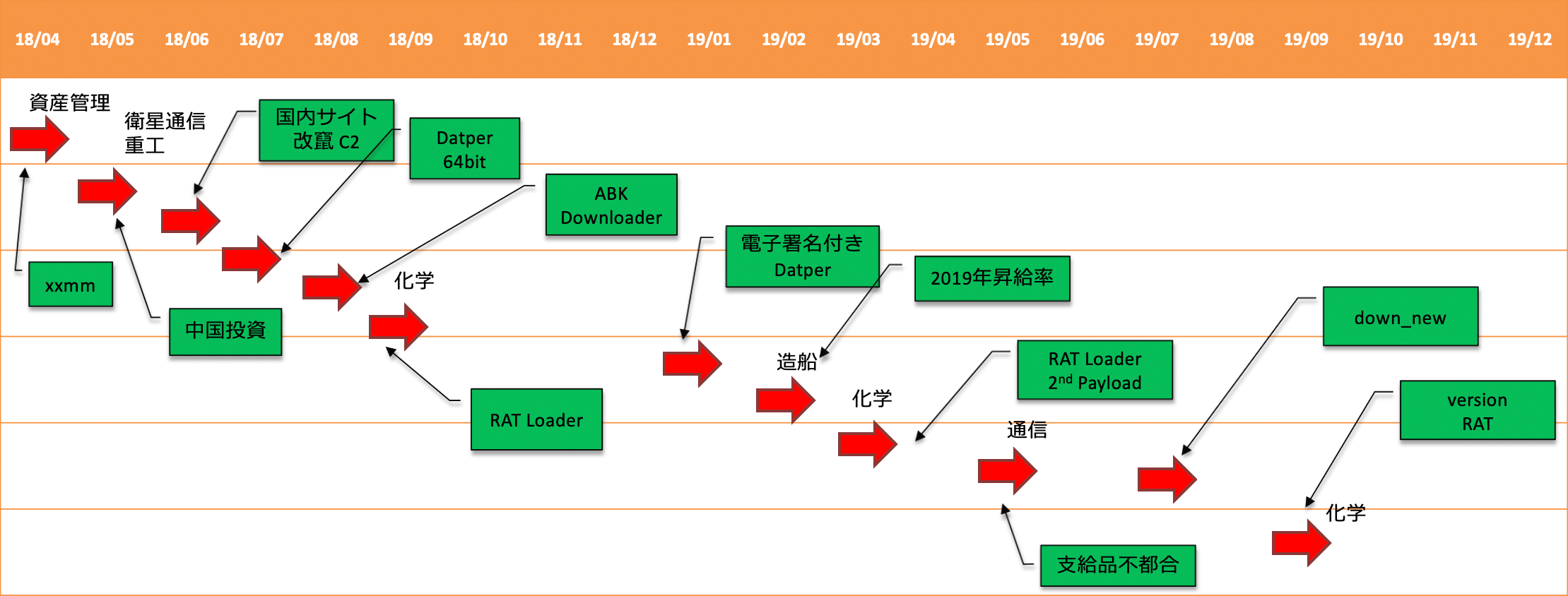

2018年から見られるTTPの変化の一つは、攻撃メールの配送先を国内から海外拠点へ変えている事です。配送先国の文化圏で興味を引きやすく実行される可能性が高いファイルが攻撃で使われるようになりました(図2)。これは、セキュリティが強化されている日本国内よりも海外拠点の方が内部侵入の可能性が高いと攻撃者が判断し、ターゲットを海外拠点へシフトしていると思われます。

図2. 配送されたファイル

弊社で観測しているTickの活動タイムラインは以下の通りです(図3)。

図3. Tickの活動タイムライン

もう一つの変化は、従来のバックドア(Daserf, XXMM, Datepr)の観測が少なくなり、新たなツール(RAT Loader, ABK Downloader等)が非常に多く使われ始めました。これらのツールは、検出回避のために精力的に改良が続けられています。

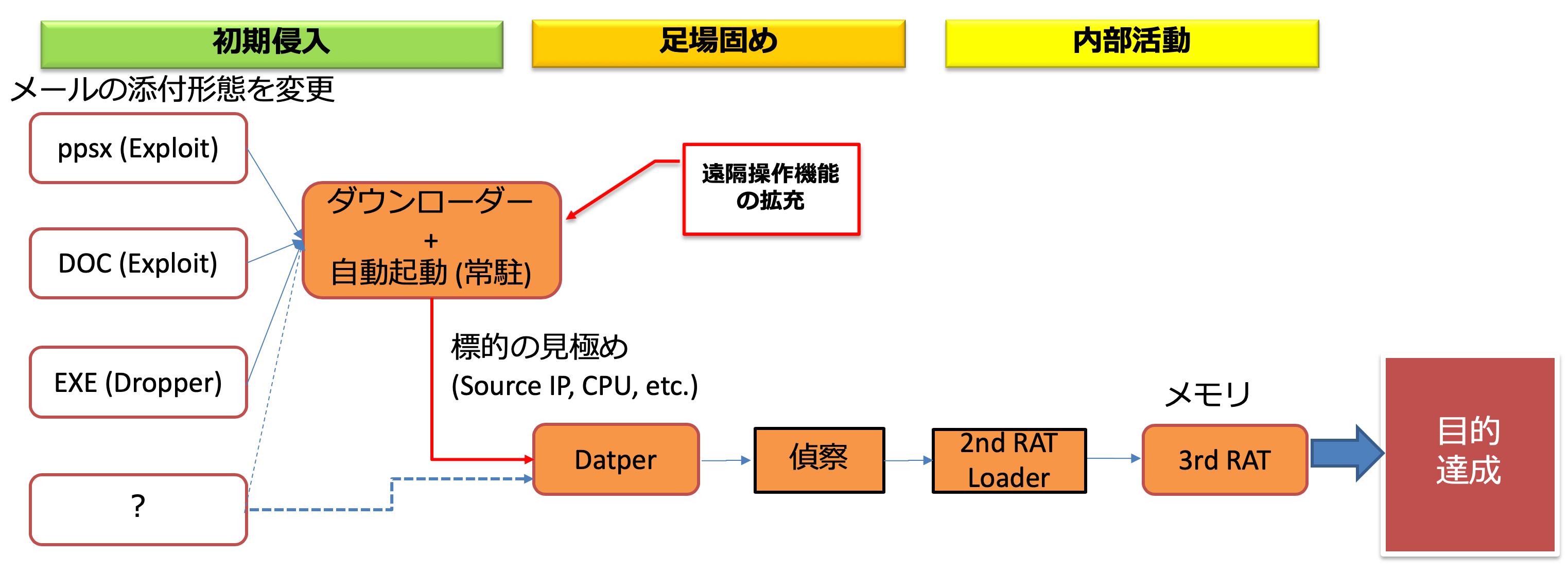

攻撃フロー

攻撃の起点は、主にスピアフィッシングメールで、CVE-2017-8759、CVE-2018-0798、CVE-2018-0802等の既知の脆弱性やアイコンをカモフラージュし、受信者に実行させるソーシャルエンジニアリングを悪用しています。

次のマルウェアをダウンロードするダウンローダは、当初は感染端末のCPUや稼働しているアンチウイルス製品の情報を外部サーバーへ送信し、新たなマルウェアを送り込む対象をフィルタしていました。従来から使われているバックドア型のDatperが送り込まれ、内部ネットワークの偵察の後に、2次、3 次RATを別端末に感染させ範囲を拡大させていきました。

2019年のダウンローダには、簡素な遠隔操作機能が追加されてきました。これは、感染端末からより多くの情報を入手し本当の標的にのみ次のマルウェアを配送することで、セキュリティ製品による検出回避やセキュリティベンダーによる検体の入手を阻害する事が目的ではないかと考えています。

図4. 攻撃フロー

継続的に改良されるダウンローダ

2019年11月に、オープンマルウェアリポジトリにTickのダウンローダ (SHA256: 80ffaea12a5ffb502d6ce110e251024e7ac517025bf95daa49e6ea6ddd0c7d5b)がアップロードされたのを観測しました。この検体にも、Tickが使う検体に残されている特徴的なpdbファイルのパスが残されていました。

C:\Users\jack\Desktop\test\ec_new\down_new\Release\down_new.pdb

アップロードされた日時は、2019年11月ですが、検体のコンパイル日時と通信先のパッシブDNS情報から、弊社はこの検体は2019年7月以前に使われたと考えています。

この検体は、ユーザが感染機器にログオンする際に自動実行されるように下記レジストリを追加して、自身をレジストリに登録するパスへコピーします。

reg add HKEY_CURRENT_USER\Environment /v UserInitMprLogonScript /t REG_SZ /d "C:\Users\<ユーザ名>\AppData\Local\Microsoft\Internet Explorer\wuauct.exe" /f

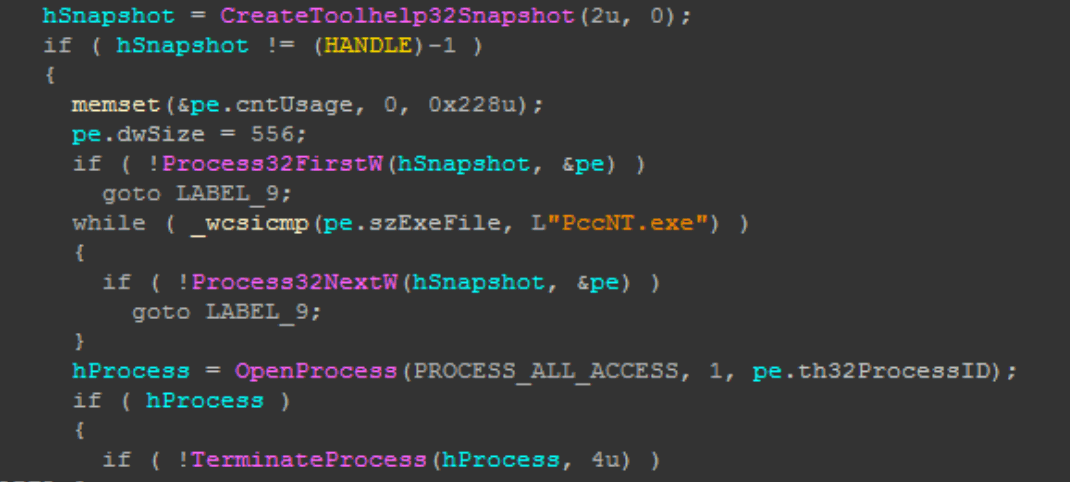

Tickの多くのダウンローダに実装されているアンチウイルス製品を停止する処理が、この検体にも実装されています。

図5. アンチウイルス製品を停止する処理

感染端末のMACアドレスとCドライブのシリアル番号をAESとbase64で暗号化して外部サーバへHTTP POSTでアップロードし、期待するフォーマットのレスポンスが返された場合に、新たなファイルをダウンロードします。通信先は、国内の正規サイトで攻撃者により改ざんされて悪用されていました。

AES鍵は、'!@#$%^$$#$%^%$#@'と'sdjfiejkflmvjfkd'の2つの文字列と乱数を使い、生成します。この検体は、外部サーバからファイルのダウンロードを試みて成否に関わらず終了します。

2019年9月の化学系企業の中国拠点に対する攻撃では、ダウンローダ“down_new”に改良が加えられたマルウェア

(SHA256: ec052815b350fc5b5a3873add2b1e14e2c153cd78a4f3cc16d52075db3f47f49)が使われました。

弊社では、このマルウェアに残されていたpdbのパスから”version RAT”と呼んでいます。

C:\Users\jack\Desktop\test\version\Release\version.pdb

このマルウェアは、DLLファイルでWindowsにインストールされているversion.dllと同じファイル名で、version.dllをロードする正規ファイルと同じ場所に設置し、正規のversion.dllではなくこのマルウェアをロードさせるようにしていました。(DLL Search Order Hijacking)

又、感染端末のOSを判別するのに特徴的な方法を使っています。

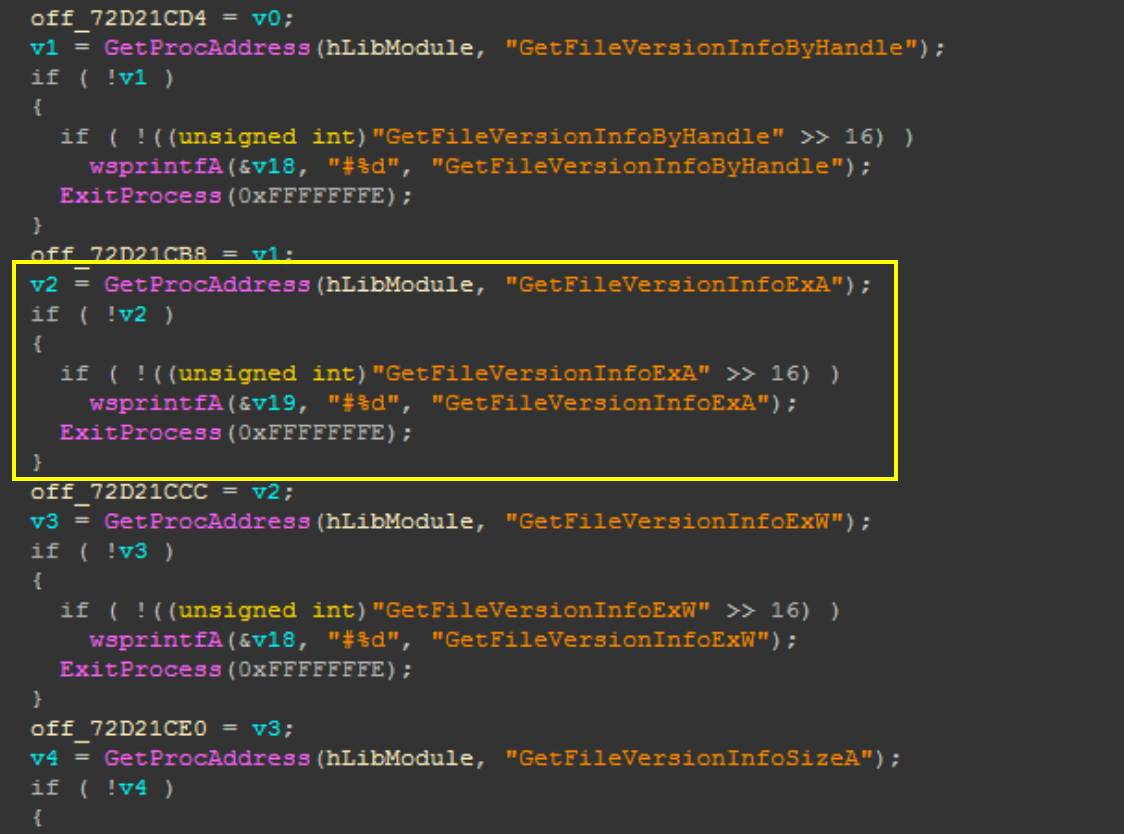

正規のversion.dllをロードし、特定のAPIがロードできるかを確認していきます。GetFileVersionInfoExA関数は、Windows10のversion.dllでエクスポートされており、それ以外のOSでは、ロードする事ができません。これによりWindows10以外のOSでは、動かない対策がされています。

図6. version.dll のエクスポート関数をチェックする処理

大きな特徴は、この検体にはファイルダウンロード以外にリモートシェル、プロセス一覧表示等の簡素な遠隔操作機能が実装されている事です。

AESとbase64による通信の暗号化やアンチウイルス製品を停止する処理のコードが同じである事から、version RATは、down_newを改良したものと考えています。

これは、次のペイロードを送りこむ対象について情報を収集するためと考えています。

| down_new | version RAT | |

|---|---|---|

| ファイルタイプ | EXE | DLL |

| アンチウイルス製品停止機能 | あり | あり |

| 永続化方法 | ログオンスクリプト | Dll Search Order Hijacking (正規ファイルによりロード) |

| 動作環境 | Windows 32bit/64bit | Windows 10 |

| 常駐 | なし | あり |

| 通信の暗号化 | AES+base64 | AES+base64 |

| 主機能 | 新たなファイルをダウンロード | 遠隔操作(簡易) |

表1 機能比較

また、この攻撃でも国内の正規サイトが改ざんされC&Cサーバとして悪用されていました。

TTPより考察する脅威の検出と緩和策

マルウェアの配送について

Tickのスピアフィッシングメールは、侵害した正規のメールアカウントを悪用、パスワード付き圧縮ファイル、海外拠点の文化を考慮したデコイファイルの作成等、セキュリティ製品による検知、人による気づきが非常に困難になっています。緩和策としては、海外拠点向けには、日本とは異なる現地文化を考慮したメール訓練や注意喚起が必要であると思われます。又、マルウェアの配送よりも後フェーズの攻撃、侵入拡大フェーズで使われるTickのテクニックが検知できるかの確認も有効と考えられます。弊社が観測しているTickが使うテクニックをMITRE ATT&CKフレームワークにマッピング(表2)しました。セキュリティベンダーが公開しているTickのテクニックと合わせてご確認頂ければと思います。

導入しているセキュリティ製品やセキュリティチームが想定通りに対応できるかを評価するためのソリューションとしてBAS(Breach and Attack Simulation)があります。それを使い平時に評価することも有効と思われます。

攻撃について

Officeのゼロデイ攻撃や新しい脆弱性を悪用した攻撃は観測されていませんが、攻撃者の侵入し易さをコントロールするという点で、日常的なパッチマネージメントは有効な緩和策になると思われます。特にインターネットからアクセス可能な機器の脆弱性は優先して対応する必要があります。

インストールされるRAT、遠隔操作(C&Cについて)

最近観測されている攻撃では、従来観測されているXXMM, Datperが使われるケースが少なく、様々なダウンローダと公開ツールを悪用する事が多く、検出が困難になっています。C&CサーバからRAT機能のコードをダウンロードし、メモリ上でのみ悪性コードが動くタイプのローダーには、メモリスキャンによる検出が可能です。日本、韓国の正規サイトを改ざんしC&Cとして悪用するため、シグネチャベースのネットワークセンサーでは検出が困難になっています。但し、攻撃者の変更が難しい(もしくは注意が行き届いていない)と思われるケースもあり、固定のユーザエージェントを使う検体も存在します。その場合は、その特徴を踏まえたルールで検出が可能です。

ネットワーク検出観点でいうと、アノマリな通信を検出するNDR(Network Detection & Response)製品に効果が期待できます。

侵入拡大・目的実行

侵入後の攻撃者の内部活動の検出には、EDR製品が有効です。但し一般的なEDR群の製品が持つ脅威度の高い検知パターンとしては、MITER ATT&CK の攻撃の足場をつくる(Initial Access/Execution/Persistence/Privilege Escalation/Defense Evasion)フェーズが多く、攻撃者が足場づくりのフェーズを経て、遠隔操作で正規コマンドを使って内部での移動をし始めると、製品が持つ検知パターンでは攻撃の発見が難しくなる傾向があると思われます。特に標的型攻撃がEDR製品の導入前に始まっていたケースでは、足場をつくるフェーズが完了しているため、製品が持つ検知パターンでの検出漏れが懸念されます。EDR群の製品を導入した場合には、定期的に収集したログに含まれる正規コマンドの実行状況やそのコマンドがIT技術者以外の所有する端末によって頻繁に実行されていないかどうかといった視点で分析して、攻撃の検出漏れがないように注意して頂ければと思います。

| Tactic | Technique | ID | 備考 |

|---|---|---|---|

| Initial Access | Exploit Public-Facing Application | T1190 | 国内資産管理ソフトの脆弱性を悪用 |

| Spearphishing Attachment | T1193 | なりすまし、侵害したメールアカウントから配送 | |

| Supply Chain Compromise | T1195 | 海外拠点へ攻撃メールを配送 | |

| Execution | Exploitation for Client Execution | T1203 | Office製品脆弱性を悪用 |

| User Execution | T1204 | アイコン偽装し、受信者に実行させる | |

| Command-Line Interface | T1059 | ファイル削除のためにbatを起動 | |

| Service Execution | T1035 | サービスとして起動 | |

| Rundll32 | T1085 | DLLの単独実行に使用 | |

| Persistence | New Service | T1050 | サービス登録 |

| DLL Search Order Hijacking | T1038 | 正規ファイルが使うDLLと同じ名前にし、同一フォルダに設置 | |

| Logon Scripts | T1037 | ログオン時に自動実行されるようにレジストリを追加 | |

| Registry Run Keys / Startup Folder | T1060 | 感染機器再起動後に自動実行されるようにレジストリ追加/スタートアップディレクトリにコピー | |

| Defense Evasion | Binary Padding | T1009 | ドロップするファイルの肥大化 |

| Deobfuscate/Decode Files or Information | T1140 | 検体内部の文字列を難読化して検出回避を試みる | |

| Code Signing | T1116 | 窃取した署名を付与 | |

| Disabling Security Tools | T1089 | アンチウイルス製品を停止 | |

| Software Packing | T1045 | 商用パッカーなどを利用 | |

| Process Hollowing | T1093 | svchost.exeを起動、インジェクション | |

| File Deletion | T1107 | 使い終わったファイルを削除 | |

| Hidden Files and Directories | T1158 | ドロップするファイルに隠し属性設定 | |

| DLL Side-Loading | T1073 | DLL(マルウェア)をロードする正規EXEを合わせて設置 | |

| Credential Access | Credential Dumping | T1003 | Mimikatzを使用 |

| Discovery | System Information Discovery | T1082 | dirコマンドでファイル探索 |

| Account Discovery | T1087 | net user コマンドでユーザを探索 | |

| Network Share Discovery | T1135 | net share, net view コマンドで探索 | |

| System Network Connection Discovery | T1049 | netstat コマンドでリモートデスクトップ等を探索 | |

| Process Discovery | T1057 | tasklist コマンドで探索 | |

| Lateral Movement | Windows Admin Shares | T1077 | 感染拡大にPsExecを使用 |

| Remote File Copy | T1105 | Datper等のRATを使い、感染機器へファイルアップロード/ダウンロードを行う | |

| Collection | Data from Local System | T1005 | cmdを使い感染機器の情報を収集 |

| Command And Control | Commonly Used Port | T1043 | 80, 443を使用 |

| Custom Cryptographic Protocol | T1024 | AES, RC4, XOR等を使い暗号化 | |

| Data Encoding | T1132 | base64を使い通信をエンコード | |

| Data Obfuscation | T1001 | マルウェアが埋め込まれた画像ファイルをダウンロード | |

| Standard Application Layer Protocol | T1071 | HTTP, HTTPSでC&Cサーバと通信 | |

| Standard Cryptographic Protocol | T1032 | RC4, AESでHTTP送信データを暗号化 | |

| Web Service | T1102 | 正規サイトを改ざんし、C&Cサーバとして使用 | |

| Exfiltration | Exfiltration Over Command and Control Channel | T1041 | RATを使い、C&Cサーバへファイルをアップロード |

| Data Compressed | T1002 | zip, makecabコマンドでファイルを圧縮 |

表2 MITRE ATT&CK Technique

赤字のテクニックは、弊社で多く観測し確認を重視した方が良いと考えているものです。

以下Tickに関連するインディケータは、大半が過去弊社レポートに含まれているものですが、インシデント調査、対応にてご活用頂ければと考え改めて記載します。

| インディケータ | タイプ | 備考 |

|---|---|---|

| a04d2668b1853051dd5db78721b7deae7490dbd60cef96d55cc91ff8c5d4730d | SHA256 | XXMM |

| d91894e366bb1a8362f62c243b8d6e4055a465a7f59327089fa041fe8e65ce30 | SHA256 | Datper |

| 706a6833b4204a89455f14387dbfc4903d18134c4e37c184644df48009bc5419 | SHA256 | Datper |

| fdd4a4b3d56217579f4cd11df65cf4bd4c60cac428aa649d93227604fbb8b49e | SHA256 | Exploit ppsx |

| 569ceec6ff588ef343d6cb667acf0379b8bc2d510eda11416a9d3589ff184189 | SHA256 | Datper |

| e38d3a7a86a72517b6ebea89cfd312db0f433385a33d87f2ec8bf83a62396bb3 | SHA256 | Datper |

| 6530f94ac6d5b7b1da6b881aeb5df078fcc3ebffd3e2ba37585a37b881cde7d3 | SHA256 | Datper |

| 569ceec6ff588ef343d6cb667acf0379b8bc2d510eda11416a9d3589ff184189 | SHA256 | Datper |

| 0542ecabb7654c6fd6fc4e12fe7f5ff266df153746492462f7832728d92a5890 | SHA256 | RAT Loader |

| d705734d64b5e8d61687db797d7ad3211e99e4160c30ba209931188f15ced451 | SHA256 | RAT Loader |

| 3f5a5819d3fe0860e688a08c1ad1af7208fe73fd9b577a7f16bcebf2426fbdaf | SHA256 | RAT Loader |

| 911fbd95e39db95dbfa36ff05d7f55fc84686bbe05373fc2f351eb76a15d9d74 | SHA256 | Downloader |

| 337d610ebcc9c0834124f3215e0fe3da6d7efe5b14fa4d829d5fc698deca227d | SHA256 | Downloader |

| 706a6833b4204a89455f14387dbfc4903d18134c4e37c184644df48009bc5419 | SHA256 | Downloader |

| 58b06982c19f595e51f0dc5531f6d60e6b55f775fa0e1b12ffd89d71ce896688 | SHA256 | Downloader |

| 1fdd9bd494776e72837b76da13021ad4c1b3a47c8a49ca06b41dab0982a47c7e | SHA256 | Dropped Word Plugin DLL |

| fb0d86dd4ed621b67dced1665b5db576247a10d43b40752c1236be783ac11049 | SHA256 | Downloader |

| d1307937bd2397d92bb200b29eeaace562b10474ff19f0013335e37a80265be6 | SHA256 | Downloader |

| 32dbfc069a6871b2f6cc54484c86b21e2f13956e3666d08077afa97d410185d2 | SHA256 | Downloader |

| 80ffaea12a5ffb502d6ce110e251024e7ac517025bf95daa49e6ea6ddd0c7d5b | SHA256 | down_new |

| ec052815b350fc5b5a3873add2b1e14e2c153cd78a4f3cc16d52075db3f47f49 | SHA256 | version RAT |

| http://www[.]cheapraybanoutletonline[.]com/fooler.php | C2 | XXMM |

| http://www[.]<redacted>[.]co[.]jp/halftime/other/goods.php | C2 | Datper |

| www[.]aromatictree[.]co[.]kr | C2 | Datper |

| http://211.233.81[.]242/hp.php | C2 | Datper |

| robot[.]softsrobot[.]com:443 | C2 | RAT Loader |

| www[.]runinngboys[.]com:443 | C2 | RAT Loader |

| dns[.]safedexperiences[.]com | C2 | RAT Loader |

| google[.]safedexperiences[.]com | C2 | RAT Loader |

| web[.]birthhappiness[.]com | C2 | RAT Loader |

| www[.]birthhappiness[.]com | C2 | RAT Loader |

| www[.]efficitivesubject[.]com | C2 | RAT Loader |

| www[.]korlearn[.]com | C2 | RAT Loader |

| www[.]miniiants[.]com | C2 | RAT Loader |

| www[.]safedexperiences[.]com | C2 | RAT Loader |

| dndns8866[.]com | C2 | RAT Loader |

| efficitivesubjectapp[.]com | C2 | RAT Loader |

| korlearn2030[.]com | C2 | RAT Loader |

| Mozilla/4.0 (compatible; MSIE 8.0; Windows NT 6.0; SV1) | User-Agent | XXMM |

| Mozilla/5.0 (Windows NT 6.1; WOW64; Trident/7.0; rv:11.0) like Gecko | User-Agent | Datper |

| d4fy3ykdk2ddssr | Mutex | Datper |

表3 痕跡情報(IOC)

他攻撃者グループBlackTechやEmdivi のTTPは下記レポートに記載してありますので、ご参照下さい。