Exabeam

エクサビーム

インシデントのタイムラインをまとめる:手作業によるプロセスと自動プロセスの比較(その2)

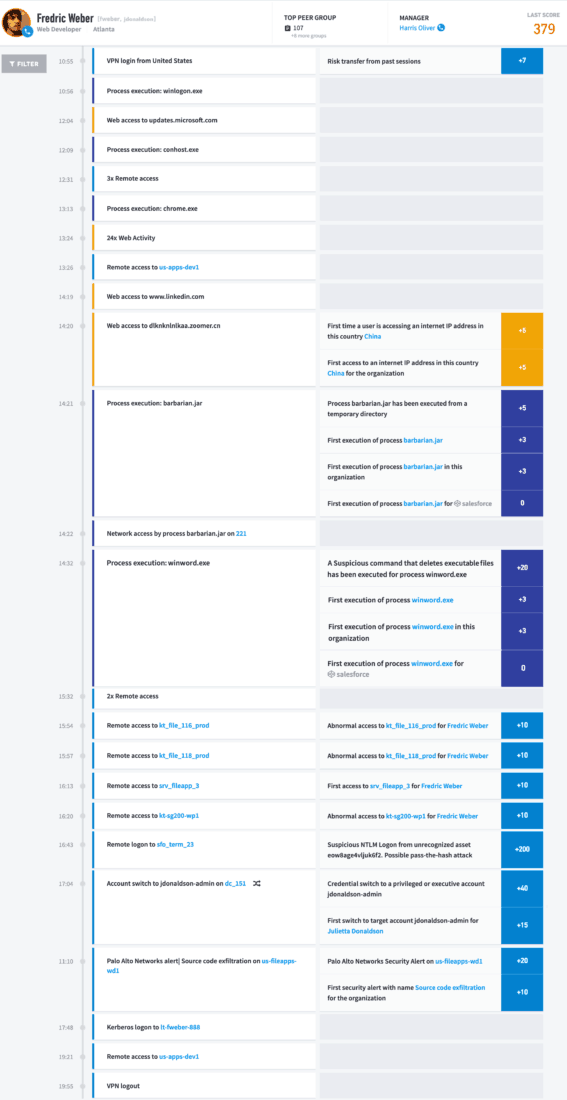

前回の記事で、インシデントタイムラインを手作業でまとめる試みについて記述し、まずはセキュリティアナリストがインシデントを調査する際に日々行う必要のある多くの質問について紹介しました。誤検知から真の問題を選り分けるのは、労力を要する難しい作業です。この記事では、手作業による調査でタイムラインを構築する方法について順を追って説明し、これを行うより良い方法について説明します。

タイムラインを解析する

本番環境にログインする頻度によっては、あるユーザが1日にアクセスするWebページの数は数百、あるいは数千にも及ぶことが想定されます。CNN.comのような人気のサイトは、1回アクセスするだけで、様々なソースからコンテンツが取り込まれ、50、60、あるいは100ものURLが生成される場合があります。アナリストは必ずしもすべてのURLを調査する必要はありません。結論を導くためには、一般的に少数のクエリで十分です。人間が実際に行っているアクティビティに集中することで、期間を細かく分け、重要な点に注目することができるようになります。

私は、リストされたWeberのプロセスについて16件のクエリを実行し、関連するWebアクティビティについてさらに18件のクエリを実行しました。これはおそらく控えめな数字です。タイムラインに戻ると、リスクの高い行動は、Weberが初めて「zoomer.cn」ドメインにアクセスしてから発生しているようです。この期間にさらに詳しく注目し、サイトへのアクセスの5分前から5分後について確認します。

本番環境では、おそらく数百、あるいは数千のドメインがここに表示され、評価対象1つ当たり100~200以上の結果が生成されます。最もよくアクセスされるサイトは比較的正当なサイトで、セキュリティリスクにならない傾向があります。SOCアナリストは、異常なzoomer.cnなど、さらなるクエリが必要なURLに注目します。

さらなるクエリ

さて、いくつかの安全なプロセス実行後に続く、疑わしいURLアクセスを分析しました。次に、このURLがどのようにエンドポイントに影響を与えたか、またどのように侵害されている可能性があるかを検討します。最初のマルウェアアラートでは、barbarian.jarファイルにフラグが立てられたので、このファイルを精査します。セキュリティ侵害を示す可能性のある他の疑わしい行動について考える際に、どのプロセスがホスト上で実行されたかを把握する必要があります。ここでは、WeberのノートPC上でエンドポイントセキュリティ製品がbarbarian.jarに対してアラートを発行したため、何らかの理由でマルウェアと判定されたことがわかります。

最初にホストに侵入するマルウェアは、「ドロッパー」である場合が多いことが知られています。その目的は次のマルウェアコンポーネントを取り込むことです。取り込まれた次のコンポーネントは、システムの奥深くに潜り込み、自身をシステムに組み込んで、検知されずに常駐しようとします。さて、エンドポイントセキュリティ製品はbarbarian.jarの脅威を完全に駆除できたでしょうか?実行を防げたでしょうか?システムから削除できたでしょうか?すべてのアーティファクトをクリーンアップできたでしょうか?それとも何か見逃しているでしょうか?

このインシデントへのレスポンスを完了するには、まだまだ多くのクエリが必要です。エンドポイントセキュリティ製品がマルウェアを一部しか削除しなかった場合、残されたコンポーネントを正確に探して削除することで、エンドポイントの脅威を手作業で駆除する必要がでてくるでしょう。いずれにしても、Weberのシステム上にマルウェアが常駐しておらず、社内ネットワークを脅かす可能性がないことについて、完全に確信する必要があります。

マルウェアが完全に駆除されたことを確認するために、追加のクエリを実行してマルウェアがエンドポイントに対して実行した内容を把握し、さらにこの脅威に関する他の既知のインテリジェンスを確認して、遭遇したbarbarian.jarファイルについて観察した内容と符合しているかどうかをチェックする必要があります。これには、システムと直接やりとりして常駐の他の証拠を探す作業や、ある期間にわたってシステムを隔離し、動作を観察する作業が頻繁に発生します。

拡大し続ける調査

ここでただちに答えようとする質問は次のようなものです。「攻撃は成功したのか?攻撃は拡散しているのか?ホストはまだ感染しているのか?」ここからトリアージが始まります。

次の調査では、WeberがアクセスしたWebサイトに関して調査します。

- どのようなサイトか?

- このzoomerドメインに誘導された理由は何か?

- Weberはフィッシングメールに反応したのか?

- それとも、このイベントは単なる通過点に過ぎないのか?

- Weberがアクセスした他のWebサイトに不正広告が掲載されていて、そこからzoomerサイトに移動したのか?

- 次に進むために、このインシデントから学べることは何か?

最後のステップは、根本原因分析です。感染経路について、細かく理解する必要があります。実際にアクセスしたWebサイトを調べるだけではなく、Webフィルタリングを改善する具体的な方法として、何ができるでしょうか。このWebサイトのカテゴリを変更するべきでしょうか。同様の攻撃に対するホストの防御力を強化するには、他にどのような方法があるでしょうか。ブラウザまたはシステムそのものに、防御力の強化に役立つ機能が備わっていないでしょうか。

攻撃の範囲まで検討を拡大すると、次のような質問をする必要があります。他のユーザ、エンドポイント、その他のネットワークリソースは影響を受けているでしょうか。例えば、vssadmin.exeはこの環境における通常のプロセスでしょうか。ランサムウェアのケースでは、シャドウコピーが削除され、データが復旧できなくなってしまうことがよくあります。

調査のまとめ

標準的な「クエリ&ピボット」手法でこのインシデントを調査するために必要な時間は以下のようになります。

結果のまとめ

- 96件のクエリ(デモの際に62件、追加のプロセスとURLの調査に34件を追加)

- 各12.9分の所要時間(平均値。人間による分析時間を含む)

- 1238.4分の所要時間 => 20.64時間

前提

従来型のSIEMは合理的なチューニングが行われ、60日分の過去データが利用可能です。

クエリ処理の推定時間は以下のとおりです。

- 1日分のクエリは2.9分で答えを返す

- 60日分のクエリは1回ごとに47分かかる

分析時間

各クエリの後に、結果の文書化、次のステップの決定、次のクエリの作成を考慮して10分の分析時間を追加しました。

Exabeamのアプローチ

シミュレーションでは、インシデント調査に対する従来型のSIEMのアプローチを示しました。このアプローチでは、侵害の課程で実際に何が起こったかを示すため、1人または複数のアナリストが、個々のイベントを関連イベントのタイムラインにまとめました。Exabeamでは、毎日、すべてのユーザとセッションについて、このようなタイムラインが予め構築されています。さらに、Exabeam Smart Timelinesには、ユーザ、そのピアグループ、そして組織全体の通常行動からの逸脱に関する情報が含まれています。これはすべてリスクルールを通され、異常なアクティビティやリスクの高いアクティビティにリスクポイントが加算されます。これにより、大量の生ログデータを探索する必要なしに、問題のある領域がアナリストにただちに示されます。

以前は手作業だったプロセスを、Frederick WeberのSmart Timeline(図5)で見ることができます。従来はアナリストがインシデントに関連するイベントを取捨選択してつなぎ合わせる必要がありましたが、今はExabeam Advanced Analyticsソリューションで自動化されています。

図5:Frederick Weberの自動化されたSmart Timeline。Exabeam Advanced Analyticsコンソールから

認識されたすべてのセッションアクティビティが表示されている。

Exabeamはアナリストのためにパズルを解きます。アナリストの応答時間を短縮し、チームが重要な問題に集中できるようにします。生ログを探索し、マシンにあるデータの意味を理解しようと貴重な時間を使う代わりに、インシデントに応答できるようになります。

Erik Randall

Exabeam, Inc. セールスエンジニア

お問い合わせ・資料請求

株式会社マクニカ Exabeam 担当

- TEL:045-476-2010

- E-mail:exabeam-sales@macnica.co.jp

平日 9:00~17:00