Exabeam

エクサビーム

内部不正との戦い -行動ベースのサイバーセキュリティ戦略が必要な理由

内部不正はあらゆる組織にとって拡大している懸念であり、従来型のセキュリティテクノロジーを用いて管理するのが日増しに難しくなっています。他のタイプのセキュリティ脅威と異なり、内部不正を複雑にしているのは、その一部が悪意のある内部関係者が意図的に起こした攻撃だという事実です。

「米国企業のセキュリティにとって最大の脅威は、もはやネットワークファイアウォールの外から攻撃してくるハッカーではありません。既にファイアウォールの内側にいて、あらゆる情報にアクセスできる内部関係者こそが脅威なのです」

-The Future of Insider Threats(内部不正の未来)、

Robert N. Rose著、Forbes.com

内部関係者には、請負業者、ベンダー、顧客なども含まれます。これらの関係者がネットワークの一部へのアクセス権を与えられることはよくありますが、ほとんどの場合セキュリティチームによって効果的に管理されていません。

この状況に加え、一般的な企業ネットワークに接続する管理されていないモバイルデバイスや個人用デバイスも増えています。

こうしたリスクを考え合わせると、内部不正に対応する総合的なサイバーセキュリティ戦略が必要な理由を理解できます。

統計からの考察

- Ponemon Instituteによる2018年の調査によれば、59%の回答者が、組織でベンダーなどの第三者によるデータ侵害を経験したと認めました。また、42%の回答者は、過去12か月間に内部不正によるセキュリティ侵害が発生したと述べました。

- Verizonによる2018年の調査によれば、ヘルスケア業界におけるデータ侵害の58%は、内部関係者に責任のあるものでした。これは、内部関係者の過失と悪意による行動の両方に起因します。

- CERTの内部不正データベースに収録された700を超えるケースに基づいて考えると、退職する従業員の59%が個人情報を持ち帰ることが予想されます。

内部不正を見逃すと、重大な影響が生じる可能性があります。Ponemon Instituteの2018年の調査によれば、内部関係者に関連するインシデントの平均年間コストは876万USドルであることが判明しています。また、それぞれの内部不正インシデントを解決するために平均52日かかっています。

従来型の内部不正セキュリティ戦略を用いるリスク

従来型SIEMなどの従来型のセキュリティ対策では一般的に、アナリストが複数のソースからのログファイルを手作業で調べて、データ全体の意味を理解しようとします。これには通常、複数のファイルから大量のコピー&ペーストを行って調査日誌をまとめる必要があるうえ、真のセキュリティインシデントを簡単に見つけて緩和できる可能性は低いものでした。

脅威の特定と緩和には、以下のように多くの障壁が立ちはだかることがあります。

- 必要なデータを取得する適切なデータにアクセスしなければ、成功のチャンスはほとんどありません。内部不正を効果的に特定するために必要な、すべてのデータに対する完全なアクセス権を持っていますか?

- 様々なシステムや物理的な場所にある大量のデータの意味を理解する多くのシステムやサービスがネットワークに接続されており、潜在的なターゲットになっています。それぞれのログを理解できますか?

- 内部関係者を特定し、その潜在的な脅威または実際に発生した脅威を他の脅威と区別するツールを自由に利用して内部関係者を特定できますか?そのユーザの部署、場所、ピアグループ、上司、その他の重要な情報を特定できますか?

- 「重要な資産」を正確に特定する攻撃者に狙われる可能性が高いアセットはどれですか?そのアセットは安全でしょうか、それとも知らないうちに既に侵害されているのでしょうか?内部関係者が既にデータを持ち出していないでしょうか?

- 良い行動と悪い行動に関する信頼できるコンテキストがないまま、細かい手掛かりをつかむ通常の行動とはどのようなものでしょうか?ログデータを見て、通常の行動を特定できますか?例えば、重要な資産が中国からのVPN接続でアクセスされることを許容していましたか?

- 広い攻撃対象領域に対応する何人の従業員、ベンダー、顧客、請負業者、その他の関係者が、ネットワークにアクセスするための正当なクレデンシャルを持っていますか?そのうち、組織を離れてからもアカウントやアセットへのアクセス方法を知っているのは何人ですか?

- トレーニングと認識向上アナリストには、内部不正の特定と緩和の最新ソリューションで効果を発揮できるだけの適切な経験がありますか?

大量のログデータに直面するセキュリティチーム

セキュリティチームには、以下のような多数のソースから発生するログデータを監視する任務もあります。

- リモートオフィス、ユーザの自宅、および外出先からのVPNによるローカルネットワーク接続

- 直接コントロールできないエンティティが管理するクラウドアプリ

- 会社の機密情報が格納されているドキュメント管理システム

- 電子的なセキュリティ侵害、または情報を印刷して持ち出すようなセキュリティ侵害に関わる分散したプリンタ

- 無線アクセスポイントや企業のリソースに接続する、携帯電話、タブレット、およびその他の管理されていない個人用デバイス

- 個人用メールの受信と返信、SNSへのアクセス、その他ネットワークを私用で使う従業員

従来型の内部不正対策プログラム

さらに、相互関連付けルールなどの従来型のセキュリティアプローチでは、脅威検知を自動化できません。検知するのは既にルールが記述された既知の脅威のみです。実際に検知する必要のあるリスクは、未知の変種である場合がよくあります。

また、従来型のセキュリティソリューションでは、侵害されてから対処するという対応型の作業になりがちです。組織から持ち出される可能性のある機密データは大量にあり、組織は悪意のある内部関係者によるインシデントを解決するために平均52日かかっています。

内部不正を管理するためのスマートなアプローチ

アナリストが丹念に内部不正を管理することを期待するのは、合理的なソリューションではありません。スマートなアプローチで、従来型SIEMソリューションの弱点に対処できます。

- すべてのログデータの収集スマートなSIEMを利用すると、データ量で課金されることなく、必要なログデータをすべて取り込むことができます。アナリストはすべての重要なデータを利用できるため、適切な手掛かりが含まれていると推測されるログを入念に選ぶ必要はありません。

- 自動化された連続的な行動モデリング異常な行動を特定する最善の方法は、通常の行動の内容について最初に理解することです。UEBA(ユーザとエンティティの行動分析)は、通常行動の基準(ベースライン)を自動的に作成し、その後も進行する行動を継続的にモデリングします。

- スマートなセッションタイムラインの作成異常な行動を明らかにするには、Who(誰が)、What(何を)、When(いつ)、Where(どこで)、Why(なぜ)に答える必要があります。すべてのユーザセッションについて、コンテキスト情報を追加したタイムラインが予め構築されていると、このような分析情報が得られます。

- 脅威ハンティングの機能異常な行動を簡単に検知するには、経験の浅いアナリストでも進行中の内部不正を特定できるように、適切に設計された包括的なインターフェイスが必要です。セッションタイムラインを検索して脅威の手掛かりを明らかにできると理想的です。

- 自動レスポンス完成されたソリューションは行動にリスクスコアを割り当て、合計リスクに基づいてレスポンスを起動します。IT環境内での統合の度合いにより、ユーザやマシンにフラグを立てるだけのものから、自動プレイブックを実行して人間が介入せずにイベントを緩和するものまで、様々なレスポンスが可能です。

ユーザ行動の理解の重要性

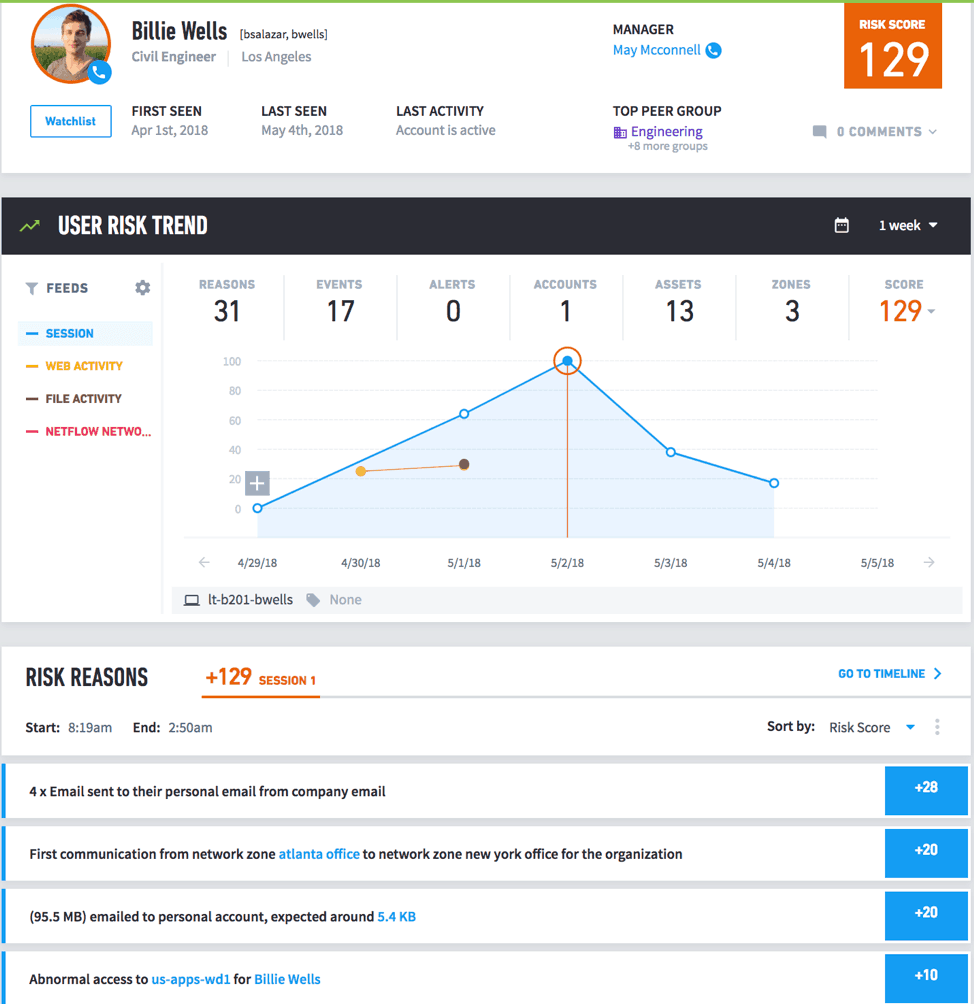

ユーザの行動はしばしば、管理者がセキュリティ脅威を緩和して防止するための重要な警告を与えてくれます。行動に基づいて内部不正を管理するには、各ユーザに対して通常行動の基準(ベースライン)を定義する必要があります。図1は、内部不正の可能性を示しています。この内部不正は、通常行動を基準として異常行動を判定した結果、リスクスコアが高くなることによって特定されています。

図1:悪意のある可能性のあるアクティビティと

上昇したリスクスコアのトレンドを示すユーザカード

タイムラインを見ると、内部不正を示す他の兆候がないかどうかを確認できます。一般的には、1つの兆候が見つかると他にも関連するイベントがあり、1つのイベントだけではなく、すべての関連イベントが脅威につながっています。そのため、アナリストは、すべてのセキュリティインシデントを1つのタイムラインで追跡できます。

Resha Chheda

Exabeam, Inc. シニアプリンシパルプロダクトマーケティングマネージャー

オンデマンド動画

リモートワーク推進時代における内部脅威対策

~内部不正対策ソリューションのリーディングカンパニーExabeamで実現するリスクの可視化~

働き方改革やCOVID-19の先行きが見えない中、リモートワークを推進する企業が増えております。リモートワーカーのリスク管理として内部不正対策が注目されております。このセミナーでは内部不正対策のリーディングカンパーであるExabeamを活用した事例やデモをご紹介させていただきます。

お問い合わせ・資料請求

株式会社マクニカ Exabeam 担当

- TEL:045-476-2010

- E-mail:exabeam-sales@macnica.co.jp

平日 9:00~17:00