Exabeam

エクサビーム

悪意のある内部関係者の検出方法:行動指標を使用した内部不正への対応

内部不正について知っておきたい5つの重要事項

内部不正はひそかに進行します。内部不正の攻撃者は組織のネットワーク内で作業し、重要なシステムやアセットへのアクセス権を持ち、既知のデバイスを使用するため、検知が非常に難しい場合があります。

1 - 内部不正の2つのタイプ

内部不正は、組織のネットワーク内で信頼されて業務を行っている人によって実行されます。これには、以下の2つのタイプがあります。

- 侵害を受けた内部関係者: 部外者が、ハッキングした内部関係者のクレデンシャルを使用してシステムにアクセスする場合です。検知されずに成功すると、このハッカーは長期間にわたる高度で持続的な脅威(APT)となり、継続的なステルスプロセスを使用して組織をハッキングする可能性があります。

- 悪意のある内部関係者: システムに対する一定レベルのアクセス権を与えられた従業員、請負業者、パートナー、その他の信頼されている個人です。会社のデータやネットワークを使って第二の収入源を得ようとしている場合、サボタージュしている場合、退職に乗じて知的財産を盗もうとしている場合などがあります。

2 - 内部不正を検知しにくい理由

メール、クラウドサービス、ネットワークのいずれでも、正当なユーザが仕事をするために必要なリソースへのアクセス権を与えなければなりません。もちろん、一部の従業員には財務情報や特許などの機密情報へのアクセス権が必要です。

内部不正が見つかりにくいのは、管理者が与えた権限を使って、正当なクレデンシャルと既知のマシンを使用するからです。多くのセキュリティ製品からは、内部不正の攻撃者の行動は正常に見え、アラームも発行されません。

攻撃者がラテラルムーブメントを実行すると、脅威の検知はさらに複雑になります。ラテラルムーブメントとは、クレデンシャル、IPアドレス、デバイスを切り替えて痕跡を隠し、価値の高いターゲットにアクセスする行為です。

3 - 内部不正が発生する可能性

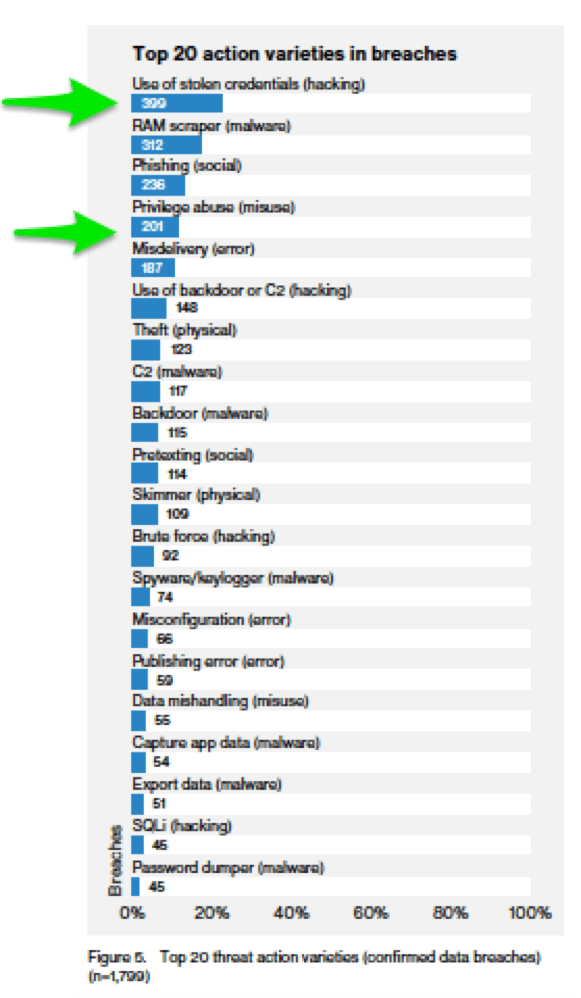

Verizon社のデータセキュリティ侵害調査レポートによれば、上位5つの侵害のうち、4つが内部不正に関連しています。1位は、盗んだまたは侵害したクレデンシャルを使用したセキュリティ侵害です。4位は、悪意のある内部関係者による権限の悪用です。2位と3位は、侵害を受けた内部関係者に関連するセキュリティ侵害で、内部不正インシデントの発生につながる場合があります。

出典:Verizon Data Breach Investigation Report 2018

(ベライゾン社データセキュリティ侵害調査レポート2018年版)

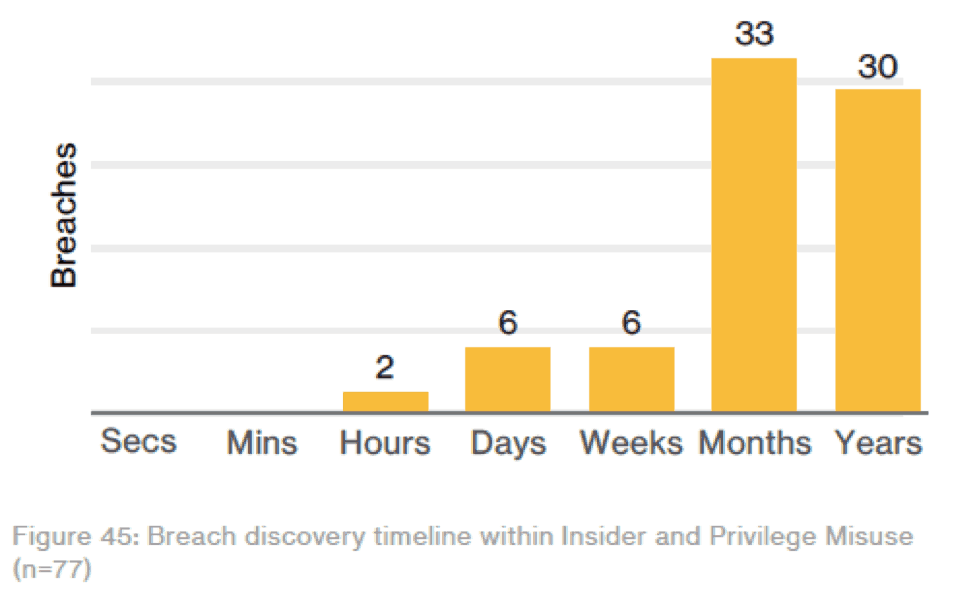

内部不正は、検知に時間がかかる

昨年のVDBIRレポートによれば、調査の対象となった悪意のある内部関係者によるセキュリティ侵害のうち、39%は発見までに数年、42%は数か月が経過していました。

出典:Verizon Data Breach Investigation Report 2017

(ベライゾン社データセキュリティ侵害調査レポート2017年版)

4 - 内部不正アクティビティの可能性を示す行動

内部不正は通常、時間をかけて、複数のネットワークリソースにわたって発生。探す場所がわかっていれば、見つけることができる。

内部不正を示す行動を5つ紹介します。

- 異常な権限昇格: これには、新しい特権アカウントや管理アカウントを作成してからそのアカウントに切り替えて、アクティビティを実行したり、アプリケーションの脆弱性やロジックを悪用してネットワークやアプリケーションへのアクセス権を強化したりする行動が含まれます。

- C2(コマンドおよび制御)通信: コマンドおよび制御に関する既知のドメインまたはIPアドレスへのトラフィックや通信です。従業員がこのような場所にアクセスする正当な理由はほとんどありません。

- データエクスフィルトレーション(データの持ち出し): デジタルの持ち出しと、物理的な持ち出しがあります。デジタルの場合は、知的財産、顧客リスト、特許などの機密情報がリムーブバブルデバイスにコピーされたり、メールに添付されたり、クラウドストレージに送信されたりします。「document1.doc」のようなデフォルト名を使用した大量のプリントアウトは、データの窃盗を示している可能性のある異常な行動です。

- 高速なデータ暗号化: 高速のスキャンに続くファイルの一括暗号化と削除の発生は、ランサムウェア攻撃を示していることがあります。ランサムウェアは侵害を受けた内部関係者によるものが一般的ですが、悪意のある内部関係者が実行する場合もあります。

- ラテラルムーブメント: ユーザアカウント、マシン、またはIPアドレスの切り替え(さらに貴重なアセットを探索するための切り替え)は、内部不正でよく実行される行動です。この行動は分散しているうえに、サイロ化された各種のセキュリティツールのログにわずかなヒントしか残さないため、検知が難しくなっています。

5 - 内部不正検知の信頼性を上げる方法

SQLインジェクションなど、過去の単一手段による攻撃では、シグネチャや相互関連付けルールは有効な検知手段でした。現在、内部不正による攻撃は、複数の識別情報やマシンにまたがり複雑に絡み合っています。攻撃には信頼された関係者が含まれ、数か月間、あるいは数年間も続きます。こうした長期間にわたる攻撃では、十分に機能するトリガーやシグネチャを作成することはできません。しかし、内部不正は別の手段によって検知できます。それが行動分析です。

UEBA(ユーザとエンティティの行動分析)の導入

UEBAは、データサイエンスと機械学習を用いてマシンと人間の通常の行動を判定し、基準から逸脱した高リスクで異常なアクティビティを発見します。異常な行動が見つかるたびにリスクスコアにリスクポイントが加算され、ユーザまたはマシンのスコアがしきい値を超えると、セキュリティアナリストの確認対象にエスカレートされます。

このアプローチが効果的なのはなぜでしょうか。

- コンテキスト: ユーザまたはマシンの通常の行動をマッピングすることで、そのユーザにとっての通常行動が考慮されます。例えば、マーケティング部の従業員の行動は、経理部の従業員の行動とは違います。UEBAが構築する基準(ベースライン)にはこのコンテキストが含まれるため、検知精度の向上に役立ちます。

- 包括的な分析: UEBAはあらゆる種類のセキュリティツールからデータを取り込み、アクティブディレクトリやCMDBなど他のコンテキストデータと統合してモデリングできます。つまり、大きなパズルのばらばらのピースではなく、攻撃の全体像を確認することができます。

- 将来的な状況にも対応: UEBAは、これまでになかった攻撃の進行中でも、その異常を探します。つまり、新しいシグネチャを取得したり、ルールセットの作成と更新を繰り返したりする必要はありません。

ORION CASSETTO

Exabeam, Inc. ディレクター、プロダクトマーケティング

オンデマンド動画

リモートワーク推進時代における内部脅威対策

~内部不正対策ソリューションのリーディングカンパニーExabeamで実現するリスクの可視化~

働き方改革やCOVID-19の先行きが見えない中、リモートワークを推進する企業が増えております。リモートワーカーのリスク管理として内部不正対策が注目されております。このセミナーでは内部不正対策のリーディングカンパーであるExabeamを活用した事例やデモをご紹介させていただきます。

お問い合わせ・資料請求

株式会社マクニカ Exabeam 担当

- TEL:045-476-2010

- E-mail:exabeam-sales@macnica.co.jp

平日 9:00~17:00