製品

- CrowdStrikeで出来ること

- CrowdStrikeが提供する各モジュールFalcon

- Falcon Prevent(NGAV)

- Falcon Insight(EDR)

- Falcon OverWatch(脅威ハンティング)

- Falcon Discover(IT資産管理)

- Falcon Spotlight(脆弱性管理)

- Falcon Adversary Intelligence(脅威インテリジェンス)

- Falcon Identity Threat Protection/Detection(アイデンティティ保護)

- Falcon Cloud Security(CNAPP)

- Falcon Surface(EASM)

- Falcon Shield(SSPM)

- Falcon Next-Gen SIEM(次世代SIEM)

サービス

CrowdStrike

クラウドストライク

株式会社みずほフィナンシャルグループ様

SaaSを安全に利用するための重要項目を数多く網羅した

Falcon Shieldの導入により、設定チェックの作業負担とミスが削減

導入のPoint

- 主要なセキュリティガイドラインが示す重要項目を網羅したチェックが実現

- チェックが自動化されたことで作業負担やミスが削減

- 頻繁に新機能の追加や仕様変更が発生するSaaSについてリアルタイムの検知が可能に

株式会社みずほフィナンシャルグループ

サイバーセキュリティ統括部

リスク管理室

調査役

大川 浩之氏

人手に依存したSaaS利用のチェック体制に限界

みずほフィナンシャルグループは、我が国最古の銀行である第一国立銀行を母体の1つとするみずほ銀行をはじめとして、みずほ信託銀行、みずほ証券、みずほリサーチ&テクノロジーズなどを擁する総合金融グループ。現在は経営戦略の一環として「DX推進力の強化」を掲げ、グループ会社が持つAIをはじめとした「先端技術・専門知見、IT実装力」、高い技術力を持つベンチャー企業や、各分野で最先端の取り組みを進めている大企業との「強固な取引基盤」、GoogleとのDX分野での戦略的提携や、プラットフォーマー企業との新規事業開発に向けたアライアンスを強みに、社会や顧客の課題とつなぎあわせることで、新たな解の創造を目指している。

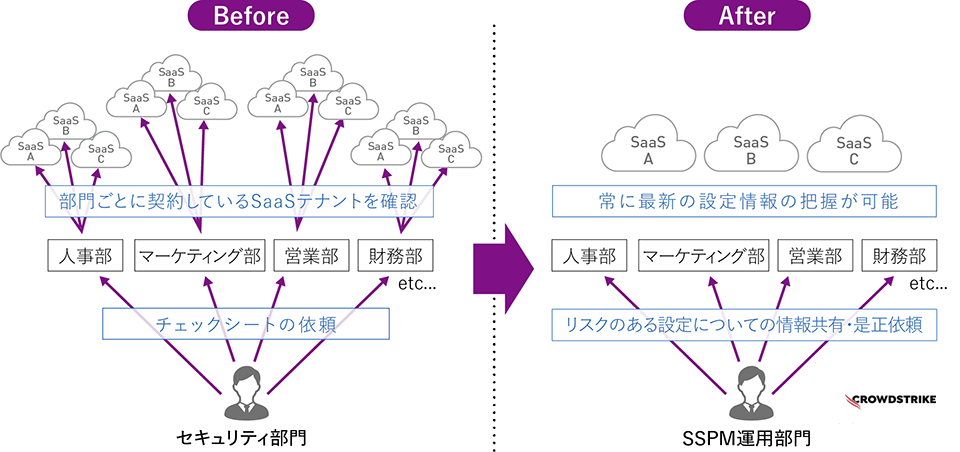

同グループでは、多くのSaaSを導入・利用しているが、部署等の単位でテナント契約を行っているSaaSもある。従来は、SaaSの機能やベンダー側のシステム運用についてチェックを行っていたものの、具体的な利用方法やSaaSの設定については部署単位で実施していたという。

そこで同社は、SaaSの利用や設定について実態を調査することにしたのだが、その作業には大きな負担がかかると予想された。サイバーセキュリティ統括部 リスク管理室で調査役を務める大川浩之氏は「当グループにはすでに多くのガイドラインや複数のチェックリストが存在していたのですが、その運用は、ユーザー部担当者と何度もやりとりを繰り返すことで欲しい情報を得るという具合で、私たちとユーザー部の双方にとって大きな負担になっていました」と語る。

当初、大川氏は、ユーザー部の具体的な利用方法やSaaSの設定について、クラウド設定チェックリスト(SaaS版)を追加で用意し、チェックを進めていこうと考えていた。しかし、既存と同じようなやり方では、同様に大きな負担の発生が予想される。さらに、今後利用するSaaSの数が増加すると、人手に依存したチェックでは早晩立ち行かなくなる可能性がある。

同グループでのSaaS利用は、全体で数百に及ぶ。各SaaSに合わせてチェックリストを作成するのは大変な作業で、例えば、あるWEBミーティングSaaSであれば、様々なベンチマークを参考にし、一週間程度かかった。また、これらのSaaSにリスクの高い設定が発見された際、その影響がどこに及ぶのかといった状況の把握や、発見された設定への対応にも多くの時間を必要としていた。

「私たちが何か質問しても、セキュリティに関わる部署以外のメンバーの場合、その先にいるサービス提供企業に聞くことになるため、どうしてもリードタイムがかかってしまいます。こうなると、リスクの発見から対応までタイムラグが生まれ、インシデントに繋がってしまう可能性が高まります。こうした問題を解決するため、人手に頼らず状況を正確に把握でき、自動で対応できるツールの導入が必須と考えたのです」(大川氏)

ガイドラインに則したチェックが可能なFalcon Shield

サイバーセキュリティ統括部がツールの検討を進める中、2021年夏にマクニカより紹介を受けたのが、SaaSの設定監査を行うSSPMソリューション「Falcon Shield」だ。大川氏はツールの選定と並行してチェックリストの作成を進めていたが、その準備にあたって主要なガイドライン、CISBenchmarksやSaaS事業者が公開するベストプラクティス等の情報を収集していた。

「こうしたガイドラインを参考に、確実に確認しておきたい項目をピックアップしていったのですが、Falcon Shieldがこれらの項目を網羅していたのは大きな評価ポイントとなりました」(大川氏)

同社では、共通のチェックリストに加え、一部SaaSについては専用のチェックリストを用意している。これらのチェックを人手で行うとなると、チェックリストを見て該当箇所を探して確認、Excelに書き写すという作業が発生し、その際には勘違いや記入ミスが起きるかもしれない。その点、Falcon Shieldを活用すれば、設定が自動で取得できるため、手間の削減と正確性の担保が可能になる。

同社は2021年11月にFalcon ShieldのPoCを実施。結果、十分に満足できる効果が確認できたことから2022年9月に正式に採用を決定した。

「ユーザーからすれば、業務に必要な道具を手間無く安全に利用したい、というのが一番の希望です。しかしセキュリティチームからの要望は基本的にタスクの差し込みとなることが多いため、現場からは好まれません。そこで今回は、SaaSについてチェックリストの運用を開始しますが、Falcon Shieldを使って自動化するため大きな負担がかかりませんと伝え、理解を得ることができました」(大川氏)

SaaS利用のセキュリティが強化され、作業負担やミスも削減

同グループにおけるFalcon Shieldの導入対象とするSaaSはZoom、Box、Salesforce、Webex、GitHubの主要テナントに及び、順次対象を拡大している。

「現状、Falcon Shieldに連携していないテナントもあるため、一部チェックリストと併用しています。Falcon Shieldの監査項目の変更点の一部を、独自に作成しているチェックリストの更新時の参考にもしています。連携できていないテナントに関しては、定期的にチェックリストでもチェックを行っていますが、翌日に担当者が設定を変える可能性もあります。連携しているテナントについてはFalcon Shieldによる継続監査があり、変更の検知ができるのは大きなメリットですね。SaaSは新機能の追加や仕様の変更が頻繁に起こるため、いつの間にかSaaS側の設定が変わってしまうケースが少なくありません。適当でない設定に変わったタイミングで、リアルタイムに通知してくれる仕組みができたことは大変心強いです」(大川氏)

担当者の負担やミスが削減されたのも大きな成果だ。例えば、数百ユーザーが利用しているSaaSなら、全体に及ぶ設定のほか、ユーザー毎の設定等が存在する。ユーザー毎の設定を見直す場合、数百ユーザー分を確認する作業が発生する。人手だと、見落としなどのミスが起こる可能性もある。

「Falcon Shieldを導入したことで、ユーザー数×項目数×部署数の作業を省力化できるようになり、かつミスを犯す可能性もなくなりました。また、設定変更へリアルタイムに追随できるため、ユーザーに設定の修正をお願いする際にも、相手が納得できる根拠を示して要請することができます」(大川氏)

ただし、実際の運用においてはリアルタイム検知の対象を絞り込んでいる。大川氏は「アラートは全て受け取っていますが、本当に迅速に対処すべきものと、そうでないものとを分けています。というのも、部署の担当者に対処をお願いするにしても、それによって業務の手を止めることは、組織にとって有益になるとは限らないからです。そこで、この設定がおかしいとサイバー攻撃を受けるリスクが高いなど、明確な根拠があるものに絞っています」と運用の工夫を語る。

カバーするSaaSテナントの拡大を検討、国内SaaSへの対応を期待

今後について同グループでは、他社で起きているようなインシデントについて、しっかりカバーできるよう取り組んでいくという。大川氏は「コストとの兼ね合いもありますが、対象とするSaaSのテナントを拡大していく方針です。ですから、Falcon Shieldには国内SaaSへの対応を進めていただけるとうれしいですね」と期待を述べ、さらに「CSPMも同様ですが、ベンダー側で設定の変更があった際には、マニュアルを見て対処することになります。多くのSaaSをチェックしている中で、増減(設定項目の差分など)から全体的な傾向が分かるようになってきますので、それを新しいチェックリストに反映させていきたいと考えています」と語ってくれた。

※本文中に記載のある情報、および会社名は取材時(2023年6月時点)のものです。

| 株式会社みずほフィナンシャルグループ様 | |

|---|---|

| 所在地 |

東京都千代田区大手町1丁目5番5号

|

| 導入時期 | 2022年9月 |

| URL | |

|

みずほフィナンシャルグループは、我が国最古の銀行である第一国立銀行を母体の1つとするみずほ銀行をはじめとして、みずほ信託銀行、みずほ証券、みずほリサーチ&テクノロジーズ などを擁する総合金融グループ。

|

|

お問い合わせ・資料請求

株式会社マクニカ CrowdStrike 担当

- TEL:045-476-2010

- E-mail:crowdstrike_info@macnica.co.jp

平日 9:00~17:00