レポートについて

マクニカでは、セキュリティ研究センターを中心に、日本の組織に着弾する標的型攻撃(サイバーエスピオナージ)を2014年から分析してきました。本レポートでは、2024年度 (2024年4月から2025年3月) に観測された、日本の組織から機密情報 (個人情報、政策関連情報、製造データなど) を窃取しようとする攻撃キャンペーンの分析結果を中心に、注意喚起を目的として記載しています。

攻撃のタイムチャートと攻撃が観測された業種

2024年度は、昨年度までの攻撃1と比較して北朝鮮の攻撃グループの攻撃活動が増加しています。特に、BeaverTailやInvisibleFerretに感染させるソフトウェア開発者を標的とした攻撃が活発に観測されました2。また、RokRATと呼ばれるバックドアを使って正規クラウドストレージへ窃取したデータをアップロードする攻撃も観測されています3。これまで北朝鮮の攻撃グループの金銭を目的とした攻撃の1つとして、金融機関の国際送金システムSWIFTを標的に攻撃を行い、多額の不正送金を行った事例が2016年頃に報告されていました4。最近では、暗号資産関連の開発者を標的として、開発者がアクセスできる取引所のウォレットにアクセスし、不正に暗号資産を入手する攻撃が活発化していると思われます5。続いて、昨年から観測されるようになったTELEBOYi攻撃グループのPlugXマルウェアを使った攻撃活動や、同じくPlugXを使った攻撃ではMustang PandaによるUSBで拡散するタイプの攻撃も観測されています6。また、WinDivert7 8でエンドポイントセキュリティのサーバとの通信を妨害して検出を回避する攻撃も観測されました。2025年に入って、昨年と同じ時期にIvanti社のVPN装置のゼロデイ脆弱性攻撃9が観測され、3月にMirrorFaceのANEL10 11に感染させる事を目的としたスピアフィッシングが活発に観測されました。表に未記載であるものの、製造業種の海外拠点を中心にVPN装置の脆弱性をついた攻撃で侵入し、LotL攻撃でシステムやネットワーク偵察のフェーズで検出された攻撃が複数観測されています。

表 1. 観測された攻撃グループ活動のタイムチャート(2024年度)

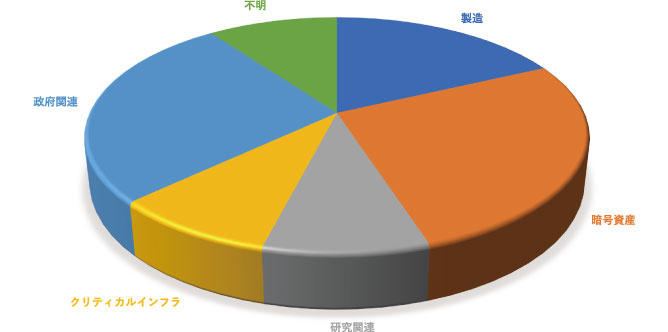

図 1. 標的業種の割合 (2024年度)

標的型攻撃の侵入パターンとして、昨年度と同様にスピアフィッシングと外部公開アセットからの侵入が多く観測されています。メール以外でのLinkedInなどのアカウントへのメッセージから感染を狙うソーシャルエンジニアリングが増加しています。また、昨年度同様USBから標的型攻撃のマルウェアに感染したケースが観測され、侵入経路がはっきりしないケースもありました。

図 2. アタックサーフェースの割合 (2024年度)

- エグゼクティブサマリー

- 攻撃のタイムチャートと攻撃が観測された業種

- 攻撃の概要

- 2024年5月

- 2024年6月

- 2024年10月

- 2024年12月

- 2025年1月

- 2025年3月

- 新しいTTPsやRATなど

- LotL攻撃

・攻撃の概要

・観測事例

・LotL攻撃の検出に向けて

- CVE-2025-0282を悪用した攻撃キャンペーンの分析

・攻撃者が設置したツール

・初期侵害後の活動

・公開アプライアンス侵害のTTPと対策に関する考察

- LotL攻撃

- 2024年度の脆弱性振り返り

- VPN機器の脆弱性対処状況について

- Ivanti Connect Secure等における脆弱性(CVE-2025-22457)

- FortiGateにおける脆弱性(CVE-2024-55591)

- 攻撃グループごとのTTPs (戦術、技術、手順)

- TTPsより考察する脅威の検出と緩和策

- マルウェアの配送・攻撃・侵入について

- インストールされるRAT、遠隔操作 (C2サーバについて)

- 検知のインディケータ

- https://www.macnica.co.jp/business/security/security-reports/pdf/cyberespionage_report_2023.pdf

- https://jp.security.ntt/tech_blog/contagious-interview-ottercookie

- https://asec.ahnlab.com/jp/65053/

- https://piyolog.hatenadiary.jp/entry/20160315/1458056459

- https://www.npa.go.jp/bureau/cyber/koho/caution/caution20241224.html

- https://www.justice.gov/archives/opa/pr/justice-department-and-fbi-conduct-international-operation-delete-malware-used-china-backed

- https://www.lac.co.jp/lacwatch/report/20240605_004019.html

- https://github.com/basil00/WinDivert

- https://cloud.google.com/blog/topics/threat-intelligence/ivanti-connect-secure-vpn-zero-day?hl=en

- https://www.trendmicro.com/ja_jp/research/24/j/new-spearphishing-by-earth-kasha.html

- https://www.welivesecurity.com/en/eset-research/operation-akairyu-mirrorface-invites-europe-expo-2025-revives-anel-backdoor/