レポートについて

日本国内の組織に対する標的型攻撃(サイバーエスピオナージ)は継続して観測されています。海外を含めたサイバーセキュリティ業界による努力のおかげもあり、現在までに日本国内で収集された攻撃痕跡を、攻撃手法、攻撃インフラ、被害内容の視点で分析すると、攻撃主体に中国政府が関わっていることは、もはや疑いの余地がなくなってきています。今回のレポートでは、2018年10月から2019年3月に観測された標的型攻撃のうち、TickグループとDragonOKグループによる攻撃活動について詳細を記載していますが、どちらも中国に拠点を置く攻撃グループとされています。また、ベトナムに拠点を置くと見られるOceanLotusグループによる日本企業への攻撃も観測されており、そちらも詳細を記載しました。

ランサムウェア(身代金要求型ウイルス)やDDoS攻撃(サービス妨害攻撃)の被害は、即座に業務へ影響するので、必然的に経営者の耳に届きやすい一方で、機密情報を窃取するサイバーエスピオナージの被害は、即座に影響が出ない上、技術盗用などの実被害との因果関係が表面化しづらいため、経営者の耳に届かず、現場のマネージャーで処理されてしまうことが多々あります。しかしながら、窃取された機密情報は中国政府や中国企業の手に渡ることで、結果として日本企業の産業競争力を徐々に低下させていくことになります。

サイバー産業スパイの対象は、宇宙、航空、海洋、防衛、学術機関だけでなく、エレクトロニクス、化学、機械、半導体、医療、農業、シンクタンク、メディアに至るまで幅広く狙われています。今回のレポートを社内や業界での注意喚起にご活用頂き、必要に応じて、攻撃者に侵入されていることを前提に調査や対策を行って頂きたいと思います。

観測された攻撃とその背景

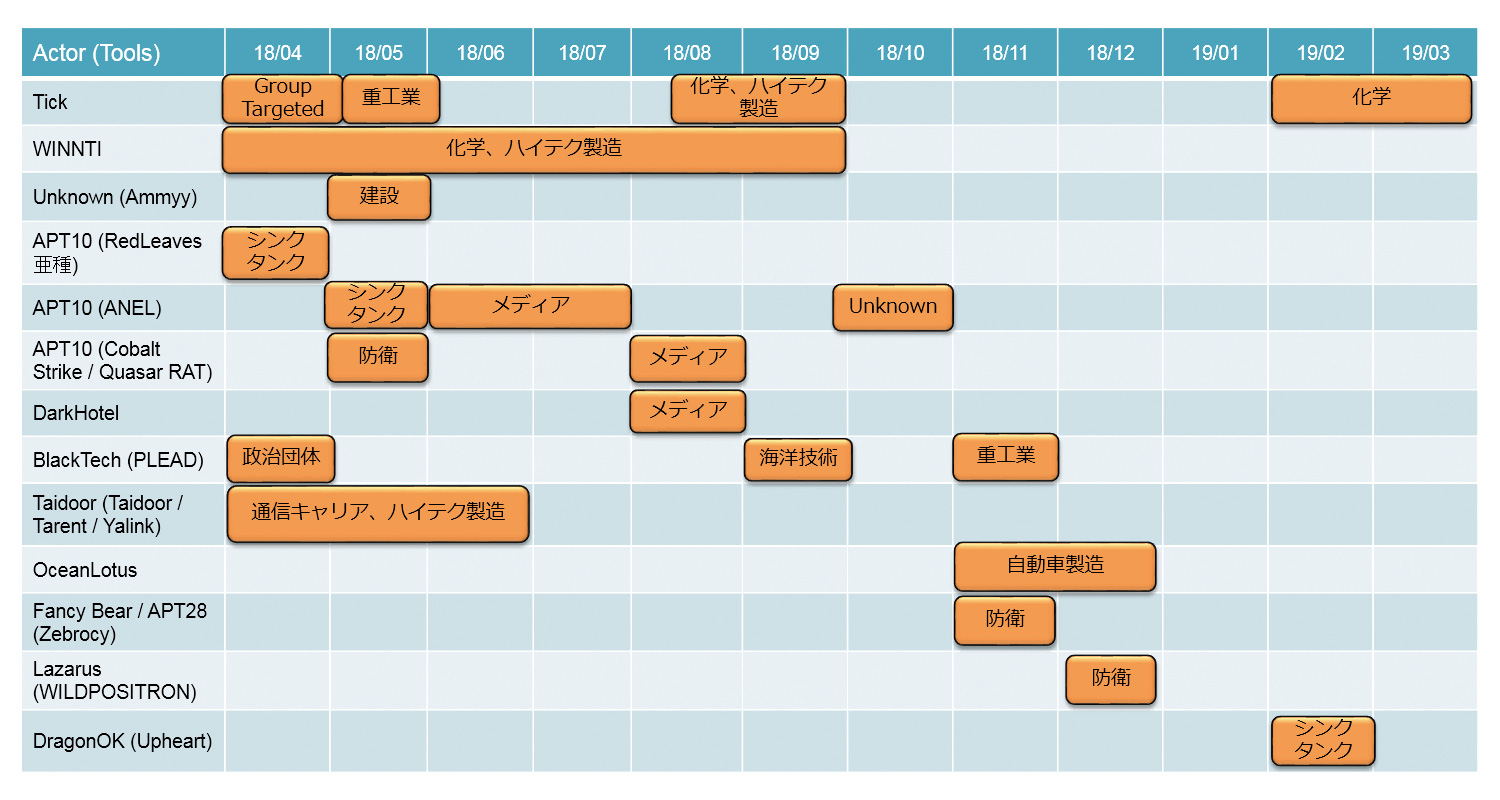

2018年4月から2019年3月に観測された標的型攻撃とその標的となった業種のタイムチャートです。

表1. 2018 年度に観測された標的型攻撃と標的業種

日本を主な標的の1つとしている攻撃グループAPT10は、2018年10月にANEL123を利用した攻撃が観測された後、活動が見られていませんでした。2ヶ月前の2018年8月に、中国国家安全部(MSS)とそのメンバーがAPT10の攻撃活動に関与した可能性を示す記事が、IntrusionTruthのブログ4で公開されました。その後、APT10の攻撃活動に対して、2018年12月に米司法省からの起訴5ならびに外務省から外務報道官談話6が発表されています。これら一連の影響もあり、APT10は、攻撃活動のテンポを抑えている可能性があると思われます。一方で、権威ある機関からの非難や起訴に至っていないBlackTech789、Tick/BLONZEBUTLER10といった攻撃グループの活動が引き続き観測されています。また、TickとOceanLotus11グループによる、日本製造企業の海外拠点を標的とした攻撃が観測されています。

1.https://blog.trendmicro.co.jp/archives/17280

2.https://www.fireeye.com/blog/jp-threat-research/2018/09/apt10-targeting-japanese-corporations-using-updated-ttps.html

3.https://www.macnica.co.jp/mpressioncss/report.html/

4.https://intrusiontruth.wordpress.com/category/apt10/

5.https://www.justice.gov/opa/pr/two-chinese-hackers-associated-ministry-state-security-charged-global-computer-intrusion

6.https://www.mofa.go.jp/mofaj/press/danwa/page4_004594.html

7.https://blog.trendmicro.co.jp/archives/15393

8.https://www.lac.co.jp/lacwatch/people/20180425_001625.html

9.https://blogs.jpcert.or.jp/ja/2018/03/tscookie.html

10.https://www.secureworks.jp/resources/rp-bronze-butler

11.https://www.welivesecurity.com/wp-content/uploads/2018/03/ESET_OceanLotus.pdf

もくじ

- エグゼクティブサマリー

- 観測された攻撃とその背景

- 2018年11月(BlackTech, OceanLotus, FancyBear)

- 2018年12月(Lazurus)

- 2019年2月(Tick, DragonOK)

- 2018年度に観測された攻撃の目的や背景

- 新しいTTPsやRATなど

- TickグループTTPsの進化

- OceanLotus製造業への攻撃

- DragonOK復活

- 攻撃グループごとのTTPs(戦術、技術、手順)

- TTPsより考察する脅威の検出と緩和策

- マルウェアの配送について

- 攻撃について

- インストールされるRAT、遠隔操作(C&Cについて)

- 侵入拡大・目的実行

- スレットハンティングの必要性

- 検知のインディケータ