レポートについて

本レポートでは、2023年度(2023年4月から2024年3月)に観測された、日本の組織から機密情報(個人情報、政策関連情報、製造データなど)を窃取しようとする攻撃キャンペーンの分析結果について注意喚起を目的として記載しています。

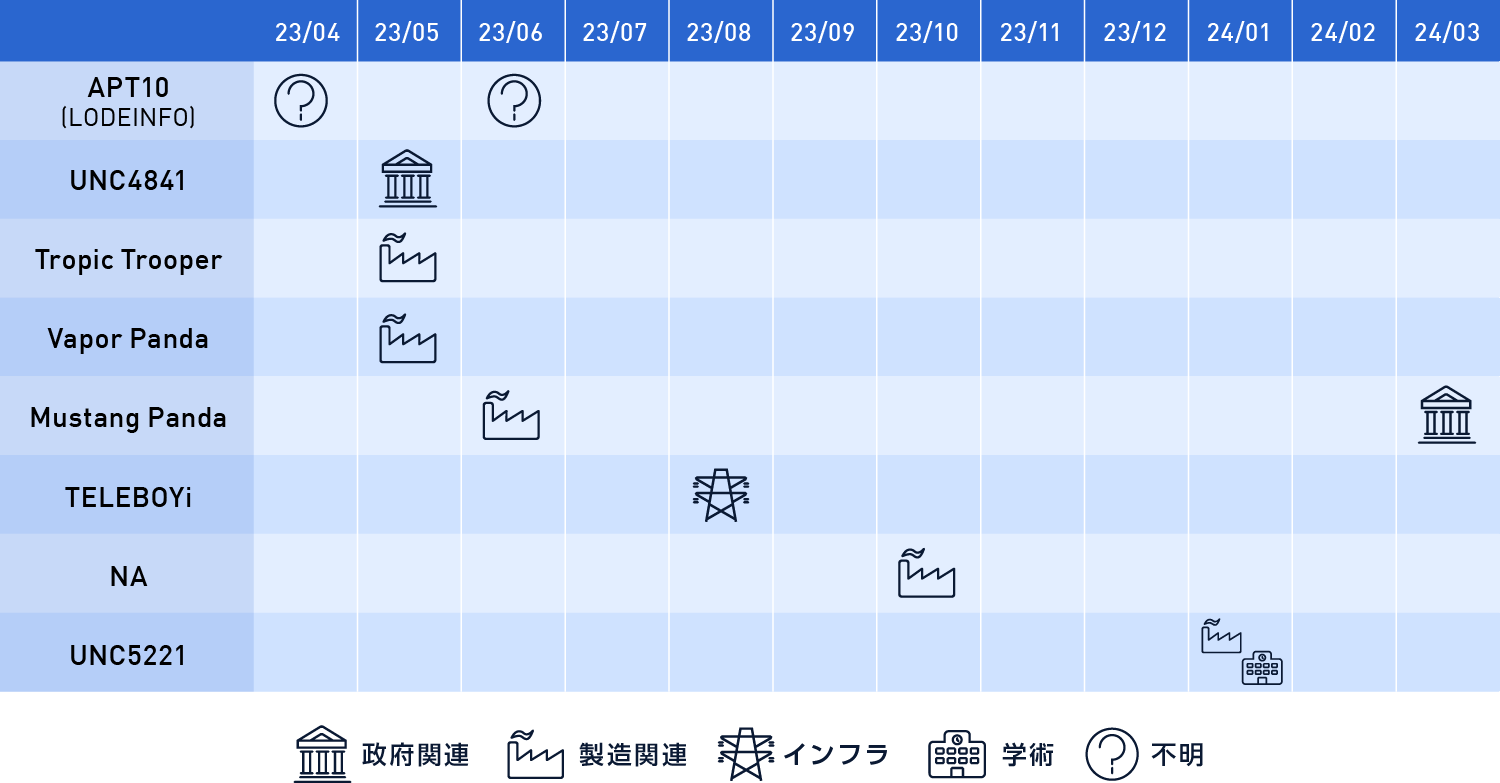

攻撃のタイムラインと攻撃が観測された業種

2023年度は、昨年度までの攻撃1と比較して新たな攻撃グループが多く出現しています。Barracuda ESGのCVE-2023-2868脆弱性攻撃から組織に侵入したUNC48412攻撃グループ、RatelS3遠隔操作マルウェアでインフラ関連組織を標的に攻撃を行ったTELEBOYi攻撃グループ4、BLOODALCHEMY5 6遠隔操作マルウェアで製造関連組織を標的に攻撃を行ったVapor Panda攻撃グループ7、Ivanti社のCVE-2023-46805/CVE-2024-21887脆弱性を攻撃して学術系並びに製造業種で攻撃が観測されたUNC52218攻撃グループ です。一方で、2022年度やそれ以前にも日本を標的としていた攻撃グループとして、APT10攻撃グループのLODEINFOマルウェア9を使った攻撃、Tropic Trooper攻撃グループのEntryShell10マルウェアを使った攻撃、Mustang Panda攻撃グループのPlugX11やPUBLOAD12 13マルウェアを使った攻撃、攻撃主体は分析中ではあるものの中国の攻撃グループで利用が報告されているオープンソースのStowawayを悪用した攻撃などが観測されました。

表1.タイムチャート

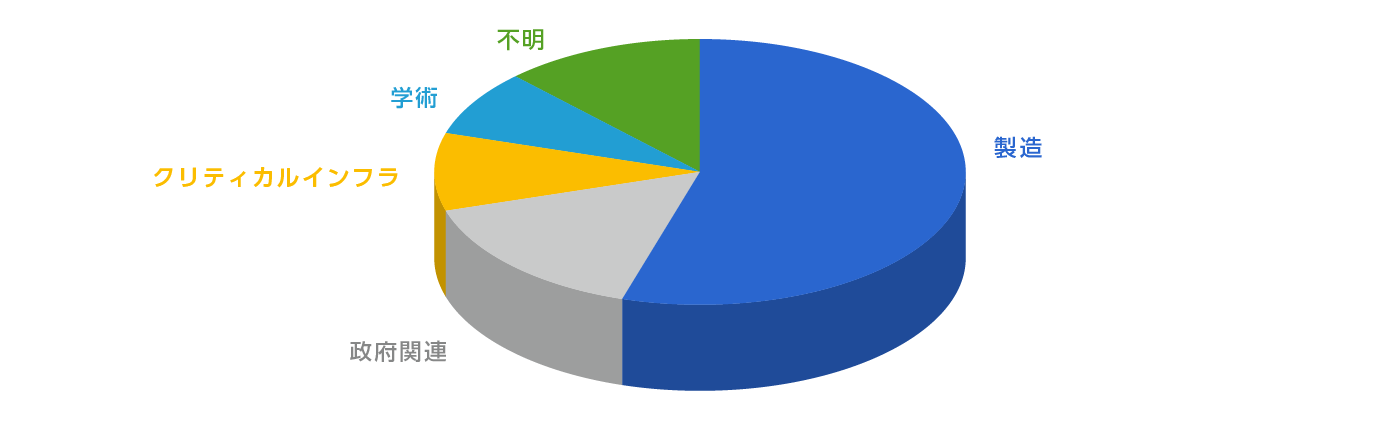

図1.標的業種の割合(2023年度)

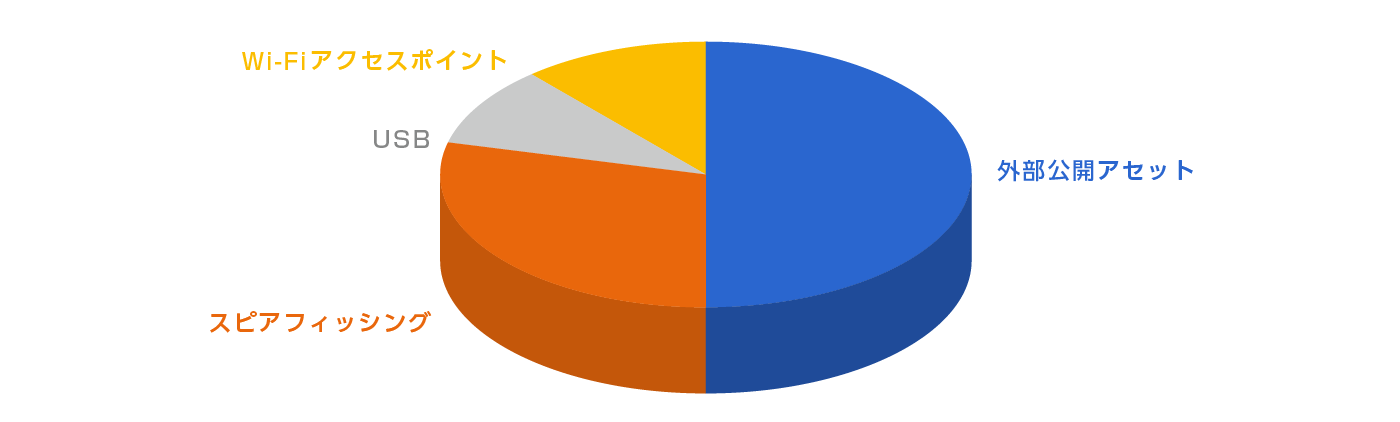

標的型攻撃の侵入パターンとして、これまではスピアフィッシングがもっとも多く観測されていましたが、2023年度は外部公開アセットの脆弱性を攻撃して侵入するケースがもっとも多くなっています。それに加え、製造関連組織の海外拠点などでは組織の近傍でWi-Fiアクセスポイントを悪用して組織に侵入する、USBデバイスからマルウェアに感染するといった手法も観測されています。

図2.アタックサーフェースの割合(2023年度)

- はじめに

- 攻撃のタイムラインと攻撃が観測された業種

- 攻撃の概要

- 2023年4月

- 2023年5月

- 2023年6月

- 2023年7月

- 2023年10月

- 2024年1月

- 2024年3月

- 新しいTTPsやRATなど

- Mustang Panda(PUBLOAD)

・攻撃キャンペーンの概要

・Mustang Panda攻撃キャンペーンの特徴と検出 - Mustang Panda(東南アジア圏で観測されたPlugDiskによる攻撃)

・攻撃キャンペーンの概要

・感染フロー

・PlugDisk詳細解析・PlugDisk USBを介した感染の考察 - Ivanti製品の脆弱性を悪用した攻撃キャンペーン

・攻撃キャンペーンの概要

・国内で観測された悪用事例・パッシブバックドア ProxDoor

- Mustang Panda(PUBLOAD)

- 攻撃グループごとのTTPs(戦術、技術、手順)

- TTPsより考察する脅威の検出と緩和策

- マルウェアの配送・攻撃について

- インストールされるRAT、遠隔操作(C2サーバについて)

- 検知のインディケータ

- https://www.macnica.co.jp/business/security/security-reports/pdf/cyberespionage_report_2022.pdf

- https://www.mandiant.com/resources/blog/barracuda-esg-exploited-globally

- https://www.lac.co.jp/lacwatch/report/20230914_003513.html

- https://jsac.jpcert.or.jp/archive/2024/pdf/JSAC2024_1_8_yi-chin_yu-tung_en.pdf

- https://www.elastic.co/security-labs/disclosing-the-bloodalchemy-backdoor

- https://www.botconf.eu/botconf-presentation-or-article/into-the-vapor-to-tracking-down-unknown-pandas-claw-marks/

- https://www.crowdstrike.com/adversaries/vapor-panda/

- https://www.mandiant.jp/resources/blog/investigating-ivanti-zero-day-exploitation

- https://blogs.jpcert.or.jp/ja/tags/lodeinfo/

- https://www.virusbulletin.com/uploads/pdf/conference/vb2023/slides/Slides-Unveiling-Activities-of-Tropic-Trooper.pdf

- https://unit42.paloaltonetworks.jp/plugx-variants-in-usbs/

- https://csirt-cti.net/2024/01/23/stately-taurus-targets-myanmar/

- https://unit42.paloaltonetworks.jp/chinese-apts-target-asean-entities/