Macnica Attack Surface Management

マクニカアタックサーフェスマネジメント

サービス概要

- お客様がご利用のASMツールで発生した検知アラートについて、判断が難しい場合のお問い合わせ窓口です。

- 外部公開資産の検出とリスク調査を行うASM関連であればベンダ‐種別は問わず原則、全てのサービス・ツールが支援対象となります。

- お問い合わせ頂いた検知アラートに対して、弊社セキュリティプロフェッショナルが、追加調査および対処方法のアドバイスを実施します。

- 年間あたりのチケットをご購入いただき、お問い合わせ内容1件(資産個別のご質問は台数分)につき、1チケットの消費でお問い合わせいただけるサービスとなります。

サービス詳細

| 項目 | 内容 | 注意事項 |

| 受付時間 | 弊社営業日/時間 | 土曜日、日曜日、祝日および弊社休業日を除く 9:00~17:00の時間帯 |

| 対応言語 | 日本語のみ | ご質問、回答ともに日本語でのご提供となります。 |

| 受付可能件数 | 購入いただくチケット枚数 ※1年間有効 |

お問い合わせいただく内容1件(資産個別のご質問は台数分)につき、1チケットの消費といたします。年間に消費したチケット数が購入チケット数に満たない場合でも、翌年へのチケット数繰越しは不可となります。

|

| お問い合わせおよび対応方法 | メール | お問い合わせのやり取りは原則メールでの受付のみとなります。 |

| 調査範囲 | 外部公開情報 | 調査は外部公開情報で調査可能な範囲とします。 環境に依存する可能性のあるアラートについては、お客様に対して正否等を確認させて頂くことがございます。 ※弊社にて助言対応が難しいと判断した場合は、チケットを消費をせずにお伝えさせていただきます。 ※製品仕様に関するお問合せにつきましては、製品導入ベンダー様へご連絡をお願いいたします。 |

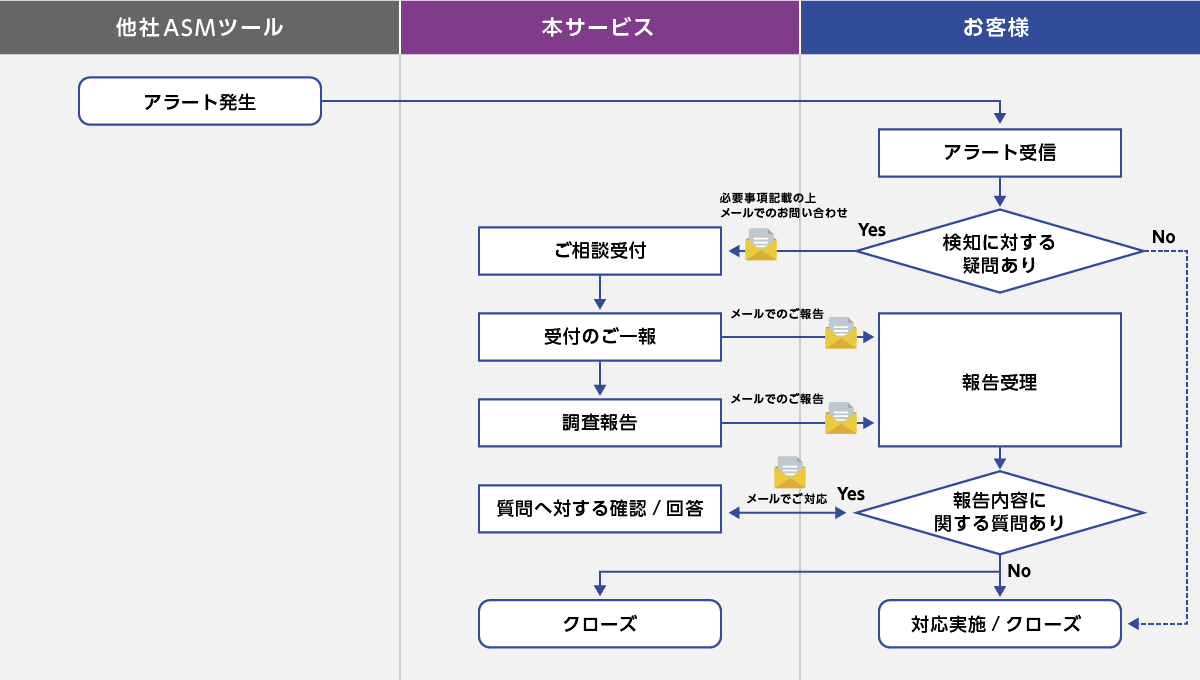

サービスの提供フロー

ご回答サンプル(資産観点)

ご回答内容

■お問い合わせ内容

弊社で利用しているASM製品にて、以下のIPアドレスが弊社関連の資産として検出されております。とくにドメイン情報もなく、弊社資産なのかどうかの判断に迷っているのですが、何か追加情報ありますでしょうか。

対象アセットIP:xx.xx.xx.xx

■ご回答

【サマリー】

確認したところ、対象アセットは3389(RDP)ポートがオープンとなっており、証明書に「host.example.com」が記載されております。

example.comはwhoisの組織名がXXXXXXXXXとなっており、貴社関連ドメインと判断しております。

従いまして、上記IPは貴社関連アセットと考えられます。

【詳細】

対象アセットは3389(RDP)ポートがオープンとなっており、証明書に「host.example.com」が記載されております。

example.comはwhoisの組織名がXXXXXXXXXとなっており、貴社関連ドメインと判断しております。

共有いただいたIPアドレス自体は、〇〇通信会社が保有するIPアドレスのため、おそらくモバイルPCなどが直接グローバルIPを付与され、外部公開されている可能性がございます。

3389(RDP)は攻撃者の侵入経路として悪用される可能性がありますので、RDP機能を無効化する、接続できる送信元を制限するなどの対応を行うことを推奨いたします。

ご回答サンプル(リスク観点)

ご回答内容

■お問い合わせ内容

弊社で保有しているivanti製品において、CVE-2025-6770/CVE-2025-6771が弊社利用中のASM製品にてSeverity Highで検知されております。

現状すぐの対応が難しい状況にあり、早急に対応すべき脆弱性かどうかの判断を行いたく問い合わせさせていただきました。

対象アセットIP:xx.xx.xx.xx

対象アセットFQDN:epm.company.example.com

対象アセット製品:Ivanti Endpoint manager

対象アセットバージョン:12.5.0.1

■ご回答

【サマリー】

お問い合わせいただきました脆弱性CVE-2025-6770/CVE-2025-6771は弊社のリスク定義ではMediumと位置付けており、定期メンテナンスでの対応を推奨しております。従いまして、早急な対応までは不要であると判断しております。

※リスク定義

Critical: 即時対処が必要なリスク

High: 可能な限り迅速な対処が望ましいリスク

Medium: すぐに重大なセキュリティリスクには繋がりずらいものの、中長期的には対処することが望ましいリスク

Low: 資産の状態を把握するための指標

【詳細】

脆弱性CVE-2025-6770/CVE-2025-6771は悪用のためには高い権限を持つユーザでのログインが必要となり、悪用実績も確認できておりません。また、悪用された場合の影響としては権限昇格であり、RCEなど即侵害につながる脆弱性でもないため、Severityとしては、Midiumとしております。

共有いただきました対象アセットについてこちらでアクセスしたところ、ログイン画面は確認できませんでしたので、上記の高い権限を得るためのログイン試行を実施される可能性も低いと考えられます。

また、CVE-2025-4427のような認証バイパスの脆弱性の悪用と併用された場合、高い権限を得られる可能性がございますが、共有いただいたバージョン情報からは、該当の認証バイパス脆弱性は確認されませんでした。

上記理由から、早急な対応までは不要と判断しております。

※脆弱性情報

脆弱性番号: CVE-2025-6770

CVSS: 7.2

不適切な入力検証による権限昇格の脆弱性

この脆弱性により、リモートユーザーがシステム上で権限を昇格することが可能になります。この脆弱性は、不適切な入力検証に起因しています。リモートの権限を持つユーザーは、細工されたデータをアプリケーションに渡し、標的のシステム上で任意のOSコマンドを実行する可能性があります。

参考:

https://forums.ivanti.com/s/article/Security-Advisory-Ivanti-Endpoint-Manager-Mobile-EPMM-CVE-2025-6770-CVE-2025-6771?language=en_US

脆弱性番号: CVE-2025-6771

CVSS: 7.2

不適切な入力検証による権限昇格の脆弱性

この脆弱性により、リモートユーザーがシステム上で権限を昇格することが可能になります。この脆弱性は、不適切な入力検証に起因しています。リモートの権限を持つユーザーは、細工されたデータをアプリケーションに渡し、標的のシステム上で任意のOSコマンドを実行する可能性があります。

参考:

https://forums.ivanti.com/s/article/Security-Advisory-Ivanti-Endpoint-Manager-Mobile-EPMM-CVE-2025-6770-CVE-2025-6771?language=en_US

影響を受けるバージョン

Ivanti Endpoint Manager Mobile 12.5.0.1以下、12.4.0.2以下、12.3.0.2以下

免責事項

- 本サービスにおける弊社の判断は、調査時点で弊社が合理的に適正と考える判定結果を示すものであり、その判定結果が正しいことを保証するものではありません。また、ご相談を頂いた場合でも最終的な解決の保証はいたしかねます。予めご了承ください。

- 本サービスにてご提供させて頂くSLOはございません。

- 本サービスでは、対処の具体的な方法(設定変更や脆弱性に対する修正方法など)についての質疑対応は実施することができません。対処方法は各メーカやベンダーへお問い合わせください。

お問い合わせ・資料請求

株式会社マクニカ Macnica ASM 担当

- TEL:045-476-2010

- E-mail:sec-service@macnica.co.jp

平日 9:00~17:00