Island

アイランド

リモートブラウザ分離(RBI)の再考

リモートブラウザ分離(RBI)の再考

Remote Browser Isolation(RBI)テクノロジーの限界と、実際にユーザーが利用する上で困るポイント、そしてその理由について探っていきましょう。

Tad Johnson ,プロダクトマーケティングマネージャー

多くの企業はリスクの高い行動を最小限に抑えるため、ユーザーを教育することを重要視しています。この観点は非常に重要ですが、例え適切な教育を行っても、今日の高度な脅威をすべて防ぐことはできません。

Webブラウザは、通常エンドポイント上で直接サードパーティのコードを実行するように構築されています。これらのコード実行によるアプリケーション上のほとんどの動作は検証なしで行われ、攻撃者にとっては格好の標的となります。

Remote Browser Isolationは、既存のプロキシリソースを強化することにより、このような攻撃からユーザーを保護する手段として有効です。

Remote Browser Isolationとは?

Remote Browser Isolation(RBI)は、エンドポイントデバイスからWebブラウジングのアクティビティを分離して、不正なリンクやファイルを用いた攻撃の対象領域を大幅に減らすテクノロジーです。このテクノロジーは、ユーザーのWebブラウジングアクティビティおよび付随するサイバーリスクを、ローカルネットワークやインフラから物理的に分離することを目的としています。

RBIは、未分類または信頼できないWebトラフィックを、仮想化されたクラウド環境で強制的にリモート実行することを基本の考え方としています。ユーザーがウェブコンテンツを利用すると、接続先のサイトはビデオストリーム(多くの場合はHTML5)を介して、ユーザーのブラウザにレンダリングされます。これにより原理上悪意のあるコンテンツからユーザーを保護することが可能です。

Remote Browser Isolationの仕組み

Webアクセスの保護は、通常多くの組織でゲートウェイセキュリティ、いわゆるプロキシから始まります。これらは、従来実用的なアプローチとされてきましたが、暗号化トラフィック(SSL)の増加やブラウザコードインジェクションなどの高度な脅威により、既存のプロキシやSASEソリューションではエンドユーザーを適切に保護できなくなっています。これにより、ユーザーの従来のブラウザが攻撃者に狙われるケースが増加しました。

RBI は、ユーザーのデバイス上で直接 Web コンテンツをレンダリングするのではなく、リモートの分離された環境でレンダリングを実行します。

一般的な分離環境は、クラウドサーバーや仮想マシンが含まれます。これにより、悪意のあるコードがユーザーのデバイスやローカルネットワークとやり取りするのを防ぐことができます。

RBIのプロセスの概要:

- ユーザーがリンクをクリックするか、Webページを開く

- リンクまたはWebページがリモートサーバーに送信される

- リモートサーバーは、Webコンテンツをレンダリングして実行する

- リモートサーバーは、Webページのピクセルベースのストリームをユーザーのデバイスに送信する

- ユーザーは Web ページを表示し、デバイスで実行されているかのように操作する

なぜ企業はRemote Browser Isolationを使用するのか

フィッシング、マルウェア、ランサムウェア、その他多くの脅威は、多くの場合Webベースの通信から始まります。EdgeやGoogle Chromeなどの一般消費者向けブラウザは、これらの脅威への対策機能を有していないため、 企業はこれらのWebブラウザを危険から守るためにWebブラウザの周囲にRBIを始めとするセキュリティ製品を導入し、制御を重ねる必要があります。

RBIは、悪意のあるコードがユーザーのデバイス上で直接実行されるのを防ぐことにより、マルウェア感染やデータ侵害のリスクを大幅に軽減します。さらに、ゼロデイ攻撃から保護しながら、IT部門の負担を軽減し、生産性を向上させることができます。

ただし、この対策には固有の欠点があります。

Remote Browser Isolationの欠点

表面的には、ユーザーにとって潜在的に危険なWebコンテンツを実行するRBIは、有効な保護戦略のように思われます。しかし、このアプローチには課題が伴います。

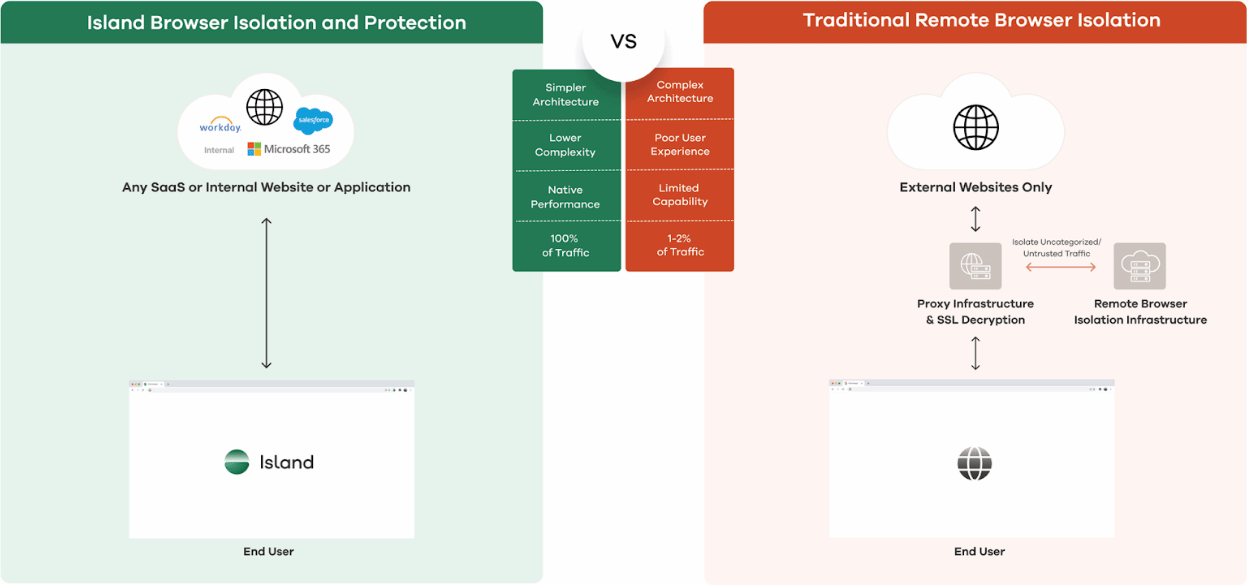

課題1:ユーザー体験の低下

そもそも、すべてのユーザーのトラフィックをRBIに通すことはできません。なぜなら、遅延やセッション断などのユーザーエクスペリエンスとパフォーマンスの問題で、日常的な使用に耐えることができないからです。コンテンツをリモートでレンダリングし、ユーザーにストリーミングすると、遅延と型崩れなどの視覚的な欠陥を引き起こします。

課題2:防御の範囲が限られている

RBIは、前述の通り操作性に難があるため、限定された状況下で使用されます。例えば 、信頼できないサイト上の潜在的に悪意のある Web コンテンツに対して、コンテンツを分離する必要がある場合などです。これは、トラフィックのごく一部(通常は1~2%)のみが最初にRBIテクノロジーを通過します。RBIが関与する範囲を縮小することで、組織はエンドユーザーへの影響を最小限に抑えようと試みます。

課題3:攻撃対象領域が非常に大きい

当然ですが、ファイル共有、ソーシャルメディアなどに分類されるサイトでは大きなリスクがあります。これらの場合、WebトラフィックはRBIソリューションを通過することはありませんが、危険なコンテンツは依然として存在します。さらに、シングル・ページ・アプリケーション (SPA) と HTML5キャンバス・レンダリングは、ローカルで実行されることが想定されており、RBI ソリューションを経由しません。端的に言えば、攻撃対象領域は、RBIによって保護されている領域よりもはるかに大きくなります。これらの制限は、RBIに対する投資の価値に疑問を投げかけます。

Remote Browser Isolationの抱える課題

Webを活用した脅威の急増により、RBIテクノロジーへの関心が高まっています。ただし、RBIは、ブラウザのエクスプロイトやリモートコードインジェクションなどの特定の手法のみを対策する限定的なソリューションです。

サイバーセキュリティの世界では、このようにベンダーが注目度の高い問題にしか対処せず、一部の問題に限定したソリューションを提供することがあります。このRemote Browser Isolationも同様です。根本的な問題は、消費者向けブラウザが企業のニーズに対応するために開発されているわけではないということです。

Remote Browser Isolationは、一般的なブラウザベースの攻撃に依然として苦戦している

RBIは以下のような一般ブラウザに対する攻撃手法への対策としては不十分といえます。

- フィッシング攻撃

- データの流出

- 中間者攻撃

- 拡張機能の脆弱性を狙った攻撃

- 埋め込まれた悪意のあるドキュメントコンテンツ

- ローカライズされたブラウザの改ざん

- マン・イン・ザ・ブラウザ攻撃

上記の各ケースでは、RBIは攻撃から保護する役割を持たないか、Webトラフィックの一部にのみ使用されるため、完全な保護を提供できません。

Remote Browser Isolationの制限事項

前述のように、RBIは、リモートブラウザのコードインジェクション攻撃のリスクがあったり、偽のサイトを利用してユーザーをフィッシングしようとしたりする疑わしいサイト宛てのWebトラフィックに対して最も効果を発揮します。ただし、RBIでは、以下のようなケースに対しては十分に効力を発揮できません。

- SaaS と内部 Web アプリケーションの保護

- 請負業者およびサードパーティのプロビジョニング/保護

- コールセンターワーカーガバナンス

- Bring-Your-Own-Device ポリシー

- 特権ユーザー保護

Webブラウザの利用は、これらの用途で利用されることが大半です。しかし、RBIはこれらを狙った攻撃シナリオに対してほとんど役に立たないことがあることを認識しておかなければなりません。まず、これらのニーズに必要なトラフィックは通常、RBIを経由しません。さらに、RBIはこれらの課題を解決するようには設計されておらず、これらの主要なブラウジング関連のユースケースに対応できる機能を持ち合わせていません。

自己保護型エンタープライズブラウザ:RBIの代替手段

もしブラウザが業務利用のために作られたらどうなるか。これはまさに、Islandが業界初のエンタープライズブラウザを開発した際に念頭に置いた理念です。

Remote Browser Isolation の発明者であるIslandの共同創設者兼CTO:Dan Amigaは、ブラウザテクノロジーに関する豊富な経験と、その課題に対する深い知見を持っています。当初から、Islandは「リモート」部分を必要とせずに、ブラウザ分離の利点を提供することに注力しました。

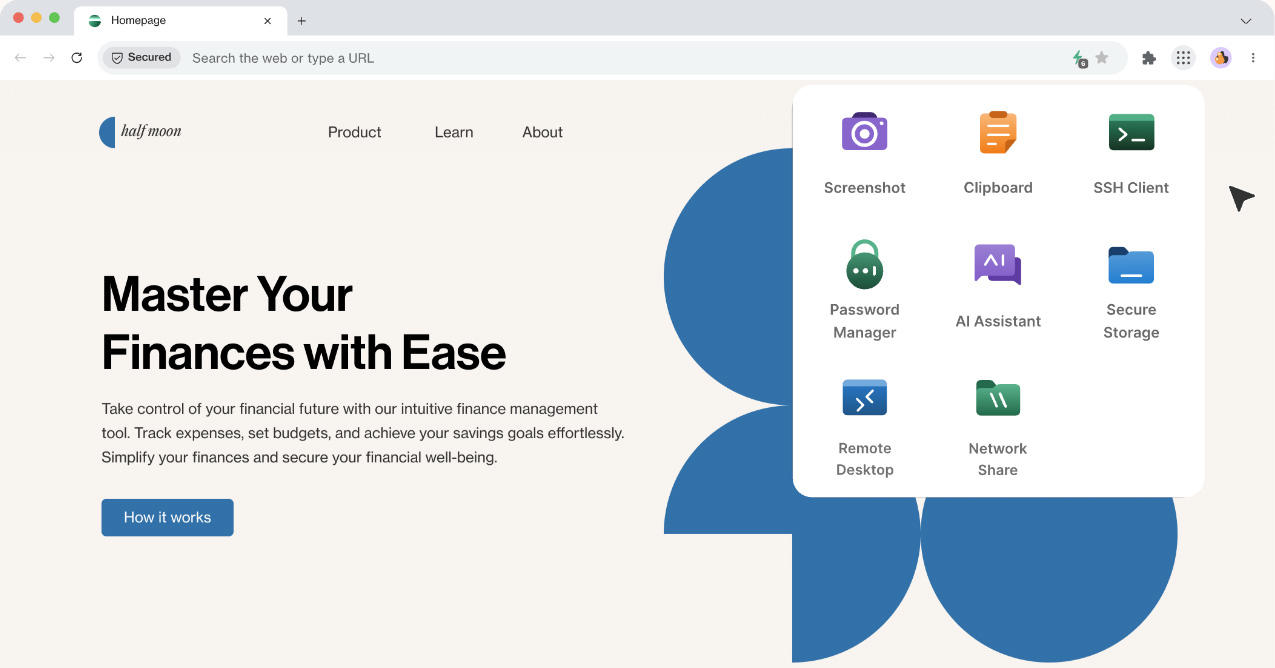

エンタープライズブラウザ機能は、スムーズなブラウジング体験を実現しながら、不便なRBIソリューションよりもはるかに高いセキュリティ要件を提供します。これにより、ユーザーエクスペリエンスに悪影響を与えることなく、完全な保護を受けることができます。

エンタープライズブラウザのしくみ

Islandは、信頼できないWebの宛先から潜在的に悪意のあるJavaScriptを検出し、WebRTC、WebGLなど、12を超えるAPIとモジュールの実行を動的にブロックします。また、Island は、Arbitrary Code Guard、Control Flow Enforcement、Control Flow Guard を有効にすることで、いくつかの追加の保護機能を活用します。これらの各機能により、Enterprise Browser のメモリまたは実行フローを操作しようとしても、任意のコードを直接挿入できないようにすることができます。

Island は、Browser Isolation を Enterprise Browser に直接組み込むことで、ブラウザの脆弱性の最も危険な領域を取り除き、脆弱性を狙った攻撃から保護する機能を追加しました。前述のように、これは脅威の兆候(脅威の可能性)がみられた場合にのみ問題を解決するわけではなく、むしろ高度なWeb脅威の根本的な問題そのものを解決します。 これだけで、ブラウザ内で直接悪意のあるコードが実行されるのを防ぐことができるため、Remote Browser Isolationソリューションの必要性がなくなります。

| 特徴 | Island Enterprise Browser | Remote Browser Isolation |

| パフォーマンス | ネイティブブラウザのパフォーマンス | パフォーマンスの低下 |

| ユーザーエクスペリエンスへの影響 | 自然なユーザーエクスペリエンス | 遅延やセッション断など |

| トラフィックカバレッジ | すべてのトラフィック | トラフィックの 1-2% |

| 脆弱性攻撃への対策 | プロアクティブな組み込みの脆弱性攻撃からの保護 | コンテンツのリモート実行 |

| フィッシング対策 | ドメインの誤用防止 | 未分類のトラフィックに対してサイトを読み取り専用としてリモートでレンダリングする |

| パスワードマネージャー | 統合されたエンタープライズパスワードマネージャー | なし (サードパーティのサービスと拡張機能が必要) |

| 中間者攻撃保護 | 完全な中間者攻撃からの保護 | 無し |

| Man-in-the-Browser保護 | 完全なMan-in-the-Browser保護 | 無し |

| マルウェアとランサムウェアからの保護 | アップロードとダウンロードのファイルスキャンにより、悪意のあるペイロードをブロック | 制限あり |

| 拡張機能の保護 | 完全な拡張機能制御と保護 | 無し |

| デバイスポスチャのサポート | ポリシー主導の意思決定のための完全なデバイスポスチャ評価 | 無し |

| ドキュメントの分離 | 完全なファイルエンゲージメントによるローカライズされたドキュメントの分離 | エンゲージメントのないクラウドでのコンテンツのレンダリング |

| 安全なストレージ | セキュアなストレージを内蔵し、ファイルを完全に管理 | 安全なストレージがない |

| ラストマイルコントロール | 自然なアプリケーションの保護と相互作用のためのフルラストマイル制御 | ラストマイルコントロールなし |

| 業界トレンド | 未来 | 過去 |

お問い合わせ・資料請求

株式会社マクニカ Island 担当

- TEL:045-476-2010

- E-mail:Island-sales-i@macnica.co.jp

平日 9:00~17:00