Falcon Shield

ファルコンシールド

ユースケースシリーズ:アイデンティティとアクセス管理のガバナンス

SaaSアプリケーションのユーザーとログインは、すべて潜在的な脅威です。ユーザーが攻撃者であれ、不満を持つ元同僚であれ、会社のデータやシステムへの望ましくないアクセスや誤操作を防止するにはアイデンティティ管理とアクセス制御が不可欠です。

企業には数千から数万のユーザーと数百から数千の異なるアプリケーションが存在するため、それぞれのエントリーポイントとユーザー権限の安全性を確保することは容易ではありません。セキュリティチームは、ユーザーのアクティビティが組織のセキュリティガイドラインに準拠していることを確認するために、すべてのアイデンティティを監視する必要があります。

アイデンティティとアクセス管理(IAM)ソリューションは、ユーザーのアイデンティティを管理し、企業のリソースやアプリケーションへのアクセスを制御します。アイデンティティが新たな境界となっていることから、セキュリティチームがこの領域を確実に管理することが不可欠です。

ガートナーは、疑わしいポスチャの変化やアクティビティを調査する検知メカニズムを組み込んで、攻撃に対応してアイデンティティインフラストラクチャの完全性を回復する新しいセキュリティ統制の手法を「Identity Threat Detection and Response(ITDR)」と名付けました。

SaaSセキュリティIAMガバナンスの強力な方法論とSaaS Security Posture Management(SSPM)に見られるベストプラクティスが組み込まれたITDRを利用すれば、セキュリティチームは、SaaS全体にわたるユーザーアカウント、アクセス許可、特権アクティビティに対する以下のような継続的かつ統合的な可視性を確保することができます。

- 誰が、いつ、どのような特権レベルで何にアクセスしているかの確認

- 特権ユーザーを中心とするユーザーアクションに関連するフォレンジック

- 権限の継続的かつ自動的な可視化と統合

- 不要なアクセス権または望ましくないアクセス権の削除による権限の適正化

CISOにも、IT担当者にも、ガバナンス・リスク・コンプライアンス(GRC)チームのメンバーにも関係のあることですが、この記事では、企業のSaaSセキュリティプログラムの一環としてのアイデンティティとアクセス管理のガバナンスの役割について説明します。

IAMガバナンスとは何か

IAMガバナンスは、企業のSaaSセキュリティポスチャとアクセス制御の実装状況を絶えず監視することによって、発生する問題にセキュリティチームが対処できるようにします。

SSPMがアイデンティティとアクセス管理のガバナンスを管理できる重要な予防領域には、(1)設定不備、(2)脆弱性、(3)情報漏洩 があります。

設定不備

IAMコントロールは継続的に、かつ適切に設定する必要があります。設定に問題があるときに適切な手順に従って問題の調査・是正を確実に行えるように、IAMの設定を監視して疑わしい変更がないかどうかを確認する必要があります。

例えば、企業は、組織全体でMFAを有効にしているにもかかわらず、MFAを要求しないことがあります。ポリシーの実施におけるこのようなギャップは企業をリスクにさらすおそれがありますが、SSPMはこのギャップに関するアラートをセキュリティチームに通知することができます。

脆弱性

SSPMソリューションは、パッチや補完コントロールを利用することによって、SaaSユーザーの端末など、アイデンティティインフラストラクチャ内に存在し、悪用されがちな脆弱性に対処することができます。例えば、所有している端末が脆弱であれば、特権を持つCRMアプリケーションのユーザーは会社に高いリスクをもたらす可能性があります。端末に起因する潜在的な脅威を是正するには、セキュリティチームがSaaSアプリケーションのユーザー、権限、アクセス許可を、それぞれと結び付いたデバイスの衛生状態に関連付けられる必要があります。このようなエンドツーエンドの戦術によってSaaSセキュリティに対する総体的なゼロトラストアプローチが可能になります。

また、パスワードへのアクセスが単一要素認証方式に限られているIMAP、POP、SMTP、Messaging API(MAPI)などのレガシープロトコルをはじめとする認証プロトコルからも重大な脆弱性が生じます。SSPMは、この種のプロトコルが組織のSaaSのどこに実装されているかを把握することができます。

情報漏洩

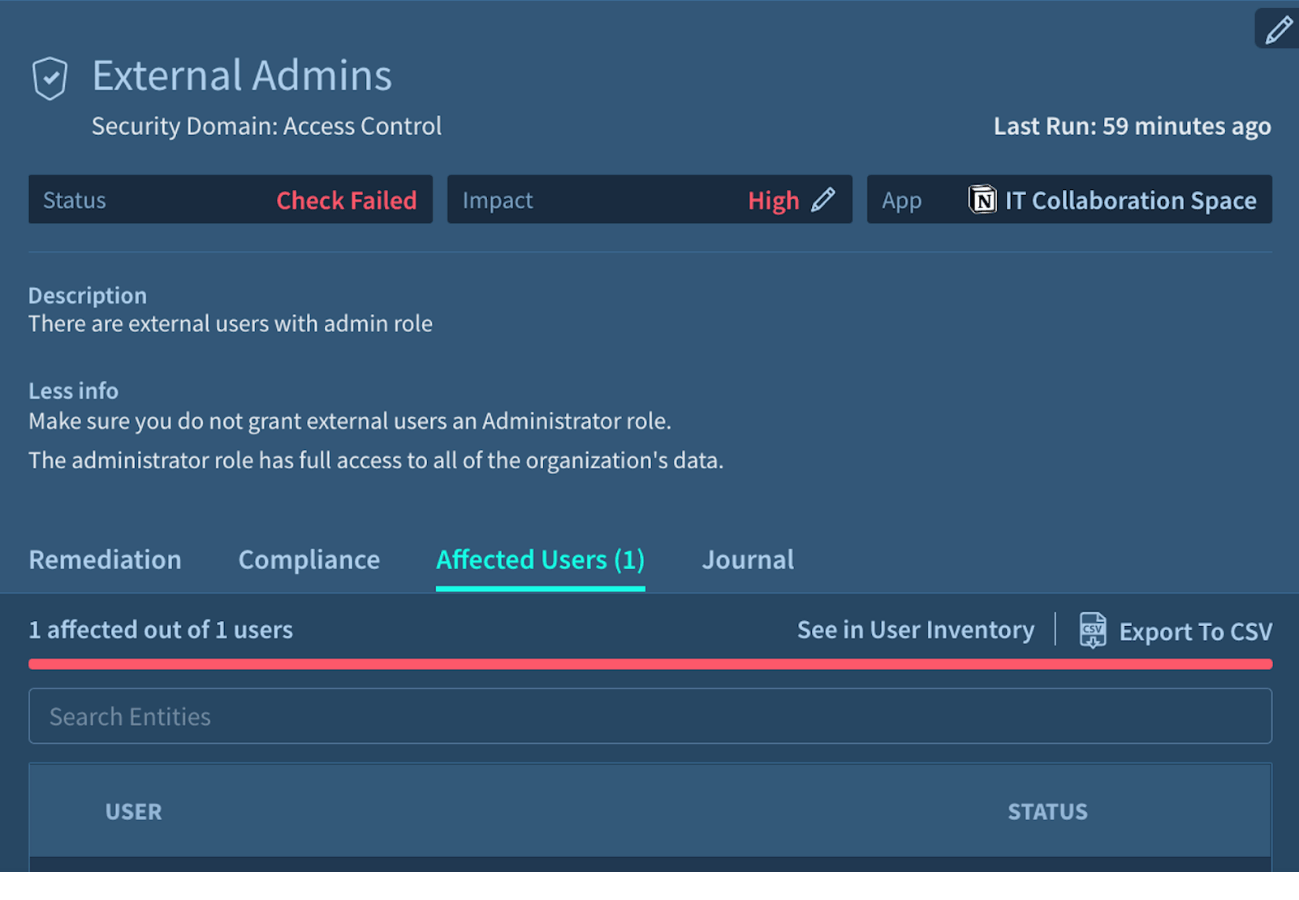

SSPMは、漏洩箇所を特定し、軽減することで、攻撃対象領域を減らすことに役立ちます。例えば、不要な特権や過剰な特権を削除や、ビジネスクリティカルなアプリケーションの外部管理者を許可することがあります。(図1を参照)

図1:外部管理者に対するFalcon Shieldのセキュリティチェック

さらに、SaaS間アクセスとも呼ばれるサードパーティアプリケーションへのアクセスも組織を無防備にする可能性があります。ユーザーは、拡張機能またはユーザー情報(連絡先、ファイル、カレンダーなど)を提供する目的で、一つのアプリケーションを別のアプリケーションに接続します。その接続がワークフローを効率化するため、従業員のワークスペースは多数の異なるアプリケーションに接続される結果となります。しかし、セキュリティチームは、どのアプリケーションが組織のエコシステムに接続されているかを把握できていないことが多いため、脅威を監視したり軽減したりすることができません。

まとめ

IAMはアクセス制御を強化するための手法ですが、SSPMのIAMガバナンスは、アクセス状況を継続的に監視することで、セキュリティチームがドメイン内で発生しているイベントの完全な可視性とコントロールを確保できるようにします。

お問い合わせ・資料請求

株式会社マクニカ Falcon Shield 担当

- TEL:045-476-2010

- E-mail:crowdstrike_info@macnica.co.jp

平日 9:00~17:00