Falcon Shield

ファルコンシールド

2023年のSaaSセキュリティ脅威トップ4

2022年の一年間で、セキュリティ侵害、攻撃、情報漏洩が相次いだことを受けて、企業は所有している数多くのSaaSの保護に奔走することを余儀なくされました。3月だけでも、Microsoft、Hubspot、Oktaで、それぞれ異なる3件のセキュリティ侵害事件が発生しました。

SaaSの利用が急拡大し、管理が複雑化するなか、企業が注目する必要があるのは、SaaS環境の4つの領域の強化とセキュリティ保護です。

設定ミスの多発

社員のSaaSアプリに配置されたチェックボックス、トグルなどの設定は企業全体で4千万にも及ぶことがあります。セキュリティチームは、これらすべての設定、ユーザーロール、アクセス許可をセキュリティ保護し、業界および会社のポリシーへの準拠を確保する責任があります。

それらの設定項目が抱える明白なリスクやセキュリティポリシーとの不整合だけでも対処に多大な労力を要しますが、設定ミスを手作業でセキュリティ保護することは至難の業です。これらの設定はアップデートのたびに変更される可能性がありますが、多くのコンプライアンスや業界標準によって設定の複雑さはさらに増しています。その課題に加えて、SaaSアプリの所有者はセキュリティチームの範囲外にある事業部門に在籍している傾向があり、アプリのセキュリティに関する訓練を受けておらず、セキュリティに重点的に取り組んでもいません。

セキュリティチームは、Falcon Shieldのような複数あるSaaS内の必須項目を可視化し、コントロールできるSaaS Security Posture Management (SSPM)ソリューションを導入する必要があります。そのソリューションは、グローバルなアプリ設定と個々のアプリ内のプラットフォーム固有の設定の両方を特定できるものでなければなりません。セキュリティチームはそのソリューションを使用して、セキュリティアラートの背景を把握し、設定不備を犯しやすいユーザーが誰なのか?そのユーザーは管理者なのか?それらのユーザーに対してMFAは有効になっているかどうかといった項目を確認する必要があります。セキュリティチームは、これらの項目を把握することによって会社や業界のポリシーを施行し、設定不備に起因する潜在的なリスクを是正することができます。

SaaS間のアクセス

企業のSaaS環境に接続されるアプリの増加もセキュリティ上の大きな課題となっています。平均して、数千ものアプリがセキュリティチームの承認や認識なしに接続されています。社員がSaaSアプリを利用する理由として、生産性を高めること、リモートワークを行うこと、そして会社の業務プロセスを効率的に構築・拡大することがあげられます。

しかし、ワークスペースにアプリを接続するとき、社員はアプリにアクセス許可を付与するよう求められます。アプリ自体に悪意がある可能性があるのはもちろんですが、これらのアクセス許可には、企業データや個人データの読み取り、作成、更新、削除を行う機能が含まれています。「許可」をクリックすると、付与されるアクセス許可を利用して攻撃者が会社の重要データにアクセスするおそれがあります。ユーザーは、これらのサードパーティアプリに付与したアクセス許可の重要性に気付かないことがほとんどです。

セキュリティチームは、シャドーITの領域に踏み込んでサードパーティアプリを発見し、リスクをもたらすアプリを特定できなければなりません。これらのアプリが要求するアクセス範囲から、許可されているユーザーや相互参照に至るまで、セキュリティチームは、組織のスタック全体にわたって機密データへのアクセスレベルを測定する能力を備えている必要があります。Falcon ShieldのようなSSPMソリューションは、セキュリティチームにこのような発見とコントロールの機能をもたらすほか、実行可能な対策の推進に必要な効果的で正確なリスク評価に役立つ高度なレポート機能も提供します。

デバイスからSaaSにアクセスするユーザーがもたらすリスク

セキュリティチームは、セキュリティ保護されていない個人用デバイスからSaaSアプリケーションにアクセスするユーザーがもたらす脅威に対処する必要があります。特にデバイスの所有者が高い権限を持つユーザーである場合、管理対象外デバイスからSaaSアプリへのアクセスは企業に高いリスクをもたらします。個人用デバイスはデータ盗難に遭いやすく、誤ってマルウェアを企業の環境に持ち込む可能性があります。紛失したデバイスや盗まれたデバイスも、犯罪者がネットワークにアクセスするための入り口となる可能性があります。

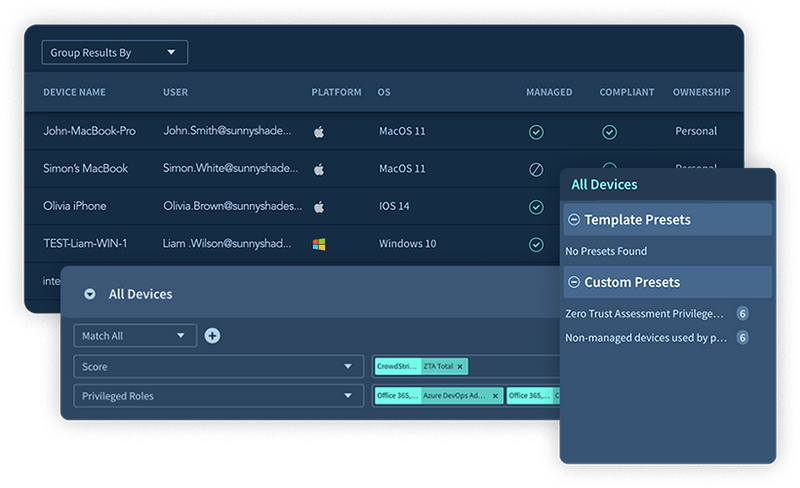

セキュリティチームには、セキュリティ侵害されたデバイスに起因するSaaSのリスク管理に使えるソリューションが必要です。Falcon ShieldのようなSSPMソリューションは、管理者や役員などの特権ユーザーを特定し、ユーザーリスクのレベルを計算して、より強固にセキュリティ保護する必要があるエンドポイントデバイスを識別することができます。

図:Falcon Shieldのデバイスインベントリ

アイデンティティとアクセスのガバナンス

最近のUberへのMFA Fatigue攻撃に見られるように、すべてのSaaSアプリのユーザーは攻撃者の入り口となる可能性があります。個人ベースのアクセス管理ではなく、ロールベースのアクセス管理の検証やアクセスガバナンスの理解を確立する取り組みに加えて、ユーザーのアクセス制御や認証の設定を適切に行うためのプロセスが不可欠です。アイデンティティとアクセスのガバナンスは、セキュリティチームがすべてのドメインで発生しているイベントの完全な可視性とコントロールを確保することに役立ちます。

セキュリティチームは、ユーザーのアクティビティが組織のセキュリティガイドラインに準拠していることを確認するために、すべてのアイデンティティを監視する必要があります。IAMガバナンスは、企業のSaaS設定監査とアクセス制御の実装を継続して監視することで、発生する問題にセキュリティチームが対処できるようにします。

最後に

ガートナーは、「クラウドセキュリティ・ハイプサイクル:2021年に登場した4つの必須テクノロジー」で、継続的にセキュリティリスクを評価し、SaaSアプリの設定監査セキュリティポスチャを管理するソリューションとしてSaaS Security Posture Management(SSPM)を挙げています。SSPMプラットフォームを利用することで、企業は自社のSaaSセキュリティを強化し、問題をより迅速に特定・修正して、攻撃を未然に防ぐことができます。セキュリティチームは、設定不備の管理だけでなく、SaaS間のアクセス、デバイスからSaaSにアクセスするユーザーのリスクレベル、アイデンティティとアクセス管理のガバナンスもカバーするSaaSセキュリティのベストプラクティスを導入することができます。

お問い合わせ・資料請求

株式会社マクニカ Falcon Shield 担当

- TEL:045-476-2010

- E-mail:crowdstrike_info@macnica.co.jp

平日 9:00~17:00