Falcon Shield

ファルコンシールド

誰が管理しているのか:SaaSアプリ管理者のパラドックス

組織の外部管理者が自分たちの都合でMFAを無効にしようとしたため、Salesforceなどの会社のCRMアプリから全社規模でロックアウトされる状況を想像してみてください。この外部管理者は、セキュリティチームに相談しようともせず、セキュリティへの影響を考慮することもなく、自分のチームがログインに必要とする使いやすさだけを考えて行動します。

しかし、このCRMアプリはMFAを最上位のセキュリティ設定として定義しています。例えば、Salesforceには「High Assurance Login Value」という設定があり、この設定では安全措置としてMFAを使用しないすべてのユーザーを即時にロックアウトします。その場合、組織全体が業務停止状態になり、業務に大きな影響がありますます。

大きな懸念材料なのは、これが1回限りの出来事ではないことです。業務上、重要なSaaSアプリの管理者は、多くの場合セキュリティ部門の部外者であり、大きなコントロール権限を持っています。セキュリティ対策に重点的に取り組んでいないこれらの管理者は、部署のKPIの向上を目指して仕事をしています。例えば、Hubspotは通常マーケティング部門が所有しており、Salesforceはたいてい事業部門が所有しています。事業部門がSaaSアプリを所有しているのは、SaaSアプリを使えば仕事を効率的に処理できるからです。しかし、企業のSaaSアプリスタックをセキュリティの観点から保護することはセキュリティチームの責任であり、それを効率的に実行するためには、SaaSアプリの完全なコントロールが必須です。

CSAとAdaptive Shield社が実施した「2022 SaaS Security Survey Report」では、このパラドックスの実態を深掘りし、CISOやセキュリティ専門家から収集したデータを提示しています。この記事では、アンケート回答者から得られた重要なデータを調べて、セキュリティチームの解決策について考察します。

事業部門の管理下に置かれたSaaSアプリ

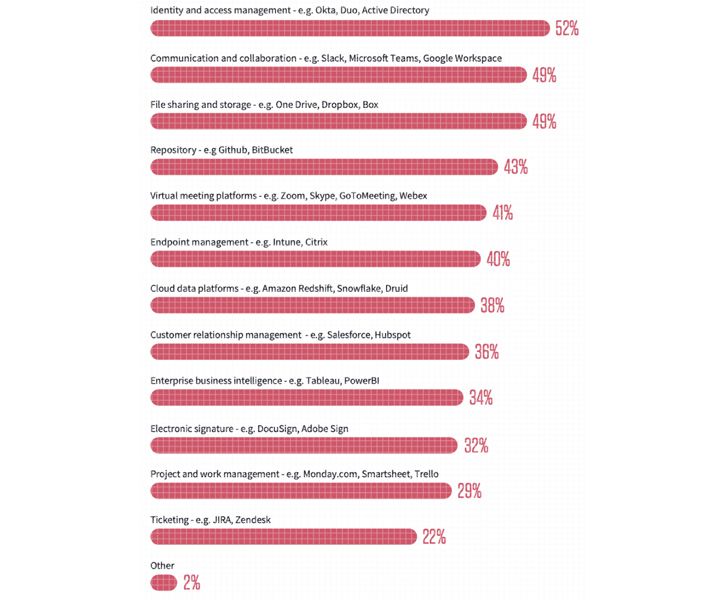

典型的な企業では、クラウドデータプラットフォーム、ファイル共有アプリ、コラボレーションアプリからCRMアプリ、プロジェクトマネジメント、ワークマネジメント、マーケティングオートメーションなど、様々なSaaSアプリが利用されています(図1参照)。個々のSaaSアプリは企業が必要とする特定のニッチな役割を果たすために必要とされます。これらのようなSaaSアプリがなければ、他社に後れを取り、KPIを達成するのにより長い時間がかかる可能性があります。

図1:利用されているアプリの種類(2022 SaaS Security Survey Report)

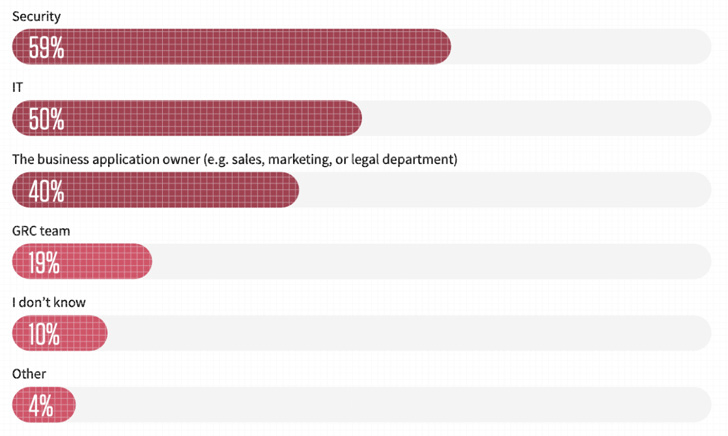

2022 SaaS Security Survey Reportによれば、SaaSアプリの40%が営業部、マーケティング部、法務部などの非セキュリティチームによって管理・所有されています(図2参照)。報告書によれば、SaaSアプリの管理は主にセキュリティチームとITチームに任されていますが、脅威の状況を複雑にしているのは、管理の40%を担っている事業部門がアプリへの完全なアクセス権を持っていることです。

セキュリティチームがその所有権を奪うことはできません。なぜなら、ビジネスアプリケーションの所有者は、アプリを使いやすく最適化するために、関連するSaaSアプリへの高レベルのアクセス権を維持する必要があるからです。しかし、セキュリティに関する深い知識も利害関係(部署の仕事の成果に影響するセキュリティKPI)もないビジネスアプリの所有者にセキュリティチームが高レベルのSaaSセキュリティの確保を期待することには無理があります。

SaaSアプリの所有権のパラドックスを解明する

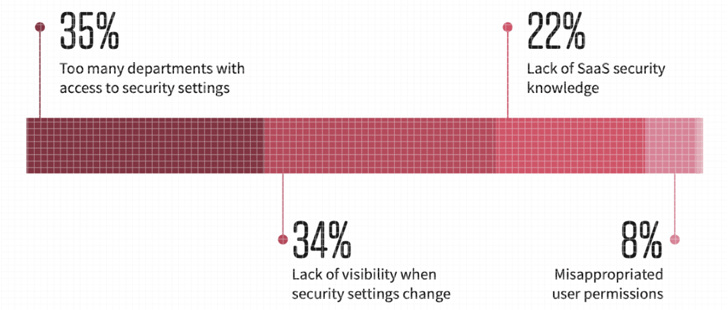

設定不備に起因するセキュリティインシデントの主な原因を尋ねたところ(図3)、調査報告書の回答者は、上位4つの原因として次の項目を挙げました。

- セキュリティ設定にアクセスできる部署が多すぎる

- セキュリティ設定が変更されたことが可視化されない

- SaaSセキュリティに関する知識不足

- ユーザー権限の悪用

これらの原因はすべて、直接または間接的にSaaSアプリの所有権のパラドックスにあります。

図3:セキュリティインシデントの主な原因(2022 SaaS Security Survey Report)

設定不備が引き起こすセキュリティインシデントの主な原因は、セキュリティ設定にアクセスできる部署が多すぎることです。これは、次に多い原因であるセキュリティの変更が可視化されないことと密接な関係があります。事業部門は、セキュリティ部門に相談したり通知したりすることなく、アプリの使い勝手を最適化するためにアプリの設定を変更することがあります。

さらに、セキュリティに十分な注意を払っていない事業部門の所有者は、ユーザー権限の不正利用を簡単に引き起こす可能性があります。必要もない特権アクセス許可がユーザーに付与されることもよくあります。

セキュリティチームがコントロールを取り戻すには

この責任共有モデルにおいてコミュニケーションギャップを埋める唯一の効率的な方法は、SaaS Security Posture Management(SSPM)を利用することです。組織のセキュリティチームがSSPMソリューションを所有、管理し、そして利用すれば、セキュリティチームは、会社のすべてのSaaSアプリと、ユーザー権限やアクセス許可を含むアプリのセキュリティ設定の完全な可視性を確保することができます。

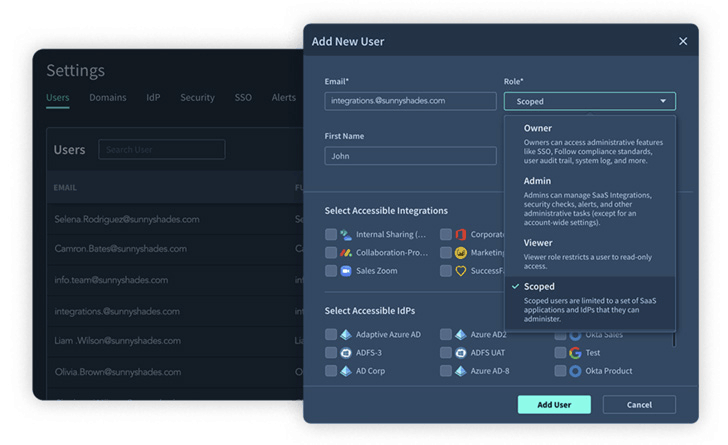

企業はさらに一歩踏み込んで、アプリ所有者が所有するアプリのすべての設定を自ら能動的に確認・管理できるように、アプリの所有者をSSPMプラットフォームに追加することができます。スコープ付き管理者機能(図4)を利用することで、セキュリティチームはアプリ所有者に所有するアプリへのアクセス権を付与することができます。そうすれば、セキュリティチームはアプリ所有者の確認のもとでセキュリティ問題を修復することができます。

図4: Falcon ShieldのSSPMプラットフォームのスコープ付き管理者機能

事業部門がSaaSアプリのセキュリティ設定にアクセスすることを阻止する方法はありません。SaaSセキュリティの基本について組織全体のユーザーを教育することによって事業部門が引き起こす可能性のあるリスクを減らす必要がありますが、常にそれを実現できるわけではなく、実現したとしても、それだけでは不十分です。このような状況を回避するには、設定の変化に関するアラート、SaaSアプリ内でのアクションの収集・可視化を行う監査ログ監査ログ、スコープ付き管理者などを通じてセキュリティチームに可視性とコントロールをもたらすソリューションを導入する必要があります。

お問い合わせ・資料請求

株式会社マクニカ Falcon Shield 担当

- TEL:045-476-2010

- E-mail:crowdstrike_info@macnica.co.jp

平日 9:00~17:00