スマートホーム共通新規格として、2022年10月4日にリリースされたMatter(※1)。異なるデバイスやプラットフォーム間でのシームレスな連携を実現できることから、さらなるユーザー体験の向上が期待されています。一方でスマートホーム機器の製造に携わる企業は、同規格の導入に際し、さまざまな点に留意する必要があります。

本記事ではMatterの可能性を探りつつ、企業がスマートホーム市場での競争力を高めるために把握すべきポイントを解説します。

※1:Apple、Google、Amazonをはじめとするアメリカの企業500社以上が参加している無線通信規格標準化団体(Connectivity Standards Alliance)が策定したスマートホームの新たなIoT共通規格。異なるメーカーのスマートホーム家電に互換性を持たせることで、デバイスのシームレスな統合や一元的な制御を可能にすることから、スマートホームのさらなる利便性の向上に貢献する。

Matterによるスマートホームの未来

Matter version1.0が公開(※2)されたのは、約1年前の2022年10月でした。また、その1年後にはエアコン・空調設備・お掃除ロボットなどに適応予定のversion1.2も公開され、市場からの注目度はさらに高まっています。

そんななか、海外にはMatter version1.0対応製品(スマートスイッチ、スマート照明)の先行リリースを始めている企業もあります。反面、自社の提供価値や事業の状況を鑑み、投資に対して慎重な姿勢を見せるケースもあるようです。

Matterがもたらすユーザー体験 価値の向上は、これからの日本国内においても重要です。スマートホームの利便性を理解して効果的に活用するためには、実際に体験したり、常に動向を注視することが求められます。しかし、スマートホームにはその苦労を補って余りある恩恵があることも事実なのです。

たとえば子育て世代の夫婦、あるいは介護施設や要介護者のいる一般家庭では、機器同士の協調動作によって、ユーザーの負荷軽減に期待がもてます。使い方次第では、社会課題となっている労働者不足への対策にもなり得るでしょう。また不動産デベロッパーの場合、あらかじめスマートホームを導入した物件を提供できれば、それは他社との大きな差別化ポイントになります。

今後はMatterのロゴ付き製品を積極的に利用することで、資金調達の成功率が高まったり、新たなユーザー体験価値の提供を目指すサービス事業者とのエコシステム構築機会が生まれると考えられます。そうしてMatterの重要性が高まれば、スマートホーム機器の製造に携わる企業は、これまで以上にMatter適応の投資判断やPoCサイクルを早める必要が出てきます。

※2: 2022年10月4日、無線通信規格標準化団体 CSA(Connectivity Standards Alliance)より公開。

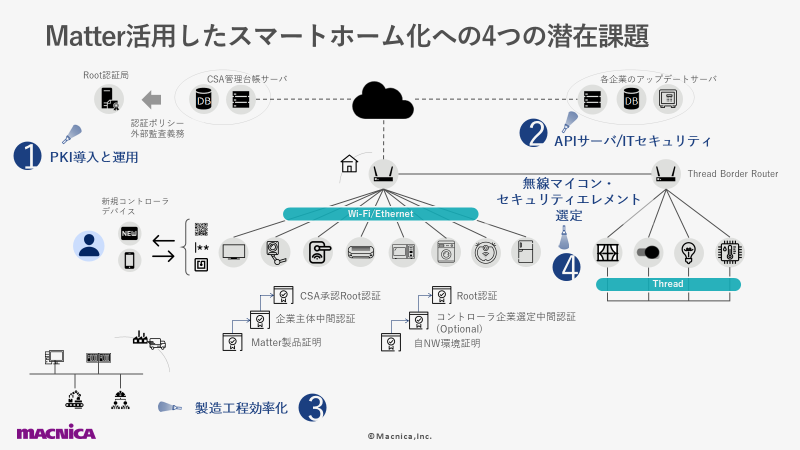

Matter導入における4つの課題と解決アプローチ

ここからは、主にスマートホーム機器の製造に携わる企業様向けに、Matter適用における手戻りコストを発生させないための4つの重要ポイントを解説していきます(下図①~④)。

①PKI の導入と運用

マルチベンダー環境では、第三者を信頼する機構の構築と相互運用可能なPKIの導入に、非常に多くの時間を要します。それどころか、実現しきれない可能性も高いとまで言えるのが実態です。

一方で、Matterは規格内の証明書利用に関する内容がPKIやセキュリティの専門家によって議論されたうえで規格へ組み込まれていることが特徴です。また、CSAに承認されたPAA(Product Attestation Authority / ルート認証局)や、スマートホーム機器製造者が明示的に関わるPAI(Product Attestation Intermediate / 中間認証局)に対してもCertificate Policyを定めています。

つまり、Matterにおいてはスマートホーム機器同士が相互運用を実現するうえでの十分な信頼が確立されているのです。なお、DAC(Device Attestation Certificate / デバイス証明書においてはリモートアテステーション(Matter機器として信頼性ある動作をするか)、NOC(Node Operation Certificate)においては所有者の信頼性をそれぞれ担っています。

そして、DACの主体者となるスマートホーム機器の製造者が重要視すべきは、「セキュアな認証局運用をどう実現するか」という点です。

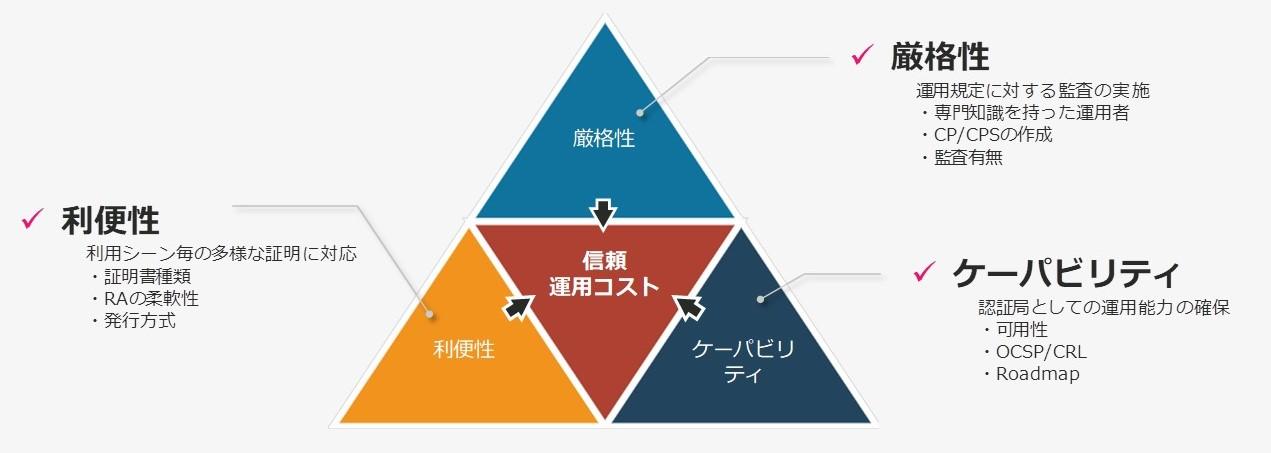

2023年9月末時点では、数多くPAAに承認された認証局ベンダーが、PAIソリューションを提供しています(※3)。とはいえ、正しい選択基準がない状態では調査コストがかかるうえに、最終的に自社に最適ではないベンダーを選定する懸念もあります。

実際に見るべきポイントとしては、認証局システムの利便性・ベンダーサポート体制・認証局が運用されているデータセンターへの投資などが挙げられます。また認証局運用において、人的ミスは特に注意すべき要素の1つです。実績豊富なベンダーは過去の実績・経験を踏まえたうえでシステム利便性向上に取り組んでいることが多く、人的ミスの防止設計を実装していることが多い傾向にあるため、参考にしましょう。

また、ライフサイクルを通じて証明書の管理・運用を自社要件が満たせるか、証明書の一意性を組み込み製品との紐付けを自社でID管理する際や工場工程からの同期発行を実現する際の認証局としての提供能力の精査なども、クリアすべき課題です。

まずは「証明書発行・承認(取得)フローの最適解=ライフサイクル設計」「証明書をどう管理したいか」という点において、現状とのギャップを把握。そこから必要なコスト・利便性と厳格性のバランスを踏まえ、自社にとって最適なデジタルトラストパートナーを探すとよいでしょう。

②APIサーバ/企業サーバ側のセキュリティ

多くのIoT機器はリリース後に脆弱性を修正したり、機能を追加したりするために、バージョンアップ機能を持っています。新しいファームウェアはアップデートサーバから配信されますが、攻撃者がそこに侵入した場合、改ざんされたファームウェアが全製品に適用されてしまうリスクがあります。このことから、アップデートサーバに対するセキュリティ対策の優先順位は高いと言えます。

また、多くのIoT機器はクラウド上のAPIサーバと通信をし、データの保存、リモートコントロールを実現しています。IoTの種類にもよりますが、クラウド上のサーバに侵入されてしまうと、個人情報やプライベートな情報(位置情報、医療に関する情報)などが奪取されるリスクや、勝手に操作されてしまうリスクがあります。

こうした公開サーバはインターネット上のどこからでも攻撃されうるため、物理的なアクセスが必要なローカルのIoTデバイスよりも攻撃に晒されやすいと言えます。

Black Hat USA 2023では、クラウド経由でNASをハッキングする講演(※4)がありました。脆弱性を発見した研究者はNASとクラウドの通信を調査し、デバイスのGUIDが認証として利用されることを突き止めました。さらにそれらのGUIDはインターネットに公開されていることを見つけ、収集したGUIDを利用してクラウド経由で他人のNASにアクセスできることを証明しました。

公開サーバに対する攻撃を防ぐためには、いくつかの手段やポイントがあります。

- 一般的な公開サーバ同様に脆弱性の管理を行う

- OSやミドルウェアなども含めてしっかり動作バージョンを把握しておき、定期メンテナンスを実施する。

- 新しい脆弱性の情報を把握し、重大度の高い脆弱性が見つかった場合には緊急でメンテナンスを実施する(本番環境のみならず、ステージング環境も対象)。

- 認証の強化

- デバイス認証に用いるトークンやIDに推測ができないもの、かつどこにも公開されない情報を利用する。

- デバイスから見たサーバの認証も重要。過去にマザーボードのファームウェアのアップデートサーバでHTTPを利用しており、サーバ認証ができなかったために途中経路でファームウェア改ざんされた事例もある。

- APIセキュリティの対策

- OWASPでは OWASP API Security Top 2023年版(※5)を公開しており、APIを実装する上での注意すべきリスクを発表している。上記のBlack Hatの事例は、Broken Object Level Authorization(オブジェクトレベル認可の不備)に対する脆弱性と言える。

※4:https://i.blackhat.com/BH-US-23/Presentations/US-23-MOSHE-Pain-in-the-NAS.pdf

※5:https://owasp.org/API-Security/editions/2023/en/0x00-header/

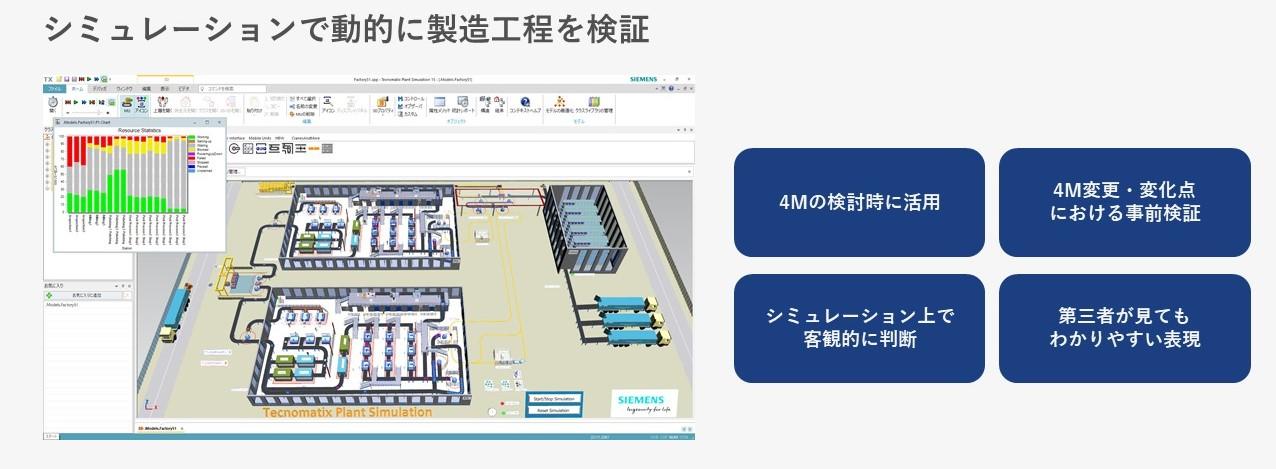

③製造工程変更による事前検証の必要性

製造工程で秘匿性の高い情報を書き込む際には、工程の変更が発生します。その場合、事前にデジタル上で検証し、問題ないかを確認してから現実の工場に反映させることで、無駄を削減できます。

従来は工程の変更や何らかの変化点が生じた場合、属人的な経験と勘による解決を余儀なくされることも少なくありませんでした。しかも、その解決策が本当に適切なのかは誰にも証明できません。

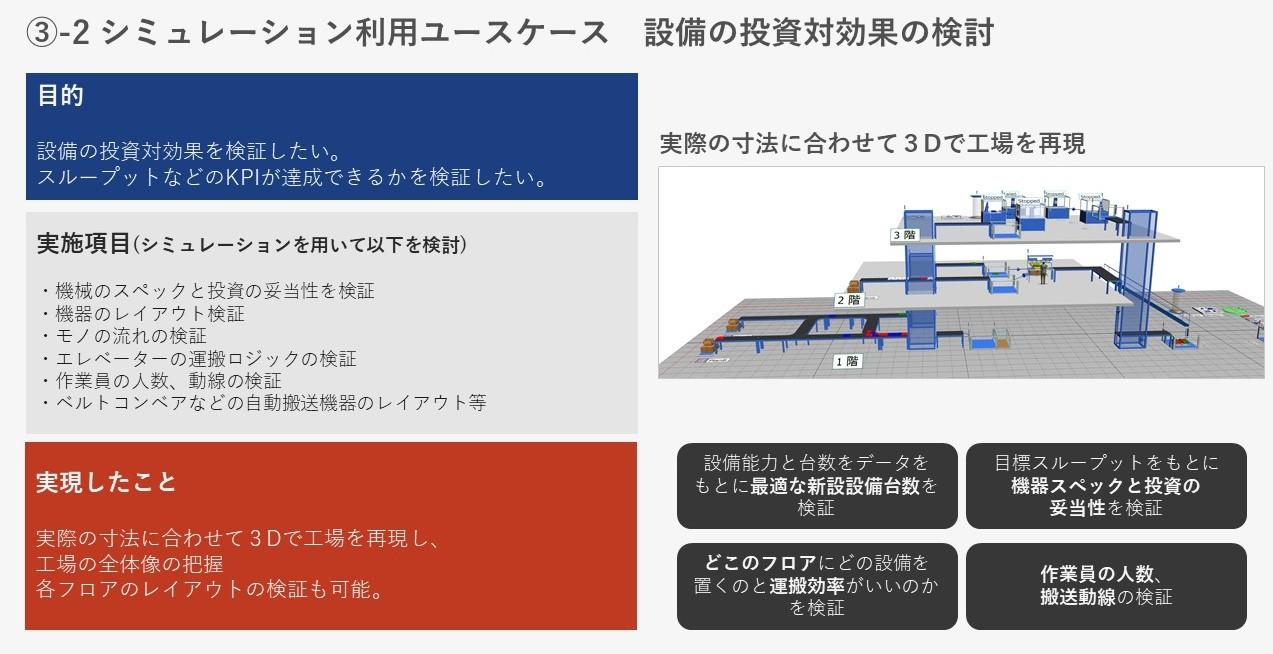

そのようなケースにおいて、シミュレーションは非常に有効にはたらくツールとなります。たとえば上記のように工程変更が発生する場合、あらかじめ現場そっくりの工場をデジタル上で動的に再現すれば、さまざまな変更案を検証することが可能になります。設備レイアウトや設備台数、作業員の人数の検証から、製造順序の検証まで、すべてをデータ上で、客観的に検証できます。

さらに、工場の状態を現実の状況に近い形で再現することで、急な変更やトラブルの回避策も検討できます。シミュレーションで再現した工場は、一目見ただけでどのような内装なのかも分かるため、他部門との連携に役立つことも特徴です。

シミュレーション利用ユースケース:設備の投資対効果の検討

④無線・セキュリティ半導体選定

WLANモジュールには、暗号化方式 WPA(Wi-Fi Protected Access)の最新規格であるWPA3に対応したものが適しています。なぜなら、従来のWPA2方式に「KRACKs(※6)」と呼ばれる暗号化における脆弱性が発覚し、WLAN通信の盗聴や傍受の危険性が指摘されているためです。

WPA3は、従来方式のWPA2で見つかった複数のセキュリティ脆弱性を克服するために、SAE(Simultaneous Authentication of Equals)というハンドシェイク技術を実装しました。また、パスワードを利用しないユーザーが利用する環境でも、個々のユーザーの通信を暗号化する仕組みも実装しています。

WFA(Wi-Fi Alliance)が提供する認証プログラム(以下 Wi-Fi認証)では、WPA3対応が必須項目となっています。したがって、機器メーカーは自社製品でWi-Fi認証をPassし、Wi-Fiロゴを取得することで、その製品が正規のWPA3を実装していることを対外的に示すことができるのです。

Wi-Fi認証は、WFAの認証試験ラボ(Authorized Test Lab, ATL)にて実機試験が必要です。もし試験にFailした場合は、Fail項目を改善し改めて再試験となるため、コストがかさみます。一般的な機器メーカーでは、ATLでのWi-Fi認証試験日程の数カ月前から準備し、必要に応じて自社で事前試験を実施するケースもあります。このようにWi-Fi認証の取得に伴う、人・時間・費用などのコストは、機器メーカーの課題となっています。

製品量産後に、無線Chip内の脆弱性が見つかる事例があります。先述のWPA3においても、「Dragonblood(※7)」と呼ばれる脆弱性が発表されています。こうした脆弱性に対応するためには、 WLANモジュール内のファームウェアのアップデートが必要です。その手段としては、OTA(Over The Air)での無線アップデート、USBなどを介した有線アップデート方法が挙げられます。いずれにしても、機器側にはあらかじめファームウェアアップケートするためのソフトウェアを実装しておく必要があります。

一般的にWLANモジュールのファームウェアは、WLANチップベンダが提供するため、機器メーカーは、脆弱性対応をしたファームウェアをいち早く入手したいものです。しかしながら、サポート能力が乏しい(もしくは限定的な)WLANチップベンダの場合、タイムリーなファームウェア提供が難しい場合があります。

すなわち、WLANモジュール/チップの選定時には、そのチップベンダの技術サポート体制もしっかりと考慮すべきでしょう。ちなみにInfineon社はWLANのアプリケーションエンジニアが日本に複数名駐在しており、そのスピーディで重厚な技術サポート体制には定評があります。

※6: Key Reinstallation Attacksの略称。ネットワーク経由で送信されるデータを盗むためにWPA2の脆弱性を悪用する攻撃の一種。

※7: WPA3のSAE(Simultaneous Authentication of Equals)ハンドシェイクに関する複数の脆弱性の総称。パスワードで保護された Wi-Fi ネットワークの範囲内にいる攻撃者がパスワードを不正取得することで、機密情報へのアクセスできる可能性がある。

まとめ

今回は主にスマートホーム機器製造者様向けに、顕在化しづらいテーマを4つの領域に大別して解説いたしました。

特に「製造工程のデジタル化」の部分については、Matterと社内DXをうまく相乗させることができれば、取り組みの価値がより高まることでしょう。そのためには全体像を効率的に把握しつつ、外部の知見を加えることも欠かせません。しかし、Matterへの理解を深めたり、実装方法を探ることに注力するあまり、それ以外の部分にコストや工数を割くことが難しいケースもあるかと存じます。

マクニカはそんなお客様の課題に寄り添い、即効性のある、包括的な解決手段をご提案いたします。お困りのことがございましたら、ぜひ一度お気軽にご相談ください。

執筆者

黒澤 俊洋 / 株式会社マクニカ ネットワークスカンパニー CPSイノベーションセンター 主席

民生品組み込み機器開発を経て、マクニカへ入社。入社以来、セキュリティチップやIoT製品機器セキュリティ、PKI・認証に関する業務に従事し、導入検討・導入初期段階~実装レベルまでの包括的な支援を行う。近年はMNO様向け5Gセキュリティコンサルティングにも従事。

関連記事・ソリューション

PKI (公開鍵基盤):Digicert

Digital Twin 生産シミュレーションソフトウェア:Siemens Plant Simulation

ワイヤレスSoC(System on Chip):Silicon Labs / NXP

MCU, Connectivity, Secure Element:Infineon/MICROCHIP