Skyhigh Security

スカイハイセキュリティ

AWSのユーザ設定ミスによる情報流出リスクはどう防ぐ?クラウドの情報漏洩防止はCASBが有効

AWS S3のユーザ設定ミスで機密情報が漏洩! 原因と対策は?~AWS特有の設定に監視項目を持つCASBの選定を~

AWSが提供する企業向けクラウドサービス(IaaS)「AWS(Amazon Web Services)」は、その利便性やコストパフォーマンスから、世界中のさまざまな業種、業態の企業に多数採用されています。昨今、AWSの核となるオブジェクトストレージAmazon S3(Amazon Simple Storage Service:以下、S3)に格納される機密情報が、管理者権限のユーザ設定ミスにより「公開」状態になっているインシデントが発覚し、問題になっていることをご存じでしょうか?

ここでは、S3でユーザ設定ミスが生じる原因と、脆弱な設定によりもたらされるリスク、有効な防止策を整理するとともに、AWS上で自社のサービスシステムを構築している企業に欠かせない、クラウドセキュリティについて考えます。

Amazon S3の利点とセキュリティリスク

S3は、クラウドベースのストレージで、2006年にリリースされたAWSの主力サービスの一つです。開発者が利用しやすいよう設計されており、高いスケーラビリティやセキュリティ、高速性、コストパフォーマンスに優れていることから、ビジネス上のあらゆるデータの格納に幅広く利用されています。中には、ユーザ顧客の購買に関わる重要な個人情報など、「機密情報」として扱われるデータも多く存在します。このような情報が、誤ったユーザ設定により外部から閲覧できる状態になっているサイトが多数見つかり、問題視されているのです。

実際に、日本の大手小売企業では、S3を起点にクレジットカード情報を含むオンラインショップ上の個人情報が流出しました。某自動車メーカーでも顧客情報が公開状態だったことが報道されるなど、企業活動に影響を及ぼしかねない重大なリスクが指摘されています。こうしたリスクは世界規模で増大しており、当社が契約を結ぶ米国のサイバーセキュリティ企業のRiskIQは、2019年7月現在、誤って設定されたS3バケットを介して17,000ドメイン以上のWebサイトが侵害されていると報告しています(※注1)。

S3のユーザ設定ミスはなぜ起こるのか?

IaaSであるAWSでは、企業のビジネスに直結する重要なシステムが構築され、世界的に広く普及していることから、攻撃者のターゲットになりやすいという背景があります。一方で、ユーザ設定ミスが起こりやすい特有の事情があることも否めません。

要因①:AWSのサービスリリースの速度にユーザが追随できない

AWSは、2018年だけで新規に1,957のサービス・機能の更新を行っています。このスピードに開発者が追い付けず、理解が浅いまま作業を進めることが、セキュリティ的に脆弱なユーザ設定ミスを生む大きな要因と考えられています。

要因②:一般的な脆弱性診断には、AWS特有のユーザ設定項目が考慮されていない

システムをWeb上で展開する際、ほとんどの企業が、脆弱性診断サービスにより自社システムをチェックする体制をとっているでしょう。そして、問題がないと診断された結果を受けてサービスをリリースしています。しかし、多くの脆弱性診断サービスには、AWS特有の現象に対するチェック項目が含まれていません。ここが落とし穴となって、S3のユーザ設定にミスがあることを見逃してしまいます。

要因③:①②の要因などにより、S3の脆弱なユーザ設定に管理者(ユーザ)が気付かない

システム開発者が、セキュリティの知識に精通しているとは限りません。また、開発部門とシステム管理(セキュリティ担当)部門の連携が弱い企業もあります。開発者の操作性を重視して、アカウントやシステムに過度の権限を付与している場合、情報流出のリスクを抱えて稼働し続けます。

セキュリティの責任を負うのはクラウドベンダー?

さらに、クラウド文化の経験が浅い日本では、利用者側のセキュリティに関する思い違いがあることも、指摘されています。それは、「クラウドベンダー側が、セキュリティを万全にしてくれているから大丈夫」という思い込みです。

AWSは自社が提供するAWS責任共有モデル(注2)で、クラウドのセキュリティには責任を負うが、クラウド内のシステムのセキュリティに対する責任はユーザにあると明記しています。責任の範囲は明確にされているものの、ユーザはベンダー側がすべてのセキュリティを担保してくれると思い込んでいる節があり、これが脆弱なユーザ設定につながっている可能性もあります。

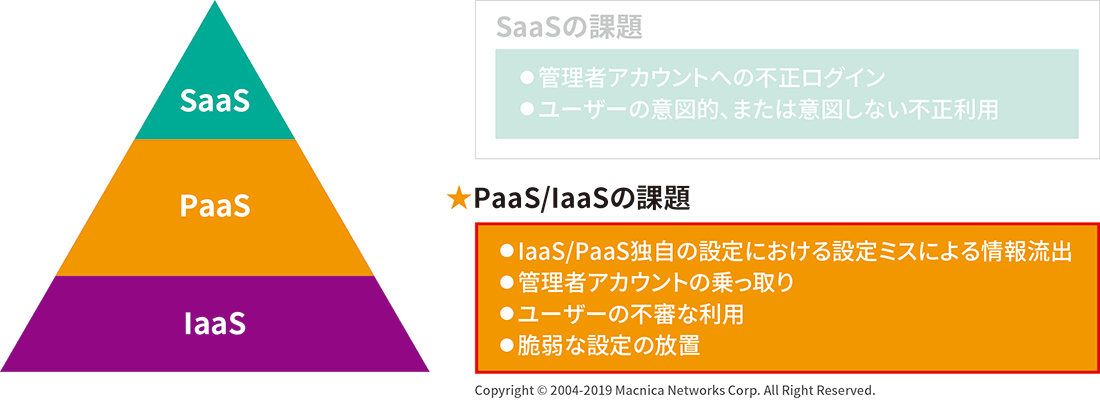

AWSのユーザ設定ミスによる情報漏洩インシデントはユーザ側の過失であり、ユーザ自らがこのインシデントを防ぐためにセキュリティに取り組む必要があります。例えば、設定ミスや脆弱な設定の放置、管理者アカウントの乗っ取り、見えないところでのユーザの不適切な使用などに対する、クラウド特有のセキュリティ対処が必要なのです。

クラウド時代に必要なセキュリティとは?

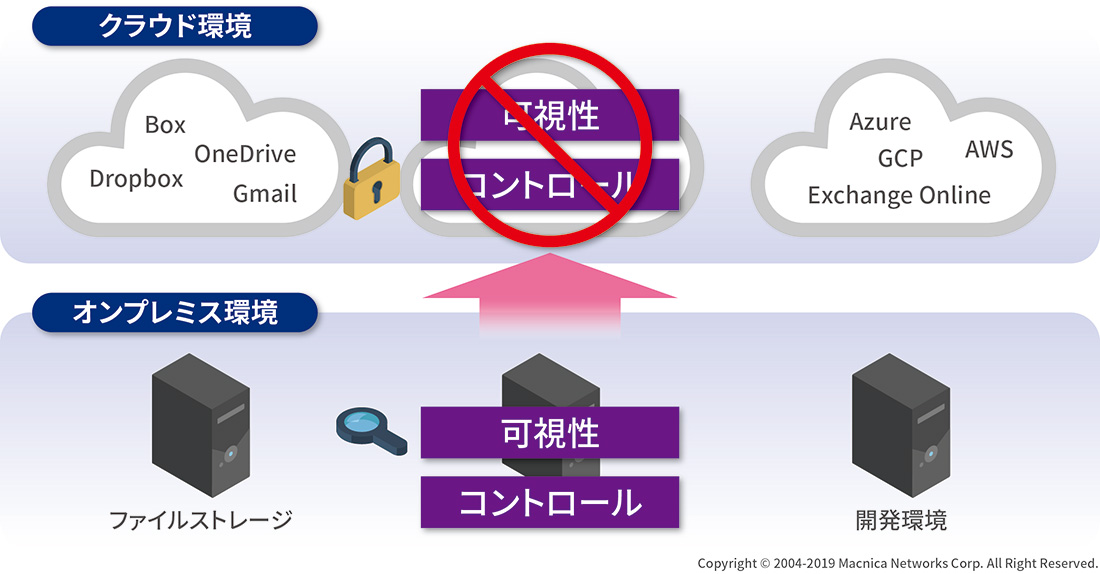

クラウドのメリットを活かし、さまざまなシステムをクラウドへ移行した結果、オンプレミス環境で講じていた従来のセキュリティは、意味を為さなくなりました。オンプレミスでのシステムは、可視性が高く、自社内で運用をコントロールすることができましたが、これらは「閉じた環境」だからこそできていたことです。クラウドでは、そもそもシステムもデータも「外部」にあるため、可視化もコントロールも難しくなります。そのため、クラウド環境におけるセキュリティは、アプローチがまったく異なるのです。特に、IaaSのセキュリティは、IaaSのスピード感あるアップデートに追従する専門性が必要です。

AWSのアップデートに追従する監視項目を持つ「MVISION Cloud」

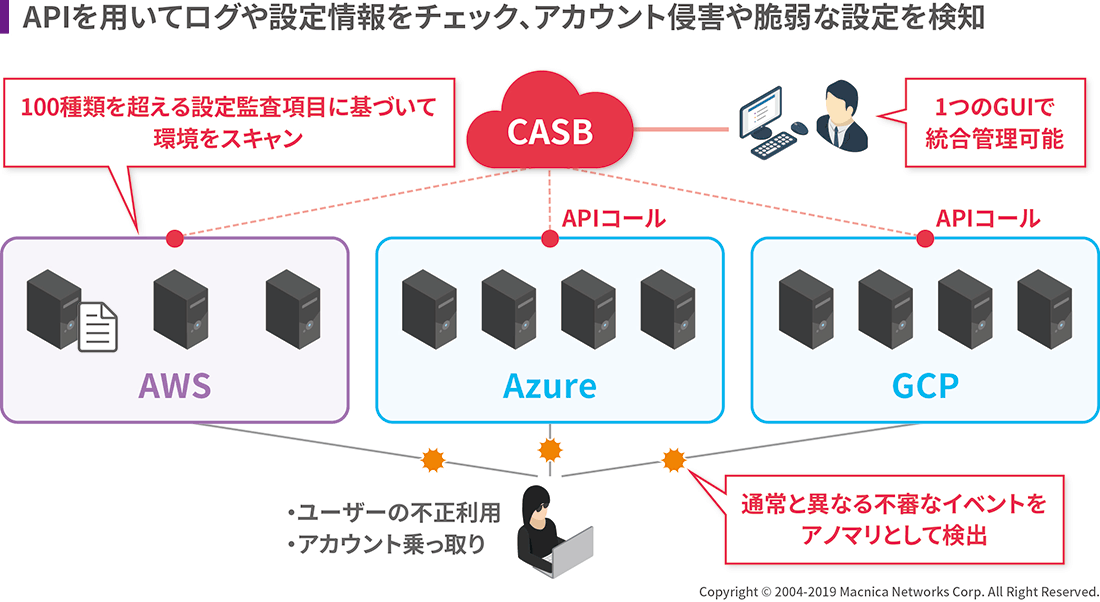

クラウド特有の課題解決に有効なセキュリティとして注目されているのが、CASB(Cloud Access Security Broker)です。CASBは、APIなどの技術でクラウドの利用状況を可視化し、アクセスを制御するなどのコントロール機能を有するソリューションで、特に、McAfeeのCASB製品である「McAfee MVISION Cloud(以下、MVISION Cloud)」には、AWS特有のセキュリティリスクに関し、100以上の監視項目があり、AWS上でシステム構築をしている企業にお勧めです。また、McAfeeはAWSセキュリティコンピテンシーを取得した初のCASBベンダーで、MVISION CloudはAWSのアップデートに追従しながら監視項目を更新し、トップセキュリティを担保しています。

AWSに限らず、IaaS/PaaS上でシステムを構築する際には、IaaS/PaaSのルールに準じて正しく設定をすることが重要です。そのためには、外部からの攻撃の有無のみならず、推奨される設定と自社の設定があっているかどうか差異を確認できる専門のツールを活用することが有効であり、これにより、安心してビジネスを運用できる体制を整えることが可能です。

まとめ

オンプレミスの時代には、企業内の情報インフラや社内システムを対象としたセキュリティが重要でした。しかし、すでにAWSなどのクラウド環境上で、絶対止められない業務システムやサービスが稼働している今、クラウドに適したセキュリティは必須です。自社のセキュリティが、「クラウド時代」に対応できているかどうか、見直してみてはいかがでしょうか。自社では気付けない脆弱性には、AWSの進化に追従するMVISION Cloudの活用をお勧めします。POCについてもどうぞお気軽にご相談ください。

※注1:RiskIQ blog July 10, 2019

※注2:AWS責任共有モデル

※取材当時の情報となります。

お問い合わせ・資料請求

株式会社マクニカ Skyhigh Security 担当

- TEL:045-476-2010

- E-mail:mfe-info@macnica.co.jp

平日 9:00~17:00