製品

- CrowdStrikeで出来ること

- CrowdStrikeが提供する各モジュールFalcon

- Falcon Prevent(NGAV)

- Falcon Insight(EDR)

- Falcon OverWatch(脅威ハンティング)

- Falcon Discover(IT資産管理)

- Falcon Spotlight(脆弱性管理)

- Falcon Adversary Intelligence(脅威インテリジェンス)

- Falcon Identity Threat Protection/Detection(アイデンティティ保護)

- Falcon Cloud Security(CNAPP)

- Falcon Surface(EASM)

- Falcon Shield(SSPM)

- Falcon Next-Gen SIEM(次世代SIEM)

サービス

CrowdStrike

クラウドストライク

進化するサイバー攻撃に打ち勝つための最新のエンドポイントセキュリティ対策

EDRだけでは検知・保護できない脅威をクラウドストライク製品で迎え撃つ

エンドポイントセキュリティ対策の重要性が説かれるようになり、すでに多くの企業が次世代型アンチウイルス(NGAV)やEDR(Endpoint Detection and Response)製品の導入を進めてきた。サイバー攻撃の技術や手口も日々進化を続けており、自社環境を本当に守ることができるのかと不安を抱えるセキュリティ担当者も少なくない。そこでマクニカは、「進化するサイバー攻撃とエンドポイントセキュリティ選定の鍵」と題するセミナーを開催。最新のセキュリティ動向や取り組み状況に精通したサイバーディフェンス研究所の名和氏やトライコーダ 上野氏、マクニカが推奨するクラウドストライク製品の導入企業の講演を含む6つのセッションを通じて、最新の脅威とその対策を解説する。

実効性を失った従来の6つのセキュリティ管理策

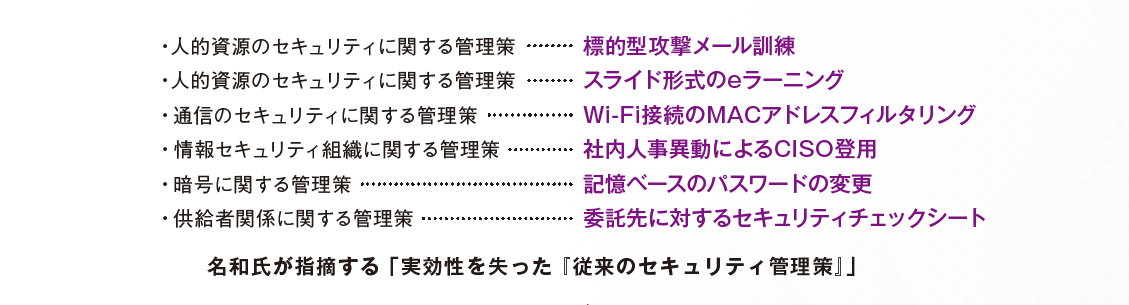

最初に登壇した名和利男氏(株式会社サイバーディフェンス研究所等に所属)は、事業活動に深刻な影響を与えた近年の代表的なサイバー攻撃事例について手口と背景を解説した。その上で、いまや実効性を失った従来のセキュリティ管理策が6つあると指摘する。

まず、「絶対に実施するべきではない」と強調するのが、人的資源のセキュリティに関する管理策である。例えば「①標的型攻撃メール訓練」にて「開封率を低くせよ」と与えられる精神的プレッシャーは、かえって事故の隠蔽の温床になりかねない恐れがある。名和氏が提案するのは、インセンティブを活用するフィッシング意識トレーニングを実施して報告が上がる土壌を作った上で、リスクのモニタリング・識別・評価・対処というPDCAサイクルを繰り返すことだ。その活動においては迅速な対応を可能とするEDRなどの活用が有効となる。

次に挙げるのは「②スライド形式のeラーニング」だ。リスクマネジメントの実務は「知識」より「想像力」が重要であることから、ストーリーテリングによる創造力の基本的なトレーニングを実施すべきだと名和氏は述べる。

また、「③Wi-Fi接続のMACアドレスフィルタリング」は、MACアドレスが簡単に偽装できるにもかかわらず、いまだに有効性を信じている組織が存在していると明かす。

「④社内人事異動によるCISO登用」については、知識・スキル・経験の不足、社内政治、権力に依存した推進活動、社内特定領域に影響を受けたバイアスがあるといった問題点を挙げ、それらの対策として外部からの登用を検討することを勧めている。

この他には、過去に流出したパスワードを再度設定してしまう恐れがあることから「⑤記憶ベースのパスワードの変更」と、虚偽報告の可能性から「⑥委託先に対するセキュリティチェックシート」も、実効性を失った管理策として挙げる。名和氏は最後に、サイバーセキュリティのリーダーシップをとる役員と同じ権限を持つ人材の必要性を強く訴えた。

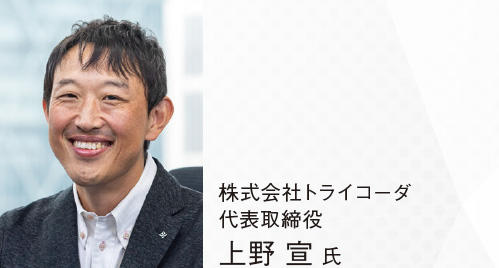

攻撃者視点で見るサイバーセキュリティ 被害最小化のための最適な防衛戦略とは

サイバーセキュリティにおける最適な防衛戦略は、攻撃者の視点も取り入れることで実効性が増す。そこで実際に企業に侵入を行う「ペネトレーションテスト」をサービスとして提供するのが株式会社トライコーダだ。

本セミナーに登壇した代表取締役の上野宣氏は、近年の傾向について「攻撃者は明確な意図と目的を持っており、組織的、国家的なこともある」と説明。そして攻撃は事前調査による「ソーシャルエンジニアリング」を手がかりに行われることや、リモートワークやクラウド利用などが進んだ結果、アタックサーフェス(攻撃対象領域)が拡大していると指摘する。

そこで防御側に求められるのは、さまざまな対策を何のために行っているのかを今一度確認した上で、本来守るべきもののために実施している対策が「総合的に機能するか」を確かめることだ。ペネトレーションテストはそれを測ることができる。

テスト実施後には、システムの脆弱性や運用の脆弱性(パスワードの使い回し、手順の形骸化など)など、浮き彫りになった課題に対応することが重要だ。また、サイバーレジリエンス能力を評価する中では、すでに侵入・感染・ID漏えいしている前提で、素早く攻撃を発見し、大きな被害が出る前に対処して被害の最小化を目指すことが鍵となる。

よく認識しておくべきなのは、想定している脅威よりも現実の脅威の方が複雑でレベルが高いこと、そして脅威は常に進化するため対策を定期的に見直して更新する必要があることだ。ゆえにペネトレーションテストは定期的に実施すべきである。ただし、テストには専門的なスキルが必要であり、客観性が損なわれて潜在的な問題を見落とす可能性もあることなどから社内での実施は容易でない。

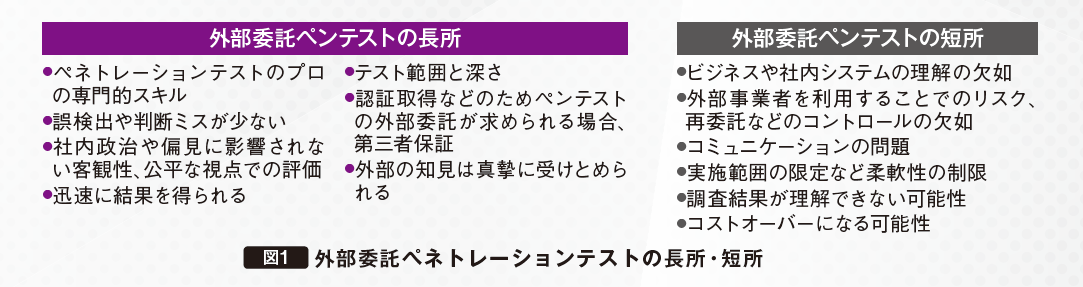

そこで上野氏は、外部委託という選択肢を長所・短所を挙げて提案する(図1)。長所のうち「社内政治や偏見に影響されない客観性、公平な視点での評価」は、経営者にセキュリティ対策の必要性を訴えても理解が進まないケースにおいて、特に注目すべき価値だろう。

EDRやクラウドストライクを軸とした具体的なアーキテクチャー

EDRをセキュリティ対策の中心に位置付けるべきだと話すのは、マクニカ ネットワークスカンパニー セキュリティ第1事業部第1営業部の近内健太だ。その理由は多くの攻撃がエンドポイントで発生しており、攻撃者の証跡を調査する上で必須となる情報がエンドポイントから取得できるためだ。ただし、EDRでは収集できない領域もあるため、不足している情報を他ソリューションから集めて突き合わせることで、情報の精度を高めてインシデントの全体像を可視化することが重要だと語る。

数あるEDR製品の中で、マクニカではクラウドストライクの製品を推奨している。その理由は大きく3つ挙げられる。1点目は、多くの外部調査でも高い評価を獲得している「高い検知・調査能力」であり、近内は「自信があるからこそ、事前に必ずPoCで確認していただきたい」と説明する。

2点目は、「脅威インテリジェンスの活用」だ。クラウドストライクの事業は脅威インテリジェンスの提供から始まったこともあり、世界中の攻撃者集団に関する豊富な情報を有している。そして3点目は、「1コンソール1エージェント」で、EDRを中心に関連領域までスムーズに拡張が可能なソリューションであることだ。

クラウドストライクはEDRだけでなく、ADやクラウドといった領域も対応できる製品ラインナップを持っており、周辺領域の対応も同一製品で実現できることに加え、自社ソリューションだけでなく豊富なサードパーティ製品との連携を念頭に設計されているため、各組織があるべき姿の実現に活用できるのが強みだ。

マクニカでは、NDR(Network Detectionand Response)のVectraAI、IDaaS(ID asa Service)のOkta、Security Service EdgeのNetskope、SIEM(Security InformationandEventManagement)のSplunkやExabeamといった製品、さらに自社の統合SOC(Security Operation Center)サービスと組み合わせて最適な環境構築と運用オペレーションを支援している。

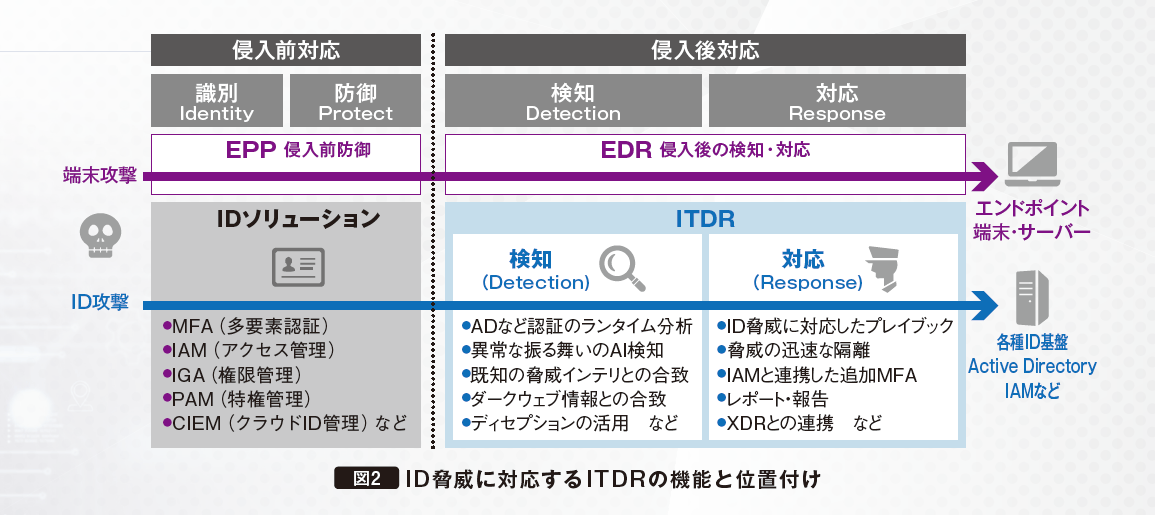

EDRでは防げないID脅威を検知・保護する「ITDR」ソリューションの必要性

マクニカ ネットワークスカンパニー セキュリティ第3事業部第2営業部 主席の恒本 一樹は、「ゼロトラストではI Dに基づいたアクセスコントロールが主流となり、IDが企業の新しい境界になるだろう」と指摘する。すでにIDaaSによる認証統合への関心は高く、マクニカの調査では日本企業の50%以上が導入を進めていることが明らかになっている。

一方で攻撃者は、ゼロトラスト環境に侵入する糸口とするためにID情報を狙っている。デバイスへの侵害を前提に振る舞いを検知するEDRを導入しても、正規IDによるなりすましなどの検知は難しいこともあり、被害が増大している。

そこでActive Directory(AD)やIDaaSといったID管理を目的としたサービスへの侵害を前提とし、認証などの振る舞いで脅威を検知して対応するソリューション「ITDR(Identity Threat Detectionand Response)」に注目が集まっている(図2)。例えば、IDを狙った攻撃(パスワード窃取の試み)、異常なアクセス挙動(IPアドレスが通常と異なる/複数の拠点から同時にアクセス)、不審なアカウント(通常とは異なるユーザーでのログイン/休眠アカウントの利用)といったアクティビティを脅威として検知し、端末隔離など対応まで自動化が可能だ。

クラウドストライク のITDRには、大きく3つの優位性があるという。その1つが、EDRとITDRを統合したXDRだ。EDRとコンソールを統合して運用できるため、インシデント発生時にはユーザーやデバイスのリスクスコアも確認してIDとの相関分析を行える。また、OktaなどのID基盤にマルチベンダー対応し、検知・対応だけでなく予防もカバーし、ADのリスクアセスメントも提供している。

資料の続きは、下記ボタンよりダウンロードください。

CrowdStrike導入ユーザー様からの選定基準や導入後の効果についても、

詳しくご紹介しております。

お問い合わせ・資料請求

株式会社マクニカ CrowdStrike 担当

- TEL:045-476-2010

- E-mail:crowdstrike_info@macnica.co.jp

平日 9:00~17:00