Cisco

シスコ

Cisco Foundation AIとは?セキュリティ特化型のモデルの特徴

Cisco Foundation AIはセキュリティ特化型のLLMです。本記事では特徴、ユースケースをわかりやすく解説します。

目次

1.はじめに:なぜ今AIがセキュリティで重要なのか

近年、サイバー攻撃はますます高度化し、従来のセキュリティ対策だけでは防ぎきれない状況となっています。特に、膨大なログや脅威情報を分析するには専門知識と時間が必要で、SOC(Security Operation Center)の担当者は「アラート疲れ」に悩まされています。「AIを使えば効率化できるのでは?」と考える方も多いですが、汎用AIではセキュリティ特有の専門用語や脅威分析に対応できなかったり、機密情報の受け渡しができなかったりとうまく活用できていないことが多いです。

そこで今回は、この課題の解決策の1つになりうる Cisco Foundation AIについて解説します。

2.概要

Cisco Foundation AIは、Ciscoが買収したRobust Intelligenceの経営陣とCisco Security内の専門チームが中心に開発している、**セキュリティ特化型の大規模言語モデル(LLM)**です。脅威インテリジェンスや攻撃手法に関する専門知識を学習し、SOC業務の効率化や脆弱性管理の高度化を支援します。このモデルは非常に軽量で、GPUを使用しなくともSOC業務に十分なパフォーマンスを提供します。さらに、オープンソースで提供され、オンプレミス環境でも利用可能なため、データのプライバシーを確保しながらAIを活用できます。

※参考情報

3. FoundationAIについて

- 脅威インテリジェンスに最適化された学習データ

Foundation AIは、セキュリティ業界で使われる専門用語や攻撃手法を理解しています。例えば、「MITRE ATT&CKのTTP(戦術・技術・手順)」や「ゼロデイ脆弱性」など、一般的なAIでは誤解しやすい用語も正確に解釈できます。

※参考情報:MITRE ATT&CK - 高精度な脅威分析と推論能力

例えば、SOCで大量のアラートが発生した場合、Foundation AIはログを解析し、攻撃の可能性が高いイベントを優先的に提示します。また、攻撃シナリオを予測し、どのシステムが次に狙われるかを推測することも可能です。

他のモデルとの違い

ChatGPTやClaudeなどの汎用モデルは、幅広い知識を持ち、さまざまな分野で活用されています。一方、Foundation AIはセキュリティ分野に特化しており、MITRE ATT&CKやCVEなどの専門知識を深く理解するよう最適化されています。そのため、脅威分析や攻撃シナリオの推論といったセキュリティ固有のタスクにおいて、より精度の高い応答が期待できます。また、本モデルはラップトップでも稼働するほど軽量で、ローカルLLMにもかかわらず高い精度でセキュリティ専用のLLMとして使用できます。これにより、機密データを外部に送信せずにAIを活用できます。

4.ユースケース

MITRE ATT&CK分類の精度比較

Foundation AIと通常モデル(llama-3.1-instract-model)のチャットボットを社内環境下に構築しており、応答にどのような違いがあるかを試してみました。

結果の一部を以下に記載します。

テストプロンプト

次の脅威インテリジェンス情報をMITRE ATT&CKの戦術・技術に基づいて整理してください。 情報: 「攻撃者はPowerShellを使用して認証情報を収集し、C2サーバーと通信してデータを外部に送信した。」

結果

Foundation AI(回答内容に問題はなし)

- **戦術:** - T1059.001: PowerShell - T1003: OS Credential Dumping - T1071.001: Application Layer Protocol: Web Protocols (C2サーバーとの通信) - T1041: Exfiltration Over C2 Channel (データの外部送信) - **技術:** - T1059.001: PowerShellを使用してスクリプトを実行する。 - T1003: 攻撃者がシステムから認証情報を抽出する。 - T1071.001: Webプロトコルを利用してC2サーバーと通信する。 - T1041: C2チャネルを使用して外部にデータを送信する。

llama-3.1(MITREの番号とあっていないものを回答)

#### 1. **攻撃者が行った行動** - ×**T1110:** **ブラウザ操作**: 攻撃者はPowerShellを使用しました。 ○※T1110 : 認証情報のクラッキング (Credential Stuffing) - ×**T1210:** **ローカル資産操作**: 攻撃者は認証情報を収集しました。 ○※T1210 : 遠隔サービスの利用 (Exploitation of Remote Services) - ×**T1046:** **コマンドおよびコントロール**: 攻撃者はC2サーバーと通信しました。 ○※T1046 : ネットワークサービスのリストを取得するための技術 - ×**T1005:** **データ収集**: 攻撃者はデータを外部に送信しました。 ○※T1005 : データ収集はシステム内のデータ集約 #### 2. **攻撃者の目的** - **TA0001:** **情報収集**: 攻撃者は認証情報を収集しました。 - **TA0010:** **コントロール**: 攻撃者はC2サーバーと通信しました。 - **TA0011:** **データ盗難**: 攻撃者はデータを外部に送信しました。 #### 3. **攻撃者が使用したツール/テクニック** - **T1052:** **プログラム実行**: 攻撃者はPowerShellを使用しました。 ※T1052 : データストレージサイクリング

chatGPT-4o(内容はFoundationAIとほぼ同じで問題はなし)

戦術: Credential Access: 攻撃者が認証情報を収集している。 Command and Control: 攻撃者がC2サーバーと通信している。 Exfiltration: データを外部に送信している。 技術: PowerShell (T1059.001): 認証情報の収集にPowerShellを使用。 Application Layer Protocol (T1071): C2サーバーとの通信にプロトコルを利用。 Automated Exfiltration (T1020): データを外部へ送信。

このように通常モデルと違い、セキュリティに関する質問に関してかなり精度のいい回答をしており、chatGPT-4oとも遜色のない回答をしてくれました。(著者としては、chatGPT-4oより詳しい内容を回答してもらえているように感じます。そして、軽量かつオンプレで稼働するため、セキュリティアナリストの個々のタスクも大幅に効率化できる可能性を感じました。)

ログ分析

続いて、ログ分析がどの程度できるか試してみます。

今回はFoundationAIの結果のみを記載します。

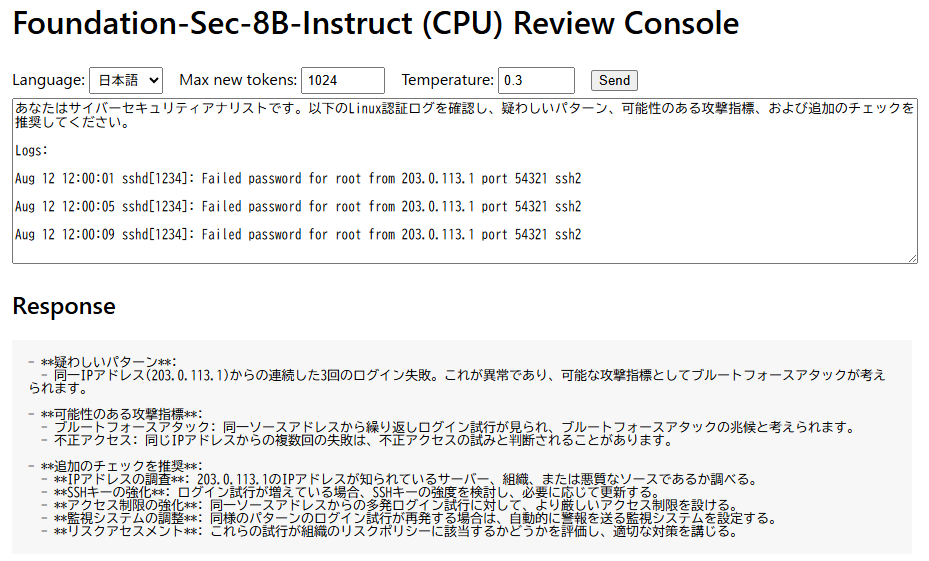

(簡易チャットアプリ)

このように提供したログに対して、攻撃指標と適切な対応を提示してくれました。

本モデルはオープンソースですので、ご興味のある方は実際に構築してみてはいかがでしょうか。本記事には記載しませんが弊社に導入しているセキュリティ製品のアラートを読み込ませることで、アラートの概要をMITRE ATT&CKベースでの分類、推奨対応策の提示等も出力することを確認しております。

ローカルLLMであるため、機密データのプライバシーを確保しながらAIを活用できる点はSOC担当者にとって非常にありがたい存在になるのではないかと個人的には感じております。

5.さいごに

今回はCisco Foundation AIについてご紹介しました。AIを活用したセキュリティ対策は、今後のSOC業務において欠かせない要素になるでしょう。Foundation AIは、脅威分析やログ解析を効率化し、セキュリティ担当者の負担を大きく軽減させることが期待できます。企業がAIセキュリティを実現するためには、Foundation AIが解決するAI For Securityの領域だけでなく、AIそのものをセキュアにし、安全に運用する仕組みであるSecurity For AIの領域にも取り組む必要があります。

そこで注目したいのが、Ciscoが提供するCisco AI Defenseです。これは、AI活用におけるリスクを低減し、以下のような包括的な防御を実現します。

- AI資産の可視化と管理

- モデルやアプリの検証(アルゴリズミック・レッドチーミング)

- ランタイム保護(プロンプトインジェクション、データ漏えい、DoS対策)

- AIアクセス管理(シャドーAI対策)

Foundation AIと組み合わせることで、SOC業務の効率化と防御力の強化を同時に実現可能です。本製品にご興味を持った方は Cisco AI Defenseの詳細をこちらでご確認ください。

免責事項

- 本記事で紹介する応答例は、弊社環境でのテスト結果であり、実行結果は環境やモデルバージョンによって異なる可能性があります。

- 本記事の検証は教育・啓発目的であり、当該LLMの悪用を固く禁じます。

- 比較結果は弊社環境での一例であり、特定のモデルの評価を損なう意図はありません。

お問い合わせ・資料請求

株式会社マクニカ Cisco 担当

- E-mail:cisco-sales@macnica.co.jp

平日 9:00~17:00