レポートについて

2021年度(2021年4月から2022年3月)に観測された、日本の組織から機密情報( 個人情報、政策関連情報、製造データなど)を窃取しようとする攻撃キャンペーンに関する分析内容を、注 意喚起を目的として記載しています。ステルス性の高い遠隔操作マルウェア(RAT)を用いた事案を中心に、 新しい攻撃手法やその脅威の検出について記載しています。

レポートの最後には、本文中で紹介した攻撃 キャンペーンで使われたインディケータを掲載しています。

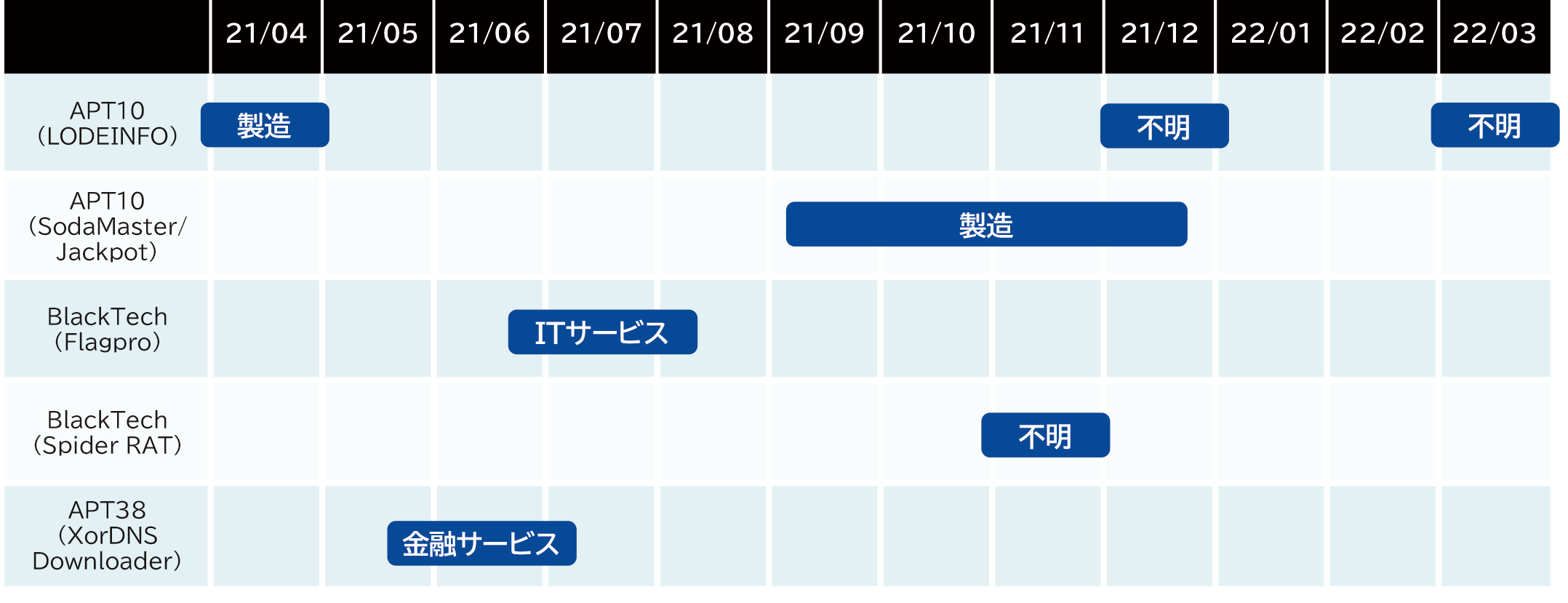

攻撃のタイムラインと攻撃が観測された業種

2021年度の攻撃動向は、2020年度の観測1から継続してAPT10攻撃グループのLODEINFOマルウェア2を使った攻撃とSodaMasterマルウェア3 4を使ったA41APT攻撃キャンペーン5 6が継続して活発に観測されました。A41APT攻撃キャンペーンでは、攻撃に利用される主なペイロードがSodaMasterと

新たに観測されたJackpotの2種類となりました。また、昨年度の観測では活動が低下していましたが、BlackTech攻撃グループの攻撃が観測されました。ただし、BlackTech攻撃グループの標的は、国内企業ならびにその中国拠点を最初の標的にしていたと思われます。BlackTech攻撃グループは、これまで国内ではPLEADやTsCookieマルウェアによる攻撃観測が多く見られましたが、Flagpro7やSpiderR ATといったマルウェアが観測されています。また、APT38攻撃グループのバックドア8を使った攻撃が国内で発生していたと思われます。全体的に、攻撃グループ数が6グループから4グループへ、攻撃キャンペーンもこれまで10程度のキャンペーン数から7と攻撃は減少傾向です。

表 1. タイムチャート

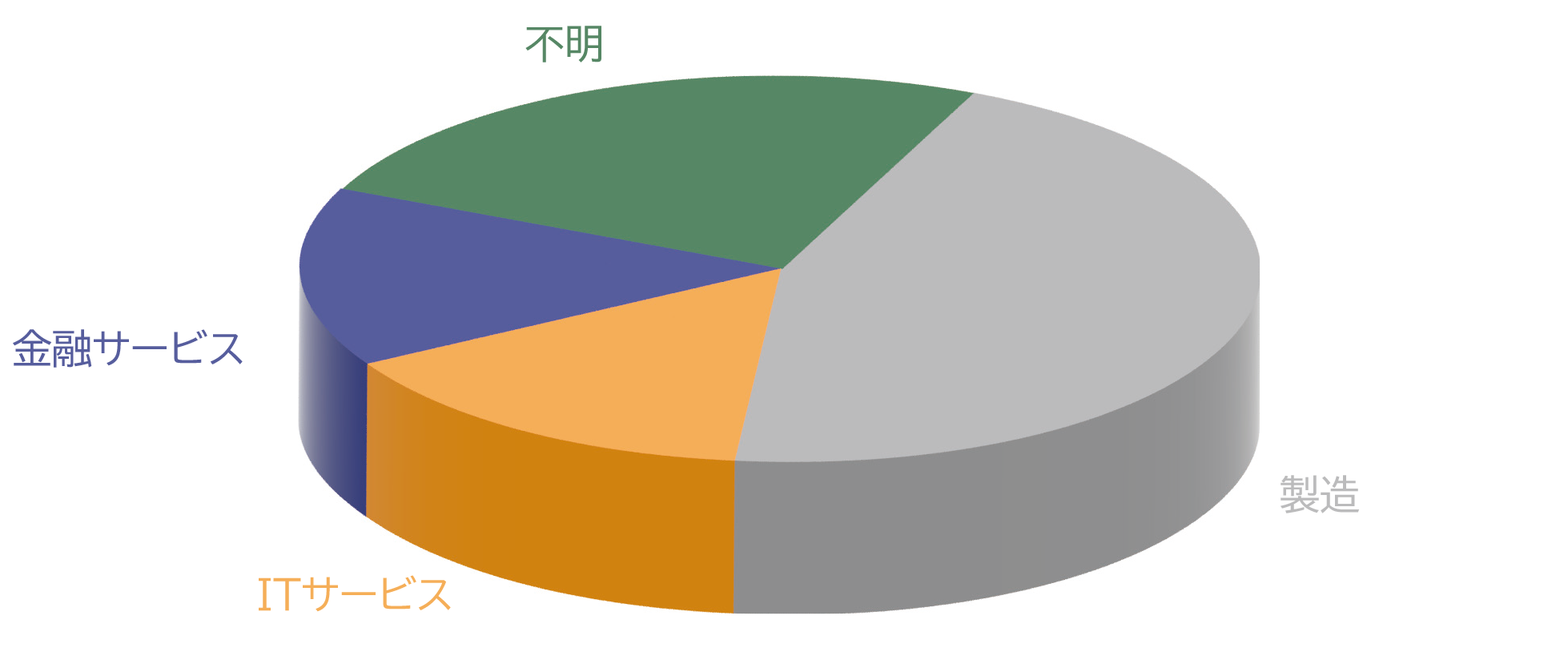

年間を通して、APT10のSodaMasterを使った攻撃が製造業で観測されました。また、これまで主にメディアを標的としてきたLODEINFOを使った攻撃が製造業でも観測されたため、製造業での標的型攻撃の観測割合が顕著に大きくなっています。それ以外の業種では、I Tサービス、金融サービスがほぼ同じ割合を占めています。また、検体としては入手したものの、APT10のLODEINFOなどで標的がはっきりしないものもあり、不明の割合が増えています。SodaMasterを使った攻撃キャンペーンでは、マルウェアが設置されたホストは、すべて海外拠点のWindowsサーバでした。BlackTech攻撃グループは、I Tサービス関連などへの攻撃が見られましたが、これは中国拠点への感染を狙った活動が活発であったと思われます。そのため、国内企業の海外拠点からの侵入が増加傾向です。攻撃手法については、感染を狙ったスピアフィッシングメールに添付されたOf ficeのマクロファイル、遠隔操作マルウェアとして利用されるペイロードがC2と通信して任意のコマンドや操作を行うといった本質的なところでの手法の変化や目新しさはなく、現在のセキュリティ技術では既に検出は難しくないと思われます。しかしながら、攻撃者はその検出技術が適用されていない守りの手薄な海外などの拠点を攻撃して国内企業の知財・情報の窃取を試みていると思われます。

ここに記載した業種では、できれば関連会社や海外含む各拠点で、本書の後半で記載する検出手法を参考に確認や対策の検討を行って頂ければと思います。本書の統計は氷山の一角ととらえ、ここで記載する攻撃手法も参考にして頂き、注意警戒を怠らないようにして頂ければと思います。

- はじめに

- 攻撃のタイムラインと攻撃が観測された業種

- 攻撃の概要

-

- 2021年4月 (製造)

- 2021年6月 (金融サービス)

- 2021年7月 (ITサービス)

- 2021年10月 (複数の製造)

- 2021年11月 (不明)

- 2021年12月 (不明)

- 2022年3月 (不明)

- 新しいTTPsやRATなど

-

- APT10 (SodaMaster/Jackpot)

- LODEINFOを使う攻撃キャンペーン

- BlackTech 中国拠点を狙った攻撃キャンペーン

- 攻撃グループについて

- 攻撃グループごとのTTPs (戦術、技術、手順)

- TTPsより考察する脅威の検出と緩和策

-

- マルウェアの配送・攻撃について

- インストールされるRAT、遠隔操作 (C2サーバについて)

- 侵入拡大・目的実行

- Pyramid of Pain

- 検知のインディケータ

1 https://www.macnica.co.jp/business/security/manufacturers/files/mpressioncss_ta_report_2020_5.pdf

2 https://blogs.jpcert.or.jp/ja/tags/lodeinfo/

3 https://blog.kaspersky.co.jp/apt10-sophisticated-multi-layered-loader-ecipekac-discovered-in-a41apt-campaign/30393/

4 https://blog.trendmicro.co.jp/archives/29842

5 https://jsac.jpcert.or.jp/archive/2021/pdf/JSAC2021_202_niwa-yanagishita_jp.pdf

6 https://jsac.jpcert.or.jp/archive/2022/pdf/JSAC2022_9_yanagishita-tamada-nakatsuru-ishimaru_jp.pdf

7 https://insight-jp.nttsecurity.com/post/102h7vx/blacktechflagpro

8 https://securelist.com/the-bluenoroff-cryptocurrency-hunt-is-still-on/105488/