昨今、工場やプラントなどOT環境に対するセキュリティ対策が注目されています。OT環境はIT環境と異なる部分が多く、ITに対するセキュリティと同じ方法では通用しないため、自社のOT環境に最適な対策を検討する必要があります。

本記事では、Dragos社によるOT サイバーセキュリティ2023 年レビュー「OT CYBERSECURITY THE 2023 YEAR IN REVIEW」から、そのサマリをお届けします。日本と比べてOT対策が進んでいる海外の動向や、実際に観測されているリアルな脅威を知ることで、OT対策をこれから取り組む企業はもちろん、既に取り組んでいる方々にとっても、優先すべき対策が何かを知るためのヒントとして活用いただければ幸いです。

はじめに

Dragos社が提供するOTサイバー関連情報は国内外を問わず多くの方から参照されています。Dragos社は世界最大規模のOT/ICS脅威インテリジェンスチームを有し、産業界を狙う脅威グループと攻撃手法、脆弱性評価、インシデント対応、脅威ハンティングを提供しています。そこで得た知見からOTセキュリティの年次トレンドをお伝えします。

産業に対するサイバー脅威の高まり

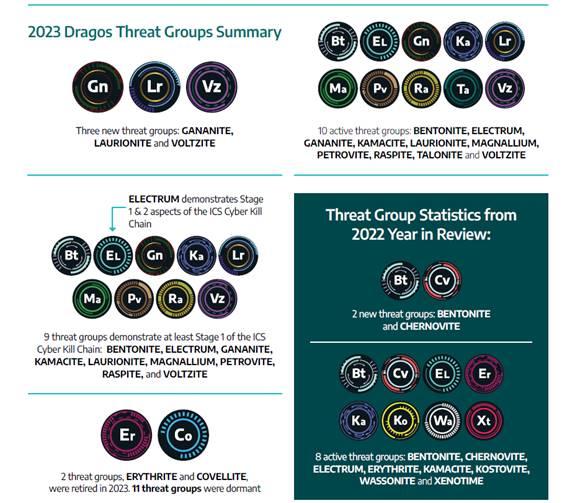

近年の国際情勢の緊張とハイブリッド戦の進展はサイバー脅威を増加させました。産業界とOTを狙う脅威グループが新たに3つ出現し、Dragosの追跡対象は合計21グループとなりました。うち10グループは2023年の活動が活発でした。ウクライナとロシアの紛争では脅威グループELECTRUMとKAMACITEが関与し、電力施設を標的とした破壊型マルウェアが確認されました。イスラエルとハマスの紛争ではOTを標的とする攻撃が観測され、またアジア太平洋地域では複数の産業組織に対する標的型攻撃が増加しています。こうした脅威活動は、係争地域を超えて産業界にも影響を及ぼし、また、攻撃手法や攻撃ツールも新旧様々なものが試され広まっています。

脅威グループの動向

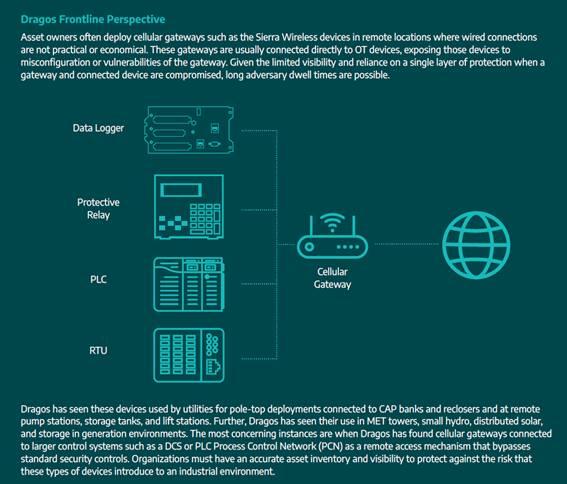

VOLTZITE(米政府等により報告されたVolt Typhoonとオペレーションが重複)は、2021年以降、グアム、米国を中心に電力・通信・防衛セクターへのスパイ活動を実行。最近はアフリカやアジアに活動を広げています。ターゲットへの長期潜伏のため LOTL(環境寄生型)テクニックを用いることから、検知が困難です。ネットワーク境界に足場を確保してITへ侵入し、権限昇格、横展開を繰り返し、OT環境へと展開していきます。2023年6月のキャンペーンではSierra Wireless Airlinkデバイスを悪用しました。

Dragosは検知ソリューションDragos PlatformやOT Watchプログラムを活用し、攻撃者のTTP(戦術/Tactics・技術/Techniques・手順/Procedures)を分析。SCADA(工程の監視制御システム)の情報を狙う活動痕跡を発見しました。調査結果はIOC(Indicator of Compromise=攻撃された後に残る痕跡)化され、また脅威検知方法としてDragos Platformに実装されました。

その他の脅威グループの詳細については全文レポートを参照ください。

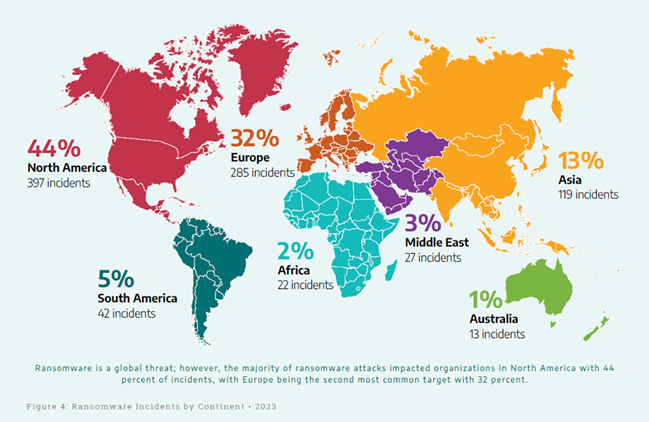

OTに影響を与えるランサムウェア

2023年に報告されたランサムウェア・インシデント数は905件で、前年比49.5%増加しました。77のランサムグループが関与し、うち50のグループが産業界に影響を与えました。LockBitがインシデントの25%を占め、ALPHVとBlackBastaが各9%でした。

OTにおいてもランサム攻撃ではIAB(イニシャル・アクセス・ブローカー)と連携し、フィッシング、VPNやRDP侵害、公開アセット悪用によって初期アクセスを実現します。Dragosは、Citrix Bleed の脆弱性を初期侵入ベクターとするランサムウェアキャンペーンを観測しました。

侵入後は、PsExec、PowerShellなど正規ツールを悪用するLOTLテクニックが主流となり、簡易な検知やファイアウォールでは、脅威の発見が難しくなっています。Cl0pランサムグループの事例では、Windows上で動作するOT関連プロセスを停止させることが判明、Honeywell、IBM、三菱電機、Rockwell、Schneider Electric、Siemensなどの利用者は注意を要します。

Dragosのペンテストチームによる情報も含めた詳しい内容は全文レポートを参照ください。

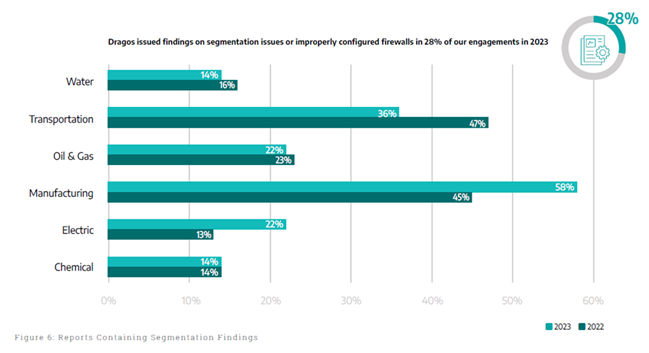

産業界のランサムウェア被害の多くが、不適切なネットワークセキュリティコントロールが原因です。OTインシデントの約70%がIT環境内から発生していました。2023年にDragosが発表した調査結果では、28%のケースでセグメンテーションの問題や不適切なファイアウォール設定が判明しています。

OTの脆弱性と対策課題

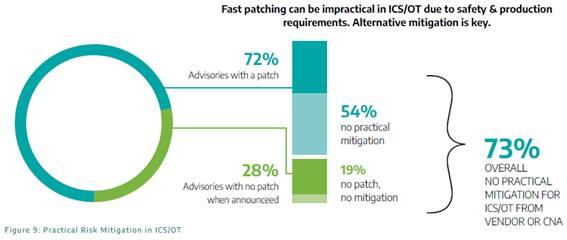

OTに関わる脆弱性は発見され続けていますが、公開アドバイザリーはOTを保護する上では不十分です:

- OTの脆弱性アドバイザリーは不正確で曖昧な場合があります。(公開版アドバイザリーに対し研究者が意見を述べないことが多い/産業機器ベンダを横断する一貫性が欠如/等)

- CVSSはOTネットワークアーキテクチャを考慮せず、直ちに攻撃できない場合でも高いスコアが付けられる。

- パッチを適用する以外の実用的な緩和手順の欠如。

OT環境では全ての脆弱性をパッチで塞ぐことは困難です。OTデバイスやOTソフトウェアの多くには恒久的に是正困難なセキュリティ的欠陥が存在します。パッチ以外の脆弱性緩和手段が重要です。

2023年、アドバイザリーの72%にはパッチが存在するものの、うち54%には緩和策がありませんでした。Dragosは、緩和策のないアドバイザリーの49%に緩和策を提供しました。また、パッチのないアドバイザリーは全体の28%を占め、そのうち約19%には何の緩和策もありませんでした。

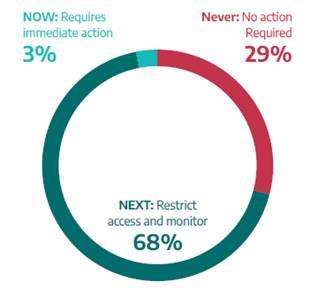

脆弱性緩和に関するCERT/CCの方法論 NOW / NEXT / NEVER

このような脆弱性(ノイズを含む)に向き合うには、攻撃悪用状況、攻撃容易性も加味して脆弱性を優先順位付けします。

Now: 防御者が即座に対応すべき脆弱性

Next: ファイアウォールとネットワークハイジーンで緩和可能な脆弱性

Never: リスクを増加させない脆弱性

2023年は2010件の脆弱性が公開されましたが「Now」に属するのは全体の3%でした。「Next」は68%であり、ネットワーク監視、セグメンテーション、MFA(多要素認証)によって対処できます。「Never」は29%でした。

レポートでは更に、脆弱性のセベリティ、ネットワーク上の存在箇所、悪用の可能性についてふれています。

脆弱性の種類別のトレンド分析

ICSに影響を与える脆弱性を評価し、注目すべきCWEを取り上げ解説しています。技術面に関心のある方はぜひ全文レポートを参照ください。

- 範囲外の読み取り/書き込み - CWE-787/CWE-125

- OSコマンドインジェクション - CWE-78

- ハードコードされたクレデンシャル情報の利用 – CWE-798

- パス・トラバーサル – CWE-22

企業の OTサイバーセキュリティ対策状況

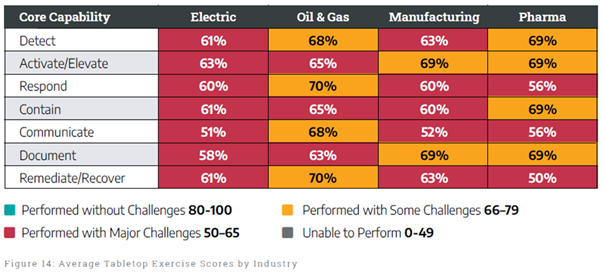

欧州NIS2指令、豪州SOCI法をはじめ、米国証券取引委員会(SEC)サイバーセキュリティ・リスク管理規則により、企業はサイバーセキュリティイベントに備えることにリソースを割くようになりました。2023年にDragosが提供した机上演習の数は2022年と比べて倍増、経営層レベルが参加する演習提供は3倍増でした。リーダー企業では対応的な訓練から、組織の総合的インシデント対応訓練に移行しています。インシデント対応の準備状況は産業によって違いがありました。

最後に

産業界に対するサイバー脅威が高まり、OTを保護する重要性が増しています。脆弱性情報を集めてパッチを当てる従来の手法がOTでは通用せず、攻撃悪用状況、攻撃容易性も加味して脆弱性を優先順位付けし、パッチ以外の実行可能な緩和が重要です。更に小さな攻撃予兆からランサムインシデント対応まで、インシデントレスポンスがOTでは何より重視されます。本書が皆様のOTサイバーセキュリティ対策の一助となれば幸いです。

具体的な対策の立案・実装の支援や、ご質問などがあれば、お気軽にマクニカまでお問合せください。