5G(第5世代移動通信システム)が国内で展開され始めてから、2023年で約3年が経ちました。この5Gと共に通信業界に革新をもたらすとして、大きな注目を集めている技術があります。

それが、無線アクセスネットワーク(RAN)の仕様をオープン化する『Open RAN』です。今後も著しい成長が見込まれる通信業界において、通信事業者や通信機器ベンダーがさらなる成長を遂げるためには、この技術に関する知見の保有が重要指標のひとつとなることは間違いありません。

そこで今回は、マクニカDXコンサルティング統括部 セキュリティコンサルティング部 コンサルティング課に所属する、日野 克也(ひの かつや)と、塚田 晴史(つかだ せいし)の2名による、Open RANの解説をお届けします。

なお今回の記事は2本立てとなっており、こちらの【セキュリティ編】ではOpen RANのセキュリティ面で注意すべき点などを、【概要編】ではOpen RANの基礎的な部分を中心に解説しています。

まずは『Open RAN Security Report』で基礎を

――Open RANでも重要なセキュリティについて詳しく知るためには、どうすればよいですか?

日野:手始めに、『Open RAN Security Report 』に目を通していただくのがオススメです。これは2023年5月にQUAD(日本・アメリカ・オーストラリア・インドの連合)が公開したレポートで、名前の通りOpen RANのセキュリティのことが詳しく、分かりやすく書かれています。

セキュリティに関しては、基本となるOpen RAN Allianceの13種類のセキュリティ仕様書が公開されており(2023年11月現在)、3ヶ月単位で更新されています。さらに、複数の団体から多くのガイドラインやホワイトペーパーが出されているため、ユーザーが「何を見ればよいか分からない」という状況に陥る懸念がありました。そこでQUADが各ドキュメントから最新情報を集約・整理したのが、Open RAN Security Reportです。

レポート内の主な要素は、大きく分けて3つあります。1つ目はセキュリティ課題の分析で、Open RAN特有の課題と、既存RANからの共通の課題が仕分けされています。2つ目はOpen RAN Allianceのセキュリティ仕様に沿って行われた、実機による検証結果です。3つ目は各ドキュメントに分散していた、セキュリティのチェックリストを整理したものです。

塚田:1つ目の「セキュリティ課題の分析」について補足します。実はOpen RANの迅速な普及を望まないグループが存在して、その観点から声があげられているという側面があります。これは、既存のベンダーや関係者は、自社のオールインワン型の無線基地局の利用を継続してもらうことで、お客様をロックインしやすくなるという利点があるからです。ただし「オープン化は望ましくない」と主張することは、他の人には受け入れられないことが多いため、「オープン化にはセキュリティ上の懸念があるかもしれない」といった警告メッセージやユースケースを提示しています。

さらに、いくつかの国から、Open RANに関するセキュリティの懸念を指摘する報告書が発表されています。これらの報告書に国内のベンダーを支援し、保護するための意図があるかどうかは不透明ですが、一定の信頼性と影響力を持つ機関から発信されています。その結果、ベンダーはこれらの報告書を携えて「オープン化には危険があるため、当初のオールインワンアプローチを採用することで課題を解決できます」と、携帯通信事業者に働きかけています。このような特定ベンダーの影響を回避する試みも、QUADにおける大きい課題の1つと言えるでしょう。

このような背景を踏まえて、Open RAN Security Reportでは、セキュリティに関連する懸念事項の多くは、「オープン化が原因ではない」という分析が提示されています。オールインワン型の無線基地局で潜在的に存在していたセキュリティ課題がオープン化によって顕在化されたものと、Open RANにおいて新たに生じた懸念事項とを合わせて議論をしています。

報告書では「オープン化により、必要なセキュリティ対策がより明確になる」と述べて、O-RAN Allianceが定義しているセキュリティの仕様・課題および対策などについて言及しています。この文脈では、セキュリティは従来のような「ブラックボックス」ではなく、その透明性を通じてむしろ安全性が向上するという意図が含まれています。これはユーザーに対して伝えるべき重要なポイントとなります。

Open RANセキュリティにおける、6つのカテゴリ

――実際のところ、Open RANにはどのようなセキュリティ課題があるのですか?

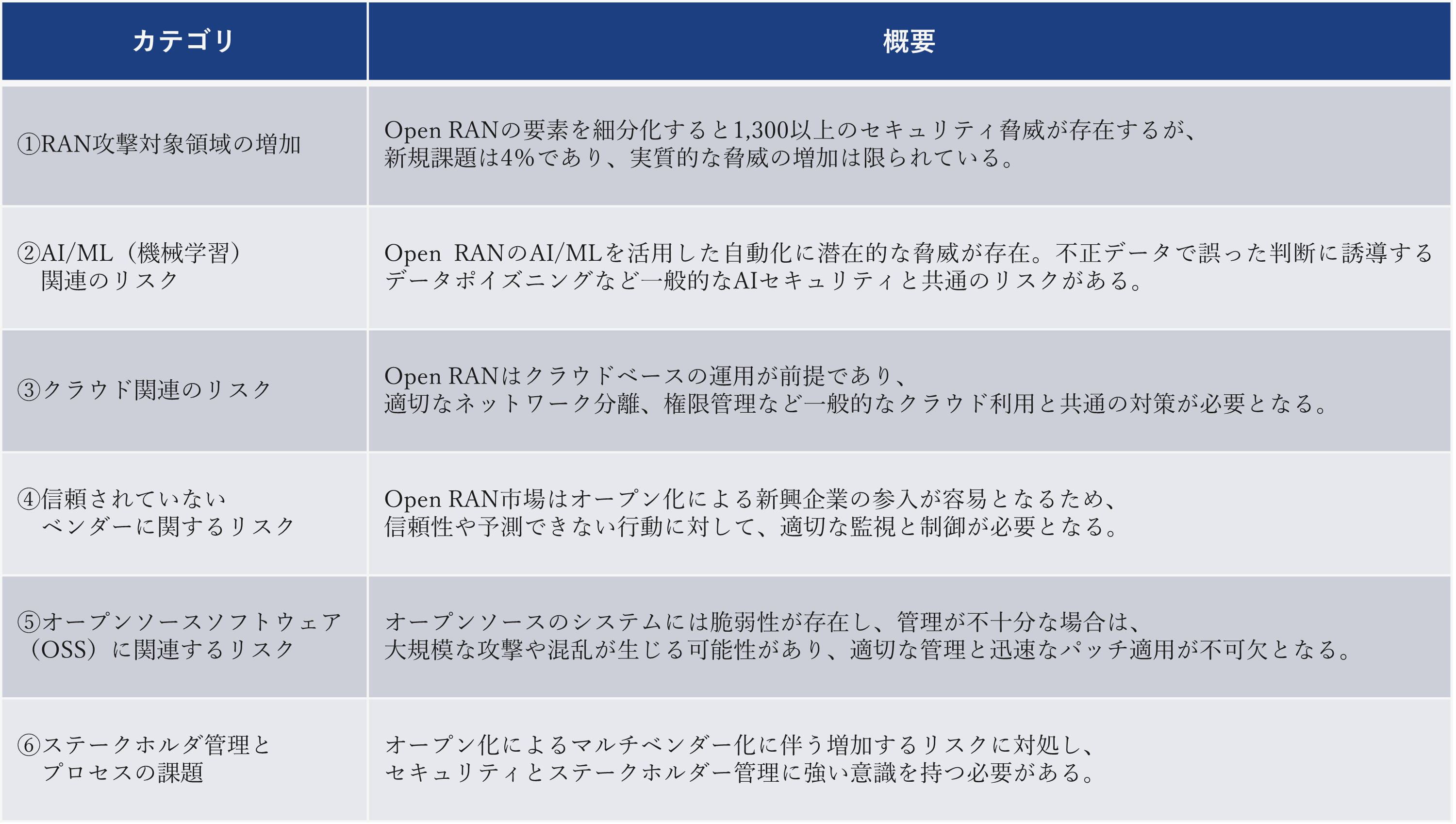

塚田:報告書では、Open RANの潜在的なセキュリティ課題を、6つのカテゴリに分けて説明しています。今回は各カテゴリのご紹介をします。

▲Open RANのセキュリティ課題。

①RAN攻撃対象領域の増加

塚田:Open RANの基地局を構成する要素を細分化した場合、コンポーネントやインターフェースに対するセキュリティの脅威は、1,300個以上になると報告書では分析しています。これは、攻撃者に対して重大かつ多数の攻撃対象を公開していることを示しています。しかし、コンポーネント/インターフェースは従来から存在しているものであり、Open RANに固有の新規課題は全体の4%にとどまります。Open RANが普及しても、実質的な脅威はさほど増えていないということです。

②AI / ML関連のリスク

塚田:AIやML(機械学習)に関するセキュリティは現在もっともホットな話題で、今後AIの活躍が見込まれるOpen RANの分野でも注目されています。たとえばAI/MLを使うことで、基地局にどのようにリソースを割り振るか、どこのトラフィックを優先するかといったオペレーションを、新しいインターフェースとAIを使って自動化することができます。

一方で懸念されているのが、「インターフェースのオープン化により、その制御プログラムが悪意のあるものによって乗っ取られる可能性があるのではないか」ということです。また、攻撃者が偽のデータを与えて制御プロセスを混乱させるデータポイズニングが発生する可能性もあります。こうしたリスクに対し、アプリケーションを認証して、データを監視する仕組みを構築しようという取り組みがあります。これらの課題はOpen RAN特有のものではなく、一般的なAIのセキュリティの文脈でも共通の関心事項となっています。

日野:AI / MLに関しては、Open RANは従来の無線基地局に比べて進んでいますし、ここをより導入しやすくするための技術でもあります。そういった意味でも、Open RANはセキュリティも含め、先頭を走っていくことが不可欠です。

③クラウド関連のリスク

塚田:現在、ITの世界では多くのシステムがクラウド上で運用されています。このトレンドがテレコムにも波及して、Open RANはクラウドベースの運用を前提としています。クラウドの運用モデルは2つに分けられます。1つは、自社でクラウド基盤を保有するプライベートクラウド。2つ目は、クラウドリソースを外部から提供するパブリッククラウドです。

これらの運用モデルにおける共通の懸念事項として、クラウドが複数組織によって利用されている場合が挙げられます。セキュリティの設定に誤りがある場合、自社は自身のセキュリティ対策を施していても、他の組織を通して攻撃を受ける可能性があるし、その逆も考えられます。こうした問題を防ぐためには、ネットワークの適切な分離が不可欠です。

また、クラウド上ではクラウドネイティブのアプリケーションが用いられる場合、その中で仮想マシンやコンテナなどのイメージが置き換えられる可能性があります。ストレージから共用環境へのデプロイは誰が実行できるのかなど、権限設定を適切に管理することも重要です。

④信頼されていないベンダー関連のリスク

塚田:マルチベンダー化が進展すると、各ベンダーの信頼性をサプライチェーンとして適切に管理する必要性が生じます。たとえば、AIのような新しいコンポーネントを導入する際には、従来とは異なる性格をもつベンダーと協力する可能性が高まります。Open RANの分野では、高いレベルのセキュリティ要件が求められますが、多くのAI関連ベンダーは、従来の通信基地局などの制約に縛られない新しいアプローチをもつことが想定されます。したがって、彼らの異なる視点やアプローチを受け入れながら、適切に統合して、セキュリティを確保するための新たな開発・運用の方法が求められます。

また、Open RANはまだ発展段階にあるため、ベンチャー企業や新興企業が市場に参入しやすい状況にあります。この低い参入障壁は柔軟性をもたらす一方で、「誰が市場に進出してくるかの予測が難しい」という不確実性を伴います。また、Open RANの仕様において、コンポーネントの機能についての指定はありますが、「やってはいけないこと」に関しては、十分に明確な規定がない場合もあります。そのため、AIベンダーが市場に参入する際に、その信頼性や予測できない行動に対して慎重な姿勢を維持し、適切な監視と制御を行うことが重要です。

⑤オープンソースソフトウェア(OSS)関連のリスク

塚田:広く認識されているように、オープンオースにはさまざまな脆弱性やバグが潜んでおり、これらも潜在的な脅威の1つとなり得ます。一例として、ログ取得のためのオープンソースモジュールが便利なツールとして幅広く利用されていますが、数年前にそのモジュールに脆弱性が発見され、攻撃者の大規模な攻撃が行われ、世界中のシステムが大混乱に陥った事例が存在します。

上記の問題は、多くの企業が自社のシステムに含まれるオープンソースソフトウェアを、適切に把握できていないことにも起因しています。Open RANにおいては、サプライチェーンに2次請け、3次請けの立場にいるベンダーが含まれるため、モジュールの管理が複雑化します。その結果、モジュールの差し替えが許可されるのか、責任者は誰なのかといった情報ですら不明確になるかもしれません。オープンソースは多くのメリットを持ちますが、これらを適切に管理し、問題が発生し場合に迅速にパッチを適用できる体制が不可欠です。

⑥ステークホルダー管理とプロセスの課題

塚田:従来の無線基地局は、特定のベンダーによって一括管理されることが一般的でした。しかし、今後はオープン化によってシステムインテグレーターや他のプレイヤーが参入する可能性が高まります。そのため、携帯通信事業者は、これらのプレイヤーをどのように管理・調整していくかというプロセスを検討しなければなりません。

数年前、ある携帯通信事業者が海外からシステムを導入しましたが、運用過程でシステムの認証ができずにサービスが中断する事態がありました。このケースではシステムを管理・運用しているベンダーに責任の所在があると考えられる一方で、多くの人は、サービスを提供する携帯通信事業者に責任があると見なしたようです。

これまでの内容と合わせて、Open RANの普及によりマルチベンダー化が進むことで、潜在的なリスクが増加することは確実です。無線基地局の管理・運用を行う携帯通信事業者は、セキュリティとステークホルダー管理について、これまで以上に強く意識して、対策を講じる必要があるでしょう。

――ここまでさまざまなお話をうかがってきましたが、Open RANに対しての取り組みを始めるにあたっては、まず何をすればよいですか?

日野:やはり、Open RANの概要を把握するうえでも非常に役立つOpen RAN Security Reportを手にとっていただくことをオススメします。ただ、実際には項目ごとに見てもなかなか理解が難しい部分もあるかと思います。そんな場合は、自社がパートナーとして検討している携帯通信事業者、ないしはベンダーと一緒にチェックすることも大事ですね。

塚田:Open RANにおいては、携帯通信事業者が最終的にすべての責任を負わなければならない状況があります。そのため、ガイドラインとなるOpen RAN Security Reportを読み、自社が実施すべき措置を把握することがスタート地点になります。導入する機能やシステムの規模に応じてリスクのレベルが異なることを考慮すべきですが、事前にこれらの詳細を把握することで、適切なスタートをきるための準備を行うことが重要ですね。

――マクニカとしては、Open RANを推進するお客様に対してどのような支援をしていきたいですか?

日野:私たちでは主にお客様におけるリスクのチェックと、その対策導入の支援・伴走ができればと考えています。マクニカは3G 時代から、国内の通信事業者様向けにセキュリティ確保のためのご支援をしてきました。Open RANの推進においても、その経験を存分に活かしたいですね。

塚田:私自身は携帯通信業界で勤務した経験もあり、ネットワークの導入・運用の困難にも経験があります。Open RANが通信業界にもたらす変化や課題に対処する際に、長年の経験やノウハウを活用し、レポートのチェックリストを活用した評価などを通じて、関係企業の皆様にサポートを提供させていただけると思います。