Cato Networks

ケイトネットワークス

従来型企業ネットワークからSASE基盤への移行

目次

はじめに

企業ネットワークの設計は、近年劇的に進化しています。従来型の企業ネットワーク(閉域網+アプライアンス型VPN)は、長らく安定したセキュリティと接続性を提供してきました。しかし、クラウドサービスの普及やリモートワークの拡大に伴い、これらのアーキテクチャはスケーラビリティや柔軟性に限界が生じてきています。これに対して、SASE(Secure Access Service Edge)という新たなネットワークアーキテクチャは、企業が直面する課題に対する強力な解決策を提供します。

本記事では、従来型ネットワークからSASE基盤への移行の流れと、Cato NetworksのSASEソリューションを活用した事例を紹介しながら、そのメリットと導入の具体的なプロセスについて解説します。

SASEの利点とクラウドベースの分散型アーキテクチャ

SASE(Secure Access Service Edge)は、セキュリティとネットワーク機能をクラウドベースで統合する新しいアーキテクチャです。

従来型の企業ネットワークでは、データセンターや各拠点に設置された物理アプライアンスが全トラフィックを管理していました。具体的には、セキュリティ機能としてNG-FW(次世代ファイアウォール)、プロキシサーバーなどが使用され、ネットワーク機能としてはルーターによるQoSやWAN最適化装置が運用されていました。しかし、これらの機器が分散管理されるアーキテクチャでは、スケーラビリティやセキュリティ管理に課題が生じやすく、特にリモートワークやクラウドサービスの利用拡大に伴いその限界が顕在化しています。

さらに、従来型のVPN装置は外部と内部ネットワークを接続するためのゲートウェイとして機能しますが、このVPN装置自体がセキュリティ上のクリティカルなアタックサーフェスとなり得ます。外部からの攻撃者にとって、VPNは企業のネットワークへの入り口であり、セキュリティの脆弱性が悪用されるリスクが高いポイントです。VPN装置の設定ミスや脆弱性の放置が重大なセキュリティインシデントに繋がります。

これに対して、Cato Networks をはじめとするSASE基盤はセキュリティとネットワーク機能をクラウドで統合し、分散型アーキテクチャを採用することにより、次のような利点を提供します。

- セキュリティの一元化:

ネットワーク全体で統一された管理コンソールにより、各拠点、各ユーザーに対しセキュリティポリシーを統一的に適用できます。これにより、個別に設定されていたセキュリティアプライアンスでの設定ミスや適用漏れを防ぎ、企業全体で一貫したセキュリティ環境を実現します。 - 柔軟でスケーラブルな接続:

クラウドインフラを基盤にすることで、ユーザーや拠点の数に応じてネットワークを柔軟に拡張できます。新しい拠点やリモートワーカーの追加も迅速に行え、急速に変化するビジネスニーズにも対応可能です。 - パフォーマンスの最適化:

ユーザーが最寄りのエッジノードを経由してインターネット接続を行うことで、トラフィックの遅延を最小化し、最適なパフォーマンスを提供します。特にリモート会議などのパケットロスや遅延に敏感なアプリケーションに関してユーザー体験が向上します。 - アタックサーフェスの縮小:

特定企業のネットワークへの単一のゲートウェイをなくすことができるため、リスクを大幅に抑えることができます。

このように、SASEは従来型ネットワークアーキテクチャの課題を解消し、セキュリティの一元化、パフォーマンスの最適化、スケーラビリティの向上を実現します。また、VPN装置を中心としたセキュリティリスクを軽減し、より安全で効率的なネットワーク環境を構築するための理想的な解決策と言えます。

では、次にこのSASE基盤を実際に導入するためのステップについて、Cato Networksのソリューションをベースにして具体的な「移行の流れ」の例を見ていきましょう。

移行の流れ

Catoへの移行は、段階的に実施する必要があります。ここでは、移行の基本的な流れを紹介します。

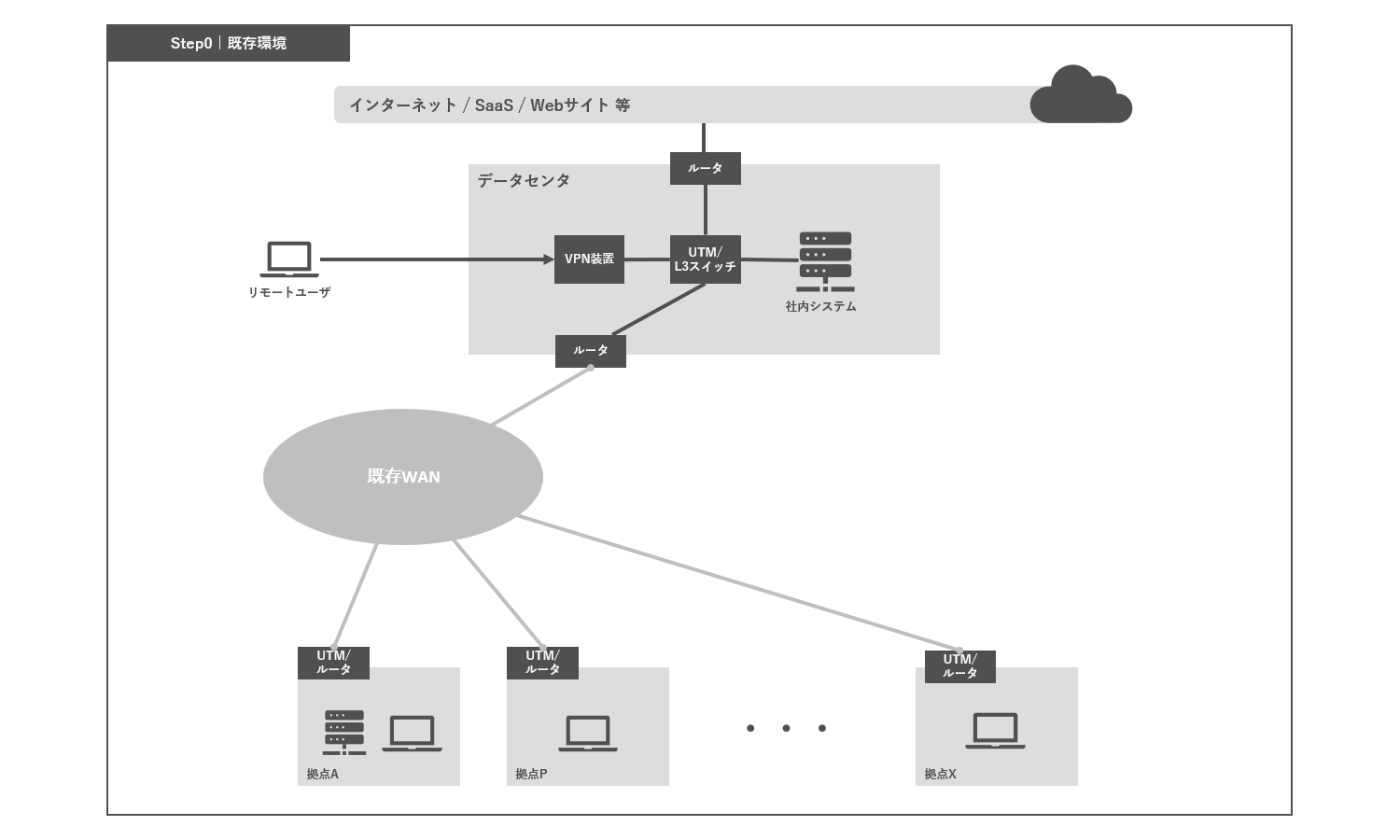

ここでは以下の図のように、拠点間通信として閉域網サービスを利用、リモートアクセスとしてDCにVPN装置を設置、インターネットアクセスはデータセンターのインターネット回線を利用する構成を考えます。

Step1 回線調達

Catoの導入を開始するためには、まずインターネット回線の調達が必要です。Catoはクラウドベースであるため、インターネット接続が基盤となります。回線はIPv4で接続できる回線であれば基本的にどんな回線でも利用可能です。既存のインターネット回線を活用することももちろん可能です。

IPv6の対応については以下のFAQをご参照ください。

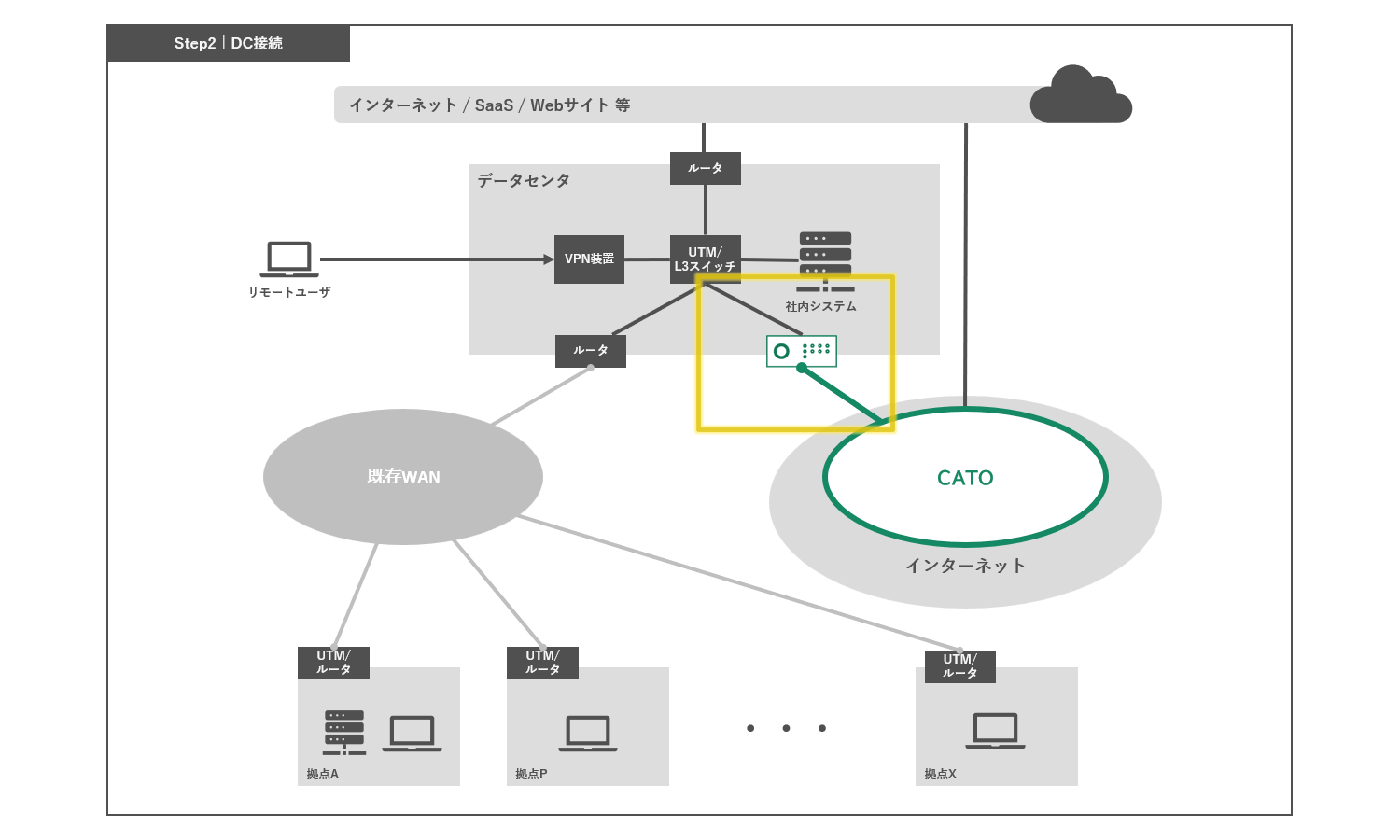

Step2 DC接続

データセンター等の主要拠点にSocket(Cato接続用のアプライアンス)を設置しCato Cloudと既存ネットワークとの初めの接続ポイントとします。

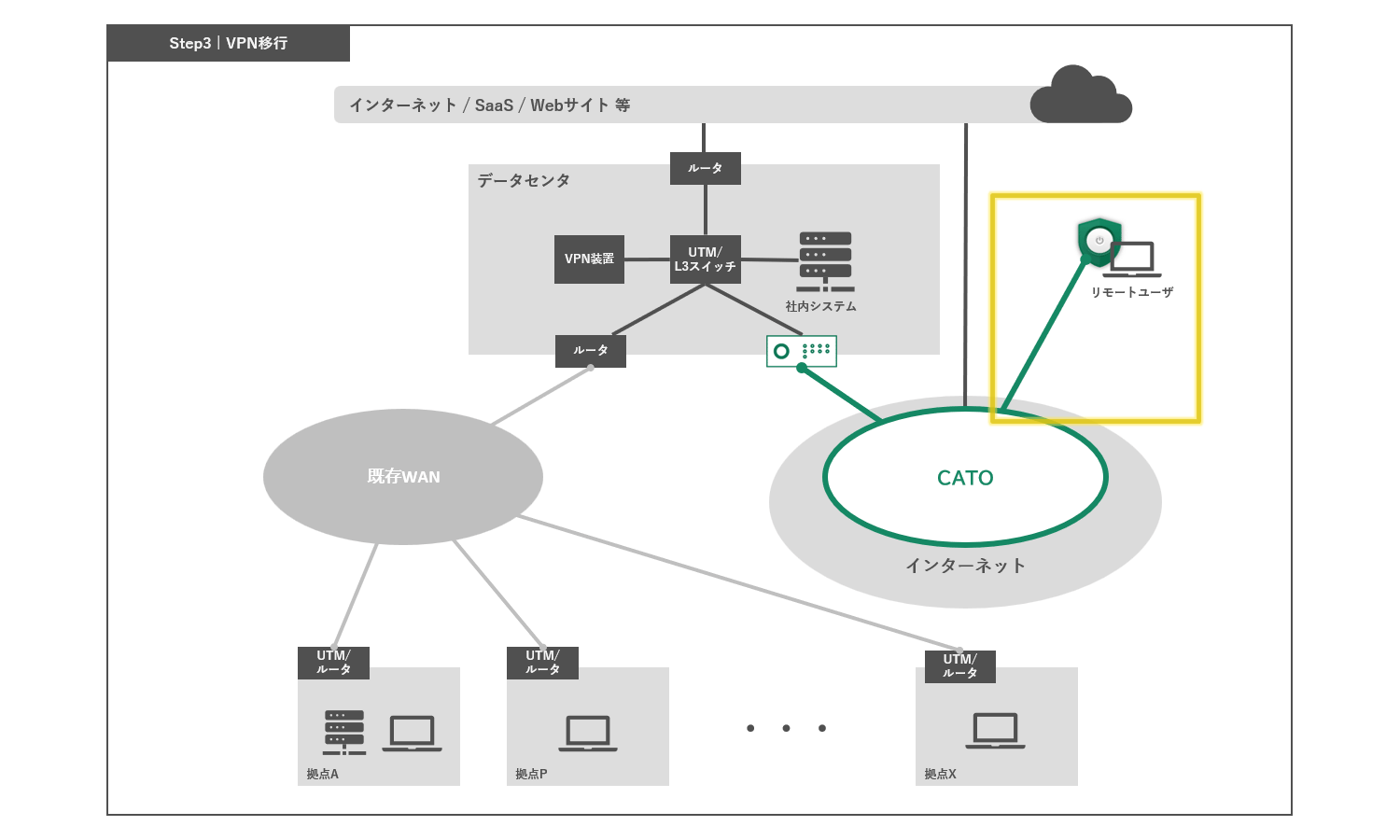

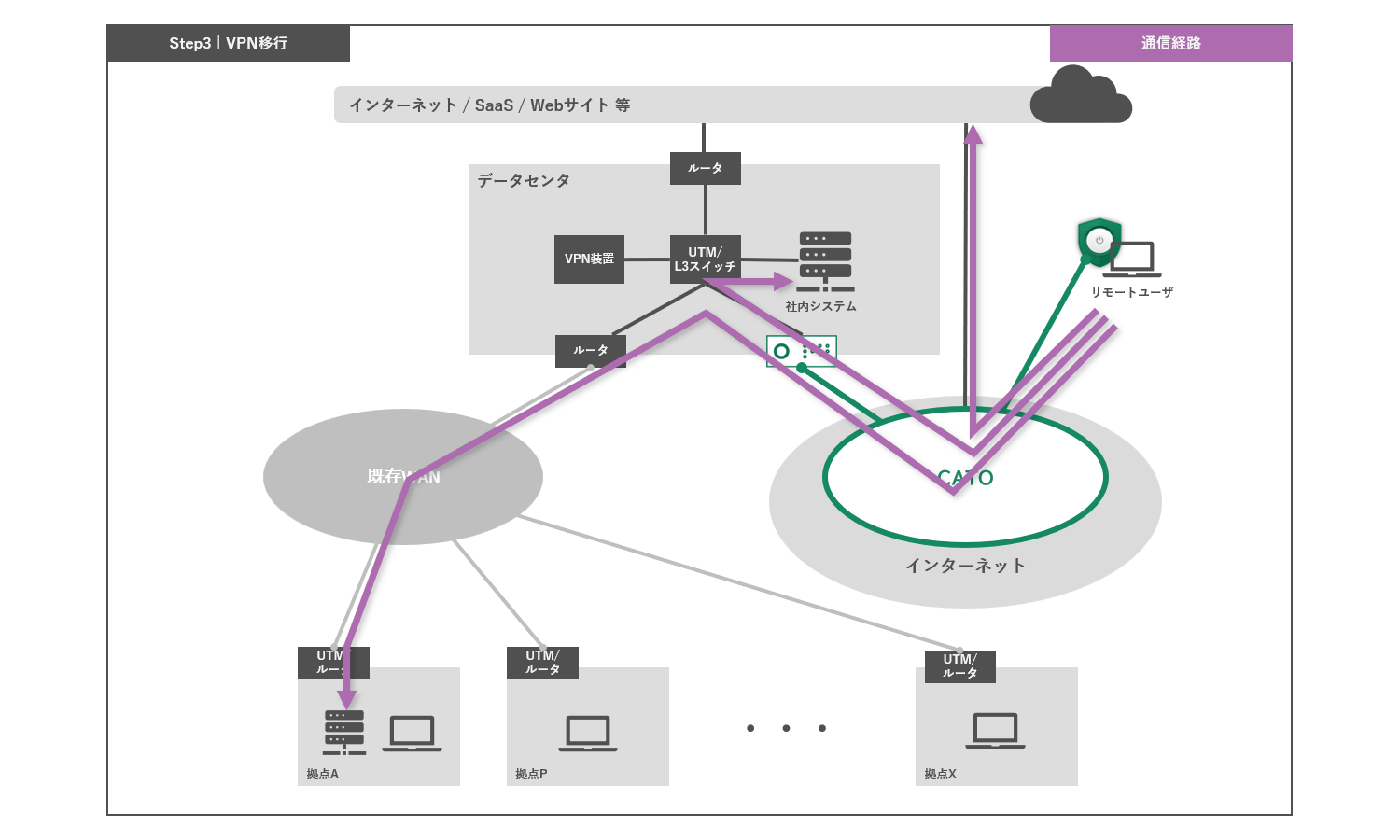

Step3 VPN移行

従来型のVPNをCato基盤に移行するため、リモートアクセスユーザーをCato Cloudへ移行します。移行後、VPNユーザーはCato Cloud を経由し、インターネット、および社内リソースにアクセスします。

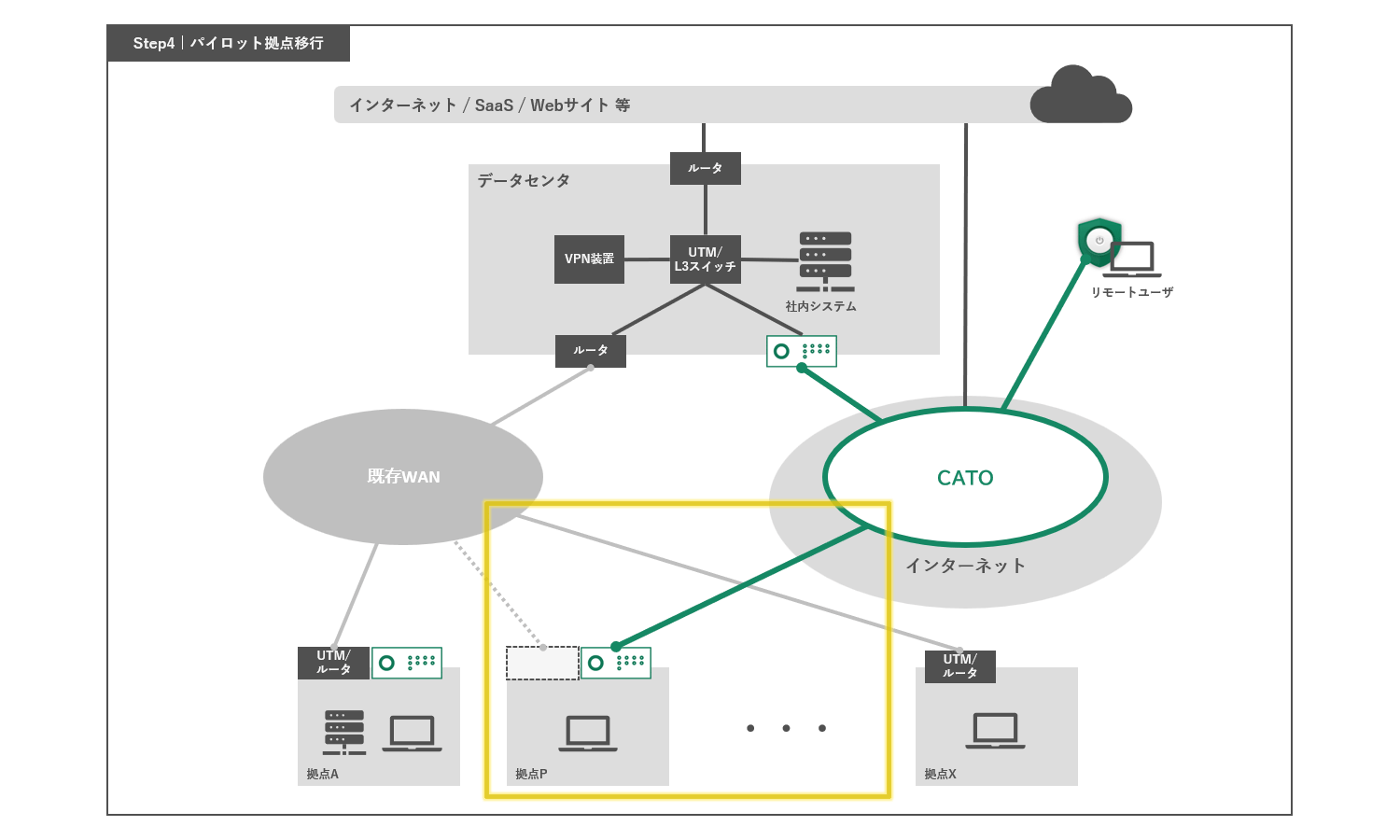

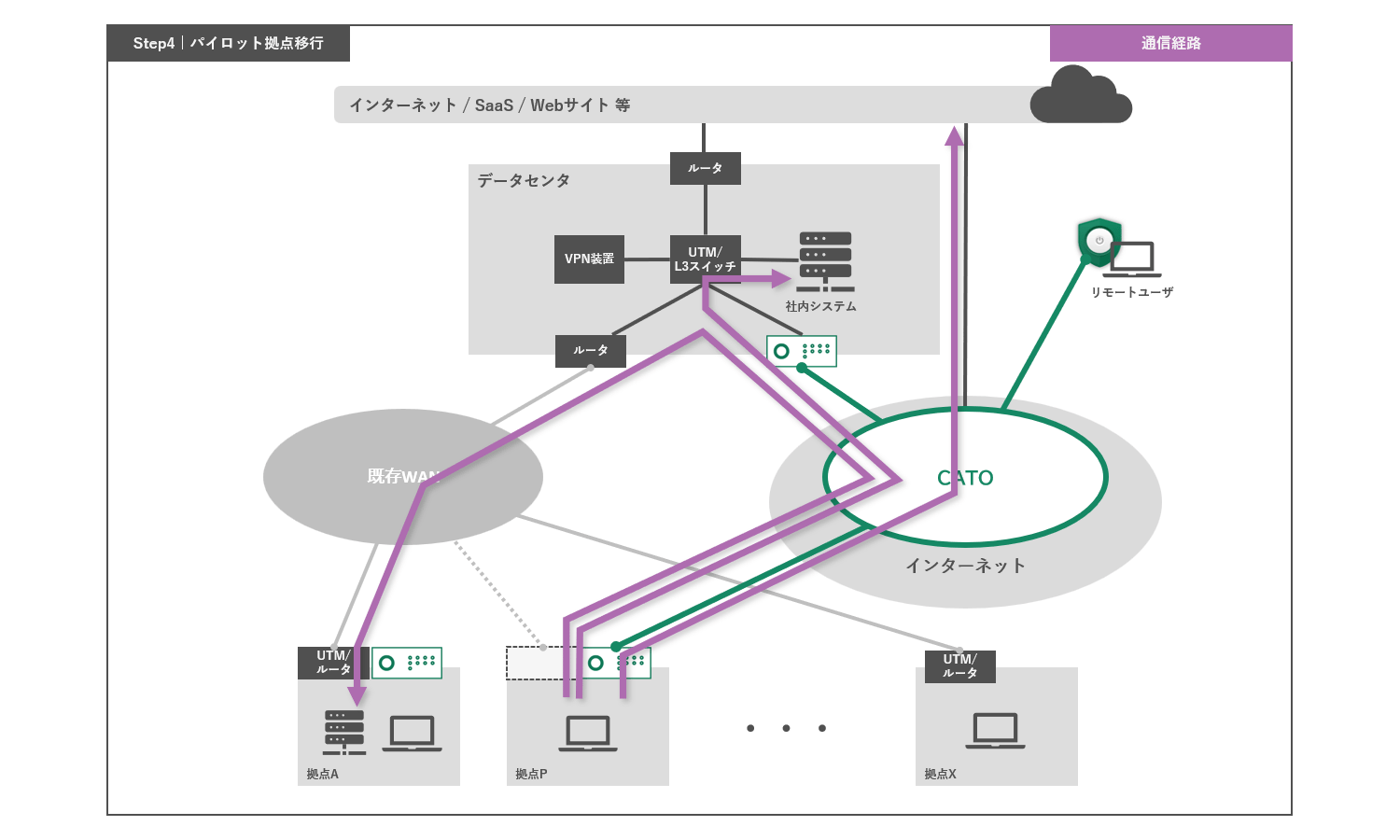

Step4 パイロット拠点移行

初めに、少数の拠点でテスト運用を行い、問題がないことを確認した後、全拠点への展開を進めます。

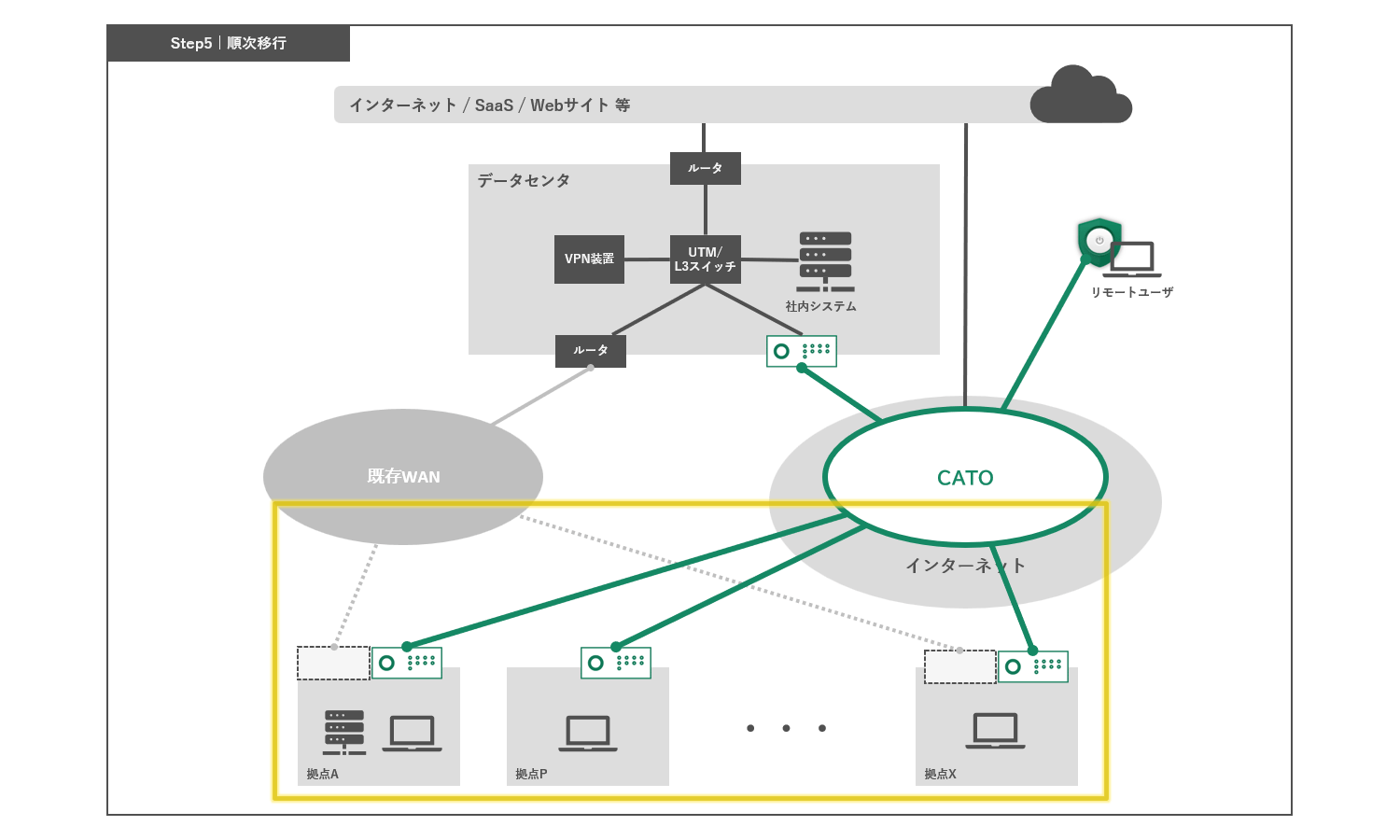

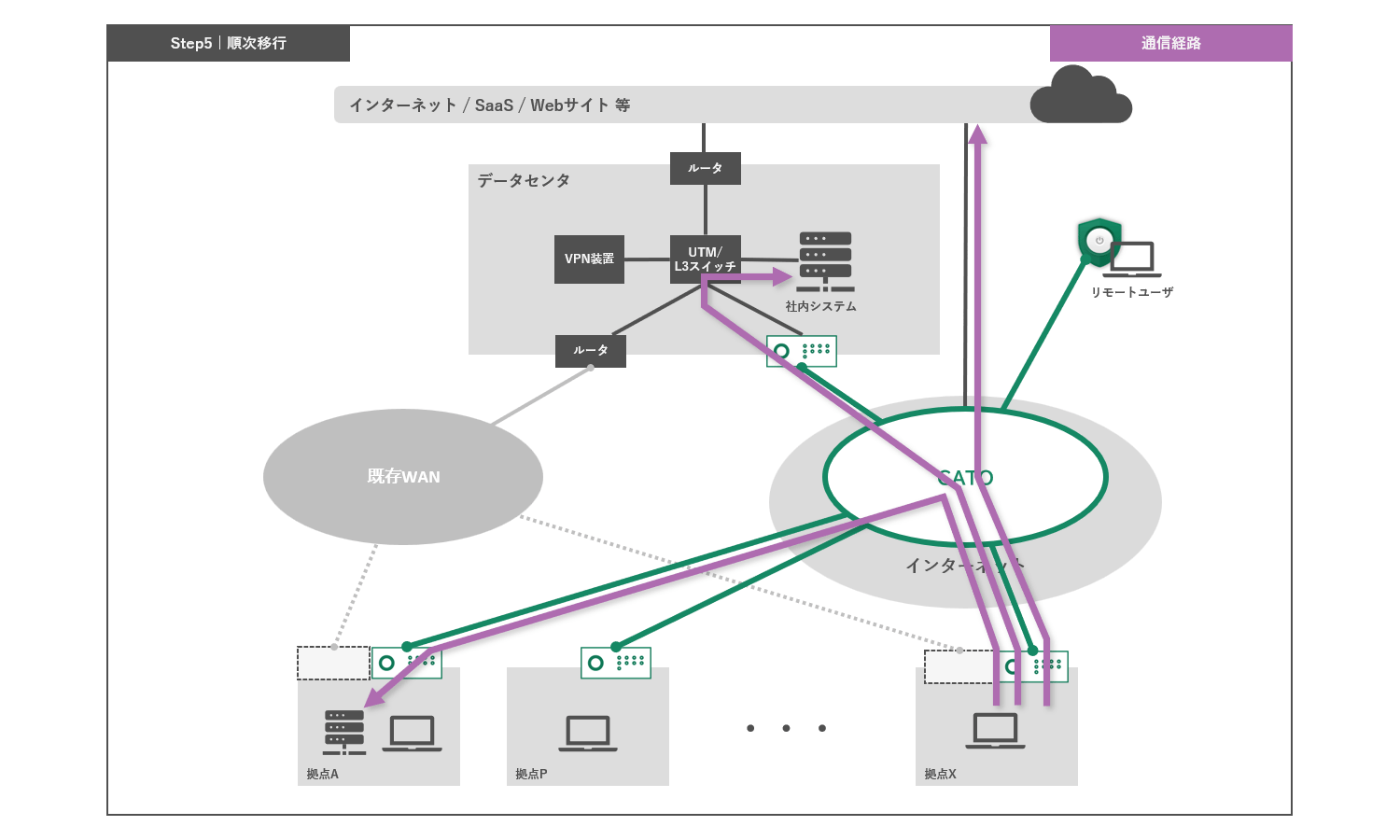

Step5 順次移行

残りの拠点に対しても、順次Cato基盤への移行を行います。このフェーズでは、全拠点が一元的なセキュリティポリシーとネットワーク管理下に移行します。

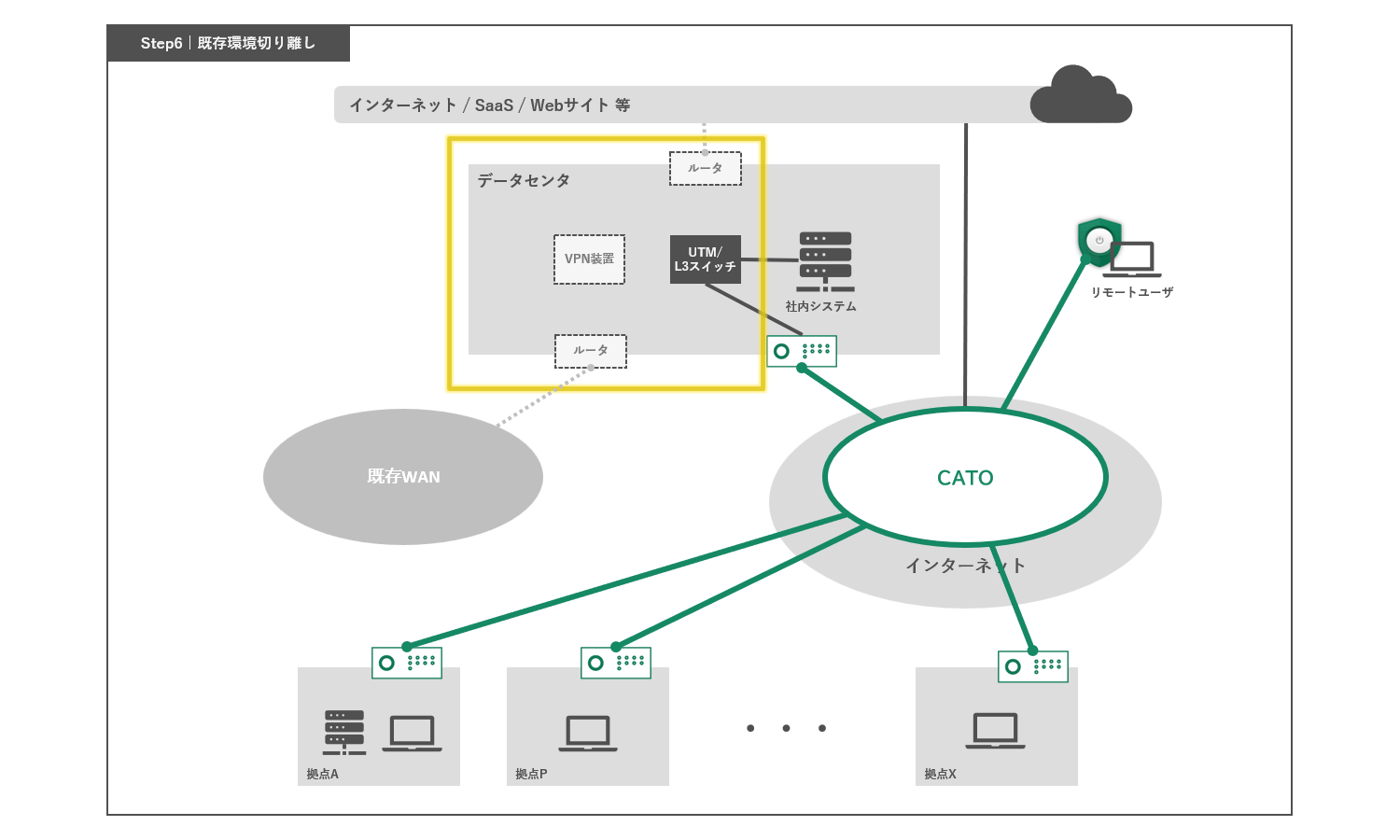

Step6 既存環境切り離し

すべての拠点が新しいネットワーク構成に接続された後、既存のWAN接続やVPNアプライアンスを切り離し、完全にSASEベースのネットワークに移行します。

NW設計に関する考慮事項

ここまで、移行の流れを大まかに見てきましたが、移行の設計には、いくつかの考慮事項があります。特に以下の項目に注意が必要です。

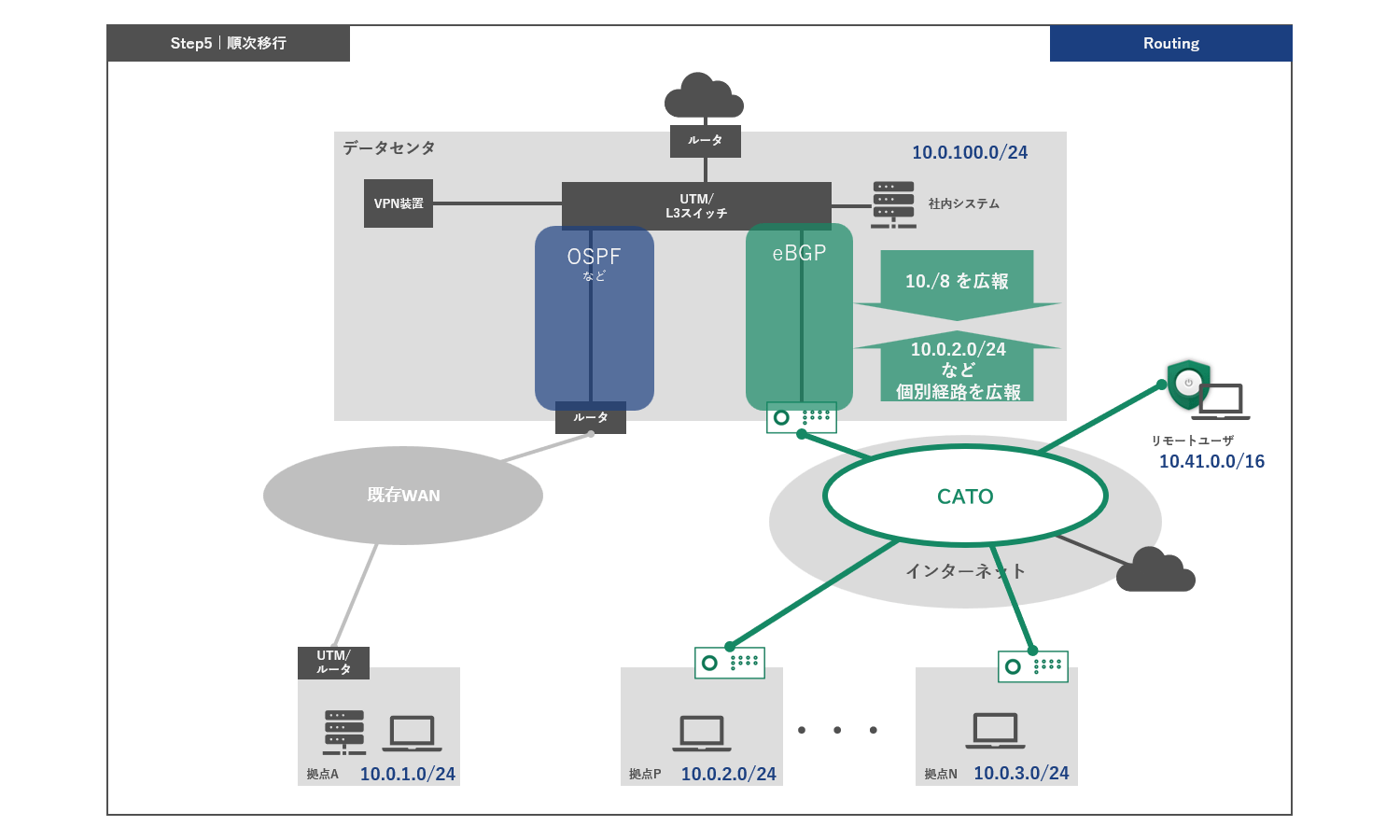

ルーティングとBGP

CatoではルーティングプロトコルとしてスタティックルートおよびBGPが利用できます。そのため、Cato Cloudと、既存WANとの間で動的にルートの交換が可能です。以下に移行期間中のルーティングの例を記載します。

例としてプライベートアドレスとして10./8のレンジを利用している場合、既存網側からは、10./8のルートを配信し、Cato網側からは拠点の個別ルートおよびリモートアクセスユーザーのサブネットを配信します。

こうすることで、既存網とのコネクティビティを保ちつつ、移行後の拠点についてはロンゲストマッチの原則に従ってCato網へルーティングすることできます。

インターネット(デフォルトルート)へはそれぞれの網から外部へ疎通する形になります。(どちらかの網に寄せる構成も可能です。)

IPアドレッシング

予約アドレスや、NATのIPについての考慮事項は以下があります。

システムアドレス

Cato システムアドレスとして、デフォルトで10.254.254.0/24が予約されています。

このアドレスレンジは任意のIPアドレスレンジへ変更が可能です。

参考)

- Working with the Cato System Range

システムアドレスには一部GlobalIPアドレスの物も含まれます。最新のリストは以下メーカーKBをご参照ください。 - Using Cato IP Addresses (要ログイン)

リモートアクセスユーザーのIPアドレスレンジ

リモートユーザーのIPアドレスレンジを確保する必要があります。リモートアクセスユーザー数に応じた十分なアドレスレンジを用意する必要があります。

リモートアクセスユーザーのIPアドレスレンジは任意に設定可能です。デフォルトでは10.41.0.0/16 が設定されています。

参考)

NAT(Global IP Address)

Catoではインターネットアクセス時の外部グローバルアドレスとして、Cato Networks社が所有するグローバルIPアドレスを標準で3つまで取得できます。取得されたIPアドレスはお客様アカウントにのみ関連付けられ、他のCatoのお客様と共有されることはありません。SaaSのアクセス元IPアドレスの制限にご利用いただけます。

参考)

DNS

ネットワークの移行に伴いDNS設定は非常に重要な要素となります。DNSはユーザーがWebサイトにアクセスする際のドメイン名をIPアドレスに変換する役割を果たしており、Catoのセキュリティ機能においても重要な役割を果たします。可能な限り、リモートアクセスユーザーと各拠点ではCatoのDNSサーバー(10.254.254.1)を利用するよう構成することをお勧めいたします。ただしCatoのDHCP機能をご利用の場合、デフォルトでCatoのDNSサーバーが設定されるため特段考慮の必要はありません。

参考)

拠点接続のハードウエア

拠点をCatoに接続するために用いるハードウエアについては、Socketのほかにサードパーティ製ルーターやFWを利用したIPsec接続がございます。それぞれのメリット/デメリットや、Socketに関する詳細は以下FAQをご参照ください。

その他の情報

PoCに関して

PoC(Proof of Concept)は、SASEの導入検討に際し、その効果や課題を確認するための重要なステップです。実際のネットワーク環境でCato NetworksのSASEソリューションをテストし、性能やセキュリティの確認を行うことが可能です。移行のStep3程度までを実際にお試しいただくこと多いです。

Note:

弊社マクニカではPoCのサポートを無償で行っております。ご要望の際は以下FAQサイトをご参照いただければ幸いです。

移行の事例

実際の導入事例として、LION株式会社がCato NetworksのSASEソリューションを導入した事例を紹介します。LION様は、従来のアプライアンス型VPNと閉域網を使用していましたが、リモートワークの普及と業務のグローバル化に伴い、より柔軟でスケーラブルなネットワーク基盤が求められました。

まとめ

従来型企業ネットワークからSASE基盤への移行は慎重を期すべきプロセスですが、実際には多くの企業が成功を収めています。Cato Cloudはセキュリティとスケーラビリティを同時に提供する、企業にとって理想的なネットワークソリューションです。ぜひ、Cato Networksのセキュアでスケーラブルなネットワークへの移行を検討しましょう。

お問い合わせ・資料請求

株式会社マクニカ Cato Networks 担当

- TEL:045-476-2010

- E-mail:cato-sales@macnica.co.jp

平日 9:00~17:00