標的型攻撃の実態と対策アプローチ 第5版 日本を狙うサイバーエスピオナージの動向2020年度

レポートについて

2020年度 (2020年4月から2021年3月) に観測された、日本の組織から機密情報 (個人情報、政策関連情報、製造データなど) を窃取しようとする攻撃キャンペーンに関する分析内容を、注意喚起を目的として記載しています。ステルス性の高い遠隔操作マルウェア (RAT) を用いた事案を中心に、新しい攻撃手法やその脅威の検出について記載しています。

レポートの最後には、本文中で紹介した攻撃キャンペーンで使われたインディケータを掲載しています。

攻撃のタイムラインと攻撃が観測された業種

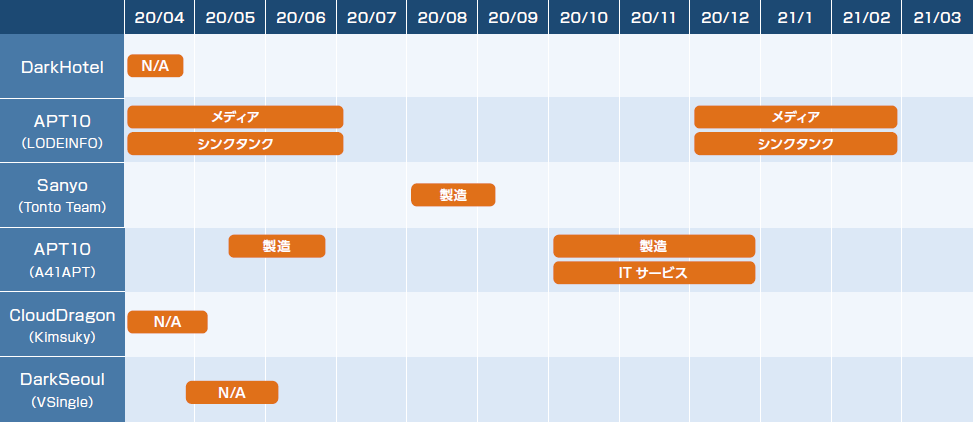

2020年度の攻撃動向は、前年度の観測1と比較すると、2019年度に比較的活発であった国内の組織を標的としたTickとBlackTech攻撃グループの活動が低下し、LODEINFOマルウェアを使うAPT10攻撃グループ、A41APT攻撃キャンペーンの報告されたAPT10攻撃グループの攻撃が活発に観測されました。

表1. タイムチャート

これまでの観測同様、上期にDarkHotel攻撃グループと思われる攻撃活動の観測があり、新たにCloudDragon (Kimsuky2) やDarkSeoul 攻撃グループのVSingleマルウェアを使う攻撃3が日本に対して行われていたと分析しています (我々は、VSingleマルウェアを使う攻撃グループは、Lazarus攻撃グループの中でもDarkSeoul4と関連のある攻撃グループとして特徴を分けて分析しています) 。年間を通して、LODEINFOマルウェア5を使うAPT10攻撃グループのメディア、シンクタンクを標的とした攻撃が活発に見られました。一方、APT10攻撃グループの同種のローダー (DES_Loader) からいくつかの異なるペイロード (SodaMaster, P8RAT, Cobalt Strike Stager Shellcode, xRAT) をメモリに展開して攻撃するA41APT攻撃キャンペーン6 7 8も観測されました。A41APT攻撃キャンペーンが観測された標的は、複数の製造業やITサービスと多く、A41APT攻撃キャンペーンの公開情報では、その他に政府、医療、衣料品関連などの業種も標的になっていた9とされ、日本を標的とした攻撃グループとしては、もっとも活発に攻撃活動を行っていたのではないかと分析しています。観測は少ないものの、Sanyo (Tonto Team10) 攻撃グループのShadowPadを使った攻撃も観測されました。

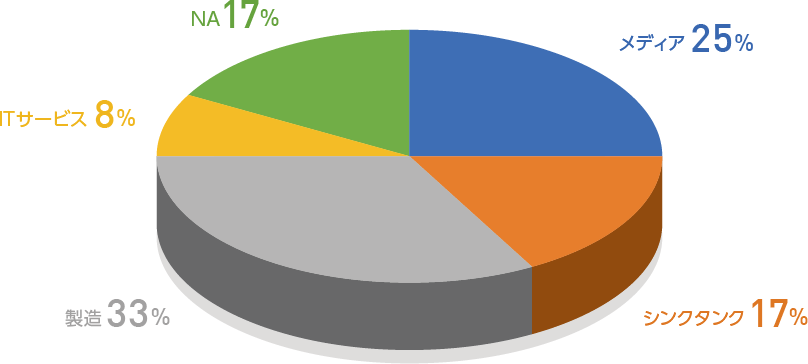

年間を通して、APT10のLODEINFOマルウェアを使った攻撃がメディア、シンクタンクを標的として行われたため、メディア、シンクタンクが標的に占める割合が大きくなっています。APT10のA41APT攻撃キャンペーンは、製造業の観測が多くありますが、ここに含まれていない政府、医療、衣料品といった業種にも注意を向けて頂ければと思います。医療や衣料品などの意外な業種もこのA41APT攻撃キャンペーンの標的である点について、現在のところ、攻撃者の標的動向に変化がある可能性と本当の標的に侵入するために侵入しやすい関連会社を狙った可能性があると分析しています。A41APT攻撃キャンペーンは、標的型攻撃の中でもかなり検出が困難な部類の攻撃と考えています。検出の難しい理由は、スピアフィッシュメールからの侵入はなく、マルウェアに感染した端末は国内企業の海外含む関連企業のサーバOSが大半で感染台数が少なく、C2サーバのIPアドレスは各感染ホストで異なります。そのため、国内企業の本社ネットワークと比べて対策が手薄な拠点への侵入というだけでなく、本書を含めたハッシュ値やIPアドレスといった静的なIOCでの検出が困難な事があげられます。ここに記載した業種では、できれば関連会社や海外含む各拠点で、本書の後半で記載する検出手法を参考に確認を行って頂ければと思います。

標的型攻撃については発見や検出が困難であり、侵入を検出するまでにも時間がかかる厄介な問題である事が再認識されます。本書の統計は氷山の一角ととらえ、ここで記載する攻撃手法も参考にして頂き、注意警戒を怠らないようにして頂ければと思います。

- はじめに

- 攻撃のタイムラインと攻撃が観測された業種

- 攻撃の概要

-

- 2020年4月(メディア、シンクタンク、N/A)

- 2020年5月(N/A)

- 2020年6月(製造業)

- 2020年8月(製造業)

- 2020年10-12月(複数の製造業、ITサービス)

- 2020年12月-2021年2月(メディア、シンクタンク)

- 新しいTTPsやRATなど

-

- CloudDragon(Kimsuky)

- A41APT攻撃キャンペーン侵入後の攻撃ツール

- 安全保障の関係者を狙ったとみられる攻撃

- 中国語圏を拠点とする攻撃グループの連携(Sanyo, Tick, Winnti Group)

- LODEINFO 進化を続ける攻撃キャンペーン

- 攻撃グループについて

- 攻撃グループごとのTTPs (戦術、技術、手順)

- TTPsより考察する脅威の検出と緩和策

-

- マルウェアの配送・攻撃について

- インストールされるRAT、遠隔操作 (C2サーバについて)

- 侵入拡大・目的実行

- 検知のインディケータ

1 https://www.macnica.co.jp/business/security/manufacturers/files/mpressioncss_ta_report_2019_4.pdf

2 https://yoroi.company/research/the-north-korean-kimsuky-apt-keeps-threatening-south-korea-evolving-its-ttps/

3 https://blogs.jpcert.or.jp/ja/2021/03/Lazarus_malware3.html

4 https://www.sans.org/reading-room/whitepapers/critical/tracing-lineage-darkseoul-36787

5 https://blogs.jpcert.or.jp/ja/tags/lodeinfo/

6 https://jsac.jpcert.or.jp/archive/2021/pdf/JSAC2021_202_niwa-yanagishita_jp.pdf

7 https://securelist.com/apt10-sophisticated-multi-layered-loader-ecipekac-discovered-in-a41apt-campaign/101519/

8 https://www.lac.co.jp/lacwatch/report/20201201_002363.html

9 https://symantec-enterprise-blogs.security.com/blogs/japanese/ribenguanlianzuzhiwobiaodetoshitazhangqiniwataruqiaomiaonagongjikiyanhen

10 https://gblogs.cisco.com/jp/2020/03/talos-bisonal-10-years-of-play/

お問い合わせ・資料請求

株式会社マクニカ セキュリティサービス 担当

- TEL:045-476-2010

- E-mail:sec-service@macnica.co.jp

月~金 8:45~17:30