世界各国で被害が確認されているランサムウェア「WannaCry」への弊社としての見解や製品ごとの対応状況についてご案内いたします。

追加すべき情報がある場合には、その都度、本ページを更新いたします。

トピックス

「WannaCry」の解析結果

マクニカネットワークス 研究センターブログにて、ランサムウェア「WannaCry」の解析結果を公開しております。

報告書サンプル

Wordファイルにて、情報システム部門から経営層への報告書のサンプル(Wordファイル)を公開しております。

WannaCry対策緊急セミナー

2017年 5月30日(火)品川、6月 2日(金)品川、6月 8日(木)幕張にてセミナーを開催いたします。

『WannaCry対策緊急セミナー~被害の最小化とサイバー攻撃に屈しない強靭なシステム基盤構築を~』

WannaCryとは何か

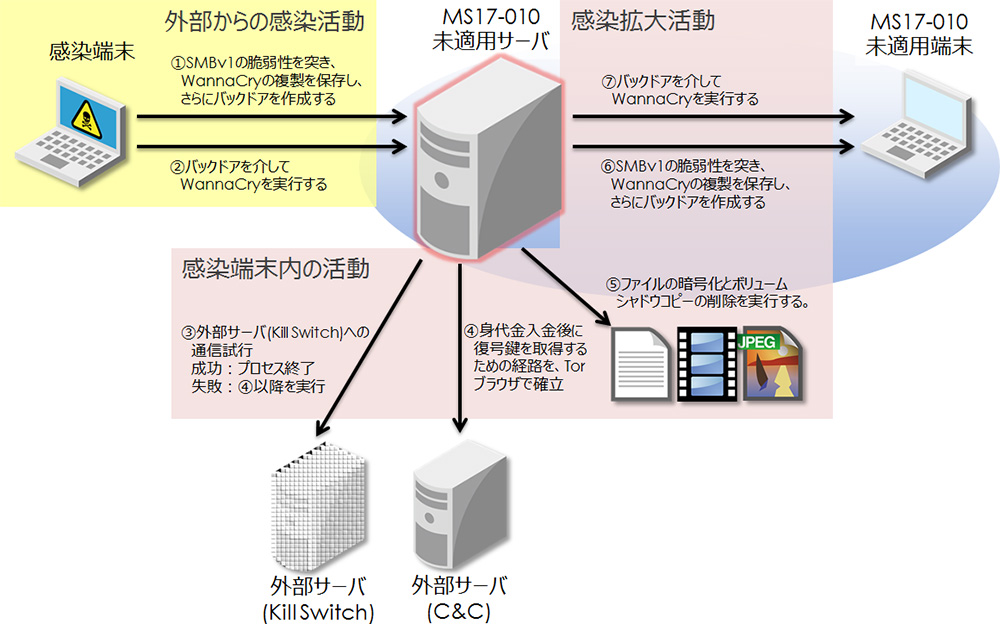

世界各国で被害が確認されているランサムウェア「WannaCry」とは何か?その特徴や基本的な挙動、また特に今後の対策を検討するうえで重要な感染や拡大のステップを解説しています。

なお、本情報は本記事公開時点での情報や見解に基づいており、今後の追加情報や分析により変更となる可能性がありますので、あらかじめご了承願います。

基本的な推奨対応事項について

被害に合わないために最初にご検討いただきたい対応は、この種の攻撃を無効化することです。具体的には以下の3点が中心となります。

A:Firewall等でSMBが使用するポート(TCP:137-139、445)を閉じる

今回の攻撃は、SMBv1の脆弱性を突いて感染を広げますので、インターネットに対してSMBのポートが開いていなければ、感染することはありません。

B:不要なSMBv1のサービスを停止する

SMBv1のサービスを利用し続ける必要がない場合は、SMBv1のサービスを停止することで、感染を抑えることができます。

C:MS17-010の修正パッチを適用する

脆弱性を持つ端末を調べ、MS17-010の修正パッチを適用することで、今回の脆弱性の影響を受けることがなくなります。

これら基本的対応以外に、前項の説明や図1の感染や拡大ステップに照らして、何等か追加ソリューションを検討する場合、一例として以下のような対策が考えられます。

ただしこれらは各お客様において既に導入されているソリューションや組織毎の重要事項によりますので、実際の検討においては十分な分析と検討をお願いいたします。

弊社取り扱い製品での対応状況

前述の基本的推奨対応事項(A~C)と図1.の各ステップ(①~⑦)に照らした、弊社取り扱い製品でのWannaCryへの対応適合状況はメーカーごとに以下の通りとなっております。

CrowdStrike FalconHost

②WannaCryが実行されるタイミングでNext Generation Anti-Virusによる検知およびブロックが可能

⑤ファイルの暗号化・ボリュームシャドウコピーを削除するランサムウェアの挙動を検知およびブロックが可能

※②、⑤で検知した場合は、端末を隔離し、影響範囲を調査後、端末のクリーンアップを実施してください

ブロックの設定手順詳細は、サポートサイトを参照 [FAQ > Prevention FAQ > 「WannaCry Ransomwareのブロック設定」]

ランサムウェア「WannaCry」について、CrowdStrike社のブログ(英語)にて公開しています。

McAfee Network Security Platform

①外部からSMBv1の脆弱性を突く通信をシグネチャで検知およびブロックが可能

⑥内部からSMBv1の脆弱性を突く通信をシグネチャで検知およびブロックが可能

※①、⑥を検知した場合は、通信先および通信元の端末において、WannaCryに感染していないか確認してください

WannaCry対応シグネチャについては、サポートサイトを参照 [FAQ > その他 > 「ランサムウェア「WannaCry」への対応状況について」]

シグネチャ適用手順は、サポートサイトを参照 [技術情報 > 運用マニュアル > 「McAfee Network Security Platform v8.1 運用マニュアル」]

FireEye製品群

FireEye HX

(B)SMBv1が有効な端末の検索が可能

※設定を無効化するには、端末上でSMBv1を無効化してください。

(C)MS17-010のパッチ未適用端末の検索が可能

※パッチを適用するには、端末上でWindows Updateによりパッチを適用してください

①WannaCry複製時に、ファイルの存在をIOCにより検知が可能

②WannaCry実行時に、ファイルの実行および生成ファイルをIOCにより検知が可能

③外部サーバ(KillSwitch)との通信をIOCにより検知が可能

④外部サーバ(C&C)との通信をIOCにより検知が可能

⑤ボリュームシャドウコピーの削除時に、ランサムウェアの挙動をIOCにより検知が可能

暗号化されたファイルの拡張子をIOCにより検知が可能

⑥WannaCry複製時のSMB通信の検索が可能

⑦WannaCry実行時のSMB通信の検索が可能

※①~⑦で検知した場合は、端末をHXより隔離し、影響範囲を調査後、端末のクリーンアップを実施してください。

※IOC(Indicator of Compromise)とは、悪意ある脅威を発見するための兆候や攻撃痕跡を定義した規格です。

FireEye NX

③外部サーバ(KillSwitch)との通信の検知が可能

④外部サーバ(C&C)との通信の検知が可能

※③、④を検知した場合は、通信元の端末をネットワークから隔離し、端末のクリーンアップを実施してください。

FireEye PX(FaaS利用の場合)

①外部からSMBv1の脆弱性を突く通信をシグネチャで検知が可能

⑥内部からSMBv1の脆弱性を突く通信をシグネチャで検知が可能

※①、⑥を検知した場合は、通信先および通信元の端末において、WannaCryに感染していないか確認してください。

※WebもしくはメールでWannaCryが配送された場合は、FireEye NX、EXもしくはETPのサンドボックスにて検知可能です。検知した際の検知名の詳細はサポートサイトを参照ください。

TANIUM

(B)SMBv1が有効な端末の検索、およびTaniumより一括で無効化が可能

(C)MS17-010の未適用端末の検索およびTaniumより一括でパッチ適用が可能

⑤ WannaCryが暗号化したファイルの拡張子を定期的に検索することで検知が可能

※⑤で検知した場合は、端末を隔離し、影響範囲を調査後、端末のクリーンアップを実施してください

PulseSecure

(C)HostCheckerのPatch Management機能を用いることで、Windowsパッチが最新になっていることの確認が可能また、最新になっていない場合は、アクセス(VPN、NAC)の遮断が可能

HostChecker適用手順詳細は、サポートサイトを参照 [技術情報 > 脆弱性 > 「SMB v1の脆弱性(CVE-2017-0147)を悪用したランサムウェア、Wanna Cryptorについて」]

Attivo

①おとり環境に脆弱性を悪用する通信が来た際に、通信元IPの端末の感染を検知可能

⑤おとりドライブをユーザ端末にマウントしておき、ローカル/ネットワークドライブの暗号化を事前に防ぐことが可能

※⑤で検知した場合は、端末を隔離し、影響範囲を調査後、端末のクリーンアップを実施してください

Box

⑤PC上のファイルをクラウドにバックアップしておくことにより、被害にあっても復旧可能

※バックアップ(アップロード)については手動、ツール(Box社開発、または弊社開発)活用による自動化など複数の手法があり、お客様の環境や要件によって最適な方法が異なります。検討の際は弊社担当までお問い合わせください。

Symantec

Symantec Endpoint Protection

①外部からSMBv1の脆弱性を突く通信をシグネチャで検知が可能

②WannaCryが実行されるタイミングで、シグネチャ、機械学習およびIntelligent Threat Cloudによる検知およびブロックが可能