Okta

オクタ

Oktaの「外部Idp連携機能」は本当に使いやすいのか?

はじめに

今回はOktaの外部Idp連携機能に関して、ユースケース等を用いて解説していきたいと思います。この記事を通して外部IdP連携のメリットを理解してくだされば幸いです。

外部IdP連携とは?

外部Idp連携とは、Oktaの認証を別のIdPに委任するという方式です。

通常の場合は、Okta(IdP) ― SaaS(SP)という構成になりOktaで認証を行います。

外部Idp連携を行った場合は、外部IdP ― Okta ― SaaSという構成になります。

この際は、Oktaから見るとIdPは外部IdPとなり、Oktaと連携しているSaaSから見るとOktaがIdP、SaaSがSPという構成になります。

Okta外部IdP連携の利点

Okta外部Idp連携の利点としては、以下が挙げられます。

- グループ会社等でOkta導入前から利用しているIdPをOkta導入後も利用することができ、ユーザー利便性を損なわせないこと

- Okta側でユーザー属性や、ユーザー名のドメイン等を見て外部IdPに認証を振り分けることができるためグループ会社全体で複数のIdPを利用している場合も柔軟に対応できること

外部IdP連携ユースケース

では、実際にどのようなユースケースがあるのかいくつかご紹介します。

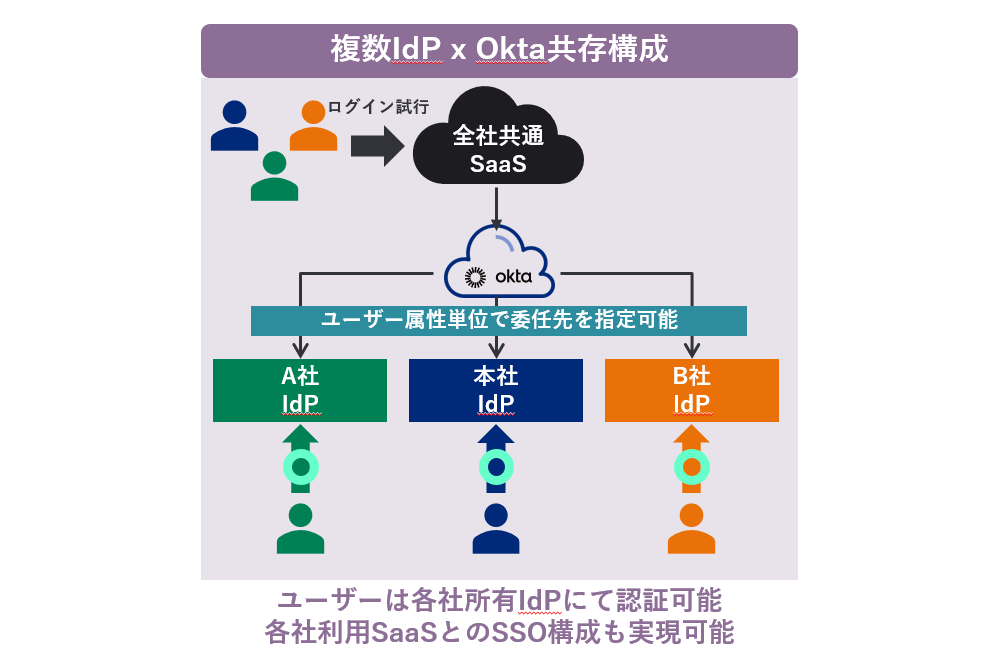

●ユースケース1:特定の属性を読み取って各社のIdPに認証を委任するケース

上記の構成の場合、各社のユーザーのログインフローは以下の流れになります

[各社ログインフロー]

特定の属性(今回はOkta上でCompanyという属性を作成した前提)で振り分けを行う

例)A社:Company属性=A社、B社:Company属性=B社、C社:Company属性=C社

・A社(各社同様のフロー)

- 全社共通SaaSへアクセス

- OktaへリダイレクトされIDを入力

- Company属性がAのためA社のIdpへリダイレクト

- A社のIdP上でクレデンシャル情報を入力

- 認証が完了するとOkta及び全社共通SaaSへログイン完了

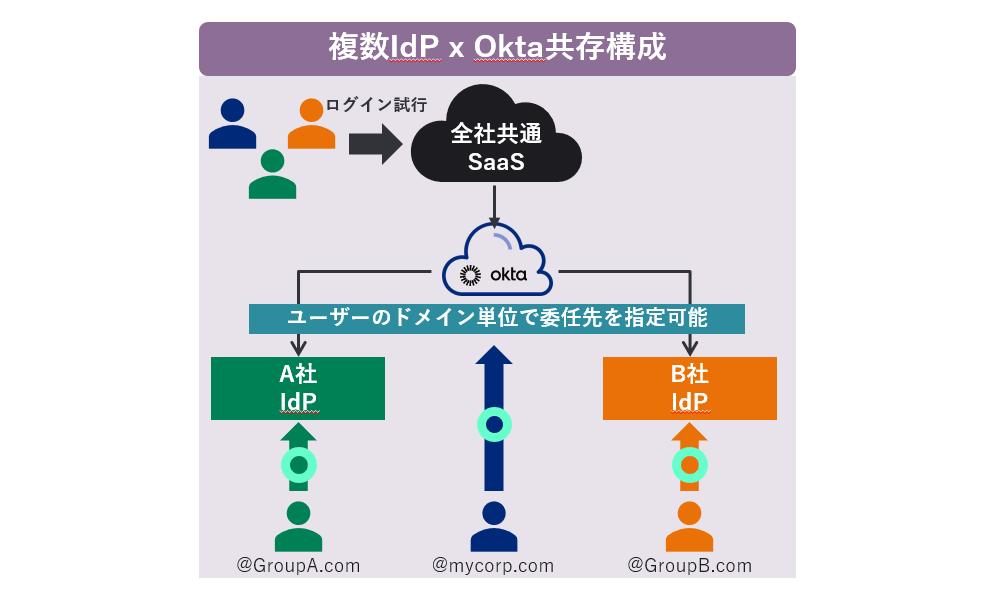

●ユースケース2:ユーザーIDのドメインを読み取り、IdPに振り合分けを行うケース

上記の構成の場合、各社のユーザーのログインフローは以下の流れになります

[各社ログインフロー]

・A社 “GroupA.com”のドメインのユーザー(B社も同様)

- 全社共通SaaSへアクセス

- OktaへリダイレクトされユーザーIDを入力

- ドメインがGroupA.comのためA社のIdPへリダイレクト

- A社Idpでクレデンシャル情報を入力

- 認証が完了するとOkta及び全社共通SaaSへログイン完了

・“@mycorp.com”のドメインのユーザー

- 全社共通SaaSへアクセス

- Oktaへリダイレクト

- Oktaへクレデンシャル情報を入力

- SaaSへログイン完了

まとめ

外部Idp連携柔軟さ、便利さを理解いただけましたでしょうか。

グループ会社等が多い企業様にはかなり魅力的な機能だと自負しておりますので、ご興味のある方は弊社までご連絡頂けます幸いでございます。

お問い合わせ・資料請求

株式会社マクニカ Okta 担当

- TEL:045-476-2010

- E-mail:okta@macnica.co.jp

平日 9:00~17:00