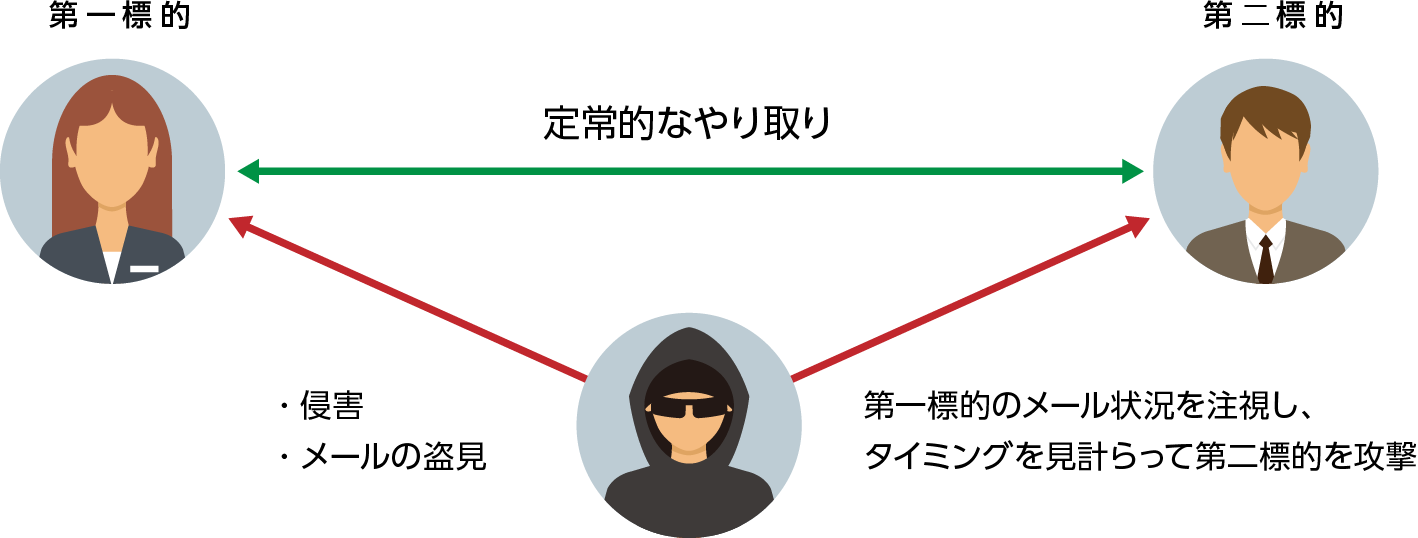

ビジネスメール詐欺は、Eメールを介した企業に対する詐欺行為を指します。攻撃者からメールが直接送信されることもあれば、事前にサプライチェーン企業を侵害し、メールを覗き見られ、タイミングを見計らいサプライチェーン企業になりすます形でメールが送信されるケースもあります。

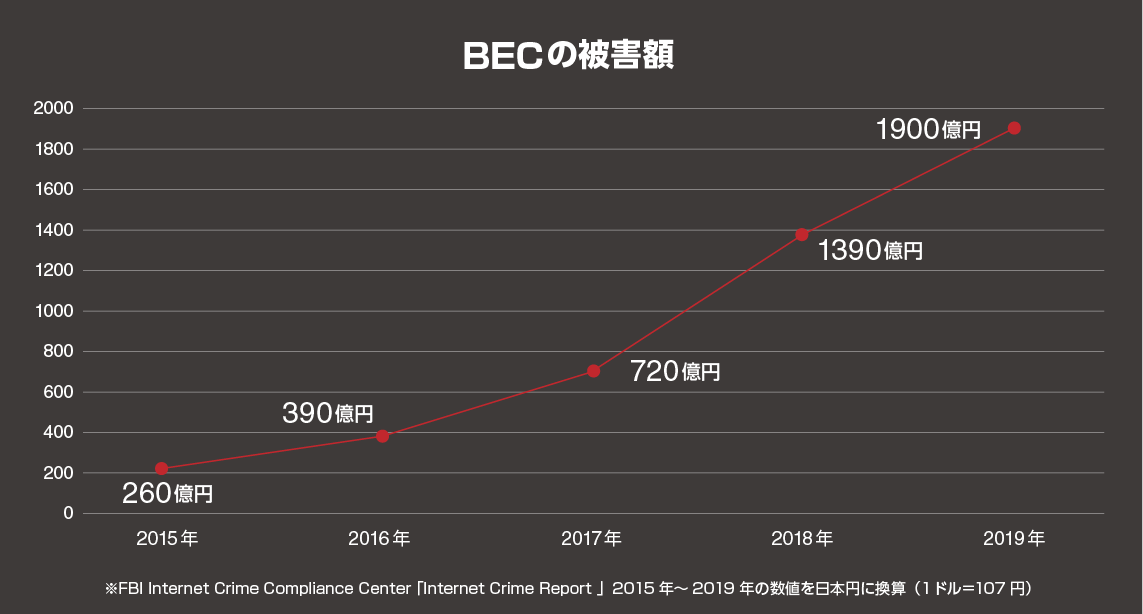

この攻撃の被害は、海外・国内企業問わず日々報告されています。また、FBIによって報告された2019年の被害額はおよそ1900億円にまでのぼり、現在、認識すべき脅威の一つと考えられます。 以下は、FBI IC3 が報告した被害金額の推移を表しています。

前述の通り、BECは国内外の企業で被害が多く報告されています。弊社では、特定の分野が狙われやすいなどの傾向はまだ確認できていません。例えば、海外の自治体の例では学校の建設費用の一部が攻撃者によって窃取されています。この時、攻撃者は建設請負業者になりすまし、攻撃を行っていました。

以下は、公表されている情報を元にまとめています。※1

被害事例

| 被害企業 | 公表時期 | 被害額※2 |

|---|---|---|

| 国内航空業 | 2017年12月 | 3.8億円 |

| 米国教会 | 2019年5月 | 約1.9億円(180万米ドル) |

| 米国地方自治体 | 2019年8月 | 約2.7億円(250万米ドル) |

| 米国地方自治体 | 2019年10月 | 約8,000万円(75万米ドル) |

| 国内自動車部品(欧州小会社) | 2019年9月 | 40億円 |

| 国内出版業(米子会社) | 2019年10月 | 約31億円(2,900万米ドル) |

| 英国NGO | 2020年2月 | 約1.3億円(932,000ポンド) |

| プエルトリコ政府 | 2020年2月 | 約2.8億円(260万米ドル) |

| 欧州投資ファンド | 2020年5月 | 約11億円(1,000万米ドル) |

※1 : 2020年5月現在、把握できた事例を記載しています

※2 : 1米ドル = 107円、1ポンド = 135円で計算

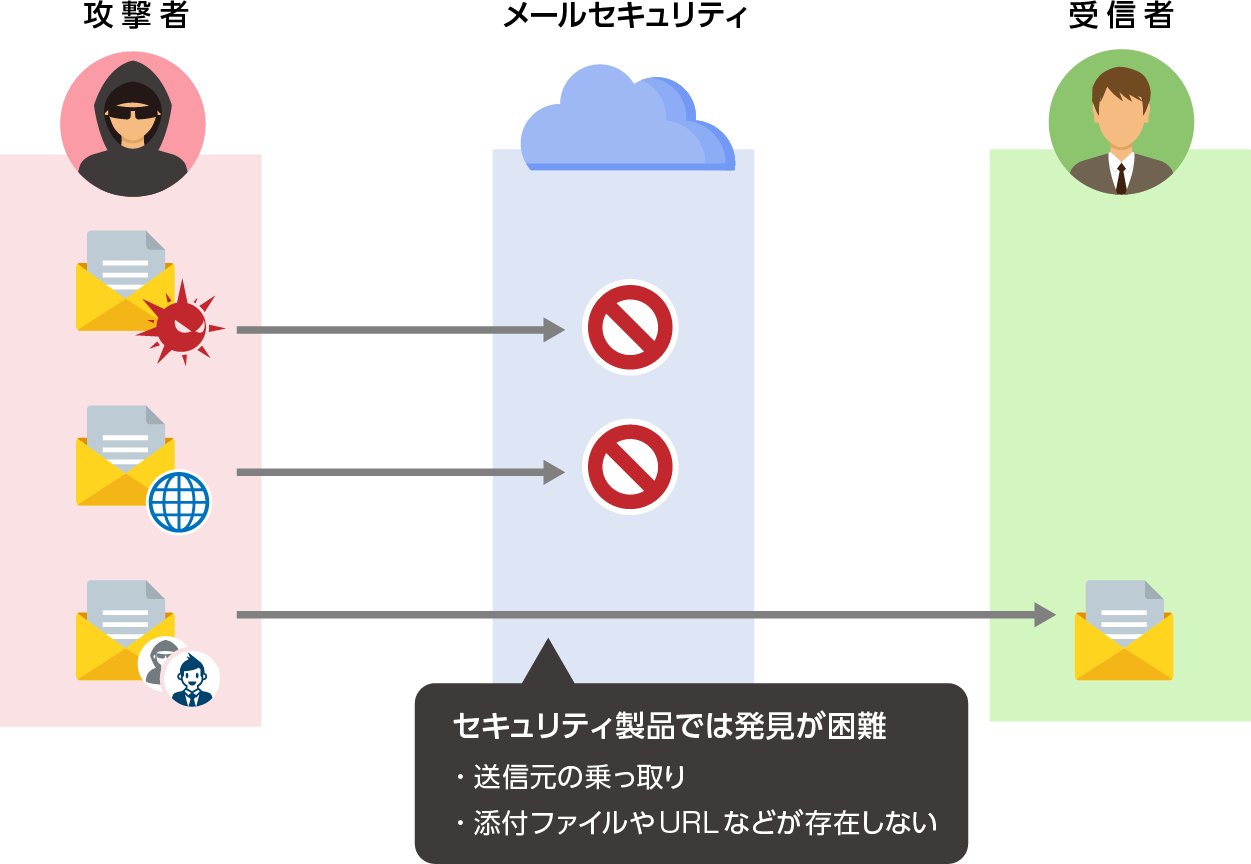

また、この攻撃は基本的にソーシャルエンジニアリングと呼ばれる騙しのテクニックで成り立っており、従来の悪性なポイント(添付ファイル、URLなど)を発見するというアプローチでは被害を防ぐのが難しい点も防御側として認識する必要があるポイントとなります。

BECの分類

BECについては、FBIやIPAなどによって手口の分類がされていますが、対策の違いなどを考慮し、弊社では以下の2つに分類しています。

分類

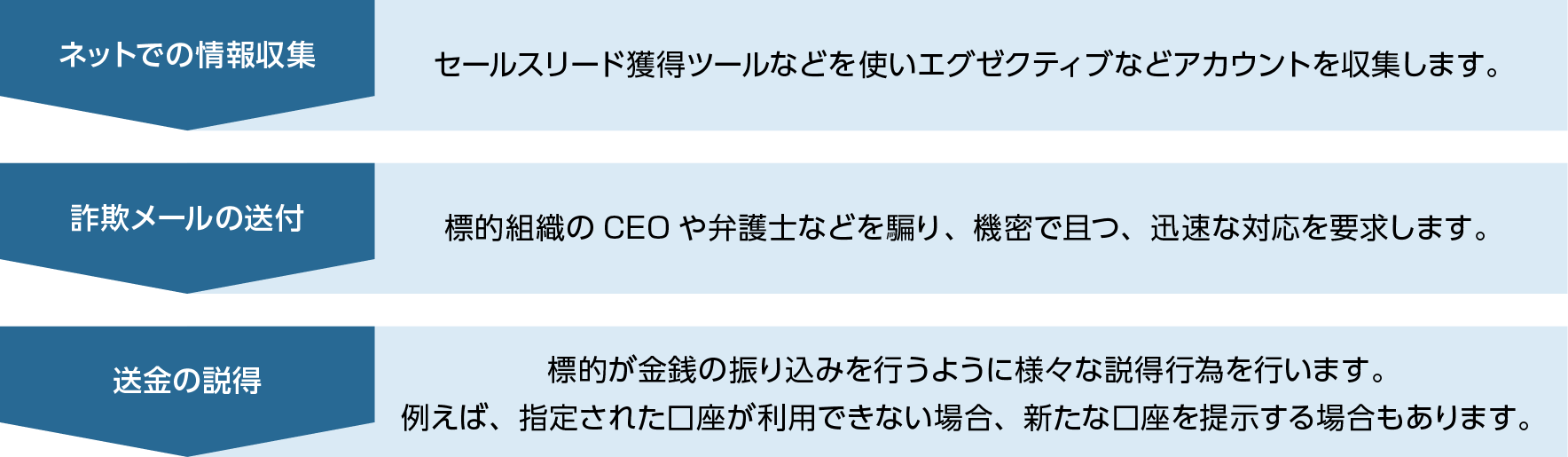

パターン1. 直接型

攻撃者が標的企業に対して詐欺行為を働くパターン。攻撃者は、自組織や関連会社(サプライチェーンなど)のエグゼクティブなどになりすまし、急ぎで秘密な要件であると連絡します。やり取りを行ってしまうと、実在する弁護士などを詐称した第3者が介入するケースも存在します。

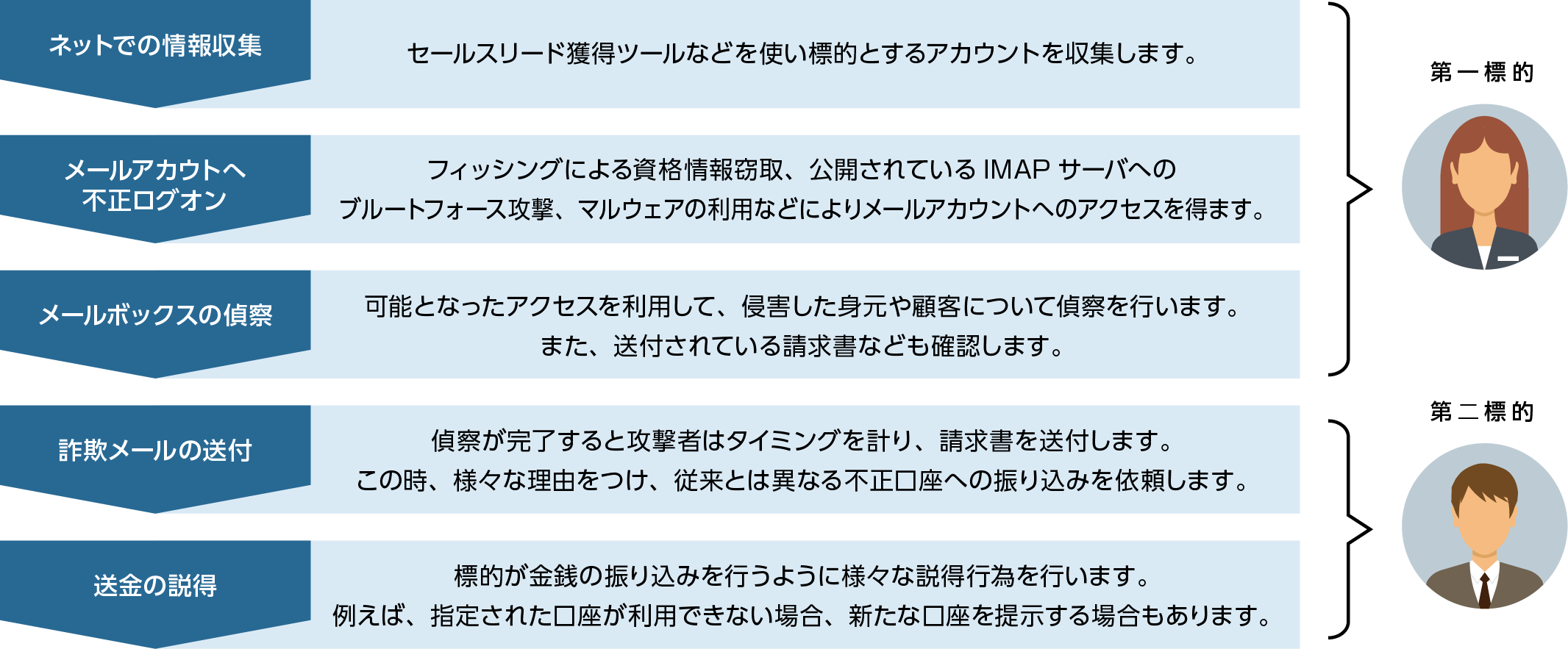

パターン2. 間接型/パートナー侵害型

攻撃者は、企業が利用している業務アプリケーション(Office365など)に見せかけて、フィッシングによる資格情報の窃取、公開されているメールサービスなどに対するブルートフォース攻撃、またはマルウェアを用いた侵害を行い第一標的のメール基盤に侵入します。その後、第一標的からその顧客へ請求書が送られたタイミングを見計らい第二標的に対して、様々な理由による請求書の差し替えを伝え、不正送金口座に対して振り込みを依頼します。間接型は、こういった攻撃戦略が背景にあるため、第一標的は請求書を発行することが多い、ベンダー企業となることが多いと言われています。

BECにおけるキルチェーン

パターン1. 直接型

パターン2. 間接型/パートナー侵害型

詐欺メール送付時のパターン

上述のパターン2におけるキルチェーンの詐欺メール送付時のフェーズでは、3種類の騙しの手法が考えられます。 それぞれに攻撃者のデメリットも存在しています。

手法

例)contact@example.comドメインを持つ企業が侵害されていた場合

| 攻撃方法 | 送信元メールアドレス例 | 攻撃者のメリット | 攻撃者のデメリット |

|---|---|---|---|

| ①侵害したメールボックスからメールを送付 | contact@example.com | メールの内容以外に疑う余地がないため、標的を騙しやすい | 送信履歴などの痕跡が残り、発見される可能性が高い |

| ②メールアドレスを偽装してメールを送付 | contact@example.com | ①のデメリットが解消される | 第一標的が送信者認証(DMARC)を設定していた場合、メールが届かない可能性が高い |

| ③類似ドメインを作成してメールを送付 | contact@examp1e.com | 自由にメールアカウントを作成でき、送付できる | 受信者が、送信元が類似ドメインであることに気づく可能性がある |

対策手法

BECにおける対策は、不審なメールを検出するソリューションを入れて完了となるものではありません。経理などのオペレーションやポリシーなどを含め見直す必要性もあるかもしれません。 また、なりすまされた企業、詐欺被害にあった企業間では、被害額を折半で対応したケースも存在しており、自社だけが騙されないように対策するだけでは不十分です。

上述キルチェーンをベースにし、各フェーズで対策案を記載しています。

キルチェーンにおける対策案

以下がキルチェーンベースでの対策案です。便宜上、メールサービスがSaaSで構築されていることを想定して記載していますが、オンプレミスのシステムでも同様にも適用できるものがほとんどです。

対策案

| 攻撃手順 | 対策案 |

|---|---|

| ネットでの情報収集 | なし |

| メールアカウントへの 不正ログオン |

|

| メールボックスの偵察 |

|

| 詐欺メールの送付 |

|

| 送金の説得 |

|

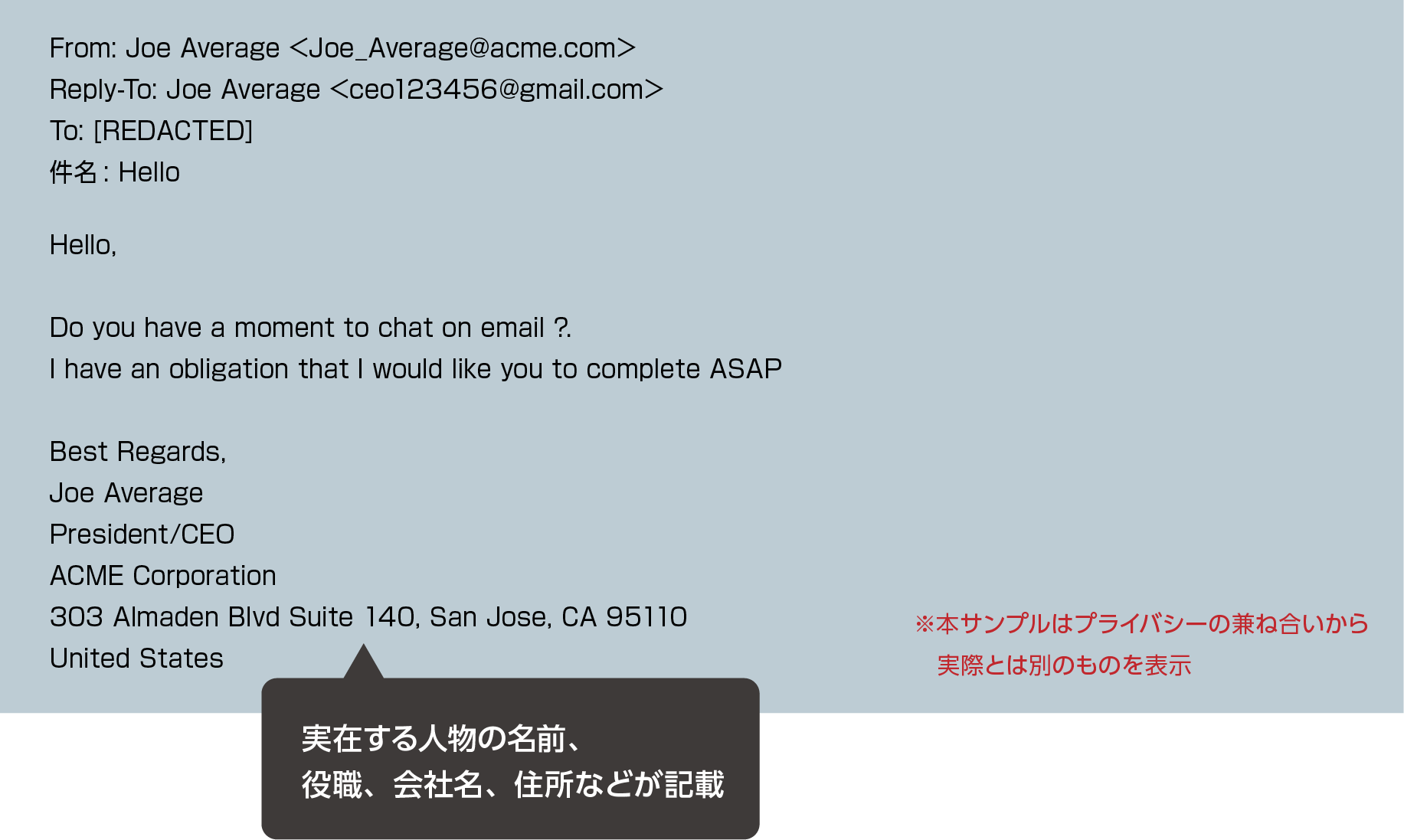

BECメールのサンプル

パターン1におけるメール例:

多くのケースでは自組織や外部組織のCEOなどのエグゼクティブを詐称して、メールが送付されます。多くのケースでは、以下のように早急に対応する必要のある用件があると伝えられます。

また、このパターンにおいては、送信元が類似ドメイン(e.g. examp1e.com) が利用されたり、Reply-To などにフリーメールが利用されるケースがあります。